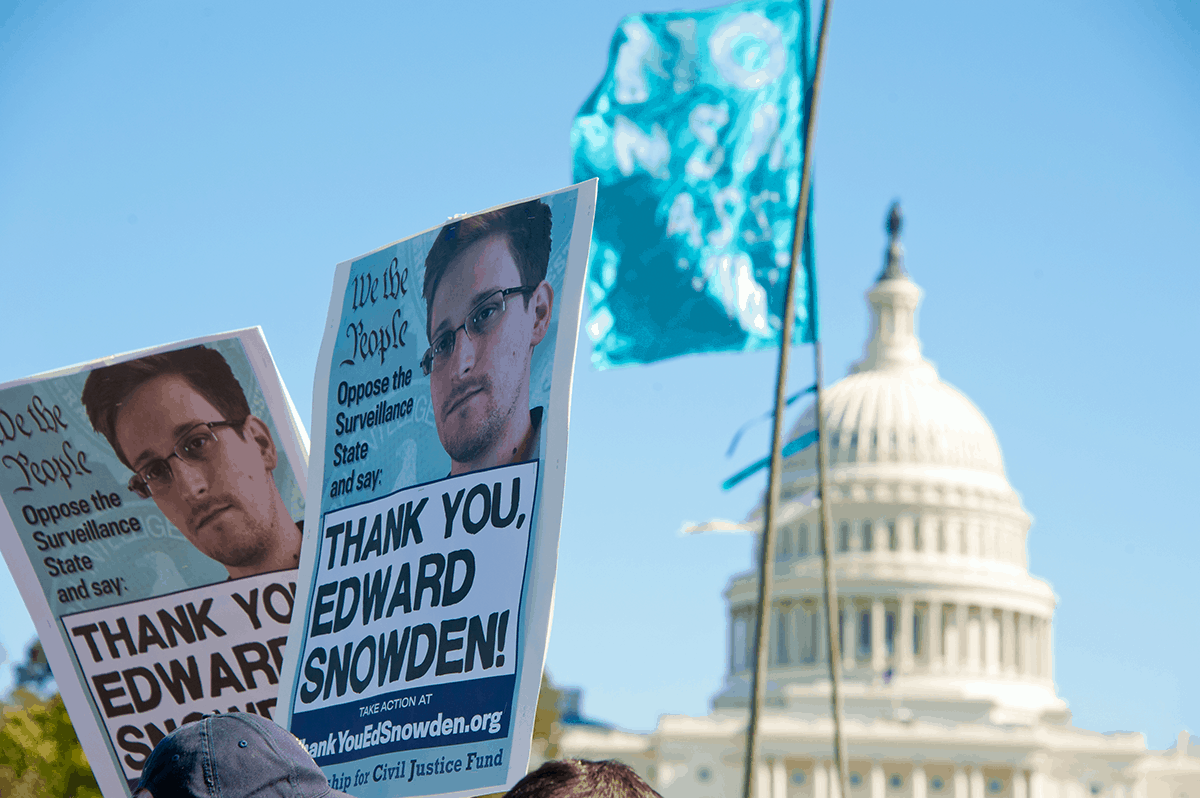

Cuando comenzó el 2013, el público en general no tenía idea de quién era Edward Joseph Snowden, pero para fin de año, todos sabían su nombre. Snowden, un ex empleado de la CIA que pasó tiempo trabajando con la NSA, decidió compartir información altamente clasificada con varios periodistas destacados, que luego rompieron el noticias al mundo.

No es exagerado decir que las asombrosas revelaciones de Snowden han cambiado el mundo tal como lo conocemos, arrojando luz condenatoria sobre las agencias y sistemas de inteligencia en todo el mundo y haciendo que innumerables personas piensen mucho sobre su propia privacidad, anonimato y seguridad.

“Teníamos un ciber Pearl Harbor. Se llamaba Edward Snowden. – Ashton Carter, ex secretario de defensa

Incontable historias bonitas han sido escritos y debates han estado furiosos en los años transcurridos desde que comenzó la filtración, y todos tienen su opinión sobre Snowden y la información alucinante que compartió con el mundo. Sus acciones incluso condujeron al desarrollo de la Ley de libertad de Estados Unidos, que fue diseñado para limitar la cantidad y el tipo de datos que podrían ser monitoreados y registrados.

Sin embargo, el hecho del asunto, como lo revelaron las filtraciones de Snowden, es que hay una gran cantidad de espionaje y recopilación de datos secretos detrás de escena de nuestras vidas. Probablemente todavía haya muchas cosas que ni siquiera sabemos, pero la información de Snowden ayudó a revelar todo. Aquí hay algunos desgloses de algunas de las revelaciones más grandes e importantes que compartió.

La NSA puede exigir registros de llamadas y datos de las compañías telefónicas

Este fue en realidad uno de los primeras historias importantes salir a raíz de las filtraciones de Snowden, pero sigue siendo uno de los más importantes. La historia inicial mostró que Verizon, uno de los las mayores compañías telefónicas alrededor, se vio obligado a proporcionar a la NSA datos y registros para casi todos sus clientes.

Más tarde, vimos que Verizon no estaba la unica compañia involucrado en este tipo de cosas. Otras compañías telefónicas importantes como Sprint y AT&T también estaban entregando registros telefónicos e información a la agencia de inteligencia sin que los clientes tuvieran idea de lo que estaba pasando.

Esta revelación fue enorme y generó un debate significativo en ese momento, con muchos de esos debates aún en curso hasta el día de hoy. Entonces presidente Barack Obama anunció planes para revisar los programas de recopilación de datos de la NSA en lo que eventualmente conduciría al desarrollo de la Ley de Libertad de los EE. UU.

Desencadenando una ola de preocupaciones de privacidad

"Cuando renuncias a tu privacidad, renuncias a tu poder". - Thor Benson, periodista

Esta primera filtración importante de Snowden también tuvo un gran efecto en las opiniones públicas sobre la vigilancia y la privacidad. Antes de eso, muchas personas se habían reído de la idea de que la NSA espiaba sus llamadas telefónicas y tomaba sus datos a sus espaldas.

Toda la noción parecía sacada de una teoría de conspiración, pero las filtraciones de Snowden demostraron que era muy real. A partir de ahí, el público comenzó a centrarse más en proteger su privacidad móvil de cualquier manera posible, así como a pensar más profundamente sobre la privacidad y el anonimato en línea a través del uso creciente de VPNs.

El poder de los pitufos

Siguiendo con el tema del teléfono, las filtraciones de Snowden también nos enseñaron que el GCHQ, que es esencialmente la versión británica de la NSA, tiene la capacidad aterradora de controlar los teléfonos de las personas, incluso cuando están apagados. Para hacer esto, hacen uso de un serie de herramientas llamado así por los Pitufos, los pequeños personajes de dibujos animados azules creados por primera vez en una vieja serie de cómics belga.

Los pitufos y lo que hacen

“Llegará un momento en que ya no sea 'Me están espiando a través de mi teléfono'. Eventualmente, será 'Mi teléfono me está espiando' ". – Philip K. Dick, autor

Snowden reveló que el GCHQ tenía una lista completa de herramientas de Smurf, cada una con su propio uso y propósito. Aquí hay unos ejemplos:

- Pitufo soñador - Tiene la capacidad de encender o apagar los teléfonos de forma remota

- Pitufo entrometido - Tiene la capacidad de hacer uso del micrófono del teléfono para escuchar conversaciones y ruidos en el área local

- Pitufo rastreador - Tiene la capacidad de rastrear con precisión su posición

- Pitufo paranoico - Trabaja para ocultar las actividades de los otros Pitufos para evitar la detección.

Como podemos ver, el poder de estos 'Pitufos Es bastante aterrador. Naturalmente, estas herramientas y programas de software solo están diseñados para ser utilizados contra delincuentes y presuntos terroristas, pero el hecho de que tal tecnología exista fue suficiente para hacer temblar a muchos miembros del público en general.

PRISM

"El gobierno no quiere que ningún sistema de transmisión de información permanezca intacto a menos que esté bajo su propio control". – Isaac Asimov, Cuentos de los viudos negros

Con mucho, una de las revelaciones más aterradoras para el público estadounidense fue la existencia de PRISM. PRISM fue el nombre en clave dado a un programa de la NSA en el que la agencia podría exigir efectivamente datos de las principales empresas de tecnología e internet como Google, Facebook y Apple.

PRISM resultó que ha sido un fuente mayor de inteligencia para los informes de la NSA, y fue algo aterrador para el público en general. Sin embargo, las personas respondieron a través de protestas, debates y manifestaciones, y se animaron mutuamente a comenzar a centrarse más en proteger la privacidad y anonimato en línea.

El tipo de contenido que la NSA podía recopilar incluía historiales de búsqueda, descargas, correos electrónicos y más. El objetivo del programa era rastrear a los posibles sospechosos de terrorismo, pero el sistema efectivamente permitió que se tomaran los datos de casi cualquier usuario de Internet, por lo que es una gran amenaza para la privacidad de las personas.

La NSA puede interceptar paquetes antes de que lleguen a su hogar

Un asombroso reporte publicado en el periódico alemán 'Der Spiegel' reveló que la NSA tiene una lista completa de sistemas y métodos de vigilancia atemorizantes para mantener sus ojos en todas partes y espiar a las personas sin que sean más sabios.

El informe mostró que la NSA pudo interceptar entregas de paquetes que se dirigían a la casa de una persona. A partir de ahí, los agentes de inteligencia podrían abrir los paquetes y ver qué había dentro, además de agregar sus propias herramientas de espionaje y programas de software.

De esa manera, podrían encontrar efectivamente paquetes que iban a las casas de los sospechosos, agregar errores y rastros a los artículos dentro, y monitorear para qué estaba usando el equipo el sospechoso y lo que estaba sucediendo a puerta cerrada.

El catálogo de ANT

El informe de Der Spiegel continuó destacando algunas de las herramientas que podrían usarse, comparando la lista con un 'catálogo de pedidos por correo'. Todas las herramientas se agruparon bajo el acrónimo ANT, que significa Tecnología de red avanzada. Cada herramienta tiene su propio nombre en clave y listado de productos en el 'catálogo', que describe sus funciones y usos.

Ejemplos de herramientas ANT:

- SURLYSPAWN - Capaz de registrar pulsaciones de teclas en una computadora y transmitirlas de forma inalámbrica, incluso cuando la computadora no está conectada a Internet

- CARAMELO - Capaz de imitar una torre de telefonía celular GSM para monitorear las comunicaciones celulares

- FIREWALK: diseñado para parecerse a un enchufe de internet RJ45 normal, esta herramienta puede inyectar y monitorear datos del dispositivo a través de ondas de radio

- CALENDARIO DEL MONO - Capaz de transmitir la geolocalización de un teléfono celular a través de un mensaje de texto secreto

- ALGODÓN - Diseñadas para parecerse a conectores USB y Ethernet, estas herramientas pueden piratear computadoras y proporcionar acceso remoto

Nuevamente, al igual que las herramientas Pitufo utilizadas por el GCHQ en el Reino Unido, estas personas con el nombre en código de herramientas y equipos de espionaje fueron muy temibles de aprender para muchas personas, ya que demostraron que los agentes de la NSA tenían acceso a equipos que podían hacer la vigilancia increíblemente fácil para ellos y casi completamente indetectable para sus objetivos.

La NSA puede incluso hackear gigantes tecnológicos

An artículo en The Washington Post declaró que la NSA había pirateado los centros de datos de los principales gigantes tecnológicos Google y Yahoo para monitorear las comunicaciones y el tráfico en estos centros.

Esta fue una revelación particularmente aterradora para los miembros del público en general, ya que demostró que casi no había límites para lo que las herramientas de espionaje de la NSA eran capaces de hacer. Si incluso las compañías de Internet más grandes del planeta podrían ser pirateadas con tanta facilidad aparente, ¿estaría alguien realmente a salvo?

También fue impactante para la gente ver que la NSA estaba preparada para usar su gran cantidad de herramientas de piratería contra las grandes compañías estadounidenses. Google y Yahoo publicaron declaraciones para negar cualquier conocimiento de la vigilancia y expresar su sorpresa y consternación, incluso con Yahoo la adopción de medidas para encriptar sus conexiones.

La ex directora ejecutiva de Yahoo, Marissa Meyer, declaró que Yahoo no proporcionaría a la NSA ningún acceso a sus centros de datos y nunca lo había hecho en el pasado. Esto ayudó a tranquilizar a muchos miembros del público y a los usuarios de Internet en general, pero a muchas personas todavía les preocupaba que las grandes compañías estuvieran haciendo negocios turbios a sus espaldas.

La NSA británica espía las conexiones de fibra óptica en todo el mundo

También se reveló que el GCHQ, el equivalente británico de la NSA, utiliza varias herramientas de vigilancia para piratear cables y conexiones de fibra óptica en todo el mundo. Todo esto se hace bajo el nombre de código 'Tempora, 'que es un sistema de vigilancia que funciona desde 2011.

Este te esencialmente involucró al GCHQ colocando interceptores en varios cientos de cables de fibra óptica que entran y salen del Reino Unido. Estos interceptores podrían tomar datos directamente de los cables, y los agentes de inteligencia luego observarían y analizarían de cerca esos datos en busca de cualquier cosa que pudieran considerar interesante o digna de mayor investigación.

Según las filtraciones de Snowden, la información recopilada por GCHQ a través de Tempora también podría compartirse con la NSA, con cientos de miles de contratistas de la NSA que pueden ver estos datos.

La NSA recopila listas de contactos

"Nunca ha habido un momento en la historia humana en el que tantas personas lleven rutinariamente dispositivos de grabación y vigilancia". – Steven Magee, autor

Parte de las medidas de vigilancia y antiterrorismo de la NSA también incluyen -- de innumerables listas de correo electrónico y contactos de usuarios de internet y teléfonos inteligentes. Las filtraciones de Snowden mostraron que se podían tomar hasta 250 millones de estas listas de contactos cada año.

Es importante tener en cuenta que este sistema solo se usó en el extranjero y dirigido a ciudadanos no estadounidenses, pero el hecho es que cuando literalmente se están recolectando cientos de miles de estas listas en todo el mundo, y también ocurren muchos estadounidenses para viajar a lugares extranjeros, es inevitable que sus datos también estén en riesgo.

Informante ilimitado demostró que la NSA espiaba a los estadounidenses

Informante ilimitado (o BOUNDLESSINFORMANT) es el nombre en clave dado a una herramienta de análisis de big data utilizada por la NSA. Básicamente, esta herramienta rastrea todos los metadatos recopilados por la NSA en todo el mundo y crea una especie de 'mapa de calor' de esos datos para mostrar de dónde provienen y a qué países se dirigen con mayor frecuencia.

La herramienta mostró que miles de millones de información se recolectaba todos los meses, y también mostraba que se tomaban varios miles de millones de ciudadanos de los Estados Unidos. Esto fue a pesar del hecho de que la NSA tenía específicamente dijo al Congreso que no recopiló datos sobre millones de ciudadanos estadounidenses y que ni siquiera tenía la capacidad de hacerlo.

XKeyScore permite a la NSA rastrear la actividad en línea de cualquier persona

“Podrías leer el correo electrónico de cualquier persona en el mundo, cualquiera para quien tengas una dirección de correo electrónico. Cualquier sitio web: puede ver el tráfico hacia y desde él. Cualquier computadora en la que se sienta un individuo: puede verla. Cualquier computadora portátil que esté rastreando: puede seguirla mientras se mueve de un lugar a otro en todo el mundo. Es una ventanilla única para acceder a la información de la NSA ".

Así es como Edward Snowden describe el poder de XKeyScore, que es quizás la herramienta de espionaje de Internet de la NSA más poderosa de todas. También conocido como XKS, este sistema informático está diseñado para buscar y analizar datos de Internet de usuarios de todo el mundo, y cada día se recopilan enormes cantidades de esos datos.

Además, todos esos datos se pueden compartir con otras agencias de inteligencia como parte de 'Cinco ojos'y' Catorce ojos ' alianzas, por lo que agencias como el GCHQ en el Reino Unido o la Sede de Inteligencia de Defensa de Japón también podrían obtener acceso a información sobre los hábitos de navegación, el historial de búsqueda y el uso general de Internet de una persona.

Contraatacando contra la vigilancia de Internet

Con tantas revelaciones desgarradoras que surgen de las filtraciones de Snowden, especialmente en lo que respecta a la vigilancia de Internet a través de sistemas como XKeyScore, muchas personas quieren tomar medidas para estar más seguros en línea y mantener sus datos privados.

Es por eso que statistics están mostrando un gran salto en la cantidad de personas que utilizan redes privadas virtuales (VPN). Los proveedores de VPN les gusta ExpressVPN y NordVPN son esencialmente capaces de encriptar sus conexiones a Internet y ocultar su presencia en línea, lo que significa que incluso si se hicieran intentos para rastrear su actividad, no tendrían éxito.

Otras VPN que vale la pena echarle un vistazo:

Pros y contras de usar una VPN

| Para Agencias y Operadores | Desventajas |

| Oculta tu presencia en línea y encripta tus conexiones para un anonimato total | Cuotas de suscripción mensual / anual |

| Manténgase a salvo de hackers y software malicioso. | Las velocidades de conexión a veces pueden variar, dependiendo de la VPN que elija |

| Acceda a contenido y servicios bloqueados por región o restringidos como Netflix | |

| Disfruta de total seguridad cuando viajas. |

La NSA espía a los líderes mundiales

Hemos visto que compañías tecnológicas gigantes como Google y Apple no están a salvo de las herramientas de espionaje de la NSA, y lo mismo puede decirse de líderes mundiales como presidentes y primeros ministros. Muchos documentos de los archivos de Snowden han revelado que la NSA se ha dirigido a más de 120 líderes mundiales diferentes a lo largo de los años, espiando sus comunicaciones y realmente escuchando sus conversaciones telefónicas.

Ejemplos de líderes que han sido pirateados:

Los gustos del ex presidente brasileño Dilma Roussef, el ex presidente mexicano Felipe Calderón y el actual canciller alemán Angela Merkel, todos han sido víctimas de la vigilancia de la NSA. La NSA incluso pudo espiar las reuniones entre múltiples líderes mundiales a nivel de G8 y G20 Cumbres

El efecto Knock-On

Este tipo de vigilancia no afecta directamente al miembro promedio del público en general, pero las revelaciones ya han llevado a crecientes tensiones entre los Estados Unidos y varios otros países del mundo. Por ejemplo, cuando Snowden reveló que la NSA había sido espiando a China, la relación entre los dos países recibió un gran golpe.

La NSA trabaja activamente contra el cifrado de Internet

Una vez más, podemos ver otra revelación aterradora para los usuarios de Internet en todo el mundo, ya que las filtraciones de Snowden también revelaron que la NSA tenía equipos de agentes encargados de rompiendo cifrado ampliamente utilizado y medidas de seguridad utilizadas en línea.

Un documento del GCHQ declaró: "Durante la última década, la NSA ha liderado un esfuerzo agresivo y múltiple para romper las tecnologías de cifrado de Internet ampliamente utilizadas ... Grandes cantidades de datos cifrados de Internet que hasta ahora se han descartado ahora son explotables ".

Este programa de la NSA fue apodado Bullrun e hizo uso de diferentes herramientas de piratería, como los ataques de fuerza bruta, para romper los sistemas de cifrado estándar como HTTPS y SSL, que se utilizan en Internet para sistemas como la banca en línea y las compras.

La NSA tiene su propio equipo de hackers de "fuerzas especiales"

Además de tener una gran cantidad de herramientas y sistemas de piratería notablemente poderosos a su disposición, la NSA también puede recurrir a los servicios de "Operaciones de acceso a medida"Equipo". Abreviado como TAO, este equipo está formado por piratas informáticos de élite que pueden utilizar diversas herramientas (como las que se ven en el catálogo ANT, arriba) para piratear computadoras con una facilidad asombrosa.

Con un arsenal de sistemas y dispositivos de piratería para elegir, el equipo de TAO puede ingresar a las computadoras independientemente de si están en línea o no. Desde allí, pueden monitorear la ubicación, la actividad de Internet, las pulsaciones de teclas, las comunicaciones y más, así como infectar el dispositivo con caballos de Troya y otras formas de malware.

Las agencias de inteligencia incluso pueden espiarlo a través de Angry Birds

Puede parecer demasiado loco para ser verdad, pero los informes y las filtraciones también han declarado que las agencias de inteligencia como la NSA o la GCHQ británica pueden hacer uso de fallas en los diseños de ciertas aplicaciones, incluidos los juegos móviles populares como Angry Birds, para espiar a los usuarios de teléfonos inteligentes. Estas aplicaciones tienen el apodo de 'aplicaciones con fugas, 'y hay millones de ejemplos por ahí.

Simplemente abriendo un juego simple, el tipo de cosas que millones de personas hacen todos los días mientras viajan en tren al trabajo o toman un breve descanso para tomar café, podrían estar proporcionando las agencias de inteligencia con datos personales como su edad, sexo, nombre, dirección de correo electrónico e incluso su ubicación actual.

¿Cómo sucede?

Estas 'filtraciones' de información se deben al hecho de que muchas aplicaciones a menudo exigen acceso a parte de su información personal para proporcionar una funcionalidad adicional como la integración de las redes sociales y la capacidad de compartir sus puntajes más altos o jugar con amigos. Estas aplicaciones no están hechas por expertos en seguridad, por lo que pueden venir con algunos pequeños agujeros para que las agencias de inteligencia o los piratas informáticos malintencionados puedan explotar.

La medida en que las agencias de inteligencia pueden usar aplicaciones para obtener información sobre un usuario no está completamente clara, pero se cree que además de la información básica y la ubicación actual, los agentes también podrían usar aplicaciones para aprender sobre su alineamiento político, orientación sexual, ¡ingresos, estado civil, nivel educativo y más!

Ejemplos de aplicaciones con fugas:

- Google Maps

- Flickr

- 7

- de la máquina

- la columna Acción

- actividades

- Adicionales

- agentes

- Todos

- American

- análisis

- anunció

- anonimato

- applicación

- Apple

- aplicaciones

- Archive

- en torno a

- AT & T

- Bancario

- BBC

- Big Data

- Mayor

- mil millones

- Negro

- Autoridad Británica

- loco

- llamar al

- Capacidad

- dibujos animados

- ceo

- comprobación

- cerrado

- código

- CAFÉ

- viniendo

- Comunicaciónes

- Empresas

- computadoras

- Congreso

- Conexiones

- Conspiración

- conversaciones

- países

- Los criminales

- Current

- Clientes

- ciber

- datos

- análisis de los datos

- día

- Ofertas

- debate

- Defensa

- Las entregas

- Demanda

- Desarrollo

- Dispositivos

- HIZO

- documentos

- Categoría Educación

- cifrado

- equipo

- espionaje

- expertos

- Explotar

- Nombre

- defectos

- Focus

- seguir

- Forbes

- Freedom

- juego

- Juegos

- Equipo

- General

- Buscar

- Gobierno

- corte

- los piratas informáticos

- la piratería

- esta página

- Esconder

- Alta

- Destacar

- historia

- Inicio

- Cómo

- HTTPS

- enorme

- Cientos

- idea

- Incluye

- por

- info

- información

- integración

- Intelligence

- Internet

- investigación

- involucra

- IT

- Japón

- Periodistas.

- portátil

- Lead

- líder

- fuga

- Fugas

- APRENDE:

- LED

- Nivel

- luz

- Lista

- listado

- Listas

- local

- Ubicación

- Largo

- gran

- Realizar

- el malware

- Medios

- reuniones

- Miembros

- millones

- Móvil

- del sistema,

- telecomunicaciones

- noticias

- Noción

- en línea

- habiertos

- solicite

- Otro

- Revisar

- Personas

- datos personales

- móviles

- avión

- jugador

- Mucho

- Popular

- industria

- presidente

- política de privacidad

- privada

- Producto

- Programa

- Programas

- Las protestas

- público

- compras

- Radio

- archivos

- reporte

- Informes

- Recurso

- Riesgo

- correr

- ambiente seguro

- Buscar

- EN LINEA

- Confiscar

- Serie

- Servicios

- Sexo

- Compartir

- compartido

- sencillos

- teléfono inteligente

- teléfonos inteligentes

- So

- Social

- redes sociales

- Software

- espías

- Sprint

- estándares de salud

- comienzo

- Zonas

- Estado

- suscripción

- exitosos

- vigilancia

- te

- Todas las funciones a su disposición

- tecnología

- Tecnología

- tema

- Ideas

- equipo

- Seguimiento

- tráfico

- Trojan

- United

- Reino Unido

- Estados Unidos

- us

- Estados Unidos de America

- usb

- usuarios

- Ver

- Virtual

- VPN

- VPNs

- Washington

- Ver ahora

- Trenzado

- Gestión de Patrimonio

- Página web

- QUIENES

- Wikipedia

- ganar

- Actividades:

- funciona

- mundo

- valor

- yahoo

- año

- años

- Youtube

![Los 5 mejores sitios de apuestas deportivas con Bitcoin [2023] (analizados y aprobados) Los 5 mejores sitios de apuestas deportivas con Bitcoin [2023] (analizados y aprobados)](https://platoblockchain.com/wp-content/uploads/2023/12/best-5-bitcoin-sports-betting-sites-2023-analyzed-approved-300x168.png)

![25 mejores servicios de alojamiento web [2020] - Bitcoin aceptado Los 25 mejores servicios de alojamiento web [2020] – Bitcoin aceptado PlatoBlockchain Data Intelligence. Búsqueda vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)