Lugemisaeg: 5 protokoll

Lugemisaeg: 5 protokoll

Kas oleksite hirmul või vähemalt mures, kui leiate oma meilikastist kohtukutse USA ringkonnakohtusse? Enamik inimesi kindlasti teeks. Täpselt sellega arvestasid pahatahtlikud ründajad, kui viisid läbi selle ulatusliku rünnaku Venemaal asuvatelt IP-delt keeruka ja kavala lunavara kasuliku koormusega.

Sotsiaalne manipuleerimine: võltsitud autoriteet põhjustavad tõelist hirmu

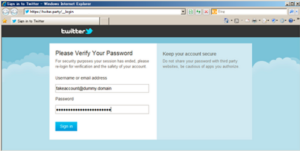

3582 kasutajat said selle pahatahtliku meili sihtmärgiks, mis oli maskeeritud kui Ameerika Ühendriikide ringkonnakohtu kutse.

Nagu näete, koosneb e-kiri tervest hunnikust sotsiaalse manipuleerimise nippidest, et veenda kasutajaid pahatahtlikku manust avama. Peamiselt püüavad kurjategijad ohvritega manipuleerimiseks mängida hirmu, autoriteedi ja uudishimu emotsionaalsetel nööridel. Selle emotsionaalsest erutunud seisundist vastuvõtjate meeltesse paigaldamine on suunatud nende kriitilise mõtlemise võime allasurumisele ja tormakale tegutsemisele.

Samuti on saatja meiliaadress "uscourtgove.com", mis on loomulikult võltsitud, kuid lisab meilile usaldusväärsust. Manuse parooli olemasolu tugevdab kirja tugevust. Meili teema on "megaloman" ja lisatud dokument kannab nime "scan.megaloman.doc" ning see vaste lisab ka veidi usaldusväärsust. Kirsiks tordil on ohvri ähvardamine vastutusega, kui ta "ei tee midagi, see on teiega seotud" (ja ainus viis seda teada saada, on avada manuses olev fail).

See ülespuhutav manipuleeriv kokteil on võimas tööriist, mis aitab kurjategijatel saada seda, mida nad tahavad. Seega on paljude inimeste oht selle pettuse ohvriks langeda väga suur.

Nüüd vaatame, mis juhtub, kui kasutaja avab manuses oleva faili.

Pahavara: esmalt peidab end, siis tabab

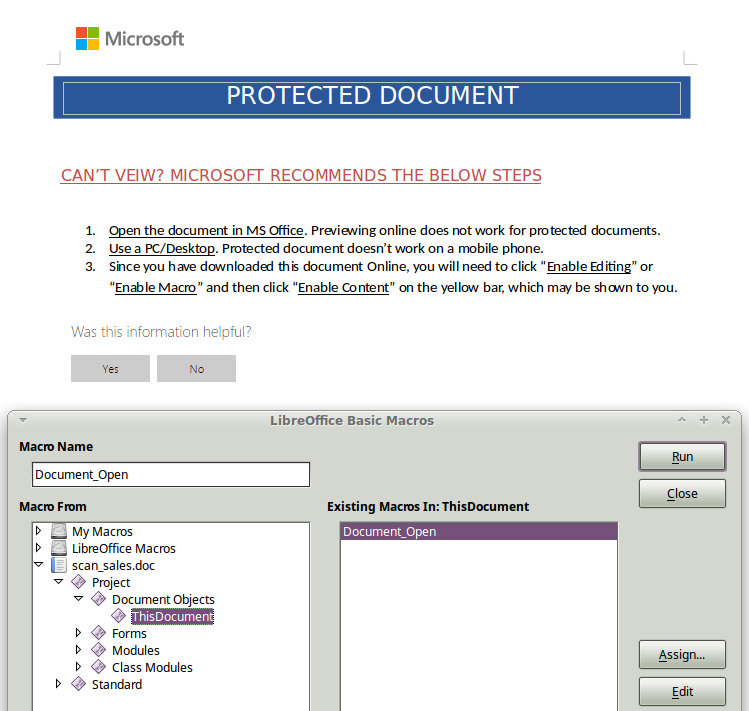

Muidugi pole sellel kohtukutse esitamisega midagi ühist. Tegelikkuses nagu Comodo ohuuuringute laborid analüütikud avastasid, et tegemist on kavala ja keeruka Sigma lunavara uue variandiga, mis krüpteerib nakatunud masinas olevad failid ja pressib välja lunaraha nende dekrüpteerimiseks.

Kuidas Sigma lunavara töötab:

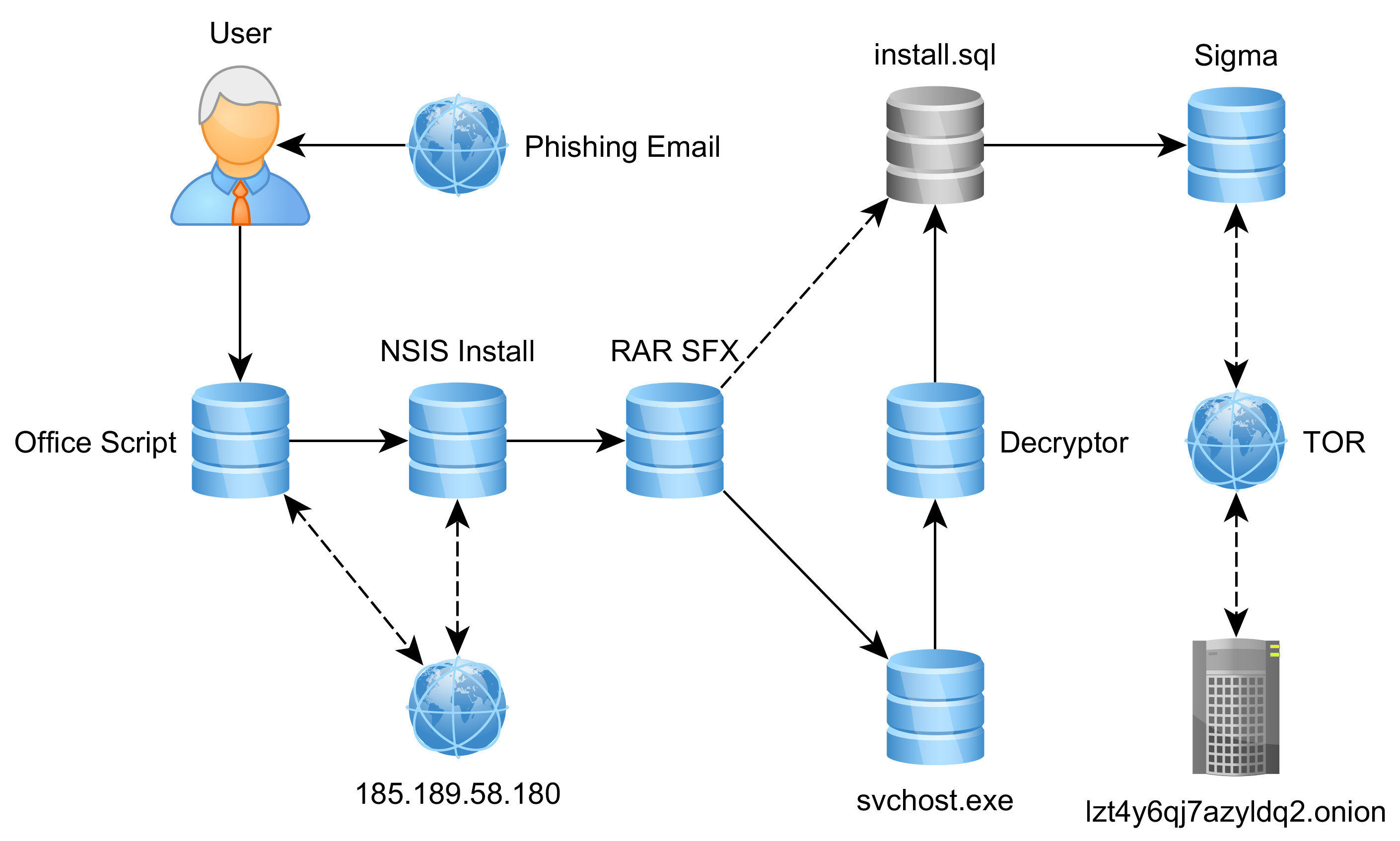

Selle Sigma uue variandi eripära on see, et see nõuab kasutajalt parooli sisestamist. Ee... pahavara parool? See võib kõlada veidralt, kuid tegelikkuses on sellel selge eesmärk: ründevara suurem hägusus tuvastamisest.

Kuid isegi kui kasutaja sisestab parooli, ei käivitu faili kohe. Kui makrod on ohvri masinas välja lülitatud, palub see veenvalt need välja lülitada. Pange tähele, kuidas see nõue sobib kogu ründajate strateegiaga: kui see on kohtu sõnum, võib see kindlasti olla kaitstud dokument, eks?

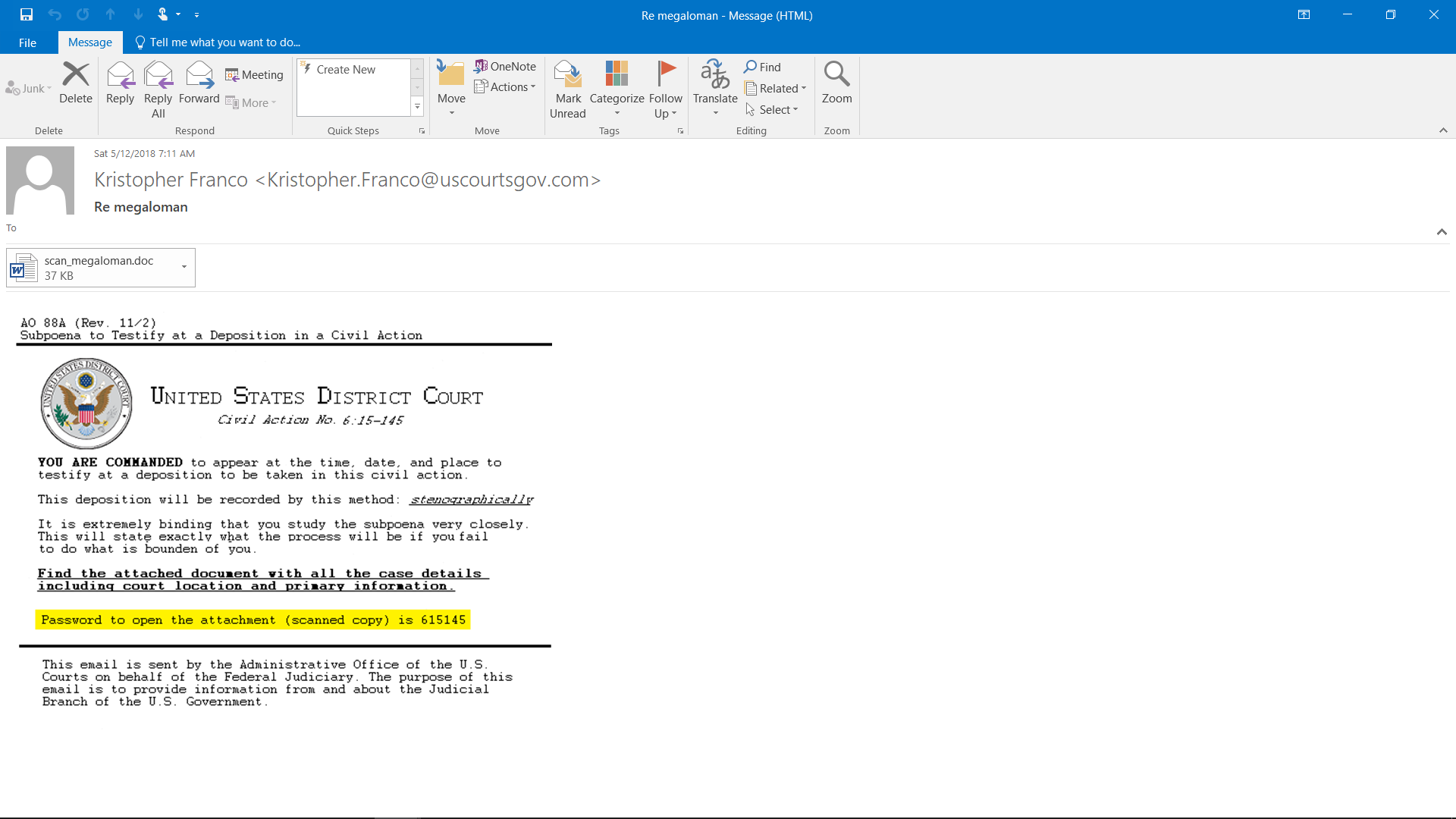

Kuid tegelikult sisaldab fail pahatahtlikku VBScripti, mis tuleb käivitada, et alustada pahavara installimist ohvri arvutisse. See laadib ründajate serverist alla järgmise osa pahavarast, salvestab selle %TEMP% kausta ja maskeerib selle exe töötleb ja viib selle ellu. See exe toimib tilgutajana, et laadida alla veel üks pahavara osa. Seejärel viib see üsna pika toimingute ahela kaudu – jällegi tugevama segamise huvides – lõpule pahatahtliku kasuliku koormuse ja käivitab selle.

Pahavara näeb tõesti muljetavaldav oma mitmesuguste nippidega, mida varjata ja avastamist vältida. Enne käivitamist kontrollib see keskkonda virtuaalmasina või liivakastide jaoks. Kui see sellise tuvastab, tapab pahavara end ise. See maskeerib oma pahatahtlikud protsessid ja registrikirjed seaduslikeks, nagu "svchost.exe" ja "chrome". Ja see pole veel kõik.

Erinevalt mõnest selle lähedasest ransomware sugulased, Sigma ei tegutse kohe, vaid varitseb ja teeb esmalt varjatud luuret. See loob väärtuslike failide loendi, loendab need ja saadab selle väärtuse oma C&C serverisse koos muu teabega ohvri masina kohta. Kui faile ei leitud, kustutab Sigma end lihtsalt. Samuti ei nakata see arvutit, kui saab teada, et selle riigi asukoht on Venemaa Föderatsioon või Ukraina.

Keeruline on ka pahavaraühendus selle käsu- ja juhtimisserveriga. Kuna server on TOR-põhine, teeb Sigma järgmisi samme:

1. Laadige alla TOR-tarkvara, kasutades seda linki: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Salvestab selle kausta %APPDATA% kui System.zip

3. Pakkige see lahti kausta %APPDATA%MicrosoftYOUR_SYSTEM_ID

4. Kustutab System.zip

5. Nimetab Tortor.exe ümber svchost.exe-ks

6. Teostab selle

7. Ootab veidi ja saadab oma päringu

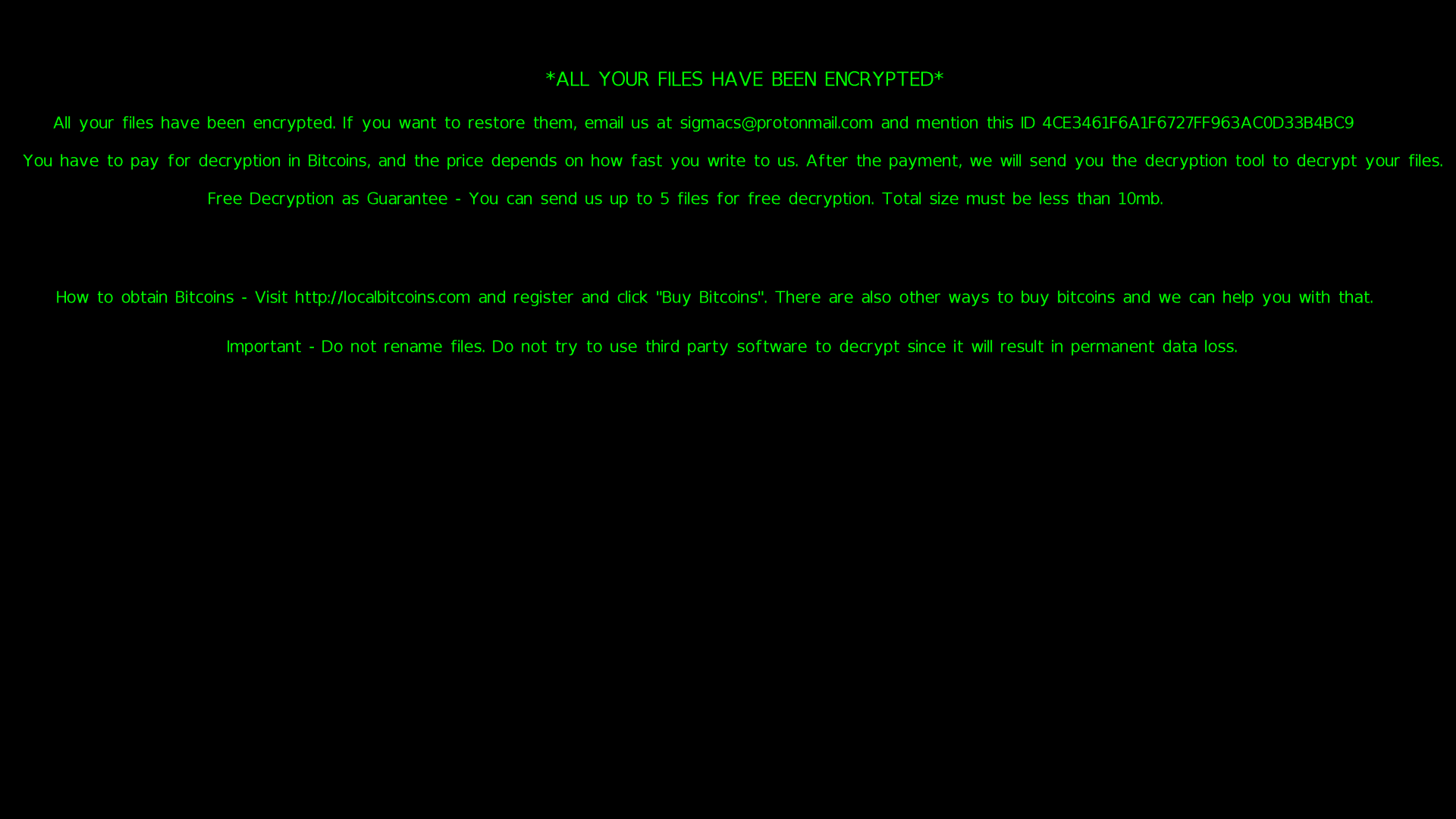

Ja alles pärast seda hakkab Sigma ohvri masinas faile krüptima. Seejärel jäädvustab lunaraha mürgitatud masina ekraani.

Ja … finita la commedia. Kui ohver pole varem varukoopiaid tegema leppinud, lähevad tema andmed kaotsi. Neid ei saa kuidagi taastada.

Kaitse: kuidas tagasi võidelda

"Mõlemalt nii keeruka pahavara, sotsiaalse inseneri trikkide ja tehnilise disainiga silmitsi seismine on raske väljakutse isegi turvateadlikele kasutajatele," ütleb Comodo juht Fatih Orhan. Ohuuuringute laborid. "Selliste kavalate rünnakute eest kaitsmiseks peab teil olema midagi usaldusväärsemat kui lihtsalt inimeste teadlikkus. Sel juhul peab reaalne lahendus andma 100% garantii, et teie vara ei saa kahjustada isegi siis, kui keegi võtab kelmide õnge ja käivitab pahavara.

Just see on eksklusiivne Comodo automaatse piiramise tehnoloogia annab meie klientidele: kõik saabuvad tundmatud failid paigutatakse automaatselt turvakeskkonda, kus seda saab käivitada ilma ühegi võimaluseta hosti, süsteemi või võrku kahjustada. Ja see jääb sellesse keskkonda seni, kuni Comodo analüütikud on seda uurinud. Sellepärast pole keegi Comodo klientidest selle alatu rünnaku all kannatanud.

Ela turvaliselt koos Comodo!

Allpool on ründes kasutatud soojuskaart ja IP-d

Rünnak viidi läbi 32 Venemaal asuvast (Sankt-Peterburi) IP-st e-posti teel Kristopher.Franko@uscourtsgov.com milline domeen loodi tõenäoliselt spetsiaalselt rünnaku jaoks. See algas 10. mail 2018 kell 02:20 UTC ja lõppes kell 14:35 UTC.

| Riik | Saatja IP |

| Venemaa | 46.161.42.44 |

| Venemaa | 46.161.42.45 |

| Venemaa | 46.161.42.46 |

| Venemaa | 46.161.42.47 |

| Venemaa | 46.161.42.48 |

| Venemaa | 46.161.42.49 |

| Venemaa | 46.161.42.50 |

| Venemaa | 46.161.42.51 |

| Venemaa | 46.161.42.52 |

| Venemaa | 46.161.42.53 |

| Venemaa | 46.161.42.54 |

| Venemaa | 46.161.42.55 |

| Venemaa | 46.161.42.56 |

| Venemaa | 46.161.42.57 |

| Venemaa | 46.161.42.58 |

| Venemaa | 46.161.42.59 |

| Venemaa | 46.161.42.60 |

| Venemaa | 46.161.42.61 |

| Venemaa | 46.161.42.62 |

| Venemaa | 46.161.42.63 |

| Venemaa | 46.161.42.64 |

| Venemaa | 46.161.42.65 |

| Venemaa | 46.161.42.66 |

| Venemaa | 46.161.42.67 |

| Venemaa | 46.161.42.68 |

| Venemaa | 46.161.42.69 |

| Venemaa | 46.161.42.70 |

| Venemaa | 46.161.42.71 |

| Venemaa | 46.161.42.72 |

| Venemaa | 46.161.42.73 |

| Venemaa | 46.161.42.74 |

| Venemaa | 46.161.42.75 |

| Kokku tulemus | 32 |

ALUSTA TASUTA KATSET HANKIGE TASUTA OMA INSTANT TURVAKARTI

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- PlatoTervis. Biotehnoloogia ja kliiniliste uuringute luureandmed. Juurdepääs siia.

- Allikas: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- :on

- :on

- :mitte

- : kus

- 10

- 14

- 20

- 2018

- 32

- 35%

- 455

- 7

- a

- võime

- MEIST

- tegu

- meetmete

- õigusaktid

- aadress

- Lisab

- pärast

- jälle

- vastu

- eesmärk

- Materjal: BPA ja flataatide vaba plastik

- mööda

- Ka

- Analüütikud

- ja

- mistahes

- OLEME

- saabuvad

- AS

- vara

- At

- rünnak

- Reageerib

- asutus

- automaatselt

- vältima

- teadlikkus

- varukoopiaid

- sööt

- BE

- sai

- enne

- alustama

- algab

- Blogi

- mõlemad

- Mõlemad pooled

- Kast

- Kobar

- kuid

- CAKE

- CAN

- lüüa

- juhul

- Põhjus

- keskus

- kett

- väljakutse

- Kontroll

- selge

- klõps

- lähedal

- kokteil

- ühine

- Lõpetab

- keeruline

- arvuti

- läbi

- ühendus

- koosneb

- veenma

- riik

- Kursus

- kohus

- loodud

- loob

- usutavus

- kriitiline

- uudishimu

- Kliendid

- andmed

- Avaldage lahti

- kindlasti

- Disain

- Detection

- avastasin

- Avastab

- piirkond

- piirkonna kohus

- do

- dokument

- ei

- Ei tee

- domeen

- lae alla

- allalaadimine

- krüptida

- lõppes

- Inseneriteadus

- sisene

- keskkond

- Isegi

- sündmus

- täpselt

- Eksklusiivne

- Täidab

- Langema

- hirm

- Föderatsioon

- võitlema

- fail

- Faile

- leidma

- leiab

- esimene

- sobib

- maitse

- eest

- avastatud

- tasuta

- Alates

- funktsioonid

- saama

- Andma

- annab

- garantii

- juhtub

- Raske

- kahju

- Olema

- võttes

- juhataja

- aitama

- siin

- varjama

- Suur

- võõrustaja

- Kuidas

- Kuidas

- HTTPS

- if

- kohe

- muljetavaldav

- in

- hõlmab

- nakatunud

- info

- paigaldamine

- kiire

- sisse

- IT

- ITS

- ise

- jpg

- lihtsalt

- kõige vähem

- õigustatud

- nagu

- Tõenäoliselt

- LINK

- nimekiri

- liising

- Pikk

- välimus

- kadunud

- masin

- makrosid

- peamiselt

- tegema

- TEEB

- pahatahtlik

- malware

- palju

- palju inimesi

- suur

- Vastama

- max laiuse

- mai..

- sõnum

- Microsoft

- mõtetes

- rohkem

- kõige

- peab

- Nimega

- Vajadus

- võrk

- Uus

- järgmine

- ei

- meeles

- mitte midagi

- Märka..

- nt

- of

- maha

- on

- ONE

- ones

- ainult

- avatud

- Avaneb

- or

- Muu

- meie

- välja

- osa

- Parool

- Inimesed

- PETERBURGI

- PHP

- Platon

- Platoni andmete intelligentsus

- PlatoData

- mängima

- võimalus

- tugev

- varem

- saak

- protsess

- kaitsma

- kaitstud

- kaitse

- eesmärk

- panema

- Lunaraha

- ransomware

- pigem

- reaalne

- Reaalsus

- tõesti

- registri

- sugulased

- usaldusväärne

- Taotlusi

- nõudma

- teadustöö

- vastutus

- taastama

- õige

- Oht

- jooks

- jooksmine

- jookseb

- Venemaa

- vene

- Venemaa Föderatsioon

- SAINT

- liivakastid

- ütleb

- Pettus

- hirmul

- tulemuskaart

- Ekraan

- kindlustama

- turvalisus

- vaata

- saatma

- saatja

- saadab

- Jada

- server

- ta

- Küljed

- Sigma

- ühekordne

- väike

- Alatu

- So

- sotsiaalmeedia

- Sotsiaaltehnoloogia

- tarkvara

- kindlus

- lahendus

- mõned

- Keegi

- midagi

- keeruline

- heli

- eriline

- spetsiaalselt

- alustatud

- riik

- Ühendriigid

- jääma

- Sammud

- Strateegia

- Tugevdab

- tugevam

- teema

- Kohtukutse

- selline

- kannatanud

- süsteem

- võtab

- eesmärgid

- Tehniline

- kui

- et

- .

- oma

- Neile

- SIIS

- Seal.

- nad

- Mõtlemine

- see

- oht

- läbi kogu

- aeg

- et

- tööriist

- Tor

- puudutust

- püüdma

- Pöörake

- Pöördunud

- Ukraina

- tundmatu

- kuni

- us

- Kasutatud

- Kasutaja

- Kasutajad

- kasutamine

- UTC

- väärtuslik

- väärtus

- variant

- sort

- väga

- kaudu

- Ohver

- ohvreid

- virtuaalne

- virtuaalne masin

- ootab

- tahan

- oli

- Tee..

- olid

- Lääne-

- M

- Mis on

- millal

- mis

- kuigi

- kogu

- miks

- will

- koos

- oleks

- sa

- Sinu

- sephyrnet