Amazoni transkribeerimine on AWS-teenus, mis võimaldab klientidel teisendada kõnet tekstiks kas pakett- või voogedastusrežiimis. See kasutab masinõppega automaatset kõnetuvastust (ASR), automaatset keeletuvastust ja järeltöötlustehnoloogiaid. Amazon Transcribe'i saab kasutada klienditeeninduskõnede, mitme osapoole konverentskõnede ja kõnepostisõnumite transkriptsiooniks, samuti salvestatud ja reaalajas videote subtiitrite genereerimiseks, kui nimetada vaid mõnda näidet. Sellest ajaveebipostitusest saate teada, kuidas oma rakendusi Amazon Transcribe'i võimalustega toita viisil, mis vastab teie turvanõuetele.

Mõned kliendid usaldavad Amazon Transcribe'ile andmeid, mis on nende ettevõtte jaoks konfidentsiaalsed ja omandiõigusega seotud. Muudel juhtudel võib Amazon Transcribe’i töödeldav helisisu sisaldada tundlikke andmeid, mida tuleb kohalike seaduste ja eeskirjade järgimiseks kaitsta. Sellise teabe näideteks on isikut tuvastav teave (PII), isiklik terviseteave (PHI) ja maksekaarditööstuse (PCI) andmed. Ajaveebi järgmistes osades käsitleme erinevaid mehhanisme, mida Amazon Transcribe peab klientide andmete kaitsmiseks nii edastamisel kui ka puhkeolekus. Jagame järgmist seitset turvalisuse parimat tava, et luua rakendusega Amazon Transcribe, mis vastavad teie turva- ja vastavusnõuetele.

- Kasutage andmekaitset rakendusega Amazon Transcribe

- Suhelge privaatvõrgu kaudu

- Vajadusel muutke tundlikke andmeid

- Kasutage IAM-rolle rakenduste ja AWS-teenuste jaoks, mis nõuavad juurdepääsu Amazon Transcriptile

- Kasutage sildipõhist juurdepääsu juhtimist

- Kasutage AWS-i jälgimistööriistu

- Luba AWS Config

Järgmised parimad tavad on üldised juhised ega kujuta endast täielikku turbelahendust. Kuna need parimad tavad ei pruugi teie keskkonna jaoks sobida ega piisavad, kasutage neid pigem abistavate kaalutlustena kui ettekirjutustena.

Parim tava 1 – kasutage andmekaitset rakendusega Amazon Transcribe

Amazon Transcribe vastab AWS jagatud vastutuse mudel, mis eristab AWS-i vastutust pilve turvalisuse eest kliendi vastutusest pilve turvalisuse eest.

AWS vastutab ülemaailmse infrastruktuuri kaitsmise eest, mis käitab kogu AWS-i pilve. Kliendina vastutate selles infrastruktuuris hostitava sisu üle kontrolli säilitamise eest. See sisu hõlmab teie kasutatavate AWS-teenuste turvakonfiguratsiooni ja haldusülesandeid. Andmete privaatsuse kohta lisateabe saamiseks vaadake Andmete privaatsuse KKK.

Andmete kaitsmine edastamisel

Andmete krüptimist kasutatakse tagamaks, et teie rakenduse ja Amazon Transcribe vaheline andmeside jääb konfidentsiaalseks. Tugevate krüptoalgoritmide kasutamine kaitseb andmeid edastamise ajal.

Amazon Transcribe saab töötada ühes kahest režiimist.

- Transkriptsioonide voogesitus lubada meediumivoo transkriptsiooni reaalajas

- Paketttranskriptsioonitööd võimaldab helifailide transkribeerimist asünkroonsete tööde abil.

Voogesituse transkriptsioonirežiimis avavad klientrakendused kahesuunalise voogesituse ühenduse HTTP/2 või WebSocketsi kaudu. Rakendus saadab helivoo teenusele Amazon Transcribe ja teenus vastab reaalajas tekstivooga. Nii HTTP/2 kui ka WebSocketsi voogedastusühendused luuakse TLS-i (Transport Layer Security) kaudu, mis on laialdaselt aktsepteeritud krüptograafiline protokoll. TLS pakub edastatavate andmete autentimist ja krüptimist, kasutades AWS-i sertifikaate. Soovitame kasutada TLS 1.2 või uuemat versiooni.

Paketttranskriptsioonirežiimis tuleb helifail esmalt sisestada Amazon Simple Storage Service (Amazon S3) ämber. Seejärel luuakse rakenduses Amazon Transcribe selle faili S3 URI-le viitav paketttranskriptsioonitöö. Nii Amazon Transcribe pakettrežiimis kui ka Amazon S3 kasutavad edastatavate andmete kaitsmiseks HTTP/1.1 TLS-i kaudu.

Kõik taotlused Amazon Transcribe'ile HTTP ja WebSocketsi kaudu tuleb autentida AWS-i allkirja versioon 4. Soovitatav on kasutada allkirja versiooni 4 ka Amazon S3 HTTP-päringute autentimiseks, kuigi autentimine vanematega Allkirja versioon 2 on võimalik ka mõnes AWS-i piirkonnas. Rakendustel peavad olema kehtivad mandaadid, et allkirjastada API taotlusi AWS-i teenustele.

Andmete kaitsmine puhkeolekus

Pakettrežiimis Amazon Transcribe kasutab nii sisendhelifaili kui ka väljundi transkriptsioonifaili salvestamiseks S3 ämbreid. Kliendid kasutavad sisendhelifaili salvestamiseks S3 ämbrit ja on tungivalt soovitatav lubada sellel ämbril krüpteerimine. Amazon Transcribe toetab järgmisi S3 krüpteerimismeetodeid:

Mõlemad meetodid krüpteerivad kliendiandmed nii, nagu need kettale kirjutatakse, ja dekrüpteerivad need, kui neile juurde pääsete, kasutades üht tugevaimat saadaolevat plokkšifrit: 256-bitine täiustatud krüpteerimisstandard (AES-256) GCM. SSE-S3 kasutamisel hallatakse krüpteerimisvõtmeid ja mida Amazon S3 teenus regulaarselt pöörab. Täiendava turvalisuse ja vastavuse tagamiseks pakub SSE-KMS klientidele kontrolli krüpteerimisvõtmete üle AWS-i võtmehaldusteenus (AWS KMS). AWS KMS pakub täiendavaid juurdepääsujuhte, kuna SSE-KMS-iga konfigureeritud S3 ämbrites olevate objektide krüptimiseks ja dekrüpteerimiseks peavad teil olema õigused vastavate KMS-võtmete kasutamiseks. Lisaks pakub SSE-KMS klientidele kontrolljälje võimalust, mis peab arvestust selle kohta, kes ja millal teie KMS-i võtmeid kasutas.

Väljundtranskriptsiooni saab salvestada samasse või erinevasse kliendile kuuluvasse S3 ämbrisse. Sel juhul kehtivad samad SSE-S3 ja SSE-KMS krüptimisvalikud. Teine võimalus Amazon Transcribe'i väljundi jaoks pakettrežiimis on teenuse hallatava S3 ämbri kasutamine. Seejärel asetatakse väljundandmed turvalisse S3 ämbrisse, mida haldab teenus Amazon Transcribe, ja teile antakse ajutine URI, mida saab kasutada ärakirja allalaadimiseks.

Amazon Transcribe kasutab krüpteeritud Amazon Elastic Block Store (Amazon EBS) mahud kliendiandmete ajutiseks salvestamiseks meedia töötlemise ajal. Kliendiandmed puhastatakse nii täielike kui ka rikete korral.

2. parim tava – suhelge privaatvõrgu kaudu

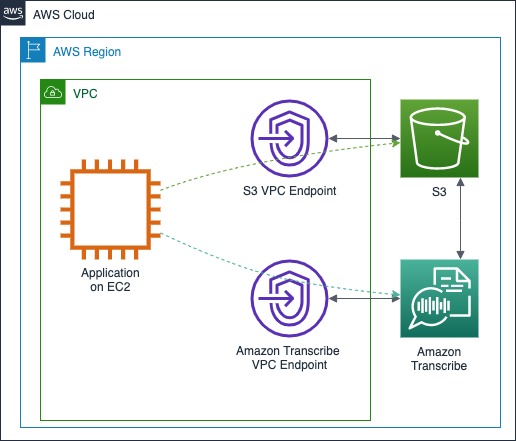

Paljud kliendid kasutavad ülekande ajal turvaliselt Amazon Transcribe'iga Interneti kaudu krüptimist. Kuid mõne rakenduse puhul ei pruugi edastatavate andmete krüpteerimine turvanõuete täitmiseks piisav olla. Mõnel juhul on andmeid vaja avalike võrkude (nt Interneti) läbimiseks. Samuti võib olla nõue, et rakendus tuleb juurutada privaatses keskkonnas, kus pole Interneti-ühendust. Nende nõuete täitmiseks kasutage liidese VPC lõpp-punktid powered by AWS PrivateLink.

Järgmine arhitektuurne diagramm näitab kasutusjuhtu, kus rakendus on juurutatud Amazon EC2. Rakendust käitaval EC2 eksemplaril pole juurdepääsu Internetile ja ta suhtleb Amazon Transcribe'i ja Amazon S3-ga liidese VPC lõpp-punktide kaudu.

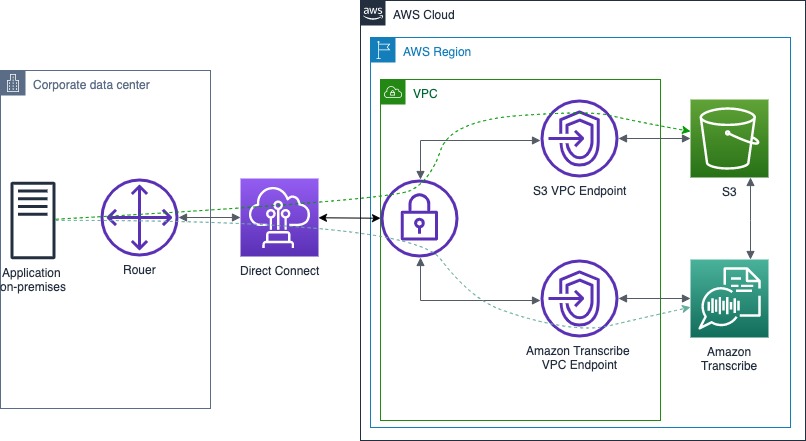

Mõne stsenaariumi korral võidakse rakendusega Amazon Transcribe suhtlev rakendus juurutada kohapealses andmekeskuses. Võib esineda täiendavaid turva- või vastavusnõudeid, mis nõuavad, et Amazon Transcribe'iga vahetatavad andmed ei tohi edastada avalikke võrke, näiteks Internetti. Sel juhul privaatühenduse kaudu AWS Direct Connect saab kasutada. Järgmisel diagrammil on kujutatud arhitektuur, mis võimaldab kohapealsel rakendusel suhelda rakendusega Amazon Transcribe ilma Interneti-ühenduseta.

3. parim tava – vajadusel muutke tundlikke andmeid

Mõned kasutusjuhtumid ja regulatiivsed keskkonnad võivad nõuda tundlike andmete eemaldamist transkriptsioonidest ja helifailidest. Amazon Transcribe toetab isikut tuvastava teabe (PII) tuvastamist ja redigeerimist, nagu nimed, aadressid, sotsiaalkindlustuse numbrid jne. Seda võimalust saab kasutada selleks, et võimaldada klientidel saavutada maksekaarditööstuse (PCI) nõuetele vastavus, redigeerides isikuandmeid, nagu krediit- või deebetkaardi number, aegumiskuupäev ja kolmekohaline kaardi kinnituskood (CVV). Redigeeritud teabega transkriptsioonides asendatakse isikut tõendav teave nurksulgudes olevate kohahoidjatega, mis näitavad, millist tüüpi isikut tuvastati. Voogesitustranskriptsioonid toetavad täiendavat võimalust tuvastada ainult isikut tõendav teave ja sildistada see ilma redigeerimiseta. Amazon Transcribe'i redigeeritud isikuandmete tüübid erinevad pakett- ja voogesituse transkriptsioonide vahel. Viitama PII redigeerimine teie paketttöös ja PII redigeerimine või tuvastamine reaalajas voos rohkem üksikasju.

Spetsialiseerunud Amazon Transscribe Call Analytics API-del on sisseehitatud võime redigeerida PII-d nii teksti transkriptsioonides kui ka helifailides. See API kasutab spetsiaalseid kõnest tekstiks muutmise ja loomuliku keele töötlemise (NLP) mudeleid, mis on spetsiaalselt koolitatud klienditeeninduse ja müügikõnede mõistmiseks. Muudel juhtudel võite kasutada see lahendus PII eemaldamiseks helifailidest rakendusega Amazon Transcribe.

Täiendavad Amazon Transcribe'i turvalisuse parimad tavad

Parim tava 4 – Kasutama IAM-i rollid rakenduste ja AWS-teenuste jaoks, mis nõuavad juurdepääsu Amazon Transcriptile. Kui kasutate rolli, ei pea te EC2 eksemplarile või AWS-teenusele levitama pikaajalisi mandaate, nagu paroolid või pääsuvõtmed. IAM-i rollid võivad anda ajutisi õigusi, mida rakendused saavad kasutada AWS-i ressurssidele päringute tegemisel.

Parim tava 5 – Kasutama sildipõhine juurdepääsukontroll. Saate kasutada silte, et juhtida juurdepääsu oma AWS-i kontodele. Rakenduses Amazon Transcribe saab silte lisada transkribeerimistöödele, kohandatud sõnavaradele, kohandatud sõnavarafiltritele ja kohandatud keelemudelitele.

Parim tava 6 – Kasutage AWS-i jälgimistööriistu. Jälgimine on Amazon Transcribe'i ja teie AWS-i lahenduste töökindluse, turvalisuse, kättesaadavuse ja jõudluse säilitamise oluline osa. Sa saad jälgige Amazon Transcribe'i, kasutades AWS CloudTraili ja Amazon CloudWatch.

Parim tava 7 – Võimaldama AWS-i konfiguratsioon. AWS Config võimaldab teil hinnata, auditeerida ja hinnata oma AWS-i ressursside konfiguratsioone. AWS-i konfiguratsiooni abil saate üle vaadata muudatused konfiguratsioonides ja AWS-i ressursside vahelistes suhetes, uurida üksikasjalikku ressursside konfiguratsiooni ajalugu ja teha kindlaks oma üldine vastavus teie sisemistes juhistes määratud konfiguratsioonidele. See võib aidata teil lihtsustada vastavusauditit, turbeanalüüsi, muudatuste haldamist ja toimimise tõrkeotsingut.

Amazon Transcribe'i nõuetele vastavuse kinnitamine

Rakendused, mille loote AWS-ile, võivad alluda vastavusprogrammidele, nagu SOC, PCI, FedRAMP ja HIPAA. AWS kasutab kolmandatest osapooltest audiitoreid, et hinnata oma teenuste vastavust erinevatele programmidele. AWS-i artefakt võimaldab teil laadige alla kolmanda osapoole auditiaruanded.

Et teada saada, kas AWS-teenus kuulub konkreetsete vastavusprogrammide ulatusse, vaadake jaotist AWS-i teenuste ulatus vastavusprogrammi järgi. Lisateavet ja ressursse, mida AWS pakub klientidele nõuetele vastavuse abistamiseks, leiate aadressilt Amazon Transcribe'i nõuetele vastavuse kinnitamine ja AWS-i vastavuse ressursid.

Järeldus

Sellest postitusest olete õppinud tundma erinevaid turvamehhanisme, parimaid tavasid ja arhitektuurilisi mustreid, mis on saadaval turvaliste rakenduste loomiseks Amazon Transcribe'iga. Tugeva krüptimisega saate kaitsta oma tundlikke andmeid nii edastamisel kui ka puhkeolekus. PII redigeerimist saab kasutada isikuandmete eemaldamiseks teie ärakirjadest, kui te ei soovi seda töödelda ega salvestada. VPC lõpp-punktid ja Direct Connect võimaldavad teil luua privaatse ühenduse teie rakenduse ja teenuse Amazon Transcribe vahel. Esitasime ka viiteid, mis aitavad teil kinnitada oma rakenduse vastavust Amazon Transcribe'iga sellistele programmidele nagu SOC, PCI, FedRAMP ja HIPAA.

Järgmiste sammudena kontrollige Amazon Transcribe’i kasutamise alustamine et teenust kiiresti kasutama hakata. Viitama Amazoni transkriptsiooni dokumentatsioon teenuse üksikasjadesse sukeldumiseks. Ja järgi Amazon Transcribe AWS-i masinõppe ajaveebis et olla kursis Amazon Transcribe'i uute võimaluste ja kasutusjuhtumitega.

Teave Autor

Alex Bulatkin on AWS-i lahenduste arhitekt. Talle meeldib aidata sideteenuste pakkujatel luua AWS-is uuenduslikke lahendusi, mis muudavad telekomitööstust. Ta on kirglik koostöö klientidega, et tuua AWS AI teenuste võimsus nende rakendustesse. Alex asub Denveri suurlinnapiirkonnas ja talle meeldib matkata, suusatada ja lumelauaga sõita.

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- PlatoTervis. Biotehnoloogia ja kliiniliste uuringute luureandmed. Juurdepääs siia.

- Allikas: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/

- :on

- :on

- :mitte

- : kus

- $ UP

- 1

- 100

- 7

- a

- MEIST

- aktsepteeritud

- juurdepääs

- Kontod

- Saavutada

- lisatud

- Täiendavad lisad

- Tooteinfo

- aadressid

- edasijõudnud

- vastu

- AI

- AI teenused

- Alex

- algoritme

- Materjal: BPA ja flataatide vaba plastik

- võimaldama

- võimaldab

- Ka

- Kuigi

- Amazon

- Amazoni transkribeerimine

- Amazon Web Services

- an

- analüüs

- ja

- Teine

- mistahes

- API

- taotlus

- rakendused

- kehtima

- asjakohane

- arhitektuuri-

- arhitektuur

- OLEME

- PIIRKOND

- AS

- hinnata

- At

- heli-

- audit

- auditeerimine

- audiitorid

- autentida

- autenditud

- Autentimine

- Automaatne

- kättesaadavus

- saadaval

- AWS

- AWS-i masinõpe

- põhineb

- BE

- sest

- on

- BEST

- parimaid tavasid

- vahel

- kahesuunaline

- Blokeerima

- Blogi

- mõlemad

- Toomine

- ehitama

- Ehitus

- sisseehitatud

- äri

- by

- helistama

- Kutsub

- CAN

- võimeid

- võime

- kaart

- mis

- juhul

- juhtudel

- keskus

- tunnistused

- muutma

- Vaidluste lahendamine

- kontrollima

- klient

- Cloud

- kood

- edastama

- suhtlemine

- KOMMUNIKATSIOON

- täitma

- Vastavus

- täitma

- Konverents

- konfidentsiaalne

- konfiguratsioon

- konfigureeritud

- Võta meiega ühendust

- seotud

- ühendus

- Side

- Side

- kaalutlused

- sisaldama

- sisu

- kontrollida

- kontrolli

- muutma

- Korporatiivne

- cover

- loodud

- volikiri

- krediit

- krüptograafia

- tava

- klient

- kliendi andmed

- Kasutajatugi

- Kliendid

- Cyphers

- andmed

- Andmekeskus

- andmekaitse

- andmekaitse

- kuupäev

- Deebet

- Deebetkaart

- Avaldage lahti

- sügavam

- näitab

- Denver

- lähetatud

- üksikasjalik

- detailid

- Määrama

- skeem

- erinev

- otsene

- levitada

- sukelduma

- do

- ei

- Ära

- lae alla

- ajal

- kumbki

- võimaldama

- võimaldab

- krüptida

- krüpteeritud

- krüpteerimist

- keskkond

- keskkondades

- looma

- asutatud

- hindama

- näited

- vahetatud

- aegumine

- ebaedu

- vähe

- fail

- Faile

- Filtrid

- leidma

- esimene

- järgima

- Järel

- eest

- Alates

- Üldine

- põlvkond

- annab

- Globaalne

- suunised

- Olema

- he

- Tervis

- terviseinfo

- aitama

- kasulik

- aidates

- kõrgelt

- Matk

- ajalugu

- võõrustas

- Kuidas

- Kuidas

- aga

- HTML

- http

- HTTPS

- tuvastatav

- Identifitseerimine

- identifitseerima

- identifitseerimiseks

- if

- pilt

- oluline

- in

- Teistes

- hõlmab

- Näitab

- tööstus

- info

- Infrastruktuur

- uuenduslik

- sisend

- sees

- Näiteks

- Interface

- sisemine

- Internet

- sisse

- uurima

- IT

- ITS

- töö

- Tööturg

- jpg

- lihtsalt

- hoidma

- hoiab

- Võti

- võtmed

- silt

- keel

- pärast

- Seadused

- Seadused ja määrused

- kiht

- Õppida

- õppinud

- õppimine

- meeldib

- elama

- kohalik

- pikaajaline

- masin

- masinõpe

- säilitamine

- tegema

- juhitud

- juhtimine

- Mandaat

- mai..

- mehhanismid

- Meedia

- Vastama

- vastab

- kirjad

- meetodid

- võib

- viis

- mudelid

- režiimid

- järelevalve

- rohkem

- mitmepartei

- peab

- nimi

- nimed

- Natural

- Natural Language Processing

- vajadustele

- võrk

- võrgustikud

- Uus

- järgmine

- nlp

- number

- numbrid

- esemeid

- of

- vanem

- on

- ONE

- ainult

- avatud

- töötama

- töökorras

- valik

- Valikud

- or

- et

- Muu

- välja

- väljund

- üle

- üldine

- osa

- kirglik

- paroolid

- mustrid

- makse

- Maksekaart

- jõudlus

- Õigused

- isiklik

- Isiklikult

- Platon

- Platoni andmete intelligentsus

- PlatoData

- portree

- võimalik

- post

- võim

- sisse

- tava

- tavad

- privaatsus

- era-

- protsess

- Töödeldud

- töötlemine

- Programmid

- varaline

- kaitsma

- kaitstud

- kaitsta

- kaitse

- kaitseb

- protokoll

- tingimusel

- pakkujad

- annab

- avalik

- panema

- kiiresti

- pigem

- reaalne

- reaalajas

- tunnustamine

- soovitama

- soovitatav

- dokumenteeritud

- andmed

- redacted

- Ümberdefineerimine

- viitama

- viited

- viitamine

- piirkond

- piirkondades

- regulaarselt

- määrused

- regulatiivne

- Suhted

- usaldusväärsus

- lootma

- jäänused

- eemaldamine

- asendatakse

- esindama

- Taotlusi

- nõudma

- nõutav

- nõue

- Nõuded

- ressurss

- Vahendid

- vastutus

- vastutav

- REST

- läbi

- Roll

- rollid

- jooksmine

- jookseb

- müük

- sama

- stsenaariumid

- ulatus

- lõigud

- kindlustama

- kindlalt

- turvalisus

- vaata

- saadab

- tundlik

- server

- teenus

- teenusepakkujad

- Teenused

- seitse

- Jaga

- jagatud

- Näitused

- kirjutama

- allkiri

- lihtne

- lihtsustama

- So

- sotsiaalmeedia

- lahendus

- Lahendused

- mõned

- spetsialiseeritud

- konkreetse

- eriti

- määratletud

- kõne

- Kõnetuvastus

- kõnest tekstiks

- ruut

- standard

- algus

- alustatud

- Sammud

- ladustamine

- salvestada

- ladustatud

- oja

- streaming

- tugev

- tugevaim

- teema

- selline

- piisav

- varustama

- toetama

- Toetab

- kindel

- ülesanded

- Tehnoloogiad

- telekommunikatsiooni

- ajutine

- tekst

- kui

- et

- .

- oma

- Neile

- SIIS

- Seal.

- Need

- nad

- kolmanda osapoole

- see

- aeg

- et

- jälg

- koolitatud

- Ümberkirjutus

- transiit

- transportida

- traavers

- kaks

- tüüp

- liigid

- mõistma

- kasutama

- kasutage juhtumit

- Kasutatud

- kasutusalad

- kasutamine

- kehtiv

- KINNITAGE

- kinnitamine

- eri

- Vary

- Kontrollimine

- versioon

- kaudu

- Videod

- mahud

- tahan

- oli

- Tee..

- we

- web

- veebiteenused

- Hästi

- M

- millal

- mis

- kuigi

- WHO

- laialdaselt

- will

- koos

- jooksul

- ilma

- töö

- kirjalik

- sa

- Sinu

- sephyrnet