Lugemisaeg: 3 protokollÜlevaade

Üks esimesi kordi, mil avalikkus nägi lunavara võimsust esmalt tunnistajaks ja mõistis, et lunavara võimsus 2017. aastal puhkes. Valitsus, haridus, haiglad, energeetika, side, tootmine ja paljud teised olulised infoinfrastruktuuri sektorid kandsid enneolematuid kaotusi. Tagantjärele vaadates oli see alles algus. , kuna sellest ajast on olnud palju versioone, näiteks SimpleLocker, SamSam ja WannaDecryptor.

Comodo Threat Research Labs on saanud uudise, et Black Rose Lucy lunavaral on uued variandid, mis ründavad AndroidOS-i.

Black Rose Lucy pahavaral ei olnud lunavarafunktsiooni ajal, mil Check Point selle 2018. aasta septembris avastas. Sel ajal oli Lucy pahavara teenusena (Maas) botnet ja tilguti Android-seadmetele. Nüüd on see tagasi uute lunavaravõimalustega, mis võimaldavad nakatunud seadmete üle kontrolli haarata, et muuta ja installida uusi pahavararakendusi.

Allalaadimisel krüpteerib Lucy nakatunud seadme ja brauseris ilmub lunarahasõnum, mis väidab, et see on USA Föderaalse Juurdlusbüroo (FBI) sõnum seadmest leitud pornograafilise sisu tõttu. Ohvril antakse korraldus maksta 500 dollari suurune trahv. sisestades krediitkaardi andmed, mitte enam levinud Bitcoini meetodi.

Joonis 1. Lucy lunavara kasutatud ressursipildid.

analüüs

Comodo Threat Research Center kogus proove ja viis läbi analüüsi, kui saime aru, et Black Rose Lucy on tagasi.

Ülekandmine

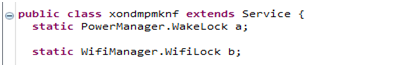

Tavaliseks videopleierirakenduseks maskeeritud meediumijagamislinkide kaudu installitakse see vaikselt, kui kasutaja klõpsab. Androidi turvalisus kuvab sõnumi, mis palub kasutajal lubada voogesituse video optimeerimine (SVO). Klõpsates „OK”, saab pahavara juurdepääsetavuse teenuse loa. Kui see juhtub, saab Lucy ohvri seadmes olevad andmed krüptida.

Joonis 2. Lucy hüpikakna pettusteade

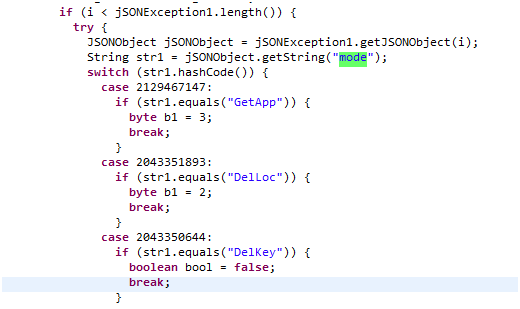

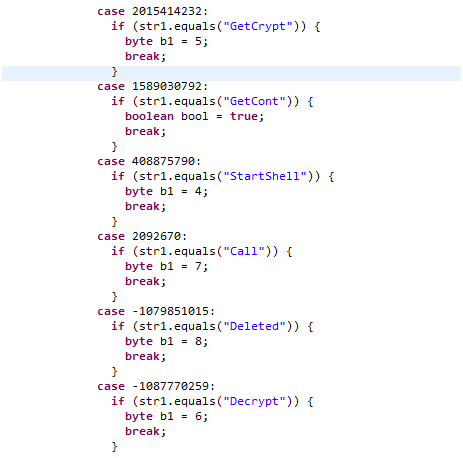

Koormus

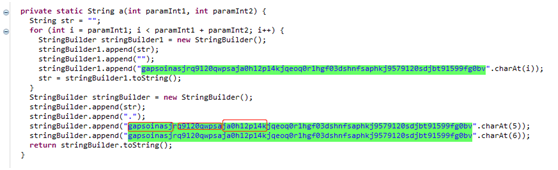

MainActivity mooduli sees käivitab rakendus pahatahtliku teenuse, mis seejärel registreerib BroadcastReceiveri, mis kutsutakse välja käsuga action.SCREEN_ON ja seejärel helistab ise.

Seda kasutatakse teenuste „WakeLock” ja „WifiLock” hankimiseks:

WakeLock: mis hoiab seadme ekraani sisse lülitatud;

WifiLock: mis hoiab wifi sisse lülitatud.

Joonis 3.

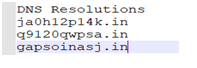

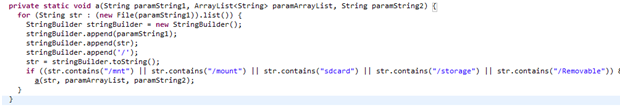

C & C

Erinevalt eelmistest pahavara versioonidest on TheC&Cservers domeen, mitte IP-aadress. Isegi kui server on blokeeritud, saab see hõlpsasti lahendada uue IP-aadressi.

Joonis 4. C&C serverid

Joonis 5. Lucy kasutab C&C servereid

Joonis 6: Lucy käsk ja juhtimine

Krüpteerimine/dekrüpteerimine

Joonis 7: Giti seadme kataloog

Joonis 8: Lucy krüptimise/dekrüpteerimise funktsioon

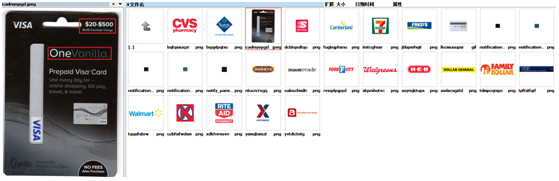

Lunaraha

Kui Lucy nakatunud seadme krüpteerib, ilmub brauserisse lunarahateade, mis väidab, et sõnum on pärit USA Föderaalsest Juurdlusbüroost (FBI) seadmest leitud pornograafilise sisu tõttu. Ohvril antakse korraldus maksta 500 dollari suurune trahv, sisestades selle. krediitkaarditeavet levinuma Bitcoini meetodi asemel.

kokkuvõte

Pahatahtlikud viirused on arenenud. Need on mitmekesisemad ja tõhusamad kui kunagi varem. Varem või hiljem saab mobiilist tohutu lunavararünnakuplatvorm.

Näpunäiteid ennetamiseks

1. Laadige alla ja installige ainult usaldusväärsed rakendused

2. Ärge klõpsake ühelgi tundmatu päritoluga rakendusel,

3. Tehke olulistest failidest regulaarsed mittekohalikud varukoopiad,

4. Installige viirusetõrjetarkvara

Seotud ressursid

Veebisaidi pahavara eemaldamine

Postitus Black Rose Lucy Back-Lansomware AndroidOS ilmus esmalt Comodo uudised ja Interneti-turvalisuse teave.

- "

- &

- 7

- a

- omandama

- tegevus

- aadress

- analüüs

- android

- taotlus

- rakendused

- varukoopiaid

- Algus

- Bitcoin

- Must

- Blokeerima

- bot

- brauseri

- võimeid

- ühine

- Side

- sisu

- kontrollida

- krediit

- krediitkaart

- andmed

- seade

- seadmed

- DID

- avastus

- Ekraan

- domeen

- lae alla

- kergesti

- Käsitöö

- tõhus

- võimaldama

- krüpteerimist

- energia

- areneb

- näide

- FBI

- Föderaal-

- Föderaalse Juurdlusbüroo

- Joonis

- lõpp

- esimene

- avastatud

- Alates

- funktsioon

- Git

- Valitsus

- haiglad

- HTTPS

- pildid

- oluline

- info

- Infrastruktuur

- paigaldama

- Internet

- Internet Security

- uurimine

- IP

- IP-aadress

- IT

- ise

- Võti

- Labs

- lingid

- otsin

- õnn

- tegema

- malware

- tootmine

- suur

- Meedia

- rohkem

- uudised

- normaalne

- optimeerimine

- Muu

- Maksma

- inimesele

- mängija

- Punkt

- võim

- eelmine

- avalik

- Lunaraha

- ransomware

- Ransomware rünnak

- realiseeritud

- saadud

- registrite

- regulaarne

- teadustöö

- ressurss

- Ekraan

- Sektorid

- turvalisus

- teenus

- Jaga

- alates

- streaming

- .

- aeg

- korda

- enneolematu

- us

- kasutama

- Video

- viirused

- wifi