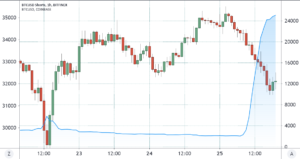

Viimasel ajal on gaas olnud uudistes kuum teema. Krüptomeediumis see on olnud seotud Ethereumi kaevuritasudega. Tavameedias on see olnud vanaaegse bensiini kohta, sealhulgas selle lühiajaline puudumine idarannikul, tänan väidetavale DarkSide'i lunavara rünnakule Colonial Pipeline süsteemile, mis annab 45% idaranniku diisli-, bensiini- ja reaktiivkütusevarust.

Lunavara puhul näeme üldjuhul tüüpilist tsükli kordumist: Esialgu keskendutakse rünnakule, algpõhjusele, varisemisele ja sammudele, mida organisatsioonid saavad rünnakute vältimiseks tulevikus teha. Seejärel hakkab fookus pöörduma sageli krüptoraha poole ja kuidas selle tajutav anonüümsus aitab suurendada lunavara rünnakuid, innustades rohkem küberkurjategijaid mängu sisenema.

Küberturvalisuse rünnakute makropilti vaadates näeme siiski mõningaid trende, mis on esile kerkinud. Näiteks küberrünnakute kaotused kasvasid Aastatel 50–2018 2020%, kusjuures globaalsed kahjud moodustavad üle 1 triljoni dollari. See on vältimatu järeldus, mis räägib kasutatavate turvanõrkuste levikust.

Seotud: Krüptovahetuse häkkimise aruanne 2011–2020

Küberkuritegude suurenemist soodustab ka pimedas veebis hõlpsalt leitav valmis riiulist pahavara nende jaoks, kellel on vähe oskusi, kuid kes soovivad siiski teenida vaba raha võimalusi, kui kohal on tagatiseta organisatsioone . Oluline on see, et kurjategijad on ise jätkanud oma strateegiate väljatöötamist, et vältida kaitseturbetaktikat, -tehnikat ja -protseduure (TTP), et tagada nende jätkuv kasumlikkus. Kui krüptoraha ei oleks enam tasuv võimalus maksmiseks, pöörduksid ründajad peaaegu kindlasti teise makseviisi poole. Mõte, et nad lihtsalt lõpetavad nende organisatsioonide rünnakud ilma krüptota, trotsib usaldusväärsust.

Kui soovite, ei ole nende sündmuste algpõhjus kurjategijate premeerimiseks kasutatud makseviis, vaid turvalisuse lüngad võimaldasid neil ettevõtet rikkuda ja ilmselt asjaolu, et seal on kurjategijaid, kes neid toime panevad kuriteod.

Lunavara trendides (ja DarkSide'i rünnaku sees) näeme seda pidevalt muutuvat Mahlane puuvili Näidatud. Lunavara algusaegadel oli see suhteliselt lõigatud ja kuiv: küberründaja leiab tee ettevõttesse - kõige sagedamini sotsiaalse inseneri rünnaku kaudu, näiteks andmepüügi e-posti või turvamata kaugtöölaua protokolli abil - ja krüpteerib ohvri failid. Ohver kas maksab lunaraha pangaülekande või krüptoga ja saab enamasti dekrüpteerimisvõtme, mis tavaliselt (kuid mitte alati) faile dekrüpteerib. Teine võimalus on see, et ohver otsustab mitte maksta ja taastab oma failid varukoopiast või aktsepteerib lihtsalt oma andmete kaotamist.

Küberrünnaku taktika

Umbes 2019. aasta lõpus oli rohkem ettevõtteid varundusstrateegiatega ette valmistatud, et need ohud ületada, ja keeldusid maksmast. Lunavara näitlejad, näiteks Maze lunavara rühmitus, tekkisid, arenesid ja muutsid taktikat. Nad hakkasid andmeid välja filtreerima ja oma ohvreid välja pressima: "Makske, muidu avaldame ka avalikult tundlikud andmed, mille teie käest varastasime." See suurendas lunavara rünnaku kulusid suuresti, muutes selle ettevõtte ettevõttest teatamise sündmuseks, mis nõudis andmete avastamist, veelgi rohkem õigusnõustajaid ja avalikku kontrolli, näidates samal ajal ründaja otsustavust leida maksete takistuste leidmise viisid. (DarkSide, mis arvatavasti oli koloniaalse torujuhtme rünnaku taga olev rühm, on väljapressitav rühm.) Teine suundumus, nagu ülaltoodud aruandes viidatud, on ohvrite suurem sihtimine, leides need, kes suudavad maksta suuremaid dollari summasid , samuti need, kellel on andmeid, mida nad ei tahaks avalikult jagada.

Küberründajad arendavad oma taktikat seni, kuni on keegi või mõni organisatsioon, keda rünnata; nad on seda teinud häkkimise algusest peale. Enne krüpteerimist ja isegi küberkuritegevust oli meil kurjategijatele anonüümsete maksete tegemiseks öösel sularaha kotti viskamine ja pangaülekanded. Nad leiavad pidevalt tasustamise viise ja krüpto eelised - rahaline vabadus, tsensuuriresistentsus, eraelu puutumatus ja turvalisus üksikisikule - kaaluvad kaugelt üles selle ahvatlevuse kurjategijate jaoks kurjategijate jaoks, kellele see võib osutuda meeldivaks. Krüpto rikkumine ei välista kuritegu.

Ettevõtte kõigi turvaaukude kõrvaldamine võib olla keeruline, isegi (tõenäoliselt) võimatu. Kuid liiga tihti jäetakse vahele turvaalused, näiteks regulaarne parandamine ja turvateadlikkuse koolitus, mis aitavad lunavara ohtu vähendada. Hoidkem silma peal sihtmärgil - ettevõttel - ja mitte auhinna krüptol. Või võime järgmisena süüdistada fiat kõigis teistes finantskuritegudes.

See artikkel ei sisalda investeerimisnõuandeid ega soovitusi. Iga investeerimis- ja kauplemisliikumine on seotud riskiga ning lugejad peaksid otsuse langetamisel ise uurima.

Siin avaldatud vaated, mõtted ja arvamused on autori ainuisikulised ega kajasta tingimata Cointelegraphi seisukohti ja arvamusi.

Michael Perklin on ShapeShifti infoturbeülem, kus ta jälgib kõiki toote-, teenuse- ja ettevõtte turvatavasid, tagades samas, et need järgivad tööstuse parimaid tavasid või ületavad neid. Üle kümneaastase kogemuse plokiahelas ja krüptosüsteemis juhib ta meeskonda, kes tagab turvalisuse parimate tavade kasutamise nii küberturvalisuse kui ka plokiahela spetsiifiliste metoodikate abil. Perklin on CryptoCurrency Certification Consortiumi (C4) president, töötanud mitmetes tööstusharude juhatustes ning on kaasautor CryptoCurrency Security Standardile (CCSS), mida kasutavad sajad globaalsed organisatsioonid.

Allikas: https://cointelegraph.com/news/don-t-blame-crypto-for-ransomware

- 2019

- nõuanne

- Materjal: BPA ja flataatide vaba plastik

- amp

- Anonüümsus

- ümber

- artikkel

- kättesaadavus

- Varundamine

- BBC

- BEST

- parimaid tavasid

- blockchain

- rikkumine

- juhtudel

- Raha

- Põhjus

- tsensuur

- sertifikaat

- juht

- infoturbe juht

- Cointelegraph

- ettevõte

- jätkama

- kulud

- Kuritegevus

- Kuriteod

- Kurjategijad

- krüpto

- krüptovahetus

- cryptocurrency

- küberrünnakud

- Küberkuritegevus

- küberkurjategijad

- Küberturvalisus

- Dark Web

- andmed

- avastus

- dollar

- Varajane

- Inseneriteadus

- ettevõte

- ettevõtte turvalisus

- ethereum

- sündmus

- sündmused

- vahetamine

- Ekspluateeri

- silm

- radioaktiivne tolm

- Korraldus

- finants-

- leiab

- Keskenduma

- Vabadus

- Kütus

- Põhialused

- tulevik

- mäng

- lõhe

- GAS

- Globaalne

- hea

- Grupp

- häkkimine

- hacks

- siin

- Kuidas

- HTTPS

- sajad

- Kaasa arvatud

- Suurendama

- tööstus

- info

- infoturbe

- investeering

- IT

- Võti

- Õigus

- Pikk

- Makro

- mainstream

- mainstream meedia

- Tegemine

- malware

- mcafee

- Meedia

- liikuma

- uudised

- teade

- Ohvitser

- Arvamused

- valik

- Valikud

- Muu

- Lappimine

- Maksma

- makse

- maksed

- Phishing

- pilt

- Pöördetelg

- esitada

- president

- privaatsus

- Privaatsus ja turvalisus

- Toode

- Kasum

- avalik

- avaldama

- Lunaraha

- ransomware

- Ransomware rünnak

- Lunavara rünnakud

- lugejad

- vähendama

- aru

- teadustöö

- Oht

- turvalisus

- kujundivahetus

- jagatud

- So

- sotsiaalmeedia

- Sotsiaaltehnoloogia

- varastas

- varustama

- süsteem

- taktika

- sihtmärk

- ähvardused

- Kauplemine

- koolitus

- trendid

- Trends

- Haavatavused

- web

- WHO

- Traat

- jooksul