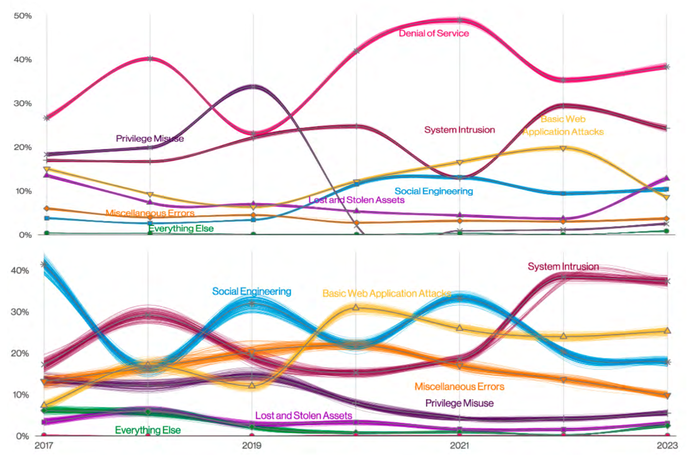

Teenuse keelamise rünnakud domineerisid ohumaastikul ka 2022. aastal, kuid rikkumiste hulka kuulusid tõenäolisemalt süsteemi sissetungid, veebirakenduste põhirünnakud ja sotsiaalne manipuleerimine.

Verizoni 16,300. aasta andmerikkumiste uurimise aruandes analüüsitud enam kui 2023 6,250 turvaintsidendist enam kui 38 ehk 5,200% olid teenuse keelamise rünnakud, samas kui peaaegu 32 ehk XNUMX% olid kinnitatud andmerikkumised. Kuigi teenuse keelamise rünnakud olid häirivad kuni nende leevendamiseni – suur osa aruandes sisalduvatest andmetest pärines pigem DOS-i kaitseteenuste pakkujatelt, mitte ohvritelt –, siis süsteemi sissetungimise, veebirakenduste kompromiteerimise ja sotsiaalse manipuleerimise kaudu toimunud andmete rikkumised avaldasid tavaliselt märkimisväärset mõju äri.

Aruande kaks peamist ründetüüpi – DOS-i rünnakud ja süsteemi sissetungid – on suunatud CIA (konfidentsiaalsus, terviklikkus, kättesaadavus) triaadi erinevatele osadele. Süsteemi sissetungid mõjutavad tavaliselt konfidentsiaalsust ja terviklikkust, samas kui teenuse keelamise rünnakud on suunatud kättesaadavusele, ütleb haavatavuse haldamise ettevõtte Rapid7 juhtivteadur Erick Galinkin.

"Lõppkokkuvõttes on DDoS-i kasutamine sihtmärgile surve avaldamine ja sundimine keskenduma kättesaadavuse taastamisele, " ütleb ta. "Seda saab kasutada väljapressimiskampaania osana, et juhtida sihtmärgi tähelepanu kõrvale samaaegsetest kompromissikatsetest või isegi eraldiseisva taktikana mõne sihtmärgi häirimiseks."

Andmed toovad esile erinevused ohutegevuses, millest saavad märkimisväärsed intsidendid ja need, mis põhjustavad ettevõtetele tõelist kahju. Keskmise lunavaraintsidendi tekitatud kahju, mis moodustas 24% kõigist rikkumistest, kahekordistus 26,000 XNUMX dollarini, aruande kohaselt. Seevastu ainult neli 6,248-st teenuse keelamise juhtumist põhjustasid andmete avalikustamise, 2023. aasta andmerikkumiste uurimise aruandes märgiti.

Aruandes rõhutati ka tõsiasja, et kuigi mustrid on informatiivsed, võivad need ka väga erineda, ütleb e-posti turvaettevõtte Cofense luureanalüüsi juht Joe Gallop.

"Iga juhtum on erinev, mistõttu on väga raske välja pakkuda ammendavat ja eksklusiivset, kuid üksikasjalikku juhtumikategooriate kogumit, " ütleb ta. "Erinevate meetodite kattumise ja rünnakuahela võimaliku tsükli tõttu tegevuste vahel, mis võivad kuuluda mitmesse kategooriasse, on äärmiselt oluline säilitada terviklik lähenemisviis turvalisusele."

Rohkem süsteemi sissetungi, sest rohkem lunavara

Kõige tavalisem muster süsteemi sissetungimise kategoorias on arvutisse või seadmesse installitud ründetarkvara, millele järgneb andmete väljafiltreerimine ja lõpuks ründed süsteemi või andmete kättesaadavuse vastu – kõik lunavararünnakute tunnused. Tegelikult moodustas lunavara DBIR-i andmetel enam kui 80% kõigist süsteemi sissetungimise kategooria toimingutest.

Lunavara jätkuva populaarsuse tõttu peaksid ettevõtted keskenduma süsteemi sissetungimise mustrile, ütleb Verizoni ohuluure vanemjuht David Hylender.

"Peamine põhjus, miks süsteemi sissetung on tippu tõusnud, on asjaolu, et see on muster, kus lunavara elab," ütleb ta. "Kuna lunavara on jätkuvalt levinud igas suuruses, vertikaalis ja geograafilises asukohas olevate organisatsioonide seas, kasvab süsteemi sissetungimise muster jätkuvalt."

Kuid rikkumisi põhjustavad ka muud ründevektorid, sealhulgas põhilised veebirünnakud ja sotsiaalne manipuleerimine. Veerand (25%) rikkumistest oli põhjustatud põhiliste veebirakenduste rünnakutest, samas kui 18% rikkumistest oli põhjustatud sotsiaalsest manipuleerimisest. Ja süsteemi sissetungimise kategoorias moodustasid veebirakenduste kaudu tehtud rünnakud kolmandiku kõigist rünnakutest, mis põhjustasid süsteemi sissetungi.

Kaitse seisukohalt kriitilised töötajad

Intsident, mis saab alguse sotsiaalsest manipuleerimisest, võib ründeahela edenedes kiiresti muutuda süsteemi sissetungiks. Tegelikult muudab juhtumite segamine süsteemide ja andmete kaitsmise rikkumiste eest väga terviklikuks harjutuseks, ütleb Rapid7 Galinkin.

Kaitsestrateegia sõltub ka sellest, mida organisatsioonid hindavad. Tervishoiukeskkonnas mõjutab DDoS-rünnak tavaliselt avalikkusele suunatud ressursse, nagu makse- või ajastamisportaale, mis on kriitilise tähtsusega, kuid ei pruugi mõjutada patsiendihoolduse põhifunktsioone, ütleb ta.

"Asjad, mida üks organisatsioon väärtustab, võivad metsikult erineda, " ütleb Galinkin. „Seega on oluline, et organisatsioonid kaaluksid, millised on nende kõige olulisemad ressursid ja varad, ning seejärel hindaksid, kuidas erinevad ohud võivad neid ressursse sihtida. Lõppkokkuvõttes teavitab see parimat kaitset.

Kuid kuna sotsiaalse insenerina on erinevate rikkumistüüpide lõikes nii suur mõju, on töötajad kaitsemõistatuse oluline osa, ütleb Cofense's Gallop.

"Kuna 74% kõigist aruandes sisalduvatest rikkumistest hõlmas inimlikku elementi, on inimeste haavatavustega tegelemine ülioluline," ütleb ta. "Töötajaid tuleks koolitada skeptiliselt suhtuma sotsiaalse manipuleerimise katsetesse, ära tundma kahtlasi linke ja mitte kunagi jagama mandaate."

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- EVM Finance. Detsentraliseeritud rahanduse ühtne liides. Juurdepääs siia.

- Quantum Media Group. IR/PR võimendatud. Juurdepääs siia.

- PlatoAiStream. Web3 andmete luure. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :on

- :on

- :mitte

- : kus

- $ UP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Vastavalt

- üle

- meetmete

- tegevus

- adresseerimine

- mõjutada

- vastu

- Materjal: BPA ja flataatide vaba plastik

- Ka

- vahel

- an

- analüüs

- ja

- taotlus

- rakendused

- lähenemine

- OLEME

- AS

- vara

- At

- rünnak

- Reageerib

- Katsed

- kättesaadavus

- keskmine

- tagasi

- põhiline

- BE

- sest

- muutuma

- BEST

- vahel

- segunemine

- rikkumine

- rikkumisi

- lai

- äri

- kuid

- by

- tuli

- Kampaania

- CAN

- mis

- kategooriad

- Kategooria

- Põhjus

- põhjustatud

- kett

- Joonis

- cia

- Tulema

- ühine

- Ettevõtted

- ettevõte

- kompromiss

- arvuti

- konfidentsiaalsus

- KINNITATUD

- Arvestama

- jätkas

- pidev

- kontrast

- tuum

- volikiri

- kriitiline

- tsükkel

- andmed

- andmete rikkumist

- Andmete rikkumine

- andmete kadu

- David

- DDoS

- DDoS rünnaku

- kaitse

- kaitsev

- sõltub

- üksikasjalik

- seade

- erinevused

- erinev

- raske

- avalikustamine

- Häirima

- segav

- domineerima

- DOS

- kahekordistunud

- e-post

- element

- töötajad

- Inseneriteadus

- hindama

- Isegi

- Iga

- Eksklusiivne

- Teostama

- eksfiltreerimine

- väljapressimine

- äärmiselt

- asjaolu

- Langema

- Lõpuks

- Firma

- Keskenduma

- Järgneb

- Jalajälg

- eest

- Sundida

- neli

- Alates

- funktsionaalsus

- geograafiline

- saamine

- Kasvama

- kahju

- he

- tervishoid

- rõhutab

- terviklikku

- Kuidas

- HTTPS

- inim-

- Inimelement

- mõju

- Mõjud

- oluline

- in

- juhtum

- lisatud

- Kaasa arvatud

- eraldi

- teatama

- informatiivne

- paigaldatud

- terviklikkuse

- Intelligentsus

- sisse

- Uuringud

- IT

- JOE

- maastik

- juhtivate

- Tõenäoliselt

- joon

- lingid

- kohad

- kaotus

- säilitada

- tegema

- Tegemine

- juhtimine

- juht

- max laiuse

- mai..

- meetodid

- võib

- rohkem

- kõige

- palju

- mitte kunagi

- märkimisväärne

- of

- on

- ONE

- ainult

- or

- organisatsioon

- organisatsioonid

- Muu

- Valu

- osa

- osad

- patsient

- Muster

- mustrid

- makse

- tükk

- Platon

- Platoni andmete intelligentsus

- PlatoData

- populaarsus

- potentsiaal

- surve

- esmane

- Peamine

- kaitsta

- pakkujad

- panema

- mõistatus

- Kvartal

- kiiresti

- ransomware

- Lunavara rünnakud

- pigem

- reaalne

- põhjus

- tunnistama

- aru

- uurija

- Vahendid

- Ülestõusnud

- s

- ütleb

- planeerimine

- turvalisus

- vanem

- komplekt

- kehtestamine

- mitu

- Jaga

- peaks

- märkimisväärne

- alates

- suurused

- skeptiline

- sotsiaalmeedia

- Sotsiaaltehnoloogia

- tarkvara

- mõned

- allikas

- standalone

- algab

- Strateegia

- selline

- kahtlane

- süsteem

- süsteemid

- sihtmärk

- kui

- et

- .

- oma

- Neile

- SIIS

- nad

- asjad

- Kolmas

- see

- need

- oht

- ähvardused

- Läbi

- et

- ülemine

- koolitatud

- Pöörake

- kaks

- liigid

- tüüpiliselt

- kõikjal

- lõpuks

- all

- kuni

- kasutama

- Kasutatud

- tavaliselt

- väärtus

- Väärtused

- eri

- Verizon

- vertikaalid

- väga

- ohvreid

- Haavatavused

- haavatavus

- web

- Veebirakendus

- veebirakendused

- olid

- M

- mis

- kuigi

- laialdaselt

- will

- koos

- jooksul

- veel

- sephyrnet