tutvustus

. Ohutusdetektiivid turvameeskond avastas andmetega seotud rikkumise, mis mõjutas Prantsusmaa lastemoe e-kaubanduse veebisaiti melijoe.com.

Melijoe on kõrgekvaliteediline lastemoe jaemüüja, mis asub Prantsusmaal. Ettevõttele kuuluv Amazon S3 ämber jäeti ligipääsetavaks ilma autentimiskontrollita, paljastades potentsiaalselt sadade tuhandete klientide tundlikud ja isikuandmed.

Melijoel on ülemaailmne haare ja sellest tulenevalt mõjutab see juhtum kliente üle kogu maailma.

Mis on Melijoe?

2007. aastal asutatud melijoe.com on e-kaubandusega tegelev moemüüja, mis on spetsialiseerunud luksuslikele lasterõivastele. Ettevõte pakub rõivaid tüdrukutele, poistele ja beebidele. Melijoe.com-il on ka tippbrändid, nagu Ralph Lauren, Versace, Tommy Hilfiger ja Paul Smith Junior.

"Melijoe" haldab ettevõte, mis on ametlikult registreeritud kui BEBEO ja mille peakontor asub Prantsusmaal Pariisis. MELIJOE.COMi andmetel on BEBEO registreeritud kapital ligikaudu 950,000 1.1 eurot (~ 12.5 miljonit USA dollarit). Melijoe teenus on kahe rahastamisvooruga teeninud 14 miljonit eurot (~2 miljonit USA dollarit) (vastavalt Crunchbase'ile).

Melijoe ühines 2020. aasta lõpus Rootsi silmapaistva lastemoe konglomeraadiga Babyshop Group (BSG) – ettevõttega, mille aastane käive on 1 miljard Rootsi krooni (~113 miljonit USA dollarit) paljudes peatänavates ja e-kaubanduses.

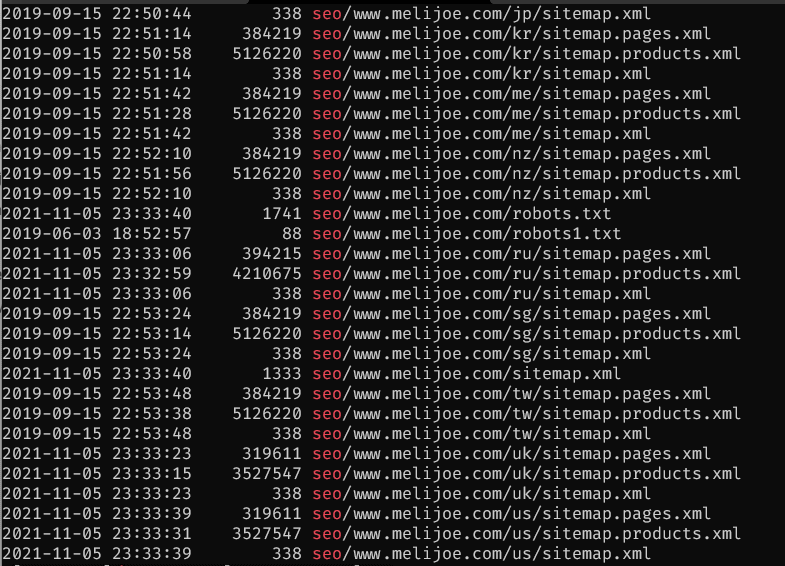

Mitmed näitajad kinnitavad, et Melijoe/BEBEO on avatud Amazon S3 ämbrile mõju avaldanud. Kuigi kaubamärgid, sünnikuupäevad ja muu ämbris olev sisu viitab sellele, et omanik on Prantsuse lastemoe jaemüüja, on läbivalt viited ka Bebeole. Kõige tähtsam on see, et ämber sisaldab saidi melijoe.com saidikaarte:

Saidikaardid, mis leiti avatud kataloogi viitest melijoe.com

Mis paljastati?

Kokku on melijoe.com valesti konfigureeritud Amazon S3 ämber paljastanud peaaegu 2 miljonit faili, kokku umbes 200 GB andmeid.

Mõned ämbris olevad failid paljastasid sadu tuhandeid logisid, mis sisaldasid tundlikke andmeid ja isikut tuvastav teave (PII) of Melijoe kliendid.

Need failid sisaldasid erinevaid andmekogumeid: Eelistused, soovide nimekirjad, ja ostud.

Ämbris oli ka teisi failitüüpe, sealhulgas saatelehed ja mõned andmed, mis on seotud saidi melijoe.com tootevarudega.

eelistused

eelistused andmed eksporditi kliendikontodelt. Andmed paljastasid üksikasjad tarbijate maitsete, meeldimiste ja mittemeeldimiste kohta seoses nende ostuotsustega. Seal olid kümneid tuhandeid palke leitud ühest failist.

eelistused eksponeeritud vormid kliendi PII ja tundlikud kliendiandmed, kaasa arvatud:

- E-posti aadressid

- Laste nimed

- Sugu

- Sünnikuupäevad

- Kaubamärkide eelistused

Eelistuste andmeid saab koguda ostuandmete ja kohapealsete klikkide kaudu. Eelistusi kasutatakse sageli iga kliendi tootesoovituste isikupärastamiseks.

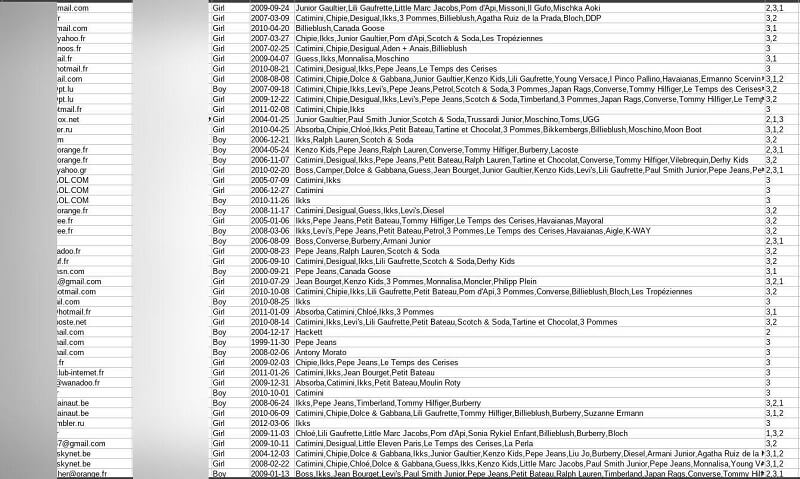

Näete eelistuste tõendeid allpool.

Kliendi eelistuste logid olid ämbris

Wishlistid

Wishlistid andmed paljastasid üksikasjad klientide kohapealsete soovinimekirjade kohta – iga kliendi kureeritud soovitud toodete kogud. Jällegi näis, et see teave on võetud klientide kontodelt. Seal olid üle 750,000 XNUMX palgi ühes failis üle kuuluvate andmetega 63,000 XNUMX unikaalse kasutaja meiliaadressi.

Wishlistid eksponeeritud vormid kliendi PII ja tundlikud kliendiandmed:

- E-posti aadressid

- Toodete sooviloendisse lisamise kuupäev

- Toodete sooviloenditest eemaldamise kuupäev (kui eemaldati)

- Kauba koodid, kasutatakse toodete sisemiseks tuvastamiseks

Soovinimekirjad koostasid kliendid ise, mitte kohapealse käitumise jälgimise kaudu. Soovinimekirjad varieerusid ühest üksuse pikkusest tuhandete kaupadeni. Pikemad sooviloendid võiksid võimaldada klientide lemmikkaupade kohta rohkem teada saada.

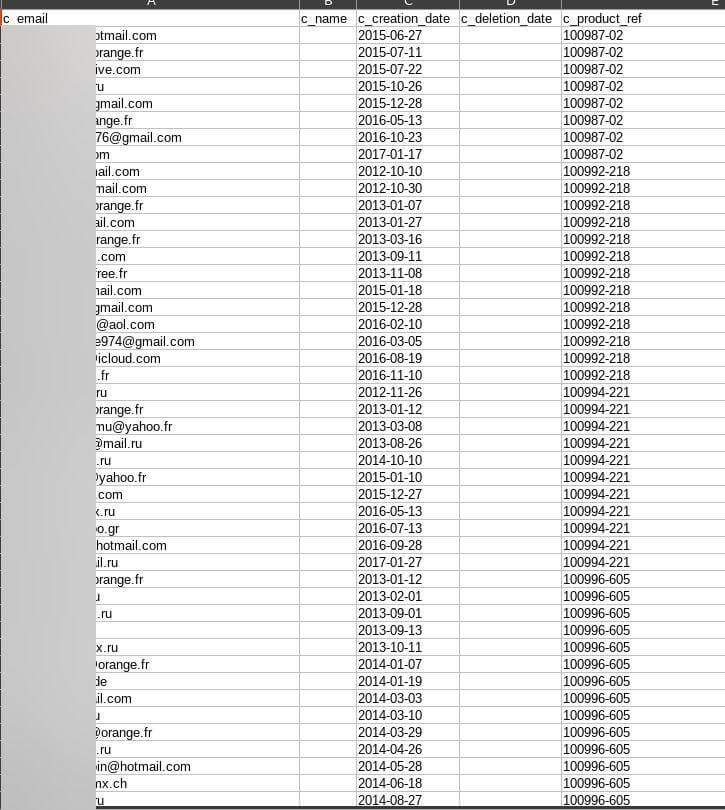

Järgmised ekraanipildid näitavad soovinimekirjade olemasolu.

Failis on tohutult palju klientide sooviloendeid

Ostud

Ostud andmed näitasid üle 1.5 miljonit eset sisse ostetud sadu tuhandeid tellimusi. Tuli tellimusi üle 150,000 XNUMX unikaalse e-posti aadressi ühel failil.

Ostud avatud kliendi PII ja tundlikud kliendiandmed, Sealhulgas:

- E-posti aadressid

- Tellitud kauba SKU kood

- Tellimuse esitamise aeg

- Tellimuste finantsandmed, sh. makstud hinnad ja valuuta

- Makseviisid, st Visa, PayPal jne

- Kohaletoimetamise teave, inc. tarneaadressid ja tarnekuupäevad

- Arveldusaadressid

Ostud andmed mõjutasid ilmselt suurimat kasutajate arvu võrreldes kahe teise andmekogumiga. Need logid kirjeldavad põhjalikult Melijoe klientide ostukäitumist. Jällegi paljastab see privaatset teavet, mida võidakse tarbijate vastu kasutada.

Mõned kliendid ostsid suure hulga tooteid, teised aga ainult ühe või kaks toodet. Nagu soovinimekirjade puhul, said rohkem tooteid tellinud kliendid oma eelistatud toodete kohta rohkem teavet.

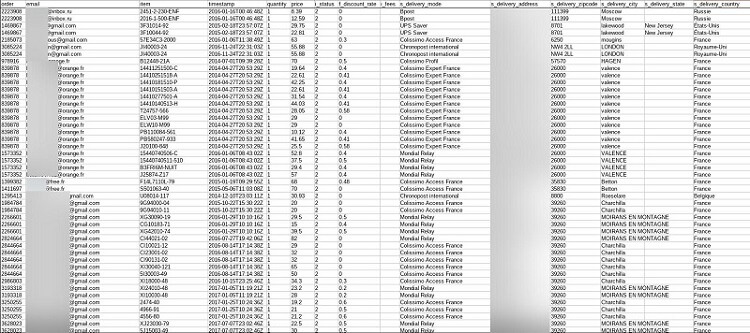

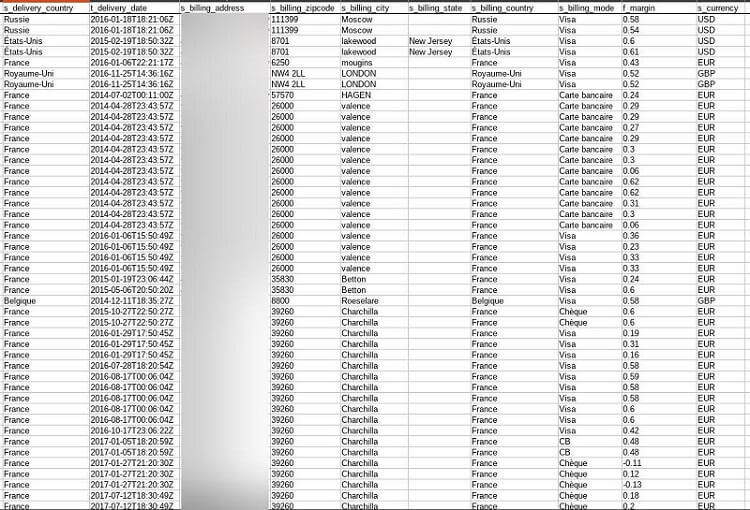

Allolevad ekraanipildid näitavad ostulogide tõendeid.

Ostulogid näitasid mitmesuguseid andmeid

Logidest leiti ka tarne-, arveldus- ja valuutateave

Saatmise etiketid

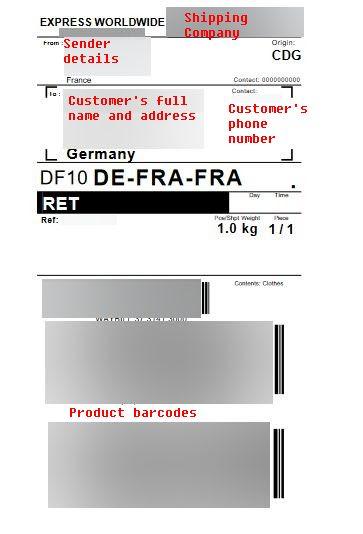

Melijoe AWS S3 ämber sisaldas saatelehed. Saatesildid olid seotud Melijoe klientide tellimustega. Neid faile oli ämbris üle 300.

Saatesildid tõi välja mitmeid näiteid kliendi PII:

- Täisnimed

- Telefoninumbrid

- Kohaletoimetamise aadressid

- Toote vöötkoodid

Allpool näete ühe kliendi tellimuse tarnemärgistust.

Ämbrilt leitud saatesilt

Lisaks ülalmainitud andmetele sisaldas Melijoe ämber ka teavet Melijoe kohta tootekataloog ja varude tasemed.

Saime eetilistel põhjustel analüüsida ainult ämbri sisu näidist. Arvestades ämbrisse salvestatud failide suurt hulka, võib tundlikke andmeid avaldada mitmel muul kujul.

Melijoe Amazon S3 kopp oli avastamise ajal aktiivne ja seda värskendati.

Oluline on märkida, et Amazon ei halda Melijoe ämbrit ega vastuta seetõttu selle valesti seadistamise eest.

Melijoe.com müüb tooteid ülemaailmsele kliendibaasile ja seetõttu on kliendid üle kogu maailma sattunud tagatiseta ämbrisse. Eelkõige mõjutab see kliente Prantsusmaalt, Venemaalt, Saksamaalt, Ühendkuningriigist ja Ameerika Ühendriikidest.

Meie hinnangul on Melijoe turvamata Amazon S200,000 ämbris oma teavet avaldanud kuni 3 XNUMX inimest. See arv põhineb unikaalsete e-posti aadresside arvul, mida nägime ämbris.

Allolevast tabelist näete Melijoe andmete täielikku jaotust.

| Avatud failide arv | Ligi 2 miljonit faili |

| Mõjutatud kasutajate arv | Kuni 200,000 |

| Esitatud andmete hulk | Umbes 200 GB |

| Ettevõtte asukoht | Prantsusmaa |

Salv sisaldas faile, mis laaditi üles ajavahemikus 2016. aasta oktoobrist kuni selle avastamise kuupäevani – 8. novembrini 2021.

Meie leidude kohaselt on andmed failide kohta, mis on seotud ostude ja soovinimekirjadega, mis on tehtud mitme aasta jooksul. Melijoe ämbris üksikasjalikult kirjeldatud ostud tehti ajavahemikus mai 2013 kuni oktoober 2017, samas kui sooviloendid loodi 2012. aasta oktoobrist 2017. aasta oktoobrini.

12. novembril 2021 saatsime Melijoele sõnumi selle avatud ämbri kohta ja 22. novembril 2021 saatsime mõnele vanale ja uuele Melijoe kontaktile järelteate. 25. novembril 2021 võtsime ühendust Prantsuse arvutihädaabirühma (CERT) ja AWS-iga ning saatsime 15. detsembril 2021 mõlemale organisatsioonile järelteateid. Prantsuse CERT vastas ja me avalikustasime rikkumise vastutustundlikult. Prantsuse CERT ütles, et nad võtavad Melijoega ühendust, kuid me ei kuulnud neist enam midagi.

5. jaanuaril 2022 võtsime ühendust CNIL-iga ja võtsime ühendust 10. jaanuaril 2022. CNIL vastas päev hiljem, teatades, et „juhtumiga tegelevad meie teenistused”. Võtsime 10. jaanuaril 2022 ühendust ka Prantsuse CERT-iga, kes ütles meile: "Kahjuks ei vastanud kopa omanik pärast paljusid meeldetuletusi meie sõnumitele."

Kopp turvatud 18.

Nii melijoe.com kui ka selle kliendid võivad selle andmetega kokku puutuda.

Andmete rikkumise mõju

Me ei saa ega tea, kas pahatahtlikud osalejad on ligi pääsenud failidele, mis on salvestatud Melijoe avatud Amazon S3 ämbrisse. Ilma paroolikaitseta oli melijoe.com-i ämber hõlpsasti juurdepääsetav kõigile, kes võisid selle URL-i leida.

See tähendab, et häkker või kurjategija võis ämbri faile lugeda või alla laadida. Kui see nii oleks, võiksid halvad näitlejad sihikule paljastatud Melijoe klientidele küberkuritegevuse vorme panna.

Melijoe võib samuti sattuda andmekaitserikkumiste kontrolli alla.

Mõju klientidele

Avalikustatud melijoe.com-i kliente ähvardab selle andmetega seotud rikkumise tõttu küberkuritegevus. Klientidel on hulgaliselt näiteid isiklikest ja tundlikest andmetest, mis on ämbris avaldatud.

Nagu mainitud, on suuremate soovinimekirjade või suurema ostuajalooga kliendid saanud oma eelistatud toodete kohta rohkem teavet. Need isikud võivad silmitsi seista rohkem kohandatud ja üksikasjalikumate rünnakutega, kuna häkkerid saavad rohkem teada nende meeldimiste ja mittemeeldimiste kohta. Neid kliente saab sihtida ka eeldusel, et nad on rikkad ja saavad endale lubada osta palju kõrgekvaliteedilisi tooteid.

Andmepüük ja pahavara

Häkkerid võivad sihtida paljastatud Melijoe kliente andmepüügirünnakud ja pahavara kui nad pääsesid ämbri failidele juurde.

Melijoe Amazon S3 ämber sisaldas peaaegu 200,000 XNUMX unikaalset kliendi e-posti aadressi, mis võis häkkeritele pakkuda pika nimekirja potentsiaalsetest sihtmärkidest.

Häkkerid võivad nende klientidega ühendust võtta, esinedes samal ajal saidi melijoe.com seadusliku töötajana. Häkkerid võiksid viidata ühele mitmest paljastatud detailist, et luua e-kirja ümber narratiiv. Näiteks võib häkker viidata inimese eelistustele/soovide nimekirja, et veenda klienti, et talle pakutakse tehingut.

Kui ohver häkkerit usaldab, võib halb näitleja käivitada andmepüügikatsed ja pahavara.

Andmepüügirünnaku korral kasutab häkker usaldust, et sundida ohvrilt tundlikumat ja isiklikumat teavet. Häkker võib veenda ohvrit avaldama näiteks oma krediitkaardi mandaadi või klõpsama pahatahtlikul lingil. Kui need lingid on klõpsanud, saavad need ohvri seadmesse alla laadida pahavara – pahatahtliku tarkvara, mis võimaldab häkkeritel koguda muid andmeid ja küberkuritegevust.

Pettused ja pettused

Häkkerid võivad sihtida ka avatud kliente pettused ja pettused kui nad pääsesid ämbri failidele juurde.

Küberkurjategija võib e-posti teel sihtida paljastatud kliente, kasutades ämbrist saadud teavet, et näida usaldusväärse inimesena, kellel on mõjuv põhjus ühendust võtta.

Häkkerid võivad ära kasutada sihtmärgi usaldust pettuste ja pettuste läbiviimiseks – skeemid, mille eesmärk on petta ohvrit raha üle andma. Näiteks võib häkker kasutada tarnepettuse läbiviimiseks tellimuse üksikasju ja tarneteavet. Siin võib häkker paluda ohvritel kauba kättesaamiseks maksta võltsitud kohaletoimetamise tasu.

Mõju saidile melijoe.com

Melijoe võib oma andmeintsidendi tõttu kannatada nii juriidiliste kui ka kriminaalsete tagajärgede all. Ettevõtte valesti konfigureeritud Amazon S3 ämber võis rikkuda andmekaitseseadusi, samas kui teised ettevõtted võivad kopa sisule melijoe.com-i kulul juurde pääseda.

Andmekaitse rikkumised

Melijoe võis rikkuda ELi andmekaitse üldmäärust (GDPR), kuna ettevõtte ämber oli valesti seadistatud, paljastades klientide andmed.

GDPR kaitseb ELi kodanike tundlikke ja isikuandmeid. GDPR reguleerib ettevõtteid nende klientide andmete kogumisel, säilitamisel ja kasutamisel ning igasugune andmete ebaõige käitlemine on määruse alusel karistatav.

CNIL (Commission nationale de l'informatique et des libertés) on Prantsusmaa andmekaitseasutus ja vastutab GDPR-i jõustamise eest. Melijoe võib sattuda CNIL-i kontrolli alla. CNIL võib GDPR-i rikkumise eest määrata maksimaalse trahvi 20 miljonit eurot (~23 miljonit USA dollarit) või 4% ettevõtte aastakäibest (olenevalt sellest, kumb on suurem).

Melijoe avatud Amazon S3 ämber pole avaldanud mitte ainult ELi kodanike, vaid ka klientide andmeid üle maailma. Seetõttu võidakse melijoe.com-i peale CNIL-i karistada mitmes teises jurisdiktsioonis. Näiteks võib Ameerika Ühendriikide Föderaalne Kaubanduskomisjon (FTC) otsustada uurida saiti melijoe.com FTC seaduse võimaliku rikkumise osas ja Ühendkuningriigi teabevoliniku büroo (ICO) võib uurida saiti melijoe.com võimaliku seaduse rikkumise osas. 2018. aasta andmekaitseseadus.

Kuna Melijoe ämbris on avatud kliente mitmetelt teistelt kontinentidelt, võivad paljud andmekaitseasutused otsustada veebilehte melijoe.com uurida.

Võistlusspionaaž

Häkkerid võivad koguda paljastatud teavet ja müüa seda andmete vastu huvi tundvatele kolmandatele isikutele. See võib hõlmata ettevõtteid, mis on saidi melijoe.com konkurendid, näiteks muud rõivamüüjad. Turundusagentuurid võivad näha väärtust ka ämbri andmetes.

Konkureerivad ettevõtted võiksid andmeid kasutada võistlusspionaaž. Konkurendid võiksid pääseda ligi melijoe.com-i kliendiloendile, et leida oma ettevõtte jaoks potentsiaalseid kliente. Konkureerivad ettevõtted võiksid kontakteeruda avatud klientidega pakkumistega, et varastada äri Melijoelt eemale ja tugevdada oma kliendibaasi.

Andmetega kokkupuute vältimine

Mida saame teha, et hoida oma andmed turvalisena ja vähendada kokkupuute ohtu?

Siin on mõned näpunäited andmetega kokkupuute vältimiseks.

- Esitage oma isikuandmeid ainult üksikisikutele, organisatsioonidele ja üksustele, keda te täielikult usaldate.

- Külastage ainult turvalise domeeniga veebisaite (st veebisaite, mille domeeninime alguses on https ja/või suletud luku sümbol).

- Olge eriti ettevaatlik, kui esitate oma kõige tundlikumaid andmeid, näiteks oma sotsiaalkindlustusnumbrit.

- Looge purunematuid paroole, mis kasutavad tähtede, numbrite ja sümbolite segu. Uuendage regulaarselt oma olemasolevaid paroole.

- Ärge klõpsake meilis, sõnumis või mujal Internetis oleval lingil, kui te pole kindel, et allikas on õigustatud.

- Muutke oma privaatsusseadeid sotsiaalmeedia saitidel, et teie sisu näeksid ainult sõbrad ja usaldusväärsed kasutajad.

- Vältige oluliste andmete (nt krediitkaardinumbrite või paroolide) kuvamist ega sisestamist, kui olete ühenduses kaitsmata WiFi-võrguga.

- Õppige end küberkuritegevuse, andmekaitse ja meetodite kohta, mis vähendavad teie võimalusi langeda andmepüügirünnakute ja pahavara ohvriks.

Meist

SafetyDetectives.com on maailma suurim viirusetõrje ülevaate veebisait.

SafetyDetectivesi uurimislabor on pro bono teenus, mille eesmärk on aidata veebikogukonnal end küberohtude eest kaitsta, õpetades samal ajal organisatsioone oma kasutajate andmete kaitsmise kohta. Meie veebi kaardistamise projekti üldine eesmärk on aidata muuta Internet kõigi kasutajate jaoks turvalisemaks kohaks.

Meie varasemad aruanded on toonud päevavalgele mitu kõrgetasemelist turvaauku ja andmeleket, sealhulgas 2.6 miljonit kasutajat, keda Ameerika sotsiaalanalüütika platvorm IGBlade, samuti rikkumine aadressil a Brasiilia turuplatsi integraatori platvorm Hariexpress.com.br mis lekkis üle 610 GB andmeid.

Täieliku ülevaate SafetyDetectives küberturvalisuse aruandlusest viimase 3 aasta jooksul järgige SafetyDetectives küberjulgeoleku meeskond.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- MEIST

- juurdepääs

- Vastavalt

- üle

- tegu

- Materjal: BPA ja flataatide vaba plastik

- Amazon

- analytics

- aastane

- viirusetõrje

- kuskil

- ümber

- Autentimine

- asutus

- AWS

- Algus

- on

- arvete

- Miljard

- brändid

- rikkumine

- ehitama

- äri

- ettevõtted

- ostma

- kapital

- vastuolu

- Lapsed

- suletud

- Riided

- kogumine

- komisjonitasu

- kogukond

- Ettevõtted

- ettevõte

- Ettevõtte omad

- võrreldes

- konkurendid

- Tarbijad

- sisaldab

- sisu

- sisu

- võiks

- volikiri

- krediit

- krediitkaart

- Criminal

- CrunchBase

- valuuta

- Kliendid

- cyber

- Küberkuritegevus

- Küberturvalisus

- andmed

- andmete rikkumist

- andmekaitse

- päev

- tegelema

- tarne

- detail

- DID

- erinev

- avastasin

- avastus

- Ei tee

- domeen

- Domeeninimi

- e-kaubandus

- haridus

- eriti

- spionaaž

- hinnata

- EU

- näide

- Ekspluateeri

- nägu

- võlts

- mood

- Objekte

- FUNKTSIOONID

- Föderaal-

- Federal Trade Commission

- Joonis

- lõpp

- järgima

- Järel

- vormid

- avastatud

- Prantsusmaa

- pettus

- prantsuse

- FTC

- täis

- rahastamise

- GDPR

- Üldine

- Andmekaitse üldmäärus

- Saksamaa

- tüdrukud

- Globaalne

- kaubad

- Grupp

- häkker

- häkkerid

- Käsitsemine

- aitama

- siin

- Suur

- Kuidas

- Kuidas

- HTTPS

- sajad

- ICO

- oluline

- sisaldama

- Kaasa arvatud

- info

- huvi

- Internet

- inventar

- uurima

- probleem

- Jaanuar

- jurisdiktsioonides

- Labels

- suur

- suurem

- algatama

- Seadused

- Lekked

- Õppida

- Õigus

- Finantsvõimendus

- valgus

- LINK

- lingid

- nimekiri

- Pikk

- malware

- Turundus

- turul

- Meedia

- miljon

- raha

- kõige

- võrk

- numbrid

- arvukad

- Pakkumised

- Internetis

- avatud

- et

- tellimuste

- organisatsioonid

- Muu

- omanik

- makstud

- Paris

- Parool

- paroolid

- Maksma

- PayPal

- Inimesed

- isiklik

- isiklikud andmed

- personaliseerida

- Phishing

- õngevõtmiskatset

- andmepüügirünnakud

- inimesele

- võimalik

- privaatsus

- era-

- Pro

- Toode

- Toodet

- projekt

- silmapaistev

- kaitsma

- kaitse

- anda

- ostma

- ostetud

- Ostud

- ostmine

- eesmärk

- valik

- põhjustel

- saama

- vähendama

- registreeritud

- Määrus

- Aruanded

- teadustöö

- vastus

- vastutav

- jaemüüja

- jaemüüjad

- Revealed

- läbi

- Oht

- rivaal

- voorud

- Venemaa

- Ütlesin

- Pettus

- kindlustama

- turvalisus

- teenus

- Teenused

- Transport TASUTA

- site

- Saidid

- So

- sotsiaalmeedia

- Sotsiaalse meedia

- tarkvara

- müüdud

- spetsialiseerunud

- Ühendriigid

- ladustamine

- kauplustes

- tänav

- sihtmärk

- meeskond

- Allikas

- maailm

- kolmandad isikud

- tuhandeid

- ähvardused

- Läbi

- läbi kogu

- aeg

- nõuanded

- ülemine

- Jälgimine

- kaubelda

- Usalda

- ainulaadne

- Ühendatud

- Ühendkuningriik

- Ühendriigid

- tagamata

- Värskendused

- us

- kasutama

- Kasutajad

- väärtus

- Viisa

- Haavatavused

- web

- veebisait

- veebilehed

- kas

- WHO

- wifi

- jooksul

- ilma

- maailm

- maailma

- ülemaailmne

- aastat