Lugemisaeg: 4 protokoll

Lugemisaeg: 4 protokoll

Kui palute pahavara analüütikul nimetada kõige ohtlikumad ja õelamad troojalased, on Emotet nimekirjas kindlasti kohal. Rahvusliku teatel Küberturvalisus ja kommunikatsioonide integratsioonikeskus trooja "on jätkuvalt üks kulukamaid ja hävitavamaid pahavara, mis mõjutab osariigi, kohalikke, hõimu- ja territoriaalseid valitsusi ning era- ja avalikku sektorit." Kaval ja alatu, see on massiliselt üle maailma levinud. Comodo pahavaratõrjeseadmed peatasid Emoteti uue tohutu 4-päevase rünnaku.

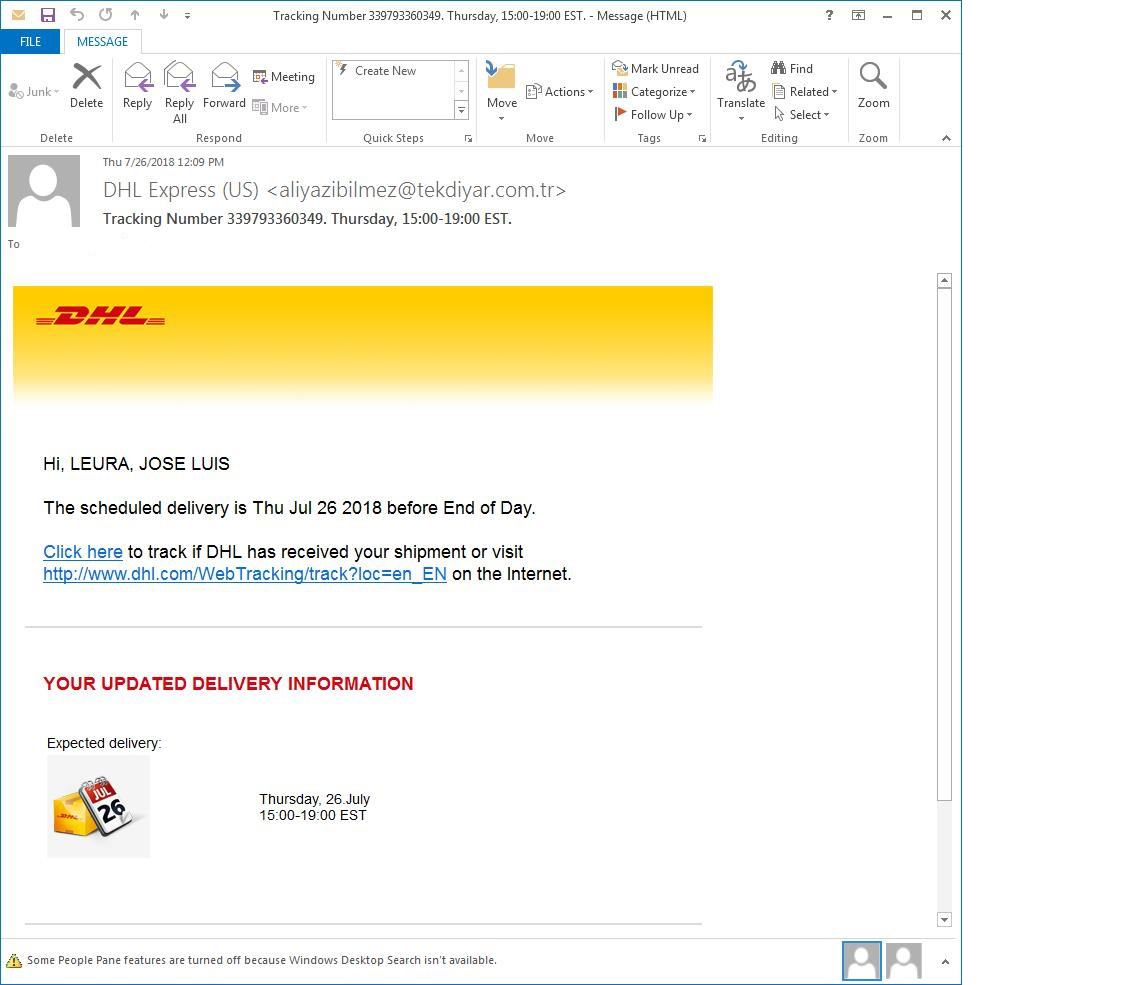

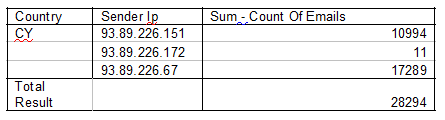

Rünnak sai alguse 28,294 XNUMX kasutajale saadetud andmepüügikirjast.

Nagu näete, jäljendab e-kiri DHL-i saadetise ja kohaletoimetamise teadet. Kuulus kaubamärgi nimi on vahend kasutajate usalduse äratamiseks. Oma rolli mängib ka uudishimufaktor, mistõttu on tõenäosus, et ohver klõpsab meilis olevale lingile ilma palju mõtlemata, väga suur. Ja hetkel, kui ohver lingil klõpsab, hakkab mängima ründajate must maagia.

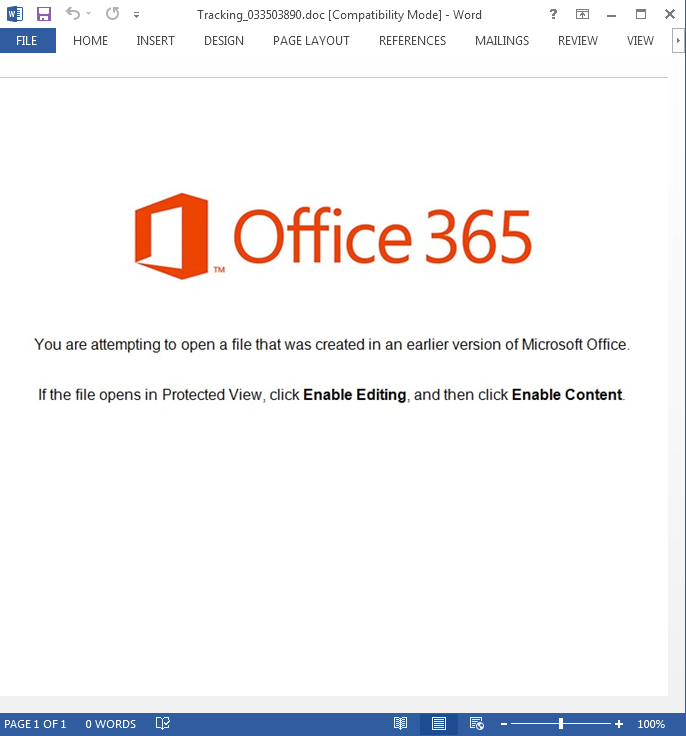

Lingil klõpsamine käivitab Wordi faili allalaadimise. Muidugi pole Wordi failil mingit pistmist ühegi kohaletoimetamisega – välja arvatud pahavara kohaletoimetamine. See sisaldab pahatahtlikku makrokoodi. Kuna tänapäeval lülitab Microsoft oma toodetes makrode käitamise vaikimisi välja, peavad ründajad meelitama kasutajaid kasutama vanemat versiooni. Sellepärast, kui ohver proovib faili avada, kuvatakse järgmine bänner.

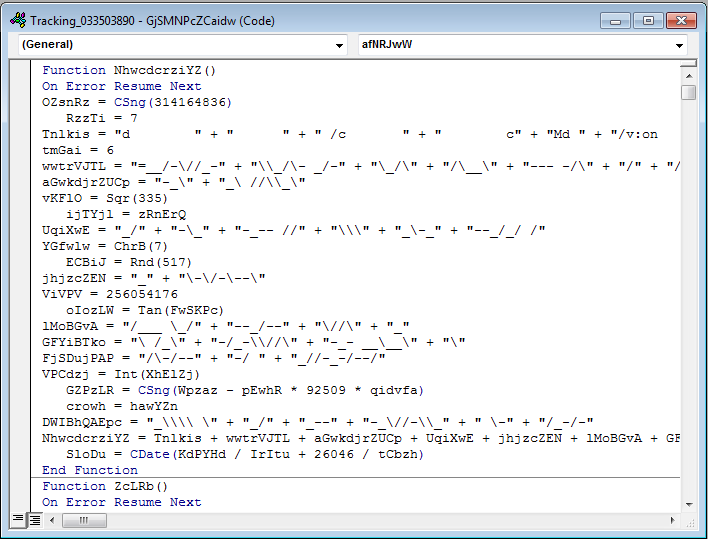

Kui kasutaja järgib ründajate taotlust, täidab makroskript oma ülesannet – loob cmd.exe käivitamiseks uuesti segatud shellikoodi.

Pärast hägustatud koodi taastamist käivitab cmd.exe PowerShelli ning PowerShell proovib alla laadida ja käivitada binaarfaili mis tahes saadaolevalt loendis olevalt URL-ilt:

-http://deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

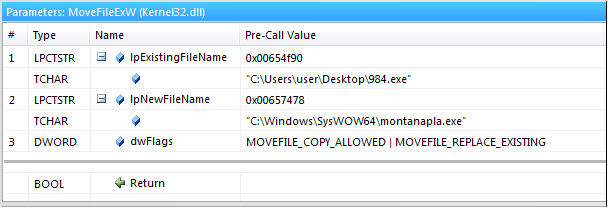

Kirjutamise ajal sisaldas ainult viimane binaarfaili 984.exe.

Binaarne, nagu võite arvata, on näidis Emotet Banker Trooja.

Pärast käivitamist asetab binaarfail end faili C:WindowsSysWOW64montanapla.exe.

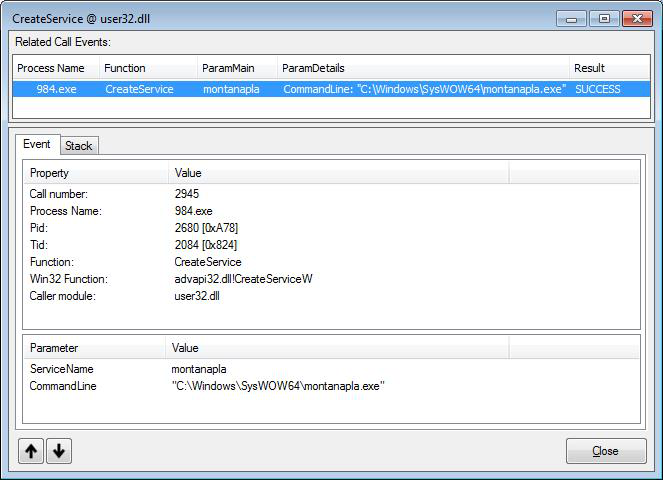

Pärast seda loob see teenuse nimega montanapla, mis tagab, et pahatahtlik protsess käivitub igal käivitamisel.

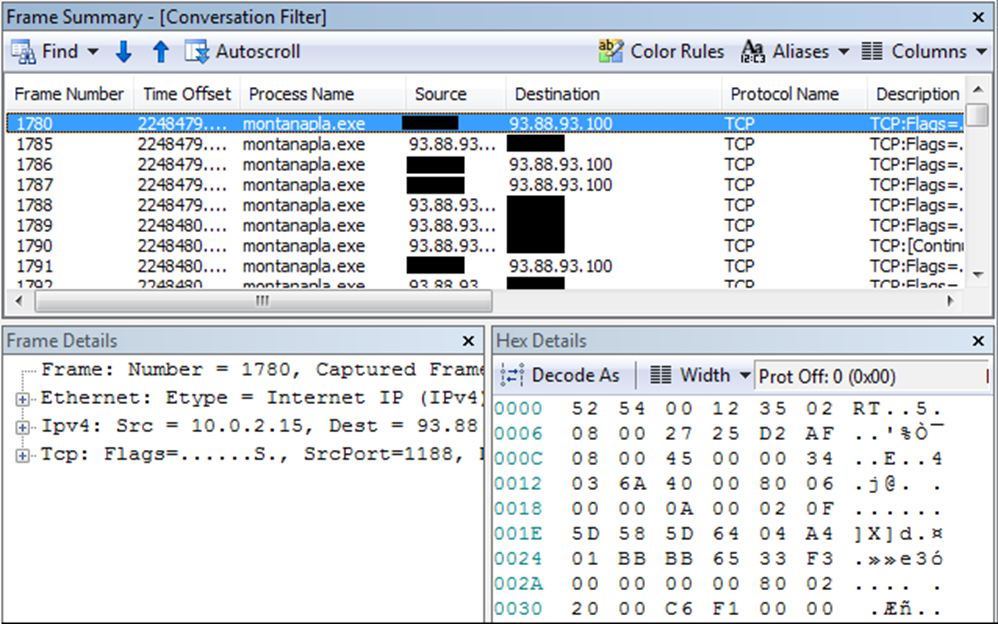

Lisaks proovib see luua ühendust Command&Controli serveritega (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100), et teavitada ründajaid uuest ohvrist. Seejärel ootab pahavara ründajate käske.

Nüüd on loodud varjatud kaugühendus Command&Control serveriga. Emotet ootab, valmis täitma mis tahes ründajate käsku. Tavaliselt eemaldab see nakatunud masina privaatsed andmed; pangateave on prioriteet. Kuid see pole veel kõik. Emoteti kasutatakse ka paljude teiste kohaletoimetamise vahendina pahavara tüübid nakatunud masinatele. Seega võib Emotetiga nakatamine muutuda vaid esimeseks lüliks ohvri arvuti lõputu kompromiteerimise ahelas mitmesuguse pahavaraga.

Kuid Emotet ei ole rahul ainult ühe arvuti kompromissiga. See püüab nakatada teisi võrgu hoste. Lisaks on Emotetil tugev võime pahavaratõrjevahendeid peita ja neist mööda minna. Kuna see on polümorfne, väldib see allkirjapõhist tuvastamist viirusevastased ravimid. Samuti suudab Emotet tuvastada virtuaalse masina keskkonna ja maskeerida end valenäitajate genereerimisega. Kõik see muudab selle turbetarkvara jaoks kõvaks pähkliks.

"Antud juhul seisime silmitsi väga ohtliku rünnakuga, millel on kaugeleulatuvad tagajärjed," ütleb Fatih Orhan, Comodo ohuuuringute labori juht. "Ilmselt on selliste tohutute rünnakute eesmärk nakatada võimalikult palju kasutajaid, kuid see on vaid jäämäe tipp.

Ohvrite nakatamine Emotetiga lihtsalt käivitab laastava protsessi. Esiteks nakatab see teisi võrgu hoste. Teiseks laadib see alla muud tüüpi pahavara, nii et ohustatud arvutite nakatumisprotsess muutub lõputuks ja kasvab plahvatuslikult. Peatades selle tohutu rünnaku, kaitses Comodo kümneid tuhandeid kasutajaid selle kavala pahavara eest ja katkestas ründajate tapmisahela. See juhtum on veel üks kinnitus, et meie kliendid on kaitstud ka kõige ohtlikumate ja võimsamate rünnakute eest.

Elage Comodoga turvaliselt!

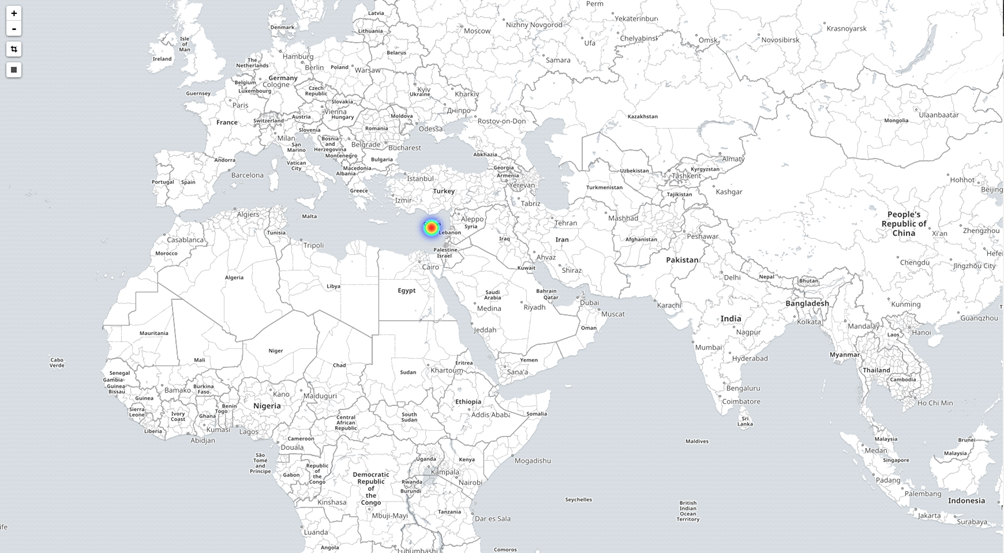

Rünnakul kasutatud soojuskaart ja IP-d

Rünnak viidi läbi kolmest Küprosel asuvast IP-st ja domeenist @tekdiyar.com.tr. See algas 23. juulil 2018 kell 14:17:55 UTC ja lõppes 27. juulil 2018 kell 01:06:00.

Ründajad saatsid 28.294 XNUMX andmepüügimeili.

Seotud ressursid:

ALUSTA TASUTA KATSET HANKIGE TASUTA OMA INSTANT TURVAKARTI

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- võimeid

- Võimalik

- MEIST

- Vastavalt

- lisamine

- mõjutades

- Materjal: BPA ja flataatide vaba plastik

- vahel

- analüütik

- ja

- viirusetõrje

- ümber

- rünnak

- Reageerib

- saadaval

- pankur

- Pangandus

- lipp

- muutuma

- muutub

- hakkas

- on

- Must

- Blogi

- bränd

- juhul

- keskus

- kett

- vastuolu

- kood

- COM

- Side

- Kompromissitud

- kompromiteeriv

- arvuti

- Võta meiega ühendust

- ühendus

- sisaldab

- kontrollida

- Kursus

- loob

- uudishimu

- Kliendid

- lõigatud

- cyber

- küberturvalisus

- Ohtlik

- andmed

- vaikimisi

- kindlasti

- tarnima

- tarne

- Detection

- laastav

- domeen

- lae alla

- allalaadimine

- kirju

- Lõputu

- tagab

- keskkond

- asutatud

- Isegi

- sündmus

- Iga

- Välja arvatud

- täitma

- täitmine

- eksponentsiaalselt

- silmitsi seisnud

- kuulus

- kaugeleulatuv

- fail

- esimene

- Järel

- tasuta

- Alates

- teeniva

- saama

- Valitsused

- Kasvab

- Raske

- juhataja

- varjama

- Suur

- HTTPS

- tohutu

- in

- näitajad

- info

- inspireerima

- kiire

- integratsioon

- IP

- IT

- ise

- Juuli

- juuli 23

- Labs

- viimane

- algatama

- käivitab

- LINK

- nimekiri

- kohalik

- Pikk

- Partii

- masin

- masinad

- Makro

- makrosid

- maagiline

- TEEB

- malware

- palju

- suur

- massiliselt

- max laiuse

- vahendid

- sõnum

- Microsoft

- missioon

- hetk

- rohkem

- kõige

- nimi

- Nimega

- riiklik

- Vajadus

- võrk

- Uus

- ONE

- avatud

- Muu

- PC

- arvutid

- Phishing

- PHP

- Kohad

- Platon

- Platoni andmete intelligentsus

- PlatoData

- mängima

- võimalik

- võimas

- PowerShell

- esitada

- prioriteet

- era-

- protsess

- Toodet

- kaitstud

- avalik

- valmis

- kauge

- taotleda

- teadustöö

- Vahendid

- Roll

- jooksmine

- rahul

- rahul

- tulemuskaart

- Teine

- kindlustama

- turvalisus

- Serverid

- teenib

- teenus

- Shell

- Alatu

- So

- tarkvara

- laiali

- alustatud

- käivitamisel

- riik

- peatumine

- tugev

- selline

- suunatud

- .

- maailm

- Mõtlemine

- tuhandeid

- oht

- kolm

- aeg

- ots

- et

- tööriist

- töövahendid

- Trojan

- Usalda

- liigid

- URL

- Kasutaja

- Kasutajad

- tavaliselt

- UTC

- eri

- versioon

- Ohver

- ohvreid

- virtuaalne

- virtuaalne masin

- ootamine

- will

- ilma

- sõna

- maailm

- kirjutamine

- sa

- Sinu

- sephyrnet