Ülemaailmselt on huvi Põhja-Korea arenenud püsiva ohurühma Kimsuky (teise nimega APT43) ja selle tunnuste vastu kasvanud. Vaatamata kontrollile ei näita rühm siiski mingeid märke aeglustumisest.

Kimsuky on valitsusele kaasatud ohus osaleja, kelle põhieesmärk on spionaaž, sageli (kuid mitte ainult) poliitika ja tuumarelvauuringute valdkonnas. Selle eesmärgid on hõlmanud valitsust, energeetika-, farmaatsia- ja finantssektoreid ning rohkemgi veel, peamiselt riikides, mida KRDV peab põlisvaenlasteks: Lõuna-Korea, Jaapan ja USA.

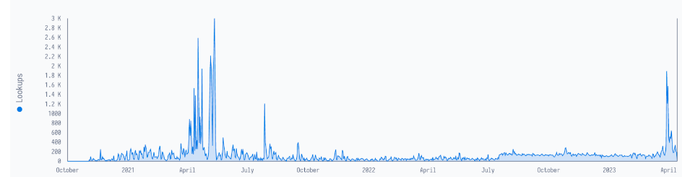

Kimsuky pole sugugi uus riietus – CISA on grupi tegevusele jälile saanud kuni 2012. aastani. Huvi saavutas haripunkti eelmisel kuul tänu a aruanne küberjulgeolekufirmalt Mandiantja Chrome'i laiendusel põhinev kampaania mis viis Saksamaa ja Korea ametivõimude ühise hoiatuseni. sisse 20. aprillil ilmunud ajaveeb, VirusTotal tõstis esile Kimsukyga seotud pahavara otsingute hüppe, nagu on näidatud alloleval graafikul.

Paljud APT-d on lagunenud all suurenenud kontroll teadlastelt ja õiguskaitseorganitelt. Kuid märgid näitavad, et Kimsuky on rahutu.

„Tavaliselt öeldakse statistika avaldamisel „Oh, vau, me oleme avalikud. Aeg minna maa alla,” ütleb Mandianti peaanalüütik Michael Barnhart tüüpiliste APT-de kohta.

Kimsuky puhul aga „kedagi ei huvita. Oleme selle asjaga näinud nulli aeglustumist.

Mis Kimsukyga toimub?

Kimsuky on läbinud palju iteratsioone ja evolutsioone, sealhulgas otsene jagunemine kaheks alarühmaks. Selle liikmed tegelevad enim andmepüügiga, kehastavad andmepüügimeilides sihtorganisatsioonide liikmeid – sageli nädalaid järjest –, et saada lähemale tundlikule teabele, mida nad taga otsivad.

Nende aastate jooksul juurutatud pahavara on aga palju vähem etteaimatav. Nad on näidanud võrdset võimekust pahatahtlike brauserilaiendustega, kaugjuurdepääsuga troojalastega, modulaarne nuhkvaraja palju muud, osa sellest on kommertslik ja osa mitte.

VirusTotal tõstis blogipostituses esile APT kalduvust pahavara edastamiseks .docx makrode kaudu. Mõnel juhul kasutas rühm siiski CVE-2017-0199, 7.8 kõrge raskusastmega suvalise koodi käitamise haavatavus Windowsis ja Microsoft Office'is.

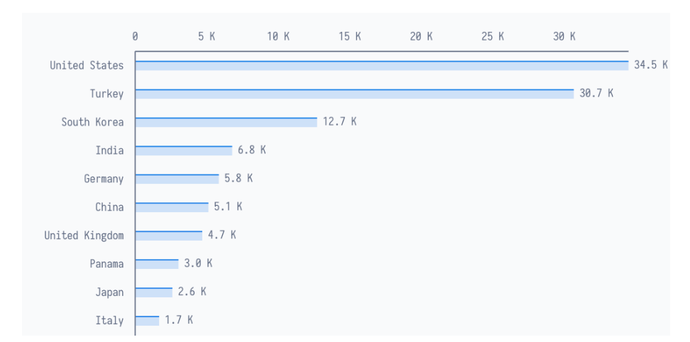

Kuna huvi Kimsuky vastu on hiljuti kasvanud, on VirusTotal paljastanud, et enamik üleslaaditud näidiseid on pärit Lõuna-Koreast ja Ameerika Ühendriikidest. See jälgib grupi ajalugu ja motiive. Siiski on sellel ka omad jooned riikides, mida ei pruugi Põhja-Korea poliitikaga kohe seostada, nagu Itaalia ja Iisrael.

Näiteks otsingute osas – proovide vastu huvi tundvad isikud – pärineb suuruselt teine maht Türgist. "See võib viidata sellele, et Türgi on Põhja-Korea küberrünnakute ohver või kanal," seisab blogipostituses.

Kuidas kaitsta Kimsuky vastu

Kuna Kimsuky on suunatud organisatsioonidele erinevates riikides ja sektorites, on nende organisatsioonide hulk, kes nende pärast muretsema peavad, suurem kui enamikul rahvusriikide APT-del.

"Seega, mida me oleme kõikjal jutlustanud," ütleb Barnhart, "on tugevus arvudes. Kõigi nende organisatsioonide puhul üle maailma on oluline, et me kõik räägiksime omavahel. On oluline, et teeme koostööd. Keegi ei tohiks silos tegutseda.

Ja rõhutab ta, et kuna Kimsuky kasutab üksikisikuid suuremate rünnakute kanalitena, peavad kõik olema valvel. "On oluline, et meil kõigil oleks selline lähtepunkt: ärge klõpsake linkidel ja kasutage oma mitmefaktorilist autentimist."

Lihtsate kaitsemeetmetega oda-õngepüügi vastu saab isegi Põhja-Korea häkkereid takistada. "Nägetu põhjal võib öelda, et see toimib, kui võtate oma küberhügieeni järgimiseks aega, " märgib Barnhart.

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Tuleviku rahapaja Adryenn Ashley. Juurdepääs siia.

- Allikas: https://www.darkreading.com/threat-intelligence/north-korea-kimsuky-apt-keeps-growing-despite-public-outing

- :on

- :on

- :mitte

- 7

- 8

- a

- MEIST

- juurdepääs

- Vastavalt

- üle

- tegevus

- tegelikult

- edasijõudnud

- pärast

- vastu

- Materjal: BPA ja flataatide vaba plastik

- Ka

- an

- analüütik

- ja

- Aprill

- APT

- OLEME

- ümber

- AS

- Partner

- seotud

- At

- Reageerib

- Autentimine

- Asutused

- tagasi

- Baseline

- BE

- sest

- olnud

- alla

- Peale

- Blogi

- brauseri

- kuid

- by

- CAN

- juhul

- juhtudel

- Kroom

- klõps

- lähemale

- kood

- Teevad koostööd

- tulevad

- kaubandus-

- arvab

- riikides

- riik

- cyber

- Küberrünnakud

- Küberturvalisus

- edastamine

- Näidatud

- lähetatud

- Vaatamata

- don

- alla

- dprk

- iga

- kumbki

- kirju

- energia

- jõustamine

- spionaaž

- Isegi

- evolutsioonid

- näide

- ainult

- täitmine

- avatud

- laiendused

- vähe

- Valdkonnad

- finants-

- Firma

- järgima

- eest

- Alates

- saksa

- saama

- Go

- läheb

- Valitsus

- graafik

- suurem

- Grupp

- Kasvavad

- häkkerid

- Olema

- he

- Suur

- Esiletõstetud

- ajalugu

- aga

- HTML

- HTTPS

- kohe

- oluline

- in

- Kaasa arvatud

- inimesed

- info

- teadmisi

- huvi

- sisse

- Iisrael

- IT

- Itaalia

- kordused

- ITS

- Jaapan

- ühine

- Korea

- korea

- viimane

- Seadus

- õiguskaitse

- Led

- nagu

- lingid

- makrosid

- põhiline

- malware

- palju

- max laiuse

- mai..

- vahendid

- liikmed

- Michael

- Microsoft

- võib

- kuu

- rohkem

- kõige

- Vajadus

- Uus

- nst

- põhja-

- Põhja-Korea

- Põhja-Korea häkkerid

- märkused

- tuuma-

- numbrid

- of

- Office

- on

- ONE

- tegutsevad

- or

- et

- organisatsioonid

- Muu

- üle

- Pharmaceutical

- Phishing

- Platon

- Platoni andmete intelligentsus

- PlatoData

- poliitika

- poliitika

- post

- ennustatav

- Peamine

- avalik

- avaldama

- avaldatud

- valik

- RE

- hiljuti

- kauge

- Remote Access

- teadustöö

- Teadlased

- Revealed

- s

- ütleb

- Teine

- Sektorid

- nägemine

- tundlik

- peaks

- näitama

- Märgid

- lihtne

- Võta aeglasemalt

- Aeglustub

- So

- mõned

- allikas

- Lõuna

- Lõuna-Korea

- Oda õngitsemine

- ora

- jagada

- Ühendriigid

- Veel

- tugevus

- paisus

- Võtma

- võtmine

- rääkima

- suunatud

- eesmärgid

- kui

- tänan

- et

- .

- Graafik

- maailm

- Neile

- Need

- nad

- asi

- see

- oht

- Läbi

- aeg

- et

- Türgi

- tüüpiline

- all

- unfaZed

- Ühendatud

- Ühendriigid

- laetud

- kasutama

- tavaliselt

- kasutatud

- Ve

- kaudu

- Ohver

- viirus

- maht

- haavatavus

- hoiatus

- Tee..

- we

- Relvad

- nädalat

- M

- WHO

- aknad

- koos

- Töö

- maailm

- aastat

- sa

- Sinu

- sephyrnet

- null