Kaks nädalat tagasi teatasime kaks nullpäeva Microsoft Exchange'is, millest oli Microsoftile kolm nädalat enne seda teatanud Vietnami ettevõte, kes väitis, et on komistanud kliendi võrgus juhtunud intsidentidele reageerimise ülesandega seotud vigadele. (Võib-olla peate seda kaks korda lugema.)

Nagu te ilmselt mäletate, meenutavad vead eelmise aasta oma ProxyLogin / ProxyShell turvaprobleemid Windowsis, kuigi seekord on vaja autentitud ühendust, mis tähendab, et ründaja vajab eelnevalt vähemalt ühe kasutaja meiliparooli.

See viis lõbusa, kuid asjatult segadusse ajava nimeni ProxyNotShell, kuigi me nimetame seda oma märkustes kui E00F, mis on lühend Vahetus topelt nullpäeva viga, sest seda on raskem valesti lugeda.

Tõenäoliselt mäletate ka olulist detaili, et E00F ründeahela esimest haavatavust saab ära kasutada pärast sisselogimisel parooliosa läbimist, kuid enne sisselogimisprotsessi lõpuleviimiseks vajalikku 2FA autentimist.

See teeb sellest Sophose eksperdi Chester Wisniewski dubleeritud "keskmise autentimise" auk, mitte tõeline autentimisjärgne viga:

Nädal tagasi, kui tegime a kiire kokkuvõte Microsofti vastusest E00F-ile, mille puhul on ettevõtte ametlikke leevendusnõuandeid mitu korda muudetud, spekuleerisime Naked Security taskuhäälingusaates järgmiselt:

Vaatasin täna hommikul [2022-10-05] Microsofti juhiste dokumenti, kuid ma ei näinud teavet plaastri või selle kohta, millal see saadaval on.

Järgmisel teisipäeval [2022-10-11] on plaastri teisipäev, nii et äkki pannakse meid selle ajani ootama?

Üks päev tagasi [2022-10-11] oli viimane plaastri teisipäev...

…ja suurim uudis on peaaegu kindlasti see, et me eksisime: me peame veel kauem ootama.

Kõik peale Exchange

Selle kuu Microsofti paigad (olenevalt sellest, kuidas te loendate ja kes loeb) katavad 83 erinevat Microsofti ökosüsteemi osa (mida ettevõte kirjeldab kui 84 või 52 "tooted, funktsioonid ja rollid"), sealhulgas mitmed, millest me polnud varem isegi kuulnud.

See on peadpööritav nimekiri, mida oleme siin täielikult korranud:

Active Directory domeeniteenused Azure Azure Arc Client Server Run-time Subsystem (CSRSS) Microsoft Edge (Chromiumipõhine) Microsofti graafikakomponent Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB pakkuja SQL NuGeti kliendi kaugjuurdepääsu teenuse punkt-to- Punktide tunneldamise protokolli roll: Windows Hyper-V Service Fabric Visual Studio kood Windows Active Directory sertifikaaditeenused Windows ALPC Windowsi CD-ROM-draiver Windows COM+ sündmuste süsteemiteenus Windowsi ühendatud kasutajakogemused ja telemeetria Windows CryptoAPI Windows Defender Windowsi DHCP-klient Windowsi hajutatud failisüsteem (DFS) ) Windowsi DWM-i põhiteek Windowsi sündmuste logimise teenus Windowsi rühmapoliitika Windowsi rühmapoliitika eelistuste klient Windowsi Interneti-võtmevahetuse (IKE) protokoll Windowsi kernel Windowsi kohalik turbeamet (LSA) Windowsi kohaliku turbeasutuse alamsüsteemi teenus (LSASS) Windowsi kohalik seansihaldur (LSM) Windows NTFS Windows NTLM Windowsi ODBC draiveri aken s Taju simulatsiooniteenus Windowsi punkt-punkti tunneldamisprotokoll Windowsi kaasaskantava seadme loenduri teenus Windowsi prindispuuleri komponendid Windowsi vastupidav failisüsteem (ReFS) Windowsi turvaline kanal Windowsi turbetugiteenuse pakkuja liides Windows Serveri kaugjuurdepääsetavad registrivõtmed Windows Serveri teenus Windowsi salvestusruum Windows TCP/ IP Windows USB Serial Driver Windowsi veebikonto haldur Windows Win32K Windows WLAN-teenus Windowsi tööjaama teenus

Nagu näete, ilmub sõna "Exchange" ainult üks kord IKE kontekstis Interneti-võtmevahetusprotokoll.

Seega pole E00F-vigadele ikka veel parandust tehtud, nädal pärast seda, kui jälgisime oma artiklit, mis käsitles nädal enne seda, kolm nädalat enne seda esitatud esialgset aruannet.

Teisisõnu, kui teil on endiselt oma kohapealne Exchange'i server, isegi kui kasutate seda ainult Exchange Online'i aktiivse migratsiooni osana, selle kuu plaastriteisipäev ei toonud teile Exchange'i leevendust, seega veenduge, et oleksite kursis Microsofti uusimate toodete leevendusmeetmetega ja teadke, millised tuvastamis- ja ohuklassifikatsioonistringid teie küberturvalisuse tarnija kasutab et hoiatada teid potentsiaalsete ProxyNotShell/E00F ründajate eest, kes teie võrku uurivad.

Mis sai korda tehtud?

Sel kuul parandatu üksikasjaliku ülevaate saamiseks minge meie sõsarsaidile Sophos News, et saada teavet siseringi kohta. vulns-and-exploits aruanne SophosLabsist:

Esiletõstetud (või nõrgad valgused, olenevalt teie vaatenurgast) hõlmavad järgmist:

- Avalikult avalikustatud Office'i viga, mis võib põhjustada andmete leket. Me ei ole teadlikud seda viga kasutavatest tegelikest rünnakutest, kuid teave selle kuritarvitamise kohta oli potentsiaalsetele ründajatele ilmselt teada juba enne plaastri ilmumist. (CVE-2022-41043)

- Avalikult ära kasutatud privileegide tõstmise viga COM+ sündmuste süsteemiteenuses. Turvaauk, mis on avalikult teada ja mida on juba päriselus rünnakutes ära kasutatud, on a null-päev, sest oli null päeva, mil oleks võinud plaastri peale panna enne, kui küberallmaailm teadis, kuidas seda kuritarvitada. (CVE-2022-41033)

- Turvaviga TLS-i turbesertifikaatide töötlemisel. Ilmselt teatasid sellest veast Ühendkuningriigi ja USA valitsuse küberjulgeolekuteenistused (vastavalt GCHQ ja NSA) ning see võib lubada ründajatel end valesti kujutada kellegi teise koodiallkirja või veebisaidi sertifikaadi omanikuna. (CVE-2022-34689)

Selle kuu värskendused kehtivad üsna palju iga Windowsi versioon seal, alates 7-bitisest Windows 32-st kuni Server 2022-ni; uuendused hõlmavad Windowsi Inteli ja ARM-i maitseid; ja need sisaldavad vähemalt mõningaid parandusi nn Serveri tuum installib.

(Server Core on mahajäetud Windowsi süsteem, mis jätab teile väga lihtsa, ainult käsureapõhise serveri, millel on oluliselt vähendatud rünnakupind, jättes välja sellised komponendid, mida te lihtsalt ei vaja, kui soovite ainult Näiteks DNS- ja DHCP-server.)

Mida teha?

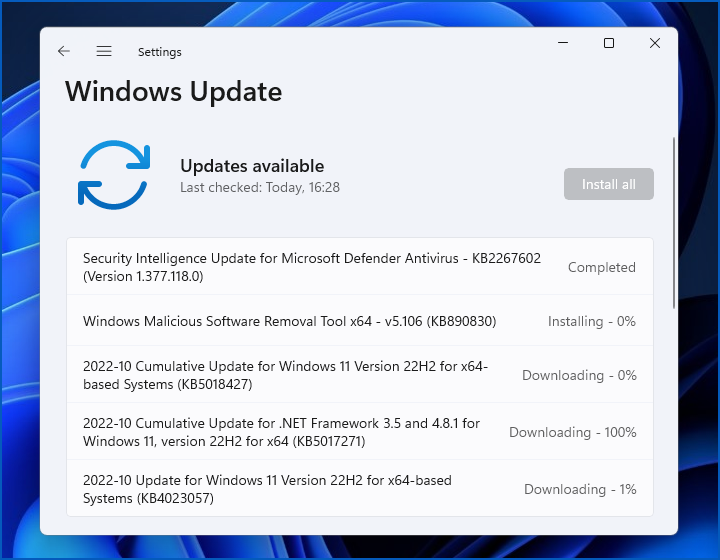

Nagu me selgitame oma üksikasjalik analüüs saidil Sophos News saate kas suunduda Seaded > Windows Update ja saate teada, mis teid ootab, või külastage Microsofti veebilehte Uuenda juhendit ja hankige saidilt individuaalsed värskenduspaketid Värskenda kataloogi.

Tead, mida me ütleme/

Sest see on alati meie tee.

See tähendab: "Ära viivita/

Tehke seda lihtsalt täna."

- 0 päev

- blockchain

- coingenius

- krüptovaluuta rahakotid

- krüptovahetus

- küberturvalisus

- küberkurjategijad

- Küberturvalisus

- sisejulgeoleku osakond

- digitaalsed rahakotid

- Ekspluateeri

- tulemüüri

- Kaspersky

- malware

- mcafee

- Microsoft

- Alasti turvalisus

- NexBLOC

- Patch teisipäev

- Platon

- plato ai

- Platoni andmete intelligentsus

- Platoni mäng

- PlatoData

- platogaming

- VPN

- haavatavus

- kodulehel turvalisus

- aknad

- sephyrnet

![S3 Ep114: Küberohtude ennetamine – peatage need enne, kui nad teid peatavad! [Heli + tekst] S3 Ep114: Küberohtude ennetamine – peatage need enne, kui nad teid peatavad! [Heli + tekst] PlatoBlockchaini andmete luure. Vertikaalne otsing. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)