Web3 turvaruumis toimus 2023. aastal dramaatiline nihe, mis näitab nii vastupidavuse kui ka püsivate raskuste edusamme. Selle tulemuseks olid küberrünnakud Web3 sektori vastu üle $ 1.7 miljardi kahju hüvitamisel 2023. aastal; Dokumenteeriti 453 juhtumit. Nende rünnakutega kaasnevate ohtude mitmekesisus rõhutab Web3 kogukonna pideva teadlikkuse säilitamise kriitilist vajadust. Ekspertide meeskond aadressil Tere, veebi3 turbeettevõte, mis keskendub teadusuuringutele, töötas välja selle ulatusliku analüüsiaruande.

Hacks: Erinevate mustrite aasta

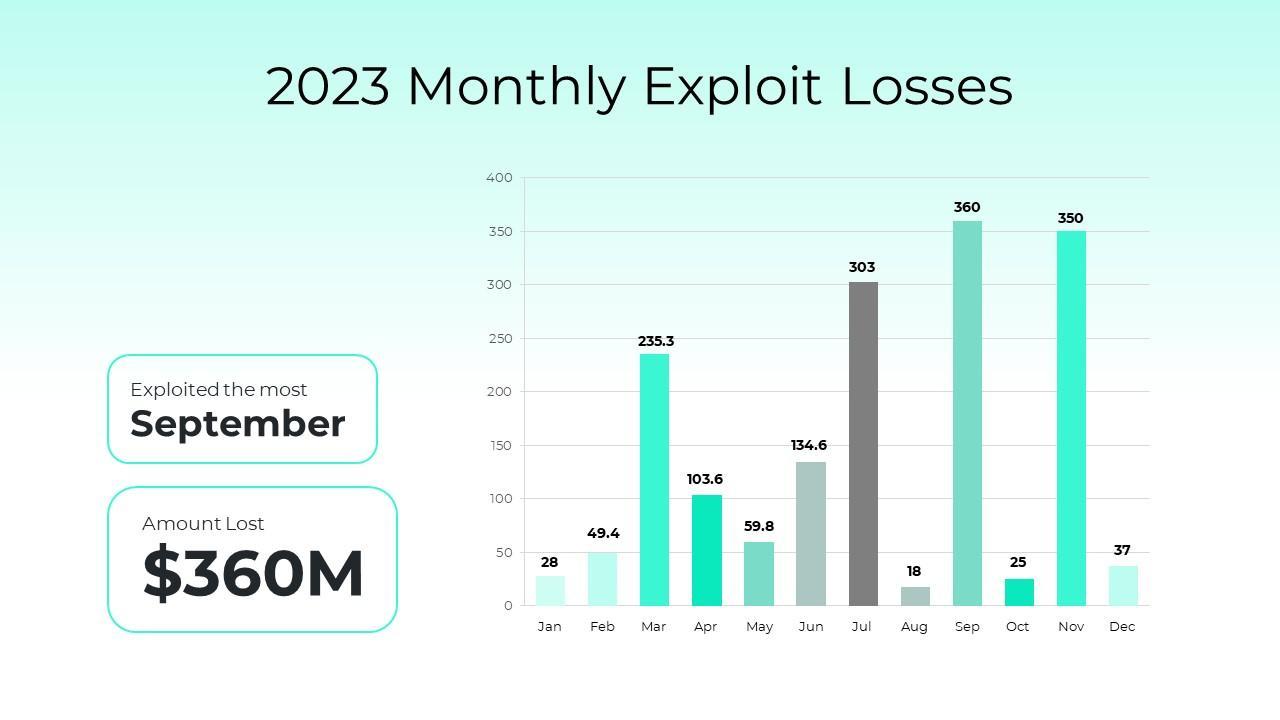

Kuigi kogukahjud 2023. aastal märkimisväärselt vähenesid, oli kõrgetasemelistel ärakasutamistel jätkuvalt märkimisväärne mõju. Septembris Mixin Networki kantud 200 miljoni dollari suurune kahju koos 197 miljoni dollari suuruse kahjuga, mida kandis Euler Finance märtsis ja Multichain juulis 126.36 miljonit dollarit, toovad esile jätkuvad ohud sildadele ja Defi protokollid.

Igakuiste kahjude üksikasjalikum uurimine näitab huvitavat mustrit. Kuigi septembris, novembris ja juulis esines suuri kahjusid, oli oktoobris ja detsembris märgatav langus, mis viitab sellele, et turvateadlikkus ja tugevate kaitsemeetmete rakendamine on muutumas üha olulisemaks.

2023. aasta hetktõmmis Web3 turvaaukude kohta

Välju petuskeemidest:

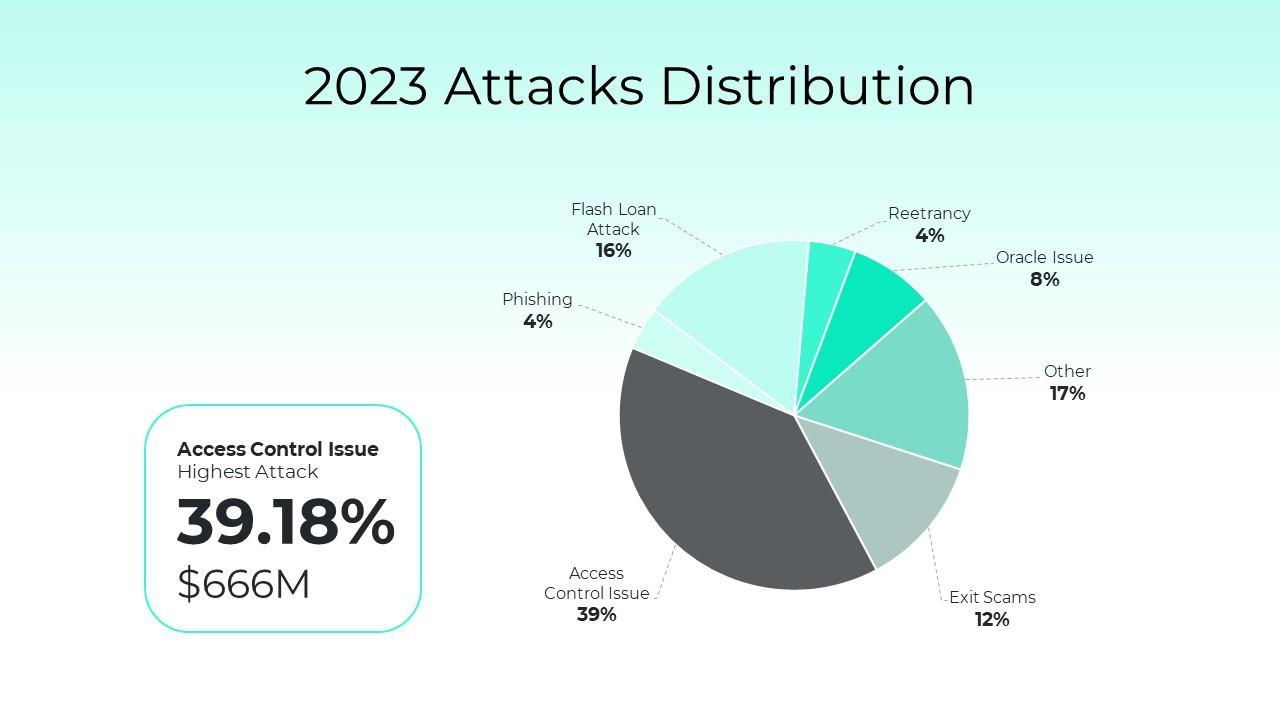

Kõigist rünnakutest moodustasid väljumispettused 12.24%, kusjuures 276 juhtumit põhjustasid 208 miljoni dollari suuruse kahju. Silmapaistvad juhtumid ettevõtmistest, mis lubasid märkimisväärset kasumit, kuid kadusid järsult investorite rahaga.

Ohutusmeetmed:

1. Projektide ja meeskondade põhjalik uurimine, nende töökogemuse tagamine ja projektide järjestamine usaldusväärsete ettevõtete läbipaistvate turbehinnangute alusel.

2. Muutke oma investeerimisportfelli ja olge ettevaatlik, kui kaalute ettevõtmisi, mis pakuvad ebamõistlikult kõrget tootlust.

Probleemid juurdepääsukontrolliga:

39.18% rünnakutest oli juurdepääsukontrolliga probleeme ja 29 neist juhtudest tõi kaasa märkimisväärse kahju 666 miljonit dollarit. Silmapaistvad juhtumid hõlmavad vastuvõtlikkust, mida kasutati teenustes Multichain, Poloniex ja Atomic Wallet.

Ohutusmeetmed:

Järgige vähimate privileegide põhimõtet, kehtestage tugevad autentimis- ja autoriseerimisprotseduurid ning värskendage sageli juurdepääsuõigusi. Lisaks pakkuge töötajatele regulaarset turvakoolitust, eriti kõrgete õigustega töötajatele, ja looge põhjalikud jälgimissüsteemid, et kiiresti tuvastada ja lahendada rakendustes ja infrastruktuuris esinev kahtlane tegevus.

Andmepüük:

Andmepüügijuhtumid moodustasid 3.98% rünnakutest ja 13 juhtumit maksid 67.6 miljonit dollarit kahju. Ründajad kasutasid mitmesuguseid pidevalt muutuvaid andmepüügistrateegiaid, nagu näitas Lazarus Groupi AlphaPo rünnak.

Ohutusmeetmed:

Esiotsa rünnakud on web3 areenil sagenenud tänu algatustele, mis alahinnavad esiotsa turvalisust. See on hädavajalik teha Web3 läbitungimistestid, et leida süsteemi vigu ja turvaauke, mida häkkerid võivad ära kasutada. Muutke kasutajate harimine esmatähtsaks prioriteediks, julgustage kasutama mitmefaktorilist autentimist (MFA) ja riistvaralisi rahakotte ning kasutage domeeni jälgimist ja meilikontrolli.

Rünnakud välklaenude abil:

16.12% rünnakutest olid kiirlaenurünnakud, kusjuures 37 juhtumit põhjustasid 274 miljoni dollari suuruse kahju. Täpsed kiirlaenurünnakud algatati Yearn Finance'i, KyberSwapi ja Euler Finance'i vastu.

Ohutusmeetmed:

Vähendage kiirlaenudega seotud ohte, kehtestades piirangud, nagu tähtajad ja minimaalsed laenukogused. Suurendades ründajate kulusid, võib kiirlaenu kasutamise eest tasu võtmine takistada vaenulike rünnakute kasutamist.

Taassisenemine:

4.35% rünnakutest põhjustasid taassisenemise haavatavused ja 15 juhtumist põhjustasid 74 miljoni dollari suuruse kahju. Suurt kahju tekitava väikese vea tagajärjed tõid päevavalgele Vyperi probleem ja Täpselt protokolli rünnak.

Ohutusmeetmed:

1. Järgige rangelt kontrolli-mõju-interaktsiooni mudelit: enne jätkamist veenduge, et kõik asjakohased kontrollid ja kinnitamised on tehtud. Peaksite olekumuudatusi tegema ja väliste üksustega suhtlema alles siis, kui olete need testid edukalt läbinud.

2. Rakendage kõikehõlmavat taassisenemise kaitset: kasutage seda lepingu iga funktsiooni jaoks, mis hõlmab tundlikke protseduure.

Probleemid Oracle'iga:

7.88% rünnakutest olid põhjustatud Oracle'i probleemidest ja 7 neist juhtudest põhjustasid 134 miljoni dollari suuruse kahju. BonqDAO häkkimine näitas, kuidas muuta märgi hindu, kasutades ära oraakli nõrkusi.

Ohutusmeetmed:

1. Hinnaprognoose ei tohiks teha vähese likviidsusega turgudel.

2. Tehke kindlaks, kas märgi likviidsus on platvormi integreerimise tagamiseks piisav, enne kui hakkate mõtlema konkreetsetele Oracle'i hinnaplaanidele.

3. Lisage ajaliselt kaalutud keskmine hind (TWAP), et tõsta ründaja manipuleerimiskulusid.

Täiendavad haavatavused

16.47% rünnakutest viidi läbi muude turvaaukude abil ja 76 juhtumit põhjustasid 280 miljoni dollari suuruse kahju. Paljud web2 haavatavused ja Mixini andmebaasi rikkumine näitasid Web3 domeenis esinenud turvaprobleemide laia spektrit.

10. aasta 2023 parimat häkkimist: kokkuvõte

2023. aasta kümme peamist häkkimist, mis moodustasid umbes 70% aasta kahjudest (umbes 1.2 miljardit dollarit), tuvastasid ühise nõrkuse: juurdepääsukontrolli probleemid, eriti need, mis on seotud privaatvõtmete vargustega. Enamik neist rikkumistest leidis aset aasta teisel poolel; novembris toimus kolm olulist rünnakut.

Eelkõige osales Lazaruse grupp paljudes rikkumistes, mille tulemuseks oli rahaliste vahendite kadumine rahakotti sattumise tõttu. Kasutatud protokollide hulgas olid Mixin Network, Euler Finance, Multichain, Poloniex, BonqDAO, Atomic Wallet, HECO Bridge, Curve, Vyper, AlphaPo ja CoinEx.

Järeldus:

Aasta lõpuks on 2023. aasta üldised kahjud väiksemad kui 2022. aastal. Kahjude koondumine 10 peamise rünnaku hulka näitab aga, kui oluline on parem kaitse. Paljude haavatavuste tõttu nõuab Web3 ruumi kaitsmine mitmetahulist strateegiat.

On võimatu ülehinnata põhjalike auditite ja Web3 läbitungimise testimise teadmiste suurendamise olulisust, eriti arvestades uusi sissetungimistehnikaid, nagu need, mida kasutatakse Lazarus Groupi rünnakutes. On tungivalt soovitatav, et kasutajad ja sidusrühmad eelistaksid platvorme ja teenuseid, mis vastavad nii funktsionaalsetele nõudmistele kui ka kõrgeimatele turbestandarditele, et sillutada teed turvalisele Web3 tulevikule.

Kliki siia et näha Saluse ekspertmeeskonna otsearuannet.

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- PlatoTervis. Biotehnoloogia ja kliiniliste uuringute luureandmed. Juurdepääs siia.

- Allikas: https://thenewscrypto.com/web3-security-report-2023-key-findings-revealed/

- :on

- $ UP

- 10

- 12

- 13

- 15%

- 2022

- 2023

- 26%

- 29

- 35%

- 36

- 7

- a

- MEIST

- järsku

- juurdepääs

- Vastavalt

- arvestatud

- üle

- tegevus

- lisamine

- aadress

- ettemaksed

- vastu

- Materjal: BPA ja flataatide vaba plastik

- Kuigi

- vahel

- an

- analüüs

- ja

- infrastruktuuri

- mistahes

- apps

- OLEME

- areen

- ümber

- AS

- rünnak

- hinnangud

- seotud

- At

- aatomi-

- rünnak

- Reageerib

- auditid

- Autentimine

- luba

- keskmine

- teadlikkus

- BE

- sest

- saada

- enne

- Parem

- Miljard

- Laenamine

- mõlemad

- rikkumine

- rikkumisi

- BRIDGE

- sillad

- lai

- tõi kaasa

- äri

- kuid

- by

- põhjustatud

- ettevaatust

- Vaidluste lahendamine

- muutuv

- laadimise

- Kontroll

- coinex

- ühine

- kogukond

- Ettevõtted

- Lõpetatud

- terviklik

- kontsentratsioon

- arvestades

- pidev

- pidevalt

- jätkas

- leping

- kontrollida

- Maksma

- võiks

- kriitiline

- kõver

- küberrünnakud

- kahju

- ohud

- andmebaas

- Detsember

- Väheneb

- vähenenud

- nõudmisi

- Näidatud

- detail

- Määrama

- arenenud

- erinevad

- raskusi

- do

- domeen

- tehtud

- dramaatiliselt

- Käsitöö

- julgustama

- lõpp

- kestev

- tegelema

- piisavalt

- üksuste

- eriti

- oluline

- Euleri rahandus

- Iga

- täpselt

- Näitus

- Väljapääs

- ekspert

- ekspertide

- Ekspluateeri

- Exploited

- ärakasutamine

- ulatuslik

- väline

- rahastama

- leidma

- järeldused

- välklamp

- kiirlaenud

- viga

- vigu

- keskendunud

- järgima

- eest

- funktsioon

- funktsionaalne

- raha

- tulevik

- Grupp

- garantii

- näksima

- häkkerid

- hacks

- olnud

- juhtus

- riistvara

- Riistvara rahakotid

- Olema

- Suur

- kõrge profiiliga

- kõrgeim

- Esile tõstma

- rõhutab

- kõrgelt

- KUUM

- Kuum rahakott

- Kuidas

- Kuidas

- HTTPS

- tuvastatud

- identifitseerima

- if

- mõju

- täitmine

- mõjud

- oluline

- võimatu

- in

- sügavuti minev

- sisaldama

- lisada

- kasvanud

- kasvav

- Infrastruktuur

- algatused

- integratsioon

- huvitav

- sisse

- uurides

- investeering

- investeerimisportfell

- seotud

- kaasates

- probleem

- küsimustes

- IT

- Juuli

- Võti

- võtmed

- teadmised

- kübervahetus

- suur

- käivitatud

- Lazarus

- Laatsaruse rühm

- kõige vähem

- vähem

- võimendatud

- valgus

- nagu

- piirangud

- piirid

- Likviidsus

- vähe

- elama

- laen

- Laenud

- kaotus

- kaod

- Partii

- tehtud

- säilitada

- Enamus

- tegema

- Tegemine

- Manipuleerimine

- palju

- Märts

- turud

- mai..

- Vastama

- MFA

- miljon

- miinimum

- segamine

- Mixini võrk

- mudel

- raha

- järelevalve

- igakuine

- rohkem

- mitmeketteline

- mitmetahuline

- vajadus

- võrk

- Uus

- November

- oktoober

- of

- pakkuma

- sageli

- on

- kunagi

- jätkuv

- ainult

- oraakel

- et

- Muu

- üldine

- osa

- eriline

- eriti

- Muster

- sillutama

- hõlvamine

- Õigused

- Personal

- Phishing

- PHP

- Koht

- plaanid

- inimesele

- Platvormid

- Platon

- Platoni andmete intelligentsus

- PlatoData

- poloniks

- portfell

- tava

- Täpsus

- hind

- Hinnad

- põhimõte

- Prioriteet

- prioriteet

- era-

- Privaatvõtmed

- privileeg

- privileegid

- probleeme

- menetlused

- tootmine

- kasum

- prognoosid

- projektid

- silmapaistev

- lubas

- kaitsta

- kaitse

- protokoll

- protokollid

- tõestatud

- anda

- tingimusel

- panema

- Putting

- kiiresti

- tõstma

- valik

- Edetabel

- soovitatav

- rekord

- regulaarne

- asjakohane

- usaldusväärne

- aru

- Raport 2023

- Vajab

- teadustöö

- vastupidavust

- kaasa

- tulemuseks

- Tulu

- Revealed

- ohutu

- nägin

- petuskeemid

- Teine

- sektor

- turvalisus

- Turvalisuse teadlikkus

- vaata

- tundlik

- September

- teenima

- Teenused

- komplekt

- Jaga

- suunata

- peaks

- näidatud

- Näitused

- tähendus

- märkimisväärne

- Ruum

- spekter

- huvirühmad

- standardite

- riik

- strateegiad

- Strateegia

- tugev

- mahukas

- Edukalt

- selline

- kannatanud

- kindel

- kahtlane

- SVG

- süsteem

- süsteemid

- võtmine

- meeskond

- meeskonnad

- tehnikat

- kümme

- Testimine

- testid

- kui

- et

- .

- vargus

- Seal.

- Need

- nad

- Mõtlemine

- see

- need

- kolm

- aeg

- et

- kokku

- sümboolne

- ülemine

- Top 10

- Kümme parimat

- Summa

- jälgida

- tulemused

- koolitus

- läbipaistev

- puperdama

- Värskendused

- Kasutus

- kasutama

- Kasutatud

- Kasutaja

- Kasutajad

- kasutamine

- ära kasutama

- sort

- Ventures

- Kontrollimine

- kaudu

- vaade

- Haavatavused

- Vyper

- rahakott

- Rahakotid

- oli

- Tee..

- nõrkus

- Web2

- Web3

- Web3 kogukond

- Web3 ruum

- olid

- millal

- mis

- kuigi

- lai

- Lai valik

- koos

- aasta

- Yearn

- sa

- Sinu

- sephyrnet