ESET-i uuringud

Kuidas ESET Research leidis tapmislüliti, mida kasutati ühe kõige viljakama robotivõrgu mahavõtmiseks

01 2023 november • , 3 min. lugeda

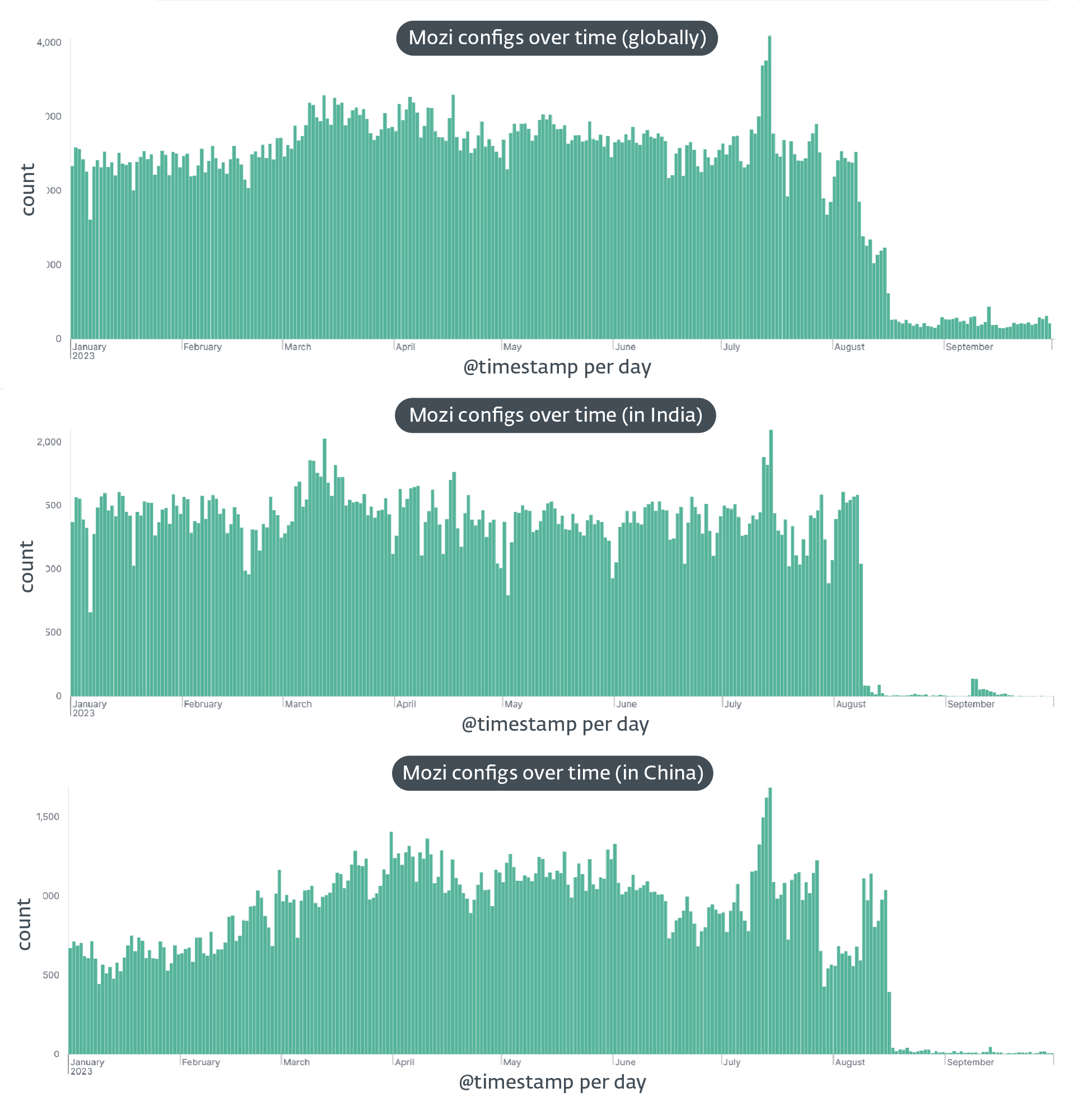

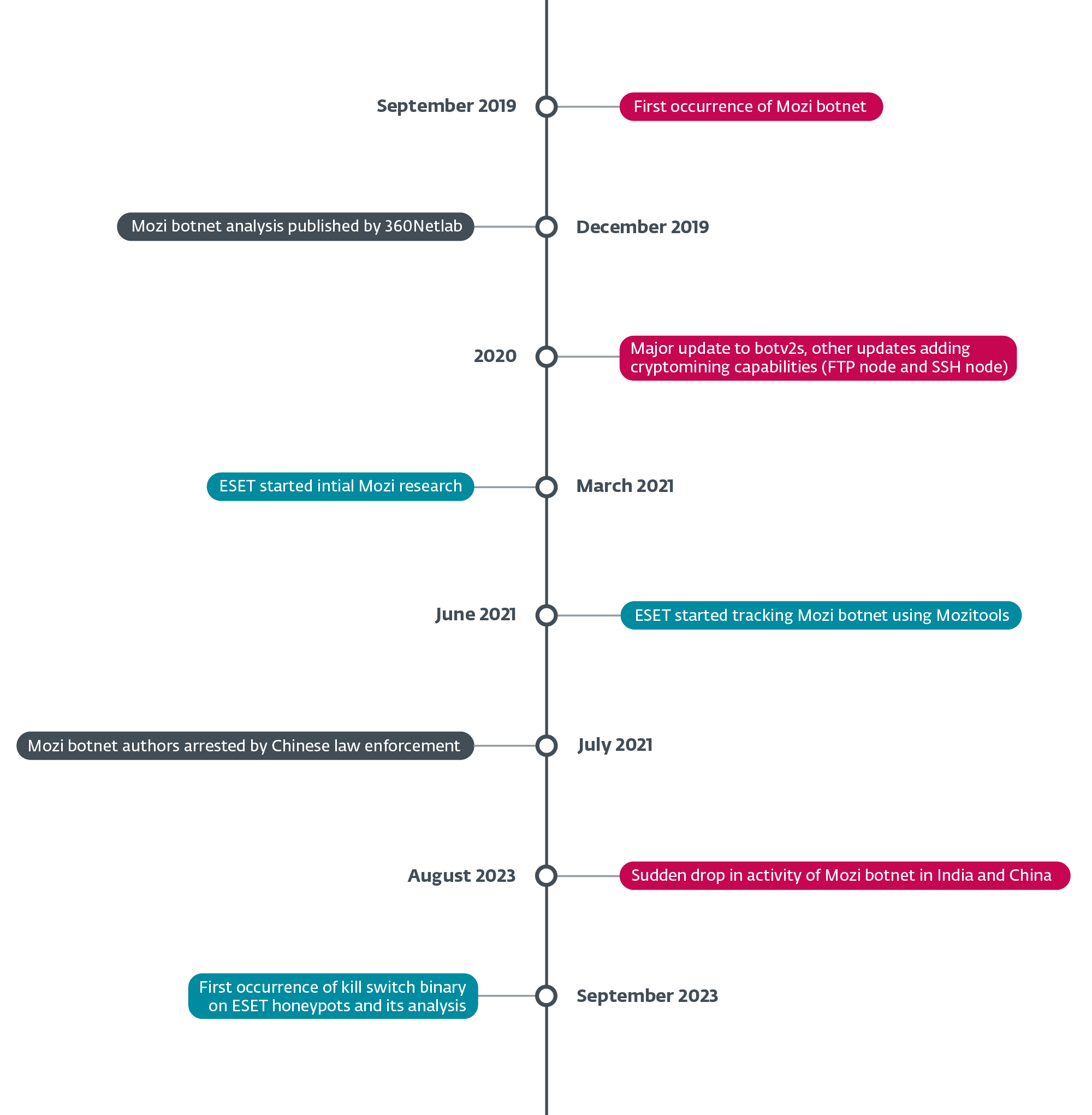

2023. aasta augustis koges kurikuulus Mozi botnet, mis on kurikuulus igal aastal sadade tuhandete asjade Interneti-seadmete turvaaukude ärakasutamise poolest, äkilise ja ootamatu tegevuse. Esimest korda täheldati Indias 8. augustilth, 2023 ja nädal hiljem Hiinas 16. augustilth, võttis see salapärane kadumine Mozi robotitelt ära enamiku nende funktsioonidest.

Selle sündmuse uurimine viis meid 27. septembril tapmislüliti avastamisenith, 2023. Märkasime kasutaja datagrammi protokolli (UDP) sõnumi sees juhtkoormuse (konfiguratsioonifaili), millel puudus BitTorrenti hajutatud lohaka räsitabeli (BT-DHT) protokolli tüüpiline kapseldamine. Eemaldamise taga olnud isik saatis kontrollkoormuse kaheksa korda, andes iga kord robotile korralduse HTTP kaudu enda värskendus alla laadida ja installida.

Tapmislüliti demonstreeris mitmeid funktsioone, sealhulgas:

- vanemprotsessi, st algse Mozi pahavara tapmine,

- mõne süsteemiteenuse (nt sshd ja dropbear) keelamine,

- algse Mozi faili asendamine iseendaga,

- mõnede ruuteri/seadme konfiguratsioonikäskude täitmine,

- juurdepääsu keelamine erinevatele portidele (iptables -j DROP), Ja

- luua sama tugiala kui asendatud algne Mozi-fail

Tuvastasime kaks juhtkoormuse versiooni, millest viimane toimis ümbrikuna, mis sisaldab esimest väiksemate muudatustega, näiteks funktsiooni lisamisega kaugserveri pingile, mis on tõenäoliselt mõeldud statistilistel eesmärkidel.

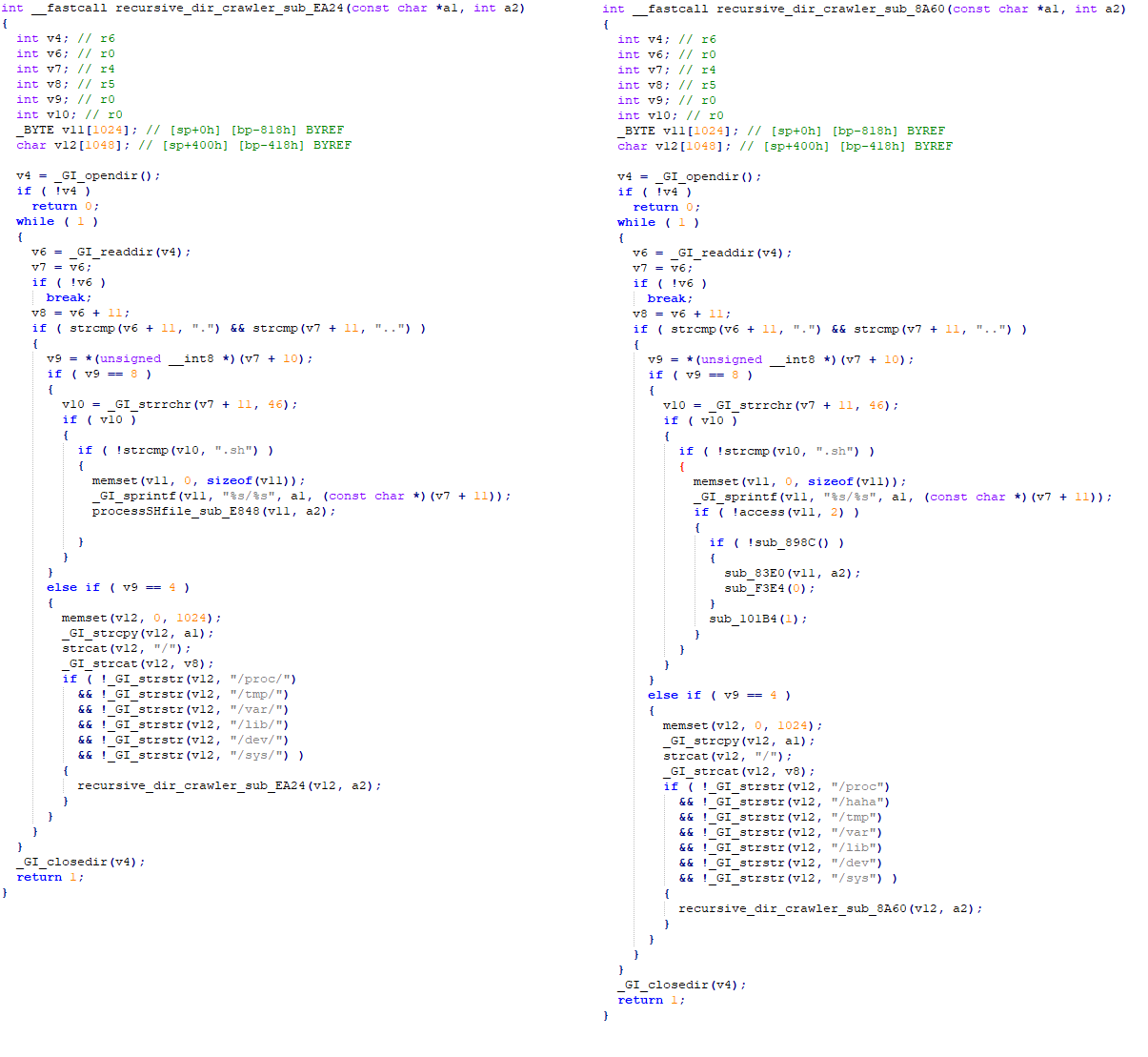

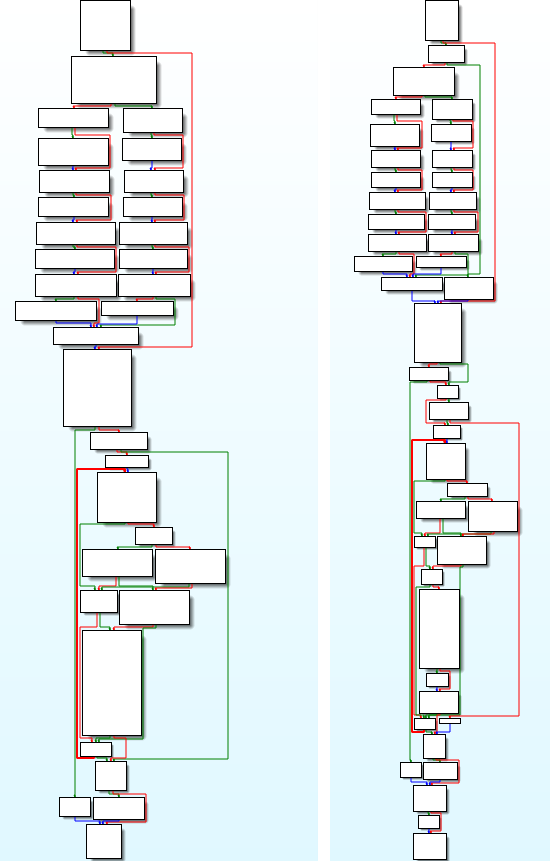

Vaatamata funktsionaalsuse drastilisele vähenemisele on Mozi robotid säilitanud püsivuse, mis viitab tahtlikule ja kalkuleeritud eemaldamisele. Meie tapmislüliti analüüs näitab tugevat seost botneti algse lähtekoodi ja hiljuti kasutatud binaarfailide vahel ning ka õigete privaatvõtmete kasutamist juhtkoormuse allkirjastamiseks (vt joonis 2).

See viib meid hüpoteesini, mis viitab sellele, et selle eemaldamise kaks potentsiaalset algatajat on: Mozi botneti loojad või Hiina õiguskaitseorganid, kes sunnivad loojaid koostööd tegema. Robotite järjestikune sihtimine Indias ja seejärel Hiinas viitab sellele, et eemaldamine viidi läbi sihilikult, ühe riigi sihtmärgiks oli esimene ja teisele nädal hiljem.

Ühe kõige viljakama asjade Interneti botneti hääbumine on küberkohtuekspertiisi põnev juhtum, pakkudes meile intrigeerivat tehnilist teavet selle kohta, kuidas selliseid botnette looduses luuakse, käitatakse ja lahti võetakse. Jätkame selle juhtumi uurimist ja avaldame lähikuudel üksikasjaliku analüüsi. Kuid praegu jääb küsimus: kes tappis Mozi?

Kui teil on küsimusi meie WeLiveSecurity avaldatud uurimistöö kohta, võtke meiega ühendust aadressil ohuintel@eset.com.

ESET Research pakub privaatseid APT luurearuandeid ja andmevooge. Kui teil on selle teenuse kohta küsimusi, külastage aadressi ESET Threat Intelligence lehel.

IoC-d

Faile

|

SHA-1 |

Faili |

Detection |

Kirjeldus |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Algne Mozi bot. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Mozi roboti tapmise lüliti. |

võrk

|

IP |

Domeen |

Hostimise pakkuja |

Esimest korda nähtud |

Detailid |

|

157.119.75[.]16 |

N / A |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Tapa hostiserveri lüliti |

MITER ATT&CK tehnikad

See laud on ehitatud kasutades versioon 13 MITER ATT&CK raamistikust.

|

Taktika |

ID |

Nimi |

Kirjeldus |

|

Ressursside arendamine |

Taristu hankimine: virtuaalne privaatserver |

Mozi kill switchi operaatorid rentisid serveri aadressil eflycloud.com värskendusfailide majutamiseks. Mozi kill switchi operaatorid rentisid mitu serverit, mis saadavad kasulikke koormusi BT-DHT võrkudes. |

|

|

Esialgne juurdepääs |

Kasutage avalikku rakendust |

Mozi kill switchi operaatorid saatsid BT-DHT võrgus olevatele Mozi klientidele uuenduskäsu. |

|

|

Püsivus |

Käivitamise või sisselogimise initsialiseerimise skriptid: RC-skriptid |

Tapmislüliti loob mitu skripti, nt /etc/rc.d/rc.local, püsivuse loomiseks. |

|

|

Välja filtreerimine |

Eksfiltreerimine alternatiivse protokolli kaudu: krüptimata mitte-C2 protokolli väljafiltreerimine |

Tapmislüliti saadab operaatorile ICMP-pingi ehk jälgimise eesmärgil. |

|

|

mõju |

Teeninduspeatus |

Tapmislüliti peatab SSH-teenuse ja blokeerib sellele juurdepääsu iptablesi abil. |

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- PlatoTervis. Biotehnoloogia ja kliiniliste uuringute luureandmed. Juurdepääs siia.

- Allikas: https://www.welivesecurity.com/en/eset-research/who-killed-mozi-finally-putting-the-iot-zombie-botnet-in-its-grave/

- :on

- 1

- 10

- 2023

- 30

- 7

- 8

- 84

- a

- MEIST

- juurdepääs

- tegevus

- lisades

- Ka

- alternatiiv

- an

- analüüs

- ja

- mistahes

- APT

- OLEME

- AS

- At

- AUGUST

- olnud

- taga

- vahel

- Plokid

- Bot

- bot

- botnettid

- eest

- põhi

- ehitatud

- kuid

- arvutatud

- kaasas

- juhul

- Kategooria

- Hiina

- hiina

- kliendid

- kood

- COM

- tulevad

- konfiguratsioon

- ühendus

- kontakt

- jätkates

- kontrollida

- koostöö

- parandada

- riik

- loodud

- loob

- loojad

- andmed

- Näidatud

- üksikasjalik

- seadmed

- avastus

- jagatud

- alla

- lae alla

- Drop

- e

- iga

- jõustamine

- ESET-i uuringud

- looma

- sündmus

- eksfiltreerimine

- kogenud

- ära kasutades

- lummav

- Joonis

- fail

- Faile

- Lõpuks

- esimene

- voog

- eest

- sundides

- avastatud

- Raamistik

- funktsioon

- funktsionaalsused

- funktsionaalsus

- toimimine

- Ülemaailmselt

- olnud

- hash

- Olema

- võõrustaja

- Hosting

- Kuidas

- http

- HTTPS

- sajad

- i

- ICMP

- tuvastatud

- pilt

- in

- Kaasa arvatud

- India

- kurikuulus

- info

- Infrastruktuur

- Päringud

- sees

- paigaldama

- Intelligentsus

- sisse

- intrigeeriv

- uurima

- uurimine

- asjade Interneti

- seadmed

- IT

- ITS

- ise

- võtmed

- tapma

- pärast

- hiljemalt

- Seadus

- õiguskaitse

- Leads

- Led

- lahkus

- malware

- max laiuse

- tähendas

- sõnum

- Kesk-

- minutit

- alaealine

- puuduvad

- Muudatused

- järelevalve

- kuu

- kõige

- mitmekordne

- salapärane

- võrk

- võrgustikud

- kuulsusrikk

- november

- nüüd

- of

- Pakkumised

- on

- ONE

- tegutses

- operaator

- ettevõtjad

- or

- originaal

- algatajad

- Muu

- meie

- välja

- üle

- lehekülg

- ehk

- püsivus

- inimene

- ping

- Platon

- Platoni andmete intelligentsus

- PlatoData

- palun

- potentsiaal

- era-

- Privaatvõtmed

- tõenäoliselt

- protsess

- viljakas

- protokoll

- pakkudes

- avaldama

- avaldatud

- eesmärk

- eesmärkidel

- Putting

- küsimus

- hiljuti

- vähendamine

- jäänused

- kauge

- asendatakse

- Aruanded

- teadustöö

- õige

- sama

- skripte

- vaata

- nähtud

- saatma

- saadab

- Saadetud

- September

- server

- Serverid

- teenus

- Teenused

- mitu

- Näitused

- kirjutama

- mõned

- allikas

- lähtekoodi

- statistiline

- Peatab

- tugev

- selline

- äkiline

- Soovitab

- Lüliti

- süsteem

- tabel

- Võtma

- suunatud

- sihtimine

- Tehniline

- et

- .

- oma

- SIIS

- see

- tuhandeid

- oht

- aeg

- ajakava

- korda

- Kapslid

- et

- ülemine

- kaks

- tüüpiline

- ootamatu

- Värskendused

- us

- kasutama

- Kasutatud

- Kasutaja

- kasutamine

- eri

- versioonid

- kaudu

- virtuaalne

- visiit

- vs

- Haavatavused

- oli

- we

- nädal

- WHO

- laius

- Metsik

- will

- koos

- aasta

- sephyrnet

- zombi