نوع جدیدی از بدافزار بدنام "Gh0st RAT" در حملات اخیر که کره جنوبی و وزارت امور خارجه در ازبکستان را هدف قرار داده است، شناسایی شده است.

گروه چینی "C.Rufus Security Team" اولین بار Gh0st RAT را در وب باز منتشر کرد در مارس 2008. قابل توجه است که امروزه هنوز هم استفاده می شود، به ویژه در چین و اطراف آن، البته در اشکال اصلاح شده.

به عنوان مثال، از اواخر ماه اوت، گروهی با پیوندهای قوی چینی، یک Gh0st RAT اصلاح شده با نام "SugarGh0st RAT" را توزیع کرده است. طبق تحقیقات Cisco Talos، این عامل تهدید، نوع را از طریق میانبرهای ویندوز با جاوا اسکریپت حذف می کند، در حالی که با اسناد فریب سفارشی، اهداف را منحرف می کند.

خود بدافزار هنوز هم همان ابزار کارآمدی است که تا به حال بوده است، گرچه اکنون دارای برچسبهای جدید برای کمک به پنهان کردن نرم افزارهای آنتی ویروس است.

تله های SugarGh0st RAT

چهار نمونه SugarGh0st، که احتمالاً از طریق فیشینگ تحویل داده شدهاند، به عنوان آرشیوهای تعبیهشده با فایلهای میانبر Windows LNK در ماشینهای هدف قرار میگیرند. LNK ها جاوا اسکریپت مخربی را پنهان می کنند که پس از باز کردن، یک سند فریبنده - که برای مخاطبان دولت کره یا ازبکستان هدف گذاری شده است - و محموله را مخفی می کند.

SugarGh2008st مانند مولد خود - تروجان دسترسی از راه دور منشاء چینی که برای اولین بار در مارس 0 برای عموم منتشر شد - یک ماشین جاسوسی تمیز و چند ابزاره است. یک کتابخانه پیوند پویا 32 بیتی (DLL) که به زبان C++ نوشته شده است، با جمعآوری دادههای سیستم شروع میشود، سپس دری را برای دسترسی کامل از راه دور باز میکند.

مهاجمان می توانند از SugarGh0st برای بازیابی اطلاعاتی که ممکن است در مورد دستگاه آسیب دیده خود بخواهند استفاده کنند، یا فرآیندهایی را که در حال اجراست شروع، خاتمه یا حذف کنند. آنها میتوانند از آن برای یافتن، استخراج، و حذف فایلها و پاک کردن گزارشهای رویداد استفاده کنند تا شواهد پزشکی قانونی حاصل را پنهان کنند. درب پشتی دارای یک کی لاگر، یک اسکرین شاتر، ابزاری برای دسترسی به دوربین دستگاه و بسیاری از عملکردهای مفید دیگر برای دستکاری ماوس، انجام عملیات بومی ویندوز یا اجرای دستورات دلخواه است.

نیک بیاسینی، رئیس بخش توسعه سیسکو تالو، میگوید: «چیزی که برای من بسیار نگرانکننده است این است که چگونه بهطور خاص برای فرار از روشهای تشخیص قبلی طراحی شده است. با این نوع جدید، به طور خاص، "آنها تلاش کردند تا کارهایی را انجام دهند که روش کار تشخیص هسته را تغییر دهد."

اینطور نیست که SugarGh0st مکانیسمهای فرار ویژه جدیدی داشته باشد. در عوض، تغییرات جزئی زیبایی شناختی آن را متفاوت از انواع قبلی نشان می دهد، مانند تغییر پروتکل ارتباطی فرمان و کنترل (C2) به طوری که به جای 5 بایت، هدر بسته های شبکه 8 بایت اول را به عنوان بایت جادویی ذخیره می کند (لیستی از امضاهای فایل، که برای تایید محتویات یک فایل استفاده می شود). Biasini میگوید: «این فقط یک راه بسیار مؤثر برای تلاش و اطمینان از این است که ابزار امنیتی موجود شما فوراً این کار را انجام نمیدهد.

Gh0st RAT's Old Haunts

در سپتامبر 2008، دفتر دالایی لاما به یک محقق امنیتی مراجعه کرد (نه، این شروع یک شوخی بد نیست).

کارمندان آن با ایمیل های فیشینگ آزار می دادند. برنامه های مایکروسافت بدون هیچ توضیحی در سراسر سازمان از کار می افتادند. یک راهب به یاد می آورد تماشای کامپیوتر او که Microsoft Outlook را به تنهایی باز می کند، اسناد را به یک ایمیل پیوست می کند، و آن ایمیل را به آدرسی ناشناس ارسال می کند، همه اینها بدون نظر او.

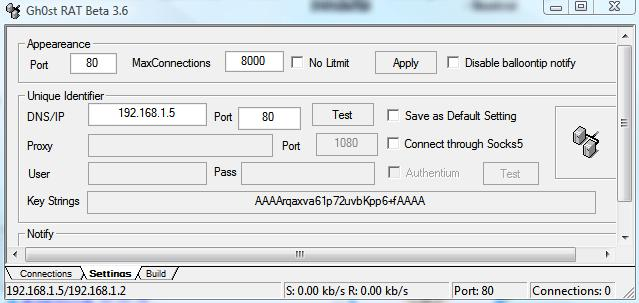

رابط کاربری انگلیسی زبان مدل بتای Gh0st RAT. منبع: Trend Micro EU via Wayback Machine

بیاسینی میگوید، تروجانی که در آن کارزار نظامی چینی علیه راهبان تبتی استفاده شد، به چند دلیل امتحان خود را پس داده است.

خانوادههای بدافزار منبع باز عمر طولانی دارند زیرا بازیگران یک بدافزار کاملاً کاربردی را دریافت میکنند که میتوانند آن را به دلخواه خود دستکاری کنند. همچنین به افرادی که نمی دانند چگونه بدافزار بنویسند، اجازه می دهد از این چیزها به صورت رایگان استفاده کنید،" او توضیح می دهد.

او اضافه میکند که Gh0st RAT بهویژه بهعنوان «یک موش صحرایی بسیار کاربردی و بسیار خوشساخت» متمایز است.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- منبع: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- : دارد

- :است

- $UP

- 2008

- 7

- 8

- a

- درباره ما

- دسترسی

- دسترسی

- در میان

- بازیگران

- نشانی

- می افزاید:

- زیبایی شناسی

- امور

- در برابر

- معرفی

- اجازه می دهد تا

- همچنین

- an

- و

- آنتی ویروس

- هر

- ظاهر شدن

- برنامه های کاربردی

- بایگانی

- دور و بر

- AS

- ضمیمه کردن

- حمله

- جلسات

- اوت

- دور

- درپشتی

- بد

- زیرا

- بوده

- شروع

- بودن

- بتا

- by

- ++C

- دوربین

- کمپین بین المللی حقوق بشر

- CAN

- قابلیت های

- تغییر دادن

- تبادل

- متغیر

- چین

- چینی

- سیسکو

- تمیز

- جمع آوری

- می آید

- ارتباط

- در معرض خطر

- کامپیوتر

- در باره

- تکرار

- محتویات

- هسته

- سقوط

- سفارشی

- سایبر

- داده ها

- اعلانات

- تلقی می شود

- تحویل داده

- طراحی

- میل

- کشف

- دستگاه

- مختلف

- توزیع

- do

- سند

- اسناد و مدارک

- دان

- توسط

- قطره

- پویا

- موثر

- تلاش

- پست الکترونیک

- ایمیل

- جاسازی شده

- کارکنان

- انگلیسی

- جاسوسی

- EU

- فرار کردن

- فرار از زندان

- واقعه

- تا کنون

- مدرک

- موجود

- توضیح می دهد

- توضیح

- خانواده

- کمی از

- پرونده

- فایل ها

- پیدا کردن

- نام خانوادگی

- مناسب

- برای

- خارجی

- پزشک قانونی

- چهار

- از جانب

- کامل

- کاملا

- تابعی

- توابع

- دریافت کنید

- جهانی

- رفتن

- دولت

- گروه

- he

- سر

- هدر

- کمک

- پنهان شدن

- خود را

- چگونه

- چگونه

- HTML

- HTTP

- HTTPS

- شناسایی

- تصویر

- in

- ننگین

- اطلاعات

- ورودی

- نمونه

- در عوض

- نیست

- IT

- ITS

- خود

- جاوا اسکریپت

- تنها

- دانستن

- کره ای

- زبان

- تا حد زیادی

- دیر

- کتابخانه

- احتمالا

- ارتباط دادن

- لینک ها

- فهرست

- زنده

- طولانی

- دستگاه

- ماشین آلات

- شعبده بازي

- ساخت

- نرم افزارهای مخرب

- دستکاری کردن

- مارس

- ماسک

- me

- به معنی

- مکانیسم

- روش

- میکرو

- مایکروسافت

- قدرت

- وزارتخانه

- خردسال

- مدل

- اصلاح شده

- اکثر

- بومی

- شبکه

- جدید

- شکاف

- نه

- رمان

- اکنون

- of

- دفتر

- قدیمی

- on

- ONE

- باز کن

- منبع باز

- افتتاح

- باز می شود

- عمل

- or

- کدام سازمان ها

- منشاء

- دیگر

- خارج

- چشم انداز

- توسعه

- خود

- ویژه

- ویژه

- گذشته

- مردم

- انجام

- فیشینگ

- انتخاب کنید

- قطعه

- افلاطون

- هوش داده افلاطون

- PlatoData

- بسیاری

- قبلی

- قبلا

- فرآیندهای

- پروتکل

- عمومی

- موش صحرایی

- نسبتا

- دلایل

- اخیر

- منتشر شد

- دور

- دسترسی از راه دور

- تحقیق

- پژوهشگر

- ذخیره

- نتیجه

- راست

- در حال اجرا

- s

- همان

- می گوید:

- تیم امنیت لاتاری

- دیدن

- ارسال

- سپتامبر

- امضا

- به سادگی

- دزدکی حرکت کردن

- نرم افزار

- برخی از

- منبع

- جنوب

- به طور خاص

- ورزش ها

- می ایستد

- شروع

- هنوز

- قوی

- چنین

- مطمئن

- سیستم

- تالوس

- هدف قرار

- هدف گذاری

- اهداف

- تیم

- آزمون

- که

- La

- شان

- سپس

- آنها

- چیز

- اشیاء

- این

- اگر چه؟

- تهدید

- زمان

- به

- امروز

- در زمان

- ابزار

- روند

- تروجان

- امتحان

- ui

- بر

- استفاده کنید

- استفاده

- ازبک

- uzbekistan

- نوع دیگر

- بسیار

- از طريق

- تماشای

- مسیر..

- بود

- که

- در حین

- WHO

- پنجره

- با

- بدون

- مهاجرت کاری

- خواهد بود

- نوشتن

- کتبی

- شما

- زفیرنت