زمان خواندن: 3 دقیقهبررسی اجمالی

یکی از اولین بارهایی که مردم از اول شاهد بودند و متوجه قدرت باجافزار شدند، زمانی بود که WannaCry در سال 2017 منتشر شد. دولت، آموزش، بیمارستانها، انرژی، ارتباطات، تولید و بسیاری دیگر از بخشهای زیرساخت اطلاعاتی کلیدی متحمل زیانهای بیسابقهای شدند. ، همانطور که از آن زمان تاکنون نسخه های زیادی مانند SimpleLocker، SamSam و WannaDecryptor وجود داشته است.

آزمایشگاههای تحقیقاتی تهدید Comodo خبری دریافت کرده است که باجافزار «Black Rose Lucy» دارای انواع جدیدی است که به AndroidOS حمله میکنند.

بدافزار Black Rose Lucy در زمان کشف آن توسط Check Point در سپتامبر 2018، قابلیت باجافزاری نداشت. در آن زمان، لوسی یک باتنت و قطرهانداز بدافزار بهعنوان سرویس (Maas) برای دستگاههای اندرویدی بود. اکنون، با قابلیتهای باجافزار جدید بازگشته است که به آن اجازه میدهد کنترل دستگاههای آلوده را برای اصلاح و نصب برنامههای بدافزار جدید در دست بگیرد.

هنگامی که لوسی دانلود می شود، دستگاه آلوده را رمزگذاری می کند و یک پیام باج در مرورگر ظاهر می شود که ادعا می کند این پیام از سوی اداره تحقیقات فدرال ایالات متحده (FBI) به دلیل محتوای مستهجن موجود در دستگاه است. قربانی باید 500 دلار جریمه بپردازد. با وارد کردن اطلاعات کارت اعتباری، به جای روش رایج بیت کوین.

شکل 1. باج افزار لوسی از تصاویر منبع استفاده کرد.

تحلیل و بررسی

وقتی متوجه شدیم بلک رز لوسی برگشته است، مرکز تحقیقات تهدید کومودو نمونههایی را جمعآوری کرد و آنالیز انجام داد.

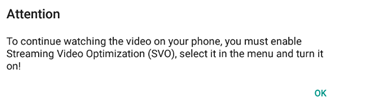

انتقال

به عنوان یک برنامه پخش کننده ویدیوی معمولی، از طریق پیوندهای اشتراک رسانه، وقتی کاربر کلیک میکند، بیصدا نصب میشود. امنیت اندروید پیامی را نمایش میدهد که از کاربر درخواست میکند تا بهینهسازی پخش ویدیو (SVO) را فعال کند. با کلیک بر روی "OK"، بدافزار مجوز سرویس دسترسی را دریافت می کند. هنگامی که این اتفاق می افتد، لوسی می تواند داده ها را در دستگاه قربانی رمزگذاری کند.

شکل 2. پیام تقلب لوسی

بار

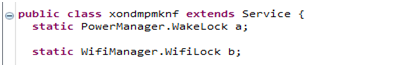

در داخل ماژول MainActivity، برنامه سرویس مخرب را راه اندازی می کند، که سپس یک BroadcastReceiver را که با دستور action.SCREEN_ON فراخوانی می شود، ثبت می کند و سپس خود را فراخوانی می کند.

این برای به دست آوردن سرویس "WakeLock" و "WifiLock" استفاده می شود:

WakeLock: که صفحه نمایش دستگاه را روشن نگه می دارد.

WifiLock: که وای فای را روشن نگه می دارد.

شکل 3.

C&C

برخلاف نسخههای قبلی بدافزار، TheC&Cservers یک دامنه است، نه یک آدرس IP. حتی اگر سرور مسدود شده باشد، میتواند به راحتی آدرس IP جدید را حل کند.

شکل 4. سرورهای C&C

شکل 5. لوسی از سرورهای C&C استفاده می کند

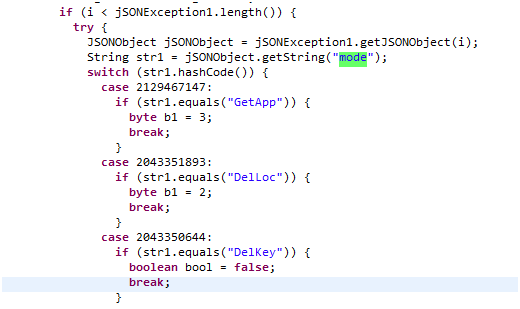

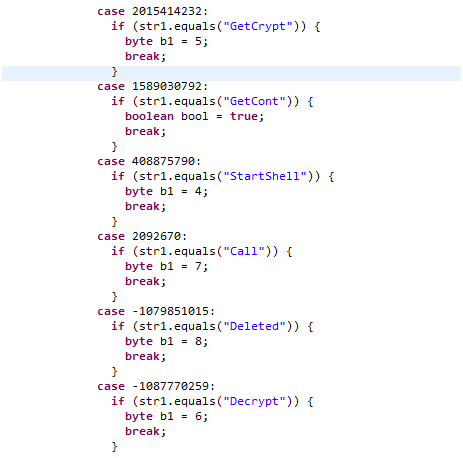

شکل 6: فرمان و کنترل لوسی

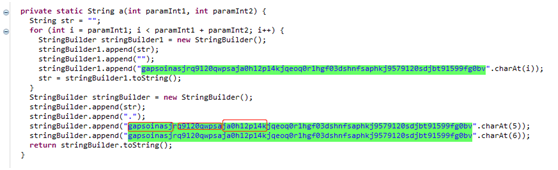

رمزگذاری / رمزگشایی

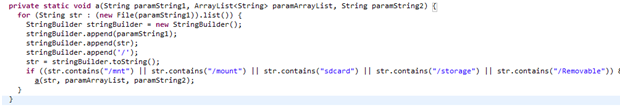

شکل 7: دایرکتوری دستگاه Git

شکل 8: تابع رمزگذاری/رمزگشایی لوسی

فدیه

هنگامی که لوسی دستگاه آلوده را رمزگذاری میکند، پیام باجگیری در مرورگر ظاهر میشود که ادعا میکند این پیام از سوی اداره تحقیقات فدرال ایالات متحده (FBI) به دلیل محتوای مستهجن موجود در دستگاه است. به قربانی دستور داده میشود با وارد کردن آن، 500 دلار جریمه بپردازد. اطلاعات کارت اعتباری، به جای روش رایج بیت کوین.

خلاصه

ویروس های مخرب در حال تکامل هستند. آنها متنوعتر و کارآمدتر از همیشه هستند. دیر یا زود، موبایل یک پلتفرم حمله باجافزار عظیم خواهد بود.

نکاتی برای پیشگیری

1.فقط برنامه های مورد اعتماد را دانلود و نصب کنید

2. روی هیچ برنامه ای با منشا ناشناس کلیک نکنید،

3. تهیه نسخه پشتیبان به طور منظم و غیر محلی از فایل های مهم،

4.نرم افزار آنتی ویروس را نصب کنید

منابع مرتبط

پست Black Rose Lucy Back-Ransomware AndroidOS به نظر می رسد برای اولین بار در اخبار Comodo و اطلاعات امنیت اینترنت.

- "

- &

- 7

- a

- به دست آوردن

- عمل

- نشانی

- تحلیل

- اندروید

- کاربرد

- برنامه های کاربردی

- پشتیبان گیری

- شروع

- بیت کوین

- سیاه پوست

- مسدود کردن

- بات نت

- مرورگر

- قابلیت های

- مشترک

- ارتباطات

- محتوا

- کنترل

- اعتبار

- کارت اعتباری

- داده ها

- دستگاه

- دستگاه ها

- DID

- کشف

- نمایش دادن

- دامنه

- دانلود

- به آسانی

- آموزش

- موثر

- قادر ساختن

- رمزگذاری

- انرژی

- در حال تحول

- مثال

- اف بی آی

- فدرال

- دفتر تحقیقات فدرال

- شکل

- پایان

- نام خانوادگی

- یافت

- از جانب

- تابع

- رفتن

- دولت

- بیمارستان ها

- HTTPS

- تصاویر

- مهم

- اطلاعات

- شالوده

- نصب

- اینترنت

- امنیت اینترنت

- تحقیق

- IP

- IP آدرس

- IT

- خود

- کلید

- آزمایشگاه

- لینک ها

- به دنبال

- شانس

- ساخت

- نرم افزارهای مخرب

- تولید

- عظیم

- رسانه ها

- بیش

- اخبار

- طبیعی

- بهینه سازی

- دیگر

- پرداخت

- سکو

- بازیکن

- نقطه

- قدرت

- قبلی

- عمومی

- فدیه

- باجافزار

- حمله باج افزار

- متوجه

- اخذ شده

- ثبت

- منظم

- تحقیق

- منابع

- پرده

- بخش ها

- تیم امنیت لاتاری

- سرویس

- اشتراک گذاری

- پس از

- جریان

- La

- زمان

- بار

- بی سابقه

- us

- استفاده کنید

- تصویری

- ویروس ها

- فای