همانطور که تجدید حیات قانون EARN IT نشان می دهد، همه ما به ابزارهایی برای برقراری ارتباط خصوصی آنلاین نیاز داریم.

با قانون حذف سوء استفاده و غفلت افراطی از فناوری های تعاملی (EARN IT)، دو سناتور آمریکایی دوباره معرفی شده اند یک لایحه نظارتی که می تواند تأثیرات عمده ای بر حریم خصوصی و آزادی بیان داشته باشد و ارائه خدمات رمزگذاری را به منطقه خطر قانونی برای ارائه دهندگان خدمات تبدیل کند.

در حالی که سانسور آزادی بیان است در حال حاضر در سیستم عامل های عمومی مانند توییتر شکوفا شده است، قانون EARN IT انتقال تمام ارتباطات بین کاربران را در قالب متن ساده اعمال میکند و صندوقهای ورودی ما را به دادههای قابل جستجو تبدیل میکند. اما خبر خوب اینجاست: راه های زیادی برای رمزگذاری ارتباطات ما توسط خودمان وجود دارد.

"دولت های جهان صنعتی ، شما غول های گوشتی و فلزی را خسته می کنید ، من از فضای مجازی ، خانه جدید ذهن هستم. به نمایندگی از آینده ، از شما می خواهم که گذشته ما را تنها بگذارید. شما در بین ما استقبال نمی کنید. شما حاکمیتی ندارید که در آنجا جمع می شویم. "

-جان پری بارلو،اعلامیه استقلال فضای مجازی، "1996"

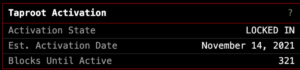

La قانون کسب کنید، برای اولین بار در سال 2020 پیشنهاد شد، به دنبال اصلاح بخش 230 از این قانون است قانون ارتباطات 1934، که در ابتدا ارتباطات رادیویی و تلفنی را در نظر می گرفت و به ارائه دهندگان خدمات مصونیت از دعاوی مدنی برای حذف محتوای نامناسب می داد.

قانون ارتباطات سال 1934 برای اولین بار با قانون ارتباطات از راه دور در سال 1996 بازنگری شد که شامل قانون نجابت ارتباطاتبا هدف نظم بخشیدن به فحاشی و فحاشی در اینترنت، مانند مطالب مستهجن. بخش 230 قانون نجابت ارتباطات، ارائهدهندگان خدمات را در برابر پیگرد قانونی در مورد محتوای منتشر شده از طریق پلتفرمهایشان محافظت میکند و بیان میکند که ارائهدهندگان خدمات به عنوان ناشر شناخته نمیشوند. این بخش است که قانون EARN IT سعی در تغییر آن دارد و مسئولیت بیشتری را بر عهده اپراتورهای وب سایت و ارائه دهندگان خدمات قرار می دهد.

قانون EARN IT تحت پوشش توقف توزیع هرزهنگاری کودکان، استقرار رمزگذاری سرتاسر و سایر سرویسهای رمزگذاری را به عنوان اعمال مجازاتی در نظر میگیرد که بر سرویسهای پیامرسانی مانند سیگنال، واتساپ و چتهای مخفی تلگرام تأثیر میگذارد. همچنین خدمات میزبانی وب مانند خدمات وب آمازون، ارائه دهندگان خدمات را تحت فشار قرار می دهند تا تمام ارتباطات را برای یافتن مطالب نامناسب اسکن کنند.

اگر قانون EARN IT تصویب شود، صندوقهای ورودی ما به پایگاههای اطلاعاتی کاملاً قابل جستجو تبدیل میشوند و جایی برای مکالمه خصوصی باقی نمیگذارند. در حالی که ممکن است بتوان رمزگذاری سرتاسر را به عنوان یک سرویس ممنوع کرد، آیا میتوان ممنوعیت استفاده از رمزگذاری سرتاسر را با نقض حقوق آزادی بیان، خلاف قانون اساسی تلقی کرد، زیرا رمزگذاری چیزی جز چیز دیگری نیست. چگونه می توان با یکدیگر در قالب متن نوشتاری ارتباط برقرار کرد؟

در حالی که مشخص نیست که آیا قانون EARN IT در زمان نگارش این مقاله تصویب میشود یا خیر، واضح است که تنظیم گفتار یک تلاش خستهکننده و تقریباً بیمعنا از طرف دولتها است، زیرا توقف گسترش کلمات غیرممکن است. بدون افشاگری نسبت به یک ابردولت توتالیتر. همه ما میتوانیم از رمزگذاری برای خصوصی ماندن در ارتباطات خود استفاده کنیم، از رمزهای با کاربری آسان گرفته تا مکانیزمهای رمزگذاری درجه نظامی.

دور زدن پلیس توییتر با متن رمزی

هرکسی که در ارتباطات خود در پلتفرم های عمومی مانند توییتر دقت کافی نداشته باشد، احتمالاً بخش عادلانه ای از زمان خود را در "زندان توییتر" شوم گذرانده است: ممانعت از پست گذاشتن آنها در این پلتفرم برای مدت زمان معین به دلیل بیان چیزهایی الگوریتم توییتر نامناسب تشخیص داده شد. یک راه آسان برای دور زدن نظارت و در نتیجه سانسور توسط پلیس توییتر است رمزگذاری ROT13.

ROT13 یک شکل آسان از رمزگذاری است که خوانایی مکانیسم های پلیسی توییتر را با چرخش حروف در 13 مکان دور می زند، که در ابتدا برای پنهان کردن خطوط جوک ها استفاده می شد. دانلود مستقیم.

آیا می خواهید نظر خود را در مورد COVID-19 بدون مجازات شدن توسط الگوی توییتر بیان کنید؟ حروف آنچه را که میخواهید بنویسید را در 13 مکان بچرخانید، تا متن خود را برای هر کسی که میداند از رمزگذاری ROT13 استفاده میکنید قابل خواندن باشد، در حالی که باعث میشود الگوریتم توییتر چیزی جز چرندیات را در آنچه نوشتهاید تشخیص دهد. برای مثال: «COVID SUCKS» به «PBIVQ FHPXF» تبدیل میشود. رمزگذاری ROT13 را می توان از طریق ارائه دهندگان خدمات آنلاین رایگان مانند rot13.com، یا با دست از طریق برد زیر.

در حالی که ROT13 یک شکل امن از رمزگذاری تلقی نمی شود، زیرا هر کسی ممکن است بتواند آنچه نوشته شده را رمزگشایی کند، این یک راه سرگرم کننده و آسان برای عادت به محافظت از ارتباطات خود در اینترنت باز است. همچنین میتوان مکانیزمهای رمزگذاری خود را پیدا کرد، مانند چرخش حروف هفت به جای ۱۳ مکان.

دور زدن تشخیص مکان با Where39

هنگامی که ما موقعیت مکانی خود را از طریق پیام رسان های رمزگذاری نشده مانند iMessage یا تلگرام به اشتراک می گذاریم، همچنین موقعیت مکانی خود را به هر کسی که دستش به محتویات صندوق ورودی ما می رسد فاش می کنیم. سرویسهایی مانند Google Maps بهطور خودکار مکانها را در متن نوشته شده ما شناسایی میکنند و میتوانند الگوهایی از حرکات ما را شکل دهند. اگر میخواهید با کسی ملاقات کنید بدون اینکه موقعیت مکانی خود را برای Googlezon MacCrapple فاش کنید، بدیهی است که باید تلفن خود را در خانه بگذارید، اما باید راهی برای برقراری ارتباط با محل ملاقات خود بیابید بدون اینکه از همان ابتدا به عنوان مکان ملاقات شناسایی شوید.

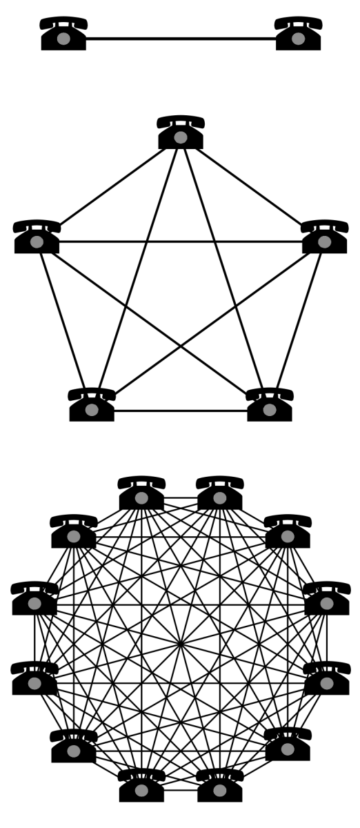

بن آرک کجا39 یک راه آسان برای رمزگذاری مکان های ملاقات در ارتباطات متنی ساده با اختصاص هر متر مربع در جهان با چهار کلمه است. در اصل بر اساس خدمات ساخته شده است چه سه کلمهنسخه Arc از پر توزیع ترین لیست کلمات در جهان استفاده می کند که هر بیت کوینی به روشی نام آن را شنیده است، زیرا برای تولید عبارات عبور ما نیز استفاده می شود: لیست کلمات BIP39.

برای مثال، اگر بخواهم با دوستی برای قهوه در فرانسیس پلیس، در گوشه ای از ادینبورگ درایو نزدیک دانشگاه کلیتون در سنت لوئیس، میسوری، ملاقات کنم، به آنها پیامک می دهم «بادبادک حمل سریع چیزها». تاریخ قهوه من می تواند مکان را از طریق نقشه Where39 جستجو کند، بدون اینکه متن ساده به عنوان آدرس شناسایی شود.

رمزگذاری پیام ها به گیرندگان اختصاصی با PGP

هنگام ارسال پیامک با دوستان، تصور می کنیم که پیام های ما فقط توسط ما به عنوان فرستنده و طرف مقابل ما به عنوان گیرنده خوانده می شود. متأسفانه، هنگامی که پیامها از طریق پیامرسانهای رمزگذاری نشده ارسال میشوند، هر کسی که به سرورها یا یکی از دستگاههای طرفهای فرستنده یا گیرنده دسترسی دارد، ممکن است این پیامها را نیز بخواند.

از آنجایی که قانون EARN IT ارائه مکانیزمهای رمزگذاری درون برنامهای را برای ارائهدهندگان خدمات بسیار خطرناک میکند، اینجاست که PGP برای هر کسی که میخواهد پیامهای خود را خصوصی نگه دارد، وارد عمل میشود: رمزگذاری درجه نظامی که فقط توسط کسانی که خصوصی را دارند میتوانند رمزگشایی کنند. کلید رمزگشایی ارتباطات

PGPکه مخفف عبارت Pretty Good Privacy است، توسط فیل زیمرمن در سال 1991 اختراع شد و در گذشته شاهد مبارزه با دولت بوده است. با PGP، ما کلیدهای مخفی را به خود اختصاص می دهیم که برای رمزگذاری و رمزگشایی پیام ها استفاده می شود، به طوری که فقط کسانی که کلیدهای مخفی را کنترل می کنند قادر به خواندن آنچه نوشته ایم. به این ترتیب، می توانم یک پیام رمزگذاری شده را در هر پیام رسان رمزگذاری نشده کپی/پیست کنم، در حالی که آن را برای دشمنان شخص ثالث غیرقابل خواندن نگه دارم.

در اینجا نمونه ای از پیام رمزگذاری شده ای است که من برای یکی از دوستانم از طریق تلگرام ارسال کرده ام، که فقط برای شخصی که کلید مخفی را در دست دارد قابل خواندن است تا رمزگشایی آن را داشته باشد:

—–شروع پیام PGP—–

hQIMA0Y84L8CE6YzAQ/9GzF8eO0sj+2QJ9CNn8p7IJfA+iCB1IbUFQwQkiefxoQe

K7XXVKX2V9HnOMaQH66VuweqGqq8TVqUVil4xvHfWOiX/ytvQC3D9zaEz3hsX8qB

WFVAQL37wBAMSjefb73VqnV7Fiz5K5rWzxT5IdimICpHEkei7PQ2ccy4hGnBWh3z

f4HWBMruO3U4Lf8SPAwHOJhvCSCBz0wkk6IQC9sQnzFv0bcEmZ4NvU8k/Ke6GER3

94xbJu+GEXST9CGoGZviJL+48lNwWfIrtro1rCVdqZJE/gyS557VKJXkxWj06D1U

6+2aG64ELMqvlxjbjUAVr5oumtz2WWPwRU4mVuuYq2s90ooWd0x1YqvAFsL8jJqu

jtyEQounGdHMbALRK9QBXQqEm5izxNIH4Wlrvj+OcgBBNsbyRhBV6o7IE49onVBC

PdqjDSrbk6He42DRoRrBmpaYwhEQwSsp/yRhcjJg49sDp7YHBwu9TqZGSc8/WxJx

VlLyW94dmmL7Es/hqcW+/tt35sQyasjQExXIiYNm9mDSNQg2ebMwi5+yDalwMTW5

lgrM4GMiTKjC2rMM8X1gpcfkPX+SjsN44RaCxLGwuZauBmaq6emol1OE3bGNmAri

9UMDRoV/9450e0BHz3RgPjzldLohThIAgf6OvbNIQFoc0NOlSzVZ7xpZsp6EpJjS

QwGXJ/zqRLSLncumZreunbv6Bs98zidS1cfvK5abHMgioS+2J5bSnsaxGrALkVRK

i6KJaJWcGVTBckPpfdWuPu/AzJo=

=J55a

—–پایان پیام PGP—–

PGP احتمالاً قدرتمندترین ابزار برای دور زدن قانون EARN IT در خصوص خصوصی نگه داشتن ارتباطات ما خواهد بود. برای تولید کلیدهای PGP خود، ابتدا باید آن را نصب کنید GnuPG نرم افزار. این کار به راحتی از طریق ترمینال در لینوکس، با اجرای "sudo apt-get install gnupg" انجام می شود. سپس، کلیدهای خود را با اجرای «gpg –gen-key» و افزودن نام مستعار، مانند آدرس ایمیل به کلید خود، تولید میکنید.

برای بررسی اینکه آیا کلیدهای شما تولید شده اند، "gpg –list-keys" را اجرا کنید. سپس، کلیدهای خود را از طریق «gpg –output public.pgp –armor –export [نام مستعار شما، که میتوانید از طریق gpg –list-keys] پیدا کنید» و «–output private.pgp –armor –export [نام مستعار شما، که می توانید از طریق gpg –list-keys] پیدا کنید. اطمینان حاصل کنید که هرگز کلیدهای خصوصی خود را با کسی به اشتراک نگذارید و کلیدها را به طور ایمن در یک پوشه محافظت شده با رمز عبور ذخیره کنید. هنگامی که دسترسی به کلیدهای خصوصی خود را از دست دادید، یا به عبارت عبوری که از شما خواسته شده است برای کلیدهای خود ایجاد کنید، نمی توانید به پیام هایی که برای شما ارسال شده و به سمت کلیدهای مورد نظر رمزگذاری شده اند، دسترسی پیدا کنید.

در مرحله بعد، باید کلید عمومی خود را با افرادی که میخواهید از طریق PGP با آنها ارتباط برقرار کنید، به اشتراک بگذارید تا آن طرفها بتوانند پیامهایی را رمزگذاری کنند که فقط توسط شخصی که کلید خصوصی شما را در دست دارد (که امیدواریم فقط شما هستید) قابل خواندن باشد. ساده ترین راه برای انجام این کار این است که فایل کلید عمومی خود را در یک سرور کلید عمومی آپلود کنید، مانند keys.openpgp.org، از طریق رابط کاربری وب آن. همچنین می توانید اثر انگشت کلیدهای خود را در نمایه های رسانه های اجتماعی یا در وب سایت خود به اشتراک بگذارید.

برای یافتن اثر انگشت کلید خود، دوباره «gpg –list-keys» را اجرا کنید و رشته طولانی حروف و اعداد را که در زیر بخش «pub» ظاهر میشود، انتخاب کنید. اگر کل رشته برای اشتراکگذاری طولانی است، مثلاً در بیو توییتر، میتوانید اثر انگشت کوتاه خود را نیز که از ۱۶ نویسه آخر اثر انگشت شما تشکیل شده است، به اشتراک بگذارید. افرادی که مایلند یک پیام رمزگذاری شده برای شما ارسال کنند، اکنون می توانند کلید عمومی شما را از طریق دستور ترمینال "gpg –recv-keys [fingerprint] پیدا کنند." اما به یاد داشته باشید: یک کلید PGP که به صورت آنلاین بازیابی کرده اید تضمین نمی کند که این کلید واقعاً متعلق به شخصی است که می خواهید با او ارتباط برقرار کنید. امن ترین راه برای دریافت کلیدهای شخصی همیشه حضوری خواهد بود.

بیایید از PGP برای ارسال یک پیام رمزگذاری شده برای من استفاده کنیم. در ترمینال خود، کلیدهای من را از طریق «gpg –recv-keys C72B398B7C048F04» وارد کنید. اگر پیکربندی کردهاید که از طریق یک سرور کلید متفاوت از openpgp به کلیدهای خود دسترسی داشته باشید، «gpg –keyserver hkps://keys.openpgp.org –recv-keys C72B398B7C048F04» را اجرا کنید. اکنون، "gpg –list-keys" را اجرا کنید تا بررسی کنید که آیا وارد کردن کلید موفقیت آمیز بوده است یا خیر. برای رمزگذاری یک پیام برای من، دستور "gpg -ae -r [نام مستعار من، که می توانید از طریق gpg –list-keys] پیدا کنید" را اجرا کنید و روی "enter" کلیک کنید. هر آنچه را که می خواهید با من به اشتراک بگذارید به صورت متنی ساده بنویسید، مانند «Hello PGP»، سپس پیام را با «ctrl+d» پایان دهید. بعد، یک بلوک پیام PGP باید روی صفحه نمایش شما ظاهر شود. این پیام شامل «شروع پیام PGP» و «پایان پیام PGP» را در هر انجمن عمومی یا پیام رسان مورد نظر خود کپی/پیست کنید، پیامی رمزگذاری شده از طریق اینترنت باز ارسال کنید، فقط توسط گیرنده تعیین شده آن قابل خواندن است. به عنوان مثال، اکنون می توانید این پیام را از طریق پیام مستقیم توییتر برای من ارسال کنید، آن را به صورت عمومی در GitHub ارسال کنید یا آن را در یک گروه عمومی تلگرام که من بخشی از آن هستم به اشتراک بگذارید.

هنگامی که پیام شما را دریافت کردم، از طریق PGP پیامی برای شما ارسال خواهم کرد. برای اینکه بتوانم یک پیام رمزگذاری شده برای شما ارسال کنم، مطمئن شوید که پیام شما دارای اثر انگشت PGP شما باشد. ساده ترین راه برای انجام این کار این است که آن را در پیام رمزگذاری شده خود قرار دهید. هنگامی که یک پیام رمزگذاری شده را دریافت میکنید، میتوانید با اجرای «gpg -d» در ترمینال خود و کپی/پیست کردن پیام رمزگذاریشده، از جمله «BEGIN PGP MESSAGE» و «END PGP MESSAGE»، آن را رمزگشایی کنید. سپس پیام باید به متن ساده حل شود. و voila، اکنون قرار است به صورت خصوصی با طرف مقابل خود از طریق اینترنت باز ارتباط برقرار کنید و به مجریان قانون فرصتی برای نظارت بر محتوای ارتباط شما نمی دهید.

نتیجه

میتوان فرض کرد که اربابان تکنوکرات ما در سالهای آینده به افزایش فشار برای بینام کردن ارتباطات از طریق اینترنت باز ادامه خواهند داد. پیشنهادهایی مانند قانون EARN IT تنها اولین گام خواهد بود.

اما همانطور که سایفرپانک ها در دهه 1990 ثابت کردند، رمزگذاری گفتار است و ممنوع کردن آن غیرممکن است. تا زمانی که ما به اطلاعرسانی در مورد امکانات ارتباط خصوصی متوسل میشویم، هیچ راهی برای دولتها و فناوریهای بزرگ وجود ندارد که ما را از کنار گذاشتن آنها و اعمال حق آزادی بیان در همه کانالهای ارتباطی بازدارند.

اطلاعیه حفظ حریم خصوصی: این مقاله فقط یک نمای کلی از مکانیسم های رمزگذاری برای مبتدیان ارائه می دهد. اگر با دادههای حساس سر و کار دارید، منطقی است که خود را در مورد مدیریتهای ایمنتر PGP، مانند مدیریت GPG از طریق Tor و رمزگذاری و رمزگشایی پیامها از طریق دستگاههای دارای شکاف هوا، آگاه کنید.

این یک پست مهمان توسط L0la L33tz. نظرات بیان شده کاملاً متعلق به خود آنها است و لزوماً نظرات BTC Inc یا را منعکس نمی کند مجله Bitcoin.

- 2020

- دسترسی

- در میان

- عمل

- نشانی

- هدف

- ALGO

- الگوریتم

- معرفی

- آمازون

- آمازون خدمات وب

- در میان

- دیگر

- مقاله

- بان کی مون

- بودن

- فناوری بزرگ

- لایحه

- تخته

- BTC

- شرکت BTC

- بنا

- سانسور

- کانال

- کودک

- کشت

- ارتباط

- ارتباطات

- کنگره

- محتوا

- محتویات

- ادامه دادن

- کنترل

- گفتگو

- میتوانست

- Covid-19

- سرو

- داده ها

- پایگاه های داده

- معامله

- اختصاصی

- گسترش

- شناسایی شده

- کشف

- دستگاه ها

- مختلف

- توزیع شده

- توزیع

- به آسانی

- پست الکترونیک

- رمزگذاری

- مثال

- منصفانه

- اثر انگشت

- نام خانوادگی

- فرم

- قالب

- یافت

- رایگان

- آزادی

- سرگرمی

- آینده

- تولید می کنند

- گرفتن

- GitHub

- دادن

- خوب

- گوگل

- دولت

- دولت ها

- گروه

- مهمان

- پست مهمان

- پنهان شدن

- صفحه اصلی

- HTTPS

- غیر ممکن

- مشمول

- از جمله

- افزایش

- صنعتی

- تعاملی

- اینترنت

- IT

- نگهداری

- کلید

- کلید

- قانون

- اجرای قانون

- پرونده های حقوقی

- قانونی

- لینوکس

- فهرست

- محل

- طولانی

- عمده

- ساخت

- نقشه

- نقشه ها

- رسانه ها

- پیام

- رسول

- نظامی

- درجه نظامی

- ذهن

- اکثر

- نزدیک

- اخبار

- تعداد

- متعدد

- ارائه

- ارائه

- آنلاین

- باز کن

- نظر

- دیدگاه ها

- دیگر

- مردم

- دوره ها

- تصویر

- سکو

- سیستم عامل

- بازی

- پلیس

- نوشته شهوت انگیز

- فرصت

- ممکن

- قوی

- فشار

- زیبا

- جلوگیری

- خلوت

- خصوصی

- کلید خصوصی

- کلیدهای خصوصی

- پروفایل

- عمومی

- کلید عمومی

- ناشران

- سوال

- رادیو

- اعم

- تنظیم

- خطر

- خطرناک

- دویدن

- در حال اجرا

- اسکن

- پرده

- امن

- حس

- سرویس

- خدمات

- تنظیم

- اشتراک گذاری

- کوتاه

- So

- آگاهی

- رسانه های اجتماعی

- نرم افزار

- کسی

- گسترش

- مربع

- ماندن

- موفق

- نظارت

- فن آوری

- فن آوری

- ارتباط از راه دور

- تلگرام

- پایانه

- جهان

- شخص ثالث

- زمان

- ابزار

- تور

- تبدیل شدن

- توییتر

- ما

- ui

- دانشگاه

- us

- کاربران

- وب

- خدمات وب

- سایت اینترنتی

- چی

- واتساپ

- چه

- WHO

- ویکیپدیا

- بدون

- کلمات

- جهان

- نوشته

- سال