یادگیری در چالش هک تعطیلات سال 2022 SANS با سرگرمی روبرو می شود - خود را برای یک کرکرجک سواری در قطب شمال در حالی که نقشه ناپاک گرینچوم را خنثی می کنم و پنج حلقه طلایی را بازیابی می کنم، ببندید.

این اولین سالی است که در آن شرکت می کنم چالش هک تعطیلات SANS و این یک انفجار بود. از طریق یک سری از 16 چالش از آسان تا دشوار، تجزیه و تحلیل ترافیک شبکه مشکوک و لاگ های PowerShell و نوشتن را تمرین کردم. قوانین سوریکاتا، شکستن از a کانتینر داکر، یافتن کلیدهای لو رفته برای سوء استفاده از a خط لوله GitLab CI/CD و کاربر AWS، هدایت حملات XML External Entity، و هک قرارداد هوشمند برای خرید یک نشانه غیر قارچ.

بهترین بخش این تجربه این بود که من را با ابزارها و فن آوری های جدید آشنا کرد، بنابراین دانش امنیت سایبری من را بسیار بیشتر گسترش داد. در اینجا، من چند نکته برجسته از حل چالش ها را به اشتراک می گذارم.

گرایش

هر شرکت کننده یک آواتار برای پیمایش در محیط بازی ویدیویی درون مرورگر که در قطب شمال تنظیم شده است دریافت می کند:

در طول جهتیابی، یک کیف پول رمزنگاری دریافت میکنید که بازی از آن برای اعطای KringleCoins برای تکمیل چالشها استفاده میکند و از آن در آخرین چالش برای هک کردن یک قرارداد هوشمند استفاده میکنید. جالب اینجاست که بازی تمام تراکنشهای KringleCoin را در یک بلاک چین اتریوم پیگیری میکند، به این معنی که یک رکورد کامل از پیشرفت شما در این بلاک چین نیز ذخیره میشود.

به حلقه اول بازی.

1. حلقه تالکین

یافتن حلقه تالکین نیازمند خم کردن ماهیچه های تجزیه و تحلیل سیاهه های من بود.

فیشینگ Wireshark

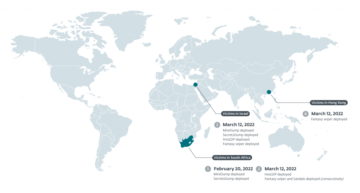

ابتدا از Wireshark برای تجزیه و تحلیل موارد ارائه شده استفاده کردم pcap فایلی که سروری را در adv.epostoday[.]UK دانلود فایل Ref_Sept24-2020.zip به کامپیوتر:

با نگاهی به داخل فایل ZIP، یک فایل اجرایی به نام پیدا کردم Ref_Sept24-2020.scr که دو شناسایی را در ESET Endpoint Security ایجاد کرد: BAT/Runner.ES و Generik.TAGTBG. این بدافزار در نهایت منجر به یک فایل اجرایی مخرب در حال اجرا در حافظه به نام می شود config.dll و توسط ESET شناسایی شد اسکنر حافظه پیشرفته as Win32/Dridex.DD.

گزارش رویدادهای Windows

بعد، من ارائه شده را تجزیه و تحلیل کردم evtx فایل حاوی لاگ های PowerShell با Event Viewer. در حالی که ابزارهای دیگری برای تجزیه و تحلیل لاگ های PowerShell وجود دارد، اگر مهاجمان می دانند چگونه از باینری های زنده در خارج از زمین برای ماندن در زیر رادار استفاده کنند، مدافعان نیز باید به ابزارهای بومی که یک سیستم عامل ارائه می دهد، به خوبی آشنا باشند.

از آنجایی که گزارشها حاوی 10,434 رویداد بودند، رویدادها را بر اساس تاریخ گروهبندی کردم و سپس برای جستجوی رویدادهای حاوی $ شخصیت. در PowerShell، $ برای ایجاد و ارجاع استفاده می شود متغیرها. من متوجه شدم که یک حمله در 24 دسامبر 2022 اتفاق میافتد، زمانی که مهاجم اسکریپت زیر را اجرا کرد:

به نظر می رسد مهاجم یک دستور العمل مخفی پیدا کرده است، و ماده مخفی آن را تغییر داده است عسل برای روغن ماهیو سپس یک فایل دستور پخت جدید ایجاد کرد. این یک رویداد با شناسه 4104 را ایجاد کرد که مخفف اجرای دستورات PowerShell از راه دور است. بنابراین، من رویدادها را با این شناسه فیلتر کردم و به من کمک کرد تا رویدادهای مخرب اضافی را سریعتر پیدا کنم.

سوریکاتا رگاتا

آخرین تمرین برای حلقه تالکین نوشتن چهار قانون Suricata برای نظارت بر ترافیک شبکه برای هجوم Dridex بود:

alert dns $HOME_NET any -> any any (msg:"جستجوی DNS بد شناخته شده، عفونت احتمالی Dridex"؛ dns.query؛ محتوا: "adv.epostoday.uk"؛ nocase؛ sid:1؛ rev:1؛)

alert http 192.185.57.242 any <> any any (msg:"تحقیق اتصالات مشکوک، عفونت احتمالی Dridex"؛ sid:2; rev:1;)

alert tls any any -> any any (msg:"بررسی گواهی های بد، عفونت احتمالی Dridex"؛ tls.cert_subject؛ content:"CN=heardbellith.Icanwepeh.nagoya"; sid:3; rev:1;)

هشدار http any any -> any any (msg:"عملکرد مشکوک جاوا اسکریپت، عفونت احتمالی Dridex"؛ file_data؛ محتوا: "let byteCharacters = atob"; sid:4; rev:1;)

به ترتیب، این قوانین جستجوهای DNS را برای آنها جلب می کند adv.epostoday[.]UK، اتصالات به آدرس IP 192.185.57[.]242، استفاده از سرور مخرب شنیده بلیث.Icanwepeh[.]nagoya شناسایی از طریق نام مشترک (CN) در گواهی TLS و استفاده از جاوا اسکریپت atob() تابع رمزگشایی یک رشته باینری حاوی داده های کدگذاری شده با base64 روی کلاینت است.

تکمیل این سه چالش، حلقه تالکین را برایم به ارمغان آورد:

به حلقه دوم.

2. حلقه الفن

برجسته ترین چالش ها برای حلقه الفن فرار از زندان و Jolly CI/CD بود.

فرار از زندان

Prison Escape یادآوری جدی بود که اعطای امتیازات روت به کاربر در کانتینر Docker به همان خوبی اعطای امتیازات روت در سیستم میزبان است. چالش بیرون آمدن از ظرف بود. خوب، وقتی روت هستید به راحتی انجام می شود:

به عنوان کاربر اصلی، جداول پارتیشن دستگاه را فهرست کردم و سپس سیستم فایل میزبان را نصب کردم و به من اجازه دسترسی کامل به هاست را داد. اکنون میتوانم کلید را جستجو کنم، که باید در فهرست اصلی قرار داشته باشد، همانطور که توسط نکات درون بازی نشان داده شده است:

Jolly CI/CD

در حالی که سریع بود، Jolly CI/CD طولانیترین چالش را برای کشف کردن من طول کشید. ابتدا یک مخزن Git به ما داده شد تا از طریق HTTP کلون کنیم:

از URL، میتوانستم ببینم که نام مخزن است wordpress.flag.net.internal، بنابراین به مخزن منتقل شدم و یک وب سایت وردپرسی پیدا کردم. من بررسی کردم که آیا وب سایت زنده است:

بله، وب سایت کاربردی بود. کنجکاو بودم که آیا کلیدهای لو رفته در تاریخچه کد منبع وجود دارد یا خیر. اگر بله، باید بتوانم ویرایش ها را به کد منبع فشار دهم. پس دویدم ورود به سیستم:

از پیام های commit، به نظر می رسد مرتکب شدن پس از افزودن داراییها برای رفع مشکل ایجاد شد. زمان بررسی commit قبل از whoops:

عالی، من پیدا کردم .ssh دایرکتوری با کلید بیایید آن کلیدها را کپی کنیم و یک عامل SSH و یک کاربر Git را پیکربندی کنیم تا ببینیم آیا میتوانم هویت مالک آن کلیدها را جعل کنم:

حالا بیایید به شاخه اصلی برگردیم و آزمایش کنیم که آیا میتوانیم یک تغییر جزئی را در کد منبع اعمال کنیم (با استفاده از nano، من به سادگی یک فاصله به یکی از فایلها اضافه کردم):

بنابراین، من با جعل هویت یکی از توسعه دهندگان وردپرس به بخش اول چالش دست یافتم، اما آیا وب سایت پس از فشار من همچنان کار می کرد؟

فشار من چیزی را تغییر داد زیرا اکنون وب سایت به پورت 8080 هدایت شده است.

تا به حال، بخش CI/CD چالش را نادیده گرفته بودم، که باید کلید تکمیل آن باشد. مخزن شامل a .gitlab-ci.yml فایل، که پیکربندی یک خط لوله GitLab CI/CD را فراهم می کند. هر بار که به مخزن فشار می آورید، سیستم CI/CD وارد می شود و a GitLab Runner اسکریپت های موجود در این فایل YML را اجرا می کند. من فکر کردم که این به اندازه اجرای کد از راه دور در سروری است که GitLab Runner در آن نصب شده است.

نزدیکتر که نگاه کردم، دیدم rsync اسکریپت کپی همه فایل ها از مخزن Git به دایرکتوری روی سرور وب که وب سایت از آن سرویس می شود. در ابتدا سعی کردم استفاده کنم rsync برای معکوس کردن جریان داده با کپی کردن همه فایل ها از وب سرور به مخزن Git، اما بدون موفقیت.

پس از آزمایشهای فراوان فرضیهها، در نهایت به بینش موفقیتآمیز خود رسیدم: بهجای تلاش برای «اصلاح» وبسایت وردپرس یا اجرای اسکریپتهای مخرب از طریق سیستم ساخت، وبسایتی را ارائه دهید که اطلاعات را از وب سرور به بیرون درز میکند. داخل فایل index.php (واقع در سطح بالای مخزن)، می توانم کدی را که وب سایت وردپرس را بارگیری می کند، نظر بدهم و دستورات PHP را اجرا کنم که سرور وب را بررسی می کند.

در واقع، من حتی می توانم دستورات پوسته را با PHP اجرا کنم. من آن را پیدا کردم passthru() به راحتی کار کرد

In فایل index.php، استفاده کردم // برای نظر دادن دو خط و من اضافه کردم passthru('ls -la /'); در آخرین خط این یک وب سایت ایجاد می کند که تمام فایل های موجود در فهرست اصلی وب سرور را فهرست می کند:

سپس این تغییر را به مخزن Git فشار دادم و سیستم GitLab CI/CD مسئولیت به روز رسانی وب سایت را برای من بر عهده گرفت:

آه، حلقه الفن باید داخل باشد flag.txt! مراحل قبلی را تکرار کردم اما این بار با استفاده از passthru('cat /flag.txt'); بار بعدی که وب سایت را درخواست کردم، حلقه الفن را آشکار می کنم:

به حلقه سوم.

3. حلقه وب

سرگرم کننده ترین چالش برای من Open Boria Mine Door بود، اگرچه فواره Glamtariel در عین ارائه معماها جالب بود.

درب معدن بوریا را باز کنید

در Open Boria Mine Door، شش پین یا چالش کوچک برای دور زدن اعتبارسنجی ورودی یا یک خط مشی امنیتی محتوا برای اتصال لوله های ورودی و خروجی بین پین ها، از جمله تطبیق رنگ لوله ها. برای اکثر پینها، من از HTML برای نوشتن لیستی از حرفهای اتصال O استفاده کردم. در اینجا راه حل نهایی من است:

پین 1

هیچ اعتبارسنجی برای پین 1 وجود نداشت، بنابراین یک موضوع ساده از HTML و CSS درون خطی بود:

|

<p style=“letter-spacing: -4px; margin: 0; padding: 0;”>oooooooooooooo</p> |

پین 2

پین 2 دارای یک خطمشی امنیتی محتوا بود که جاوا اسکریپت را غیرمجاز میکرد اما CSS درون خطی را مجاز میکرد، بنابراین برای روش من مشکلی نبود:

|

1 2 3 4 5 6 7 8 9 10 11 12 |

<ul style=“list-style: none; line-height:0.5; letter-spacing: -4px; margin: 0; padding: 0;”> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>oooooooooooooo</li> </ul> |

پین 3

پین 3 یک خطمشی امنیتی محتوا داشت که CSS را مجاز نمیدانست اما جاوا اسکریپت درون خطی را مجاز میکرد، بنابراین من از جاوا اسکریپت برای تغییر سبکها استفاده کردم:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

<script> document.write(“” + “<ul id=’o’>” + “<li>o</li>” + “<li>oooooooooooooooooooooo</li>” + “<li>o</li><li>o</li><li>o</li><li>o</li>” + “</ul>”); const o = document.getElementById(‘o’); o.style.color = “blue”; o.style.listStyle = “none”; o.style.lineHeight = “0.5”; o.style.letterSpacing = “-4px”; o.style.margin = “0”; o.style.padding = “0”; </script> |

پین 4

پین 4 خطمشی امنیتی محتوا نداشت، اما دارای یک تابع sanitizeInput در سمت کلاینت بود که میتوانست نقلقولهای مضاعف، نقلقولهای تک، براکتهای زاویه سمت چپ و براکتهای زاویه راست را حذف کند. ترفند اینجا این بود که متوجه شوید این تابع با ارسال فرم راه اندازی نشده است، بلکه توسط روشن شدن رویداد. به عبارت دیگر، دور کردن ماوس از فیلد ورودی باعث ایجاد روشن شدن رویداد، ضدعفونی کردن هر ورودی. راه حل این بود که فرم را با فشردن دکمه ارسال کنید وارد کلید، در حالی که مراقب باشید نشانگر ماوس را خارج از محدوده فیلد ورودی حرکت ندهید:

|

1 2 3 4 5 6 7 8 9 10 11 |

<ul style=“list-style: none; line-height:0.5; letter-spacing: -4px; margin: 0; padding: 0;”> <li>o</li> <li>o</li> <li>oooooooooooooo</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li style=“color: blue;”>oooooooooooooo</li> </ul> |

پین 5

پین 5 هم همینطور بود sanitizeInput عملکرد و دور زدن به همراه یک خط مشی امنیتی محتوا که CSS درون خطی را ممنوع می کند، اما به جاوا اسکریپت درون خطی اجازه می دهد:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 |

<script> document.write(“” + “<ul id=’o’>” + “<li>o</li>” + “<li>o</li>” + “<li class=’red’>oooooooooooooo</li>” + “<li><span class=’red’>o</span></li>” + “<li><span class=’red’>o</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> ooooooooooo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li>o<span class=’blue’> oo</span></li>” + “<li>o<span class=’blue’> B</span></li>” + “</ul>”); const o = document.getElementById(‘o’); o.style.listStyle = “none”; o.style.lineHeight = “0.5”; o.style.letterSpacing = “-4px”; o.style.margin = “0”; o.style.padding = “0”; o.style.fontSize = “xx-large”; const reds = document.getElementsByClassName(“red”); for (let red of reds) { red.style.color = “red”; } const blues = document.getElementsByClassName(“blue”); for (let blue of blues) { blue.style.color = “blue”; } </script> |

پین 6

در نهایت، پین 6 ورودی را پاکسازی نکرد، اما از یک خطمشی امنیتی محتوا سختگیرانهتر استفاده کرد که هم CSS داخلی و هم جاوا اسکریپت را ممنوع میکرد. راه حل من استفاده از HTML منسوخ شده برای دریافت سبک های مورد نیاز و استفاده از جدول به جای لیست بود:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 |

<table border=“0” frame=“void” rules=“none” cellpadding=“0” cellspacing=“0” width=“100%”> <tr bgcolor=“#00FF00”> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> </tr> <tr bgcolor=“red”> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> </tr> <tr bgcolor=“blue”> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td bgcolor=“red”><font color=“red” size=“9”>o</font></td> </tr> <tr bgcolor=“blue”> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> </tr> </table> |

فواره گلمتریل

فواره گلمتریل فرصتی برای تمرین بود حملات XML External Entity (XXE).. فهمیدن نحوه تعریف یک موجودیت XML سفارشی، تعریف موجودی که فایلی را از سرور درخواست میکند و افزودن آن موجودیت به عنوان یک بار به درخواست HTTP کار سختی نبود. سخت ترین قسمت کشف معماهای درون بازی برای تعیین مسیر فایل هایی بود که سرور به بیرون درز می کرد. در اینجا درخواست موفقیت آمیز است که مکان حلقه طلا را نشان می دهد:

من دو درس از این چالش را ارائه خواهم داد. ابتدا از مبدل نوع محتوا پسوند در اروغ زدن برای تبدیل بارهای JSON به XML. دوم، سعی کنید محموله XXE را در برچسبهای مختلف قرار دهید - مدت زیادی طول کشید تا بفهمم تنها کاری که باید انجام میدادم این بود که &xxe; محموله در reqType به جای برچسب imgDrop برچسب.

به حلقه چهارم.

4. حلقه ابری

بازی برای Cloud Ring یک حمله مبتدی به رابط خط فرمان (CLI) خدمات وب آمازون (AWS) بود.

نکته قابل توجه این مجموعه از چالش ها استفاده بود سگ ترافل برای پیدا کردن اعتبار AWS در یک مخزن Git و سپس سوء استفاده از آنها برای احراز هویت به عنوان یک کاربر AWS. مهاجمی که به این موقعیت می رسد می تواند استفاده کند اوس من دستوراتی برای پرس و جو از سیاست هایی که برای کاربر اعمال می شود و بنابراین می توان به کدام دارایی های ابری دسترسی پیدا کرد و از آنها سوء استفاده کرد.

به حلقه پنجم.

5. سوزاندن حلقه آتش

آموزنده ترین بخش این مجموعه از چالش ها یادگیری در مورد آن بود درختان مرکل برای بهره برداری از قرارداد هوشمند و برای خرید یک توکن غیر قابل تعویض (NFT) در لیست پیش فروش قرار بگیرید. در اینجا چالش این بود که مقادیر اثباتی را کشف کنم که همراه با آدرس کیف پول من و ارزش ریشه درخت Merkle، گنجاندن من در لیست پیش فروش را ثابت کرد.

پس از چند تلاش ناموفق برای ارائه مقادیر اثبات، متوجه شدم که هرگز نمی توانم مقادیر اثبات را برای مقدار ریشه ارائه شده کشف کنم، زیرا هیچ راهی برای دانستن تمام مقادیر برگ استفاده شده برای محاسبه آن وجود ندارد. من باید مقدار ریشه را تغییر دهم تا بتوانم یک درخت Merkle معتبر ارائه دهم.

با استفاده از ابزار پروفسور QPetabyte، من یک درخت مرکل را از دو برگ ایجاد کردم که شامل آدرس کیف پول من و آدرس آن است BSRS_nft قرارداد هوشمند، که من با استفاده از Blockchain Explorer درون بازی در بلوک دو بلاک چین اتریوم بازی پیدا کردم. این ابزار مقدار ریشه این درخت و مقدار اثبات را برای آدرس کیف پول من ایجاد کرد. سپس از Burp برای رهگیری درخواست به سرور استفاده کردم و مقدار ریشه پیشفرض را تغییر دادم تا بتوانم یک درخت Merkle معتبر ارسال کنم. اینجا من است اسپورت NFT با قیمت ثابت 100 KringleCoins خریداری شده است:

واقعا نمونه زشتیه

نهایی

یک تشکر بزرگ از برگزارکنندگان چالش هک SANS Holiday که ذهن من را به روشهای جدید توسعه دادند و به تعمیق دانش امنیت سایبری من کمک کردند. نه تنها منتظر چالش سال آینده هستم، بلکه حتی نسخه های 2020 و 2021 این چالش را امتحان خواهم کرد. و اگر قبلاً در این چالش شرکت نکردهاید، امیدوارم این نکات جالب توجه شما را برانگیخته باشد.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://www.welivesecurity.com/2023/01/09/cracked-it-highlights-kringlecon-5-golden-rings/

- 1

- 10

- 100

- 11

- 202

- 2020

- 2021

- 2022

- 7

- 9

- a

- قادر

- درباره ما

- دسترسی

- قابل دسترسی است

- دست

- دستیابی به

- عمل

- اضافه

- اضافی

- نشانی

- پس از

- عامل

- معرفی

- اجازه دادن

- هر چند

- آمازون

- آمازون خدمات وب

- خدمات وب آمازون (AWS)

- تحلیل

- تحلیل

- تجزیه و تحلیل

- و

- درخواست

- دارایی

- حمله

- تلاشها

- تصدیق کردن

- نماد

- جایزه

- AWS

- بد

- زیرا

- قبل از

- بودن

- بهترین

- میان

- بزرگ

- مسدود کردن

- بلاکچین

- آبی

- خریداری شده

- شاخه

- شکستن

- تاول زدن

- شکستن

- دستیابی به موفقیت

- ساختن

- خرید

- نام

- اهميت دادن

- کشتی

- گواهی نامه

- گواهینامه ها

- به چالش

- چالش ها

- تغییر دادن

- شخصیت

- بررسی

- مشتری

- نزدیک

- ابر

- رمز

- رنگ

- توضیح

- مرتکب شدن

- مشترک

- کامل

- تکمیل

- کامپیوتر

- انجام

- پیکر بندی

- اتصال

- اتصال

- اتصالات

- شامل

- ظرف

- شامل

- محتوا

- قرارداد

- تبدیل

- کپی برداری

- میتوانست

- ایجاد

- ایجاد شده

- ایجاد

- مجوزها و اعتبارات

- کریپتو کارنسی (رمز ارزها )

- کیف پول ارز رمزنگاری شده

- CSS

- کنجکاو

- سفارشی

- امنیت سایبری

- داده ها

- تاریخ

- دسامبر

- عمیق

- به طور پیش فرض

- مدافعان

- تعریف کردن

- شناسایی شده

- توسعه دهندگان

- دستگاه

- DID

- مردن

- مختلف

- مشکل

- كشف كردن

- دی ان اس

- کارگر بارانداز

- سند

- توسط

- دو برابر

- به دست آورده

- به آسانی

- نقطه پایانی

- امنیت پایانی

- موجودیت

- ورود

- محیط

- ethereum

- blockchain اتریوم

- حتی

- واقعه

- حوادث

- در نهایت

- اجرا می کند

- اعدام

- ورزش

- خروج

- تجربه

- بهره برداری

- جستجوگر

- گسترش

- خارجی

- کمی از

- رشته

- شکل

- پرونده

- فایل ها

- نهایی

- پیدا کردن

- پیدا کردن

- نام خانوادگی

- رفع

- ثابت

- جریان

- ورق

- پیروی

- پیش بینی

- فرم

- قالب

- به جلو

- یافت

- چشمه

- چهارم

- از جانب

- کامل

- سرگرمی

- تابع

- تابعی

- بیشتر

- بازی

- بازیها

- تولید

- دریافت کنید

- GIF

- رفتن

- GitHub

- داده

- طلا

- طلایی

- خوب

- اعطای

- هک

- هک

- سخت

- کمک

- اینجا کلیک نمایید

- پنهان شدن

- نماد

- های لایت

- نکات

- تاریخ

- روز تعطیل

- صفحه اصلی

- امید

- میزبان

- چگونه

- چگونه

- HTML

- HTTPS

- شناسایی

- in

- در دیگر

- در بازی

- از جمله

- گنجاندن

- اطلاعات

- ورودی

- بینش

- در عوض

- علاقه

- جالب

- رابط

- معرفی

- IP

- IP آدرس

- IT

- جاوا اسکریپت

- json

- کلید

- کلید

- ضربات

- دانستن

- دانش

- نام

- رهبری

- نشت

- نشت

- آموخته

- یادگیری

- درس

- درس های آموخته شده

- نامه

- سطح

- Li

- لاین

- خطوط

- فهرست

- ذکر شده

- لیست

- زنده

- بارهای

- واقع شده

- محل

- طولانی

- مدت زمان طولانی

- نگاه کنيد

- به دنبال

- مطالب

- مراجعه

- خیلی

- ساخته

- اصلی

- نرم افزارهای مخرب

- حاشیه

- مطابق

- ماده

- حداکثر عرض

- معنی

- ملاقات

- حافظه

- پیام

- روش

- مایکروسافت

- ذهن

- مانیتور

- بیش

- اکثر

- حرکت

- متحرک

- موزیلا

- نام

- نانو

- بومی

- هدایت

- خالص

- شبکه

- ترافیک شبکه

- جدید

- بعد

- NFT

- غیر قابل مبادله

- نشانه غیر قارچ

- شمال

- ارائه

- ONE

- باز کن

- عملیاتی

- سیستم عامل

- فرصت

- سفارش

- برگزارکنندگان

- دیگر

- خارج از

- مالک

- بخش

- شرکت

- شرکت کننده

- مسیر

- پی اچ پی

- پین

- لوله

- خط لوله

- محل

- دادن

- برنامه

- افلاطون

- هوش داده افلاطون

- PlatoData

- سیاست

- سیاست

- موقعیت

- ممکن

- PowerShell را

- تمرین

- پیش فروش

- ارائه شده

- قبلی

- قیمت

- زندان

- امتیازات

- کاوشگر

- مشکل

- پیشرفت

- برجسته

- اثبات

- ثابت

- ارائه

- ارائه

- فراهم می کند

- خرید

- فشار

- تحت فشار قرار دادند

- سریع

- به سرعت

- رادار

- اعم

- تحقق بخشیدن

- متوجه

- گرفتن

- دریافت

- دستور العمل

- رکورد

- بهبود یافتن

- قرمز

- دور

- مکرر

- مخزن

- درخواست

- درخواست

- ضروری

- برگشت

- نشان داد

- آشکار

- معکوس

- سوار شدن

- حلقه

- ریشه

- قوانین

- دویدن

- دونده

- در حال اجرا

- اسکریپت

- جستجو

- دوم

- ثانیه

- راز

- تیم امنیت لاتاری

- سلسله

- خدمت

- خدمات

- تنظیم

- اشتراک گذاری

- صدف

- باید

- طرف

- ساده

- به سادگی

- تنها

- شش

- هوشمند

- قرارداد هوشمند

- So

- نرم

- راه حل

- حل کردن

- چیزی

- منبع

- کد منبع

- فضا

- می ایستد

- ماندن

- مراحل

- هنوز

- ذخیره شده

- محکم تر

- سبک

- ارسال

- موفقیت

- مشکوک

- روشن

- نحو

- سیستم

- جدول

- TAG

- مصرف

- TD

- فن آوری

- آزمون

- تست

- La

- منبع

- سوم

- فکر

- سه

- از طریق

- زمان

- به

- رمز

- هم

- ابزار

- ابزار

- بالا

- مسیر

- ترافیک

- معاملات

- باعث شد

- زیر

- به روز رسانی

- URL

- استفاده کنید

- کاربر

- اعتبار سنجی

- ارزش

- ارزشها

- از طريق

- تصویری

- بازی های ویدئویی

- کیف پول

- راه

- وب

- وب سرور

- خدمات وب

- سایت اینترنتی

- که

- در حین

- وسیع

- اراده

- بدون

- وردپرس

- کلمات

- مهاجرت کاری

- مشغول به کار

- خواهد بود

- نوشتن

- نوشته

- XML

- سال

- شما

- شما

- خودت

- زفیرنت

- زیپ