نسخههای ابری مدیر پلتفرم توسعه نرمافزار JetBrains TeamCity قبلاً در برابر یک جفت آسیبپذیری حیاتی جدید بهروزرسانی شدهاند، اما یک توصیه امنیتی از فروشنده این هفته هشدار داد که استقرار در محل نیاز به اصلاح فوری دارد.

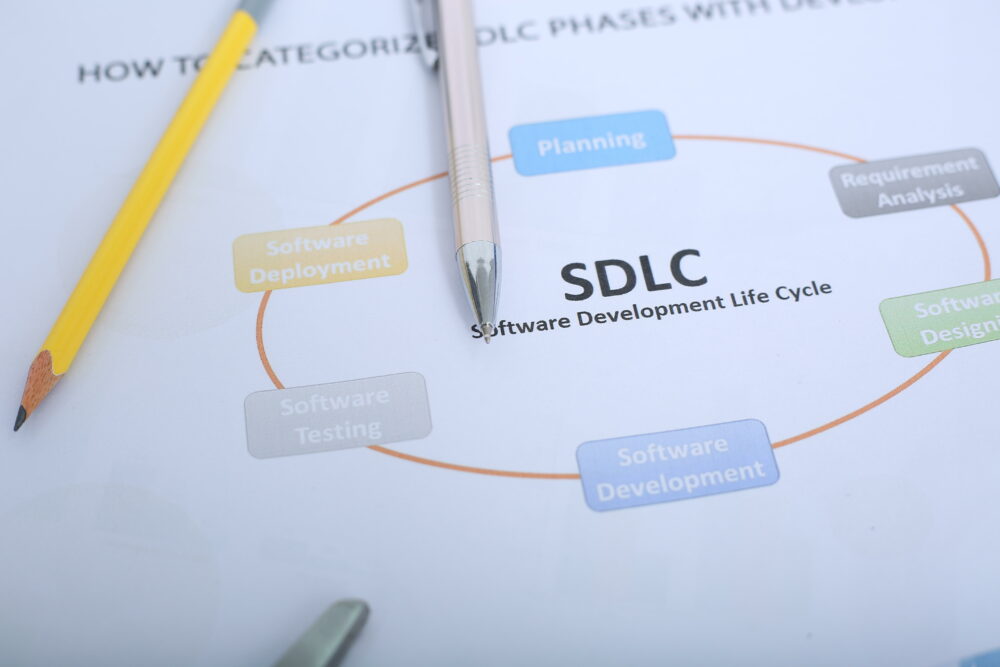

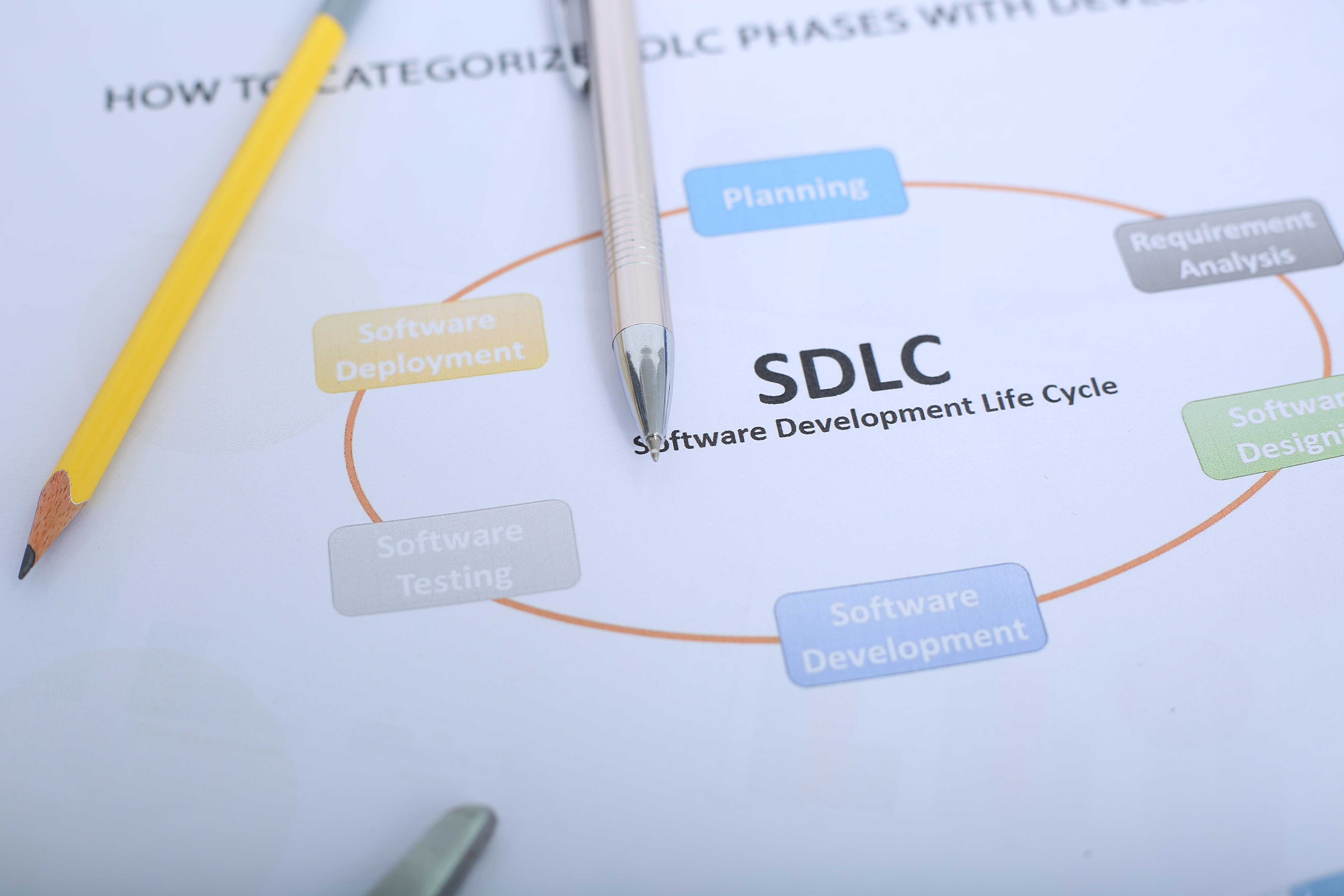

این دور دوم است آسیب پذیری های حیاتی TeamCity در دو ماه گذشته پیامدها می تواند گسترده باشد: پلت فرم چرخه حیات توسعه نرم افزار (SDLC) این شرکت در 30,000 سازمان از جمله سیتی بانک، نایک و فراری استفاده می شود.

ابزار TeamCity خط لوله توسعه نرم افزار CI/CD را مدیریت می کند، که فرآیندی است که توسط آن کد ساخته، آزمایش و مستقر می شود. آسیب پذیری های جدید که تحت CVE-2024-27198 و CVE-2024-27199 ردیابی می شوند، می توانند به عوامل تهدید اجازه دهند تا احراز هویت را دور بزنند و کنترل سرپرست سرور TeamCity قربانی را به دست آورند. پست وبلاگ از TeamCity.

این شرکت اضافه کرد که این نقص ها توسط Rapid7 در ماه فوریه یافت و گزارش شد. به گفته این شرکت، تیم Rapid7 آماده است تا جزئیات فنی کامل را بهزودی منتشر کند، و این امر را برای تیمهایی که نسخههای داخلی TeamCity را تا سال 2023.11.3 اجرا میکنند ضروری میسازد تا قبل از اینکه عوامل تهدید فرصت را پیدا کنند، سیستمهای خود را اصلاح کنند.

علاوه بر انتشار نسخه به روز شده TeamCity، 2023-11.4، فروشنده یک افزونه وصله امنیتی را برای تیم هایی که قادر به ارتقاء سریع نیستند، ارائه کرد.

محیط CI/CD برای زنجیره تامین نرمافزار اساسی است و آن را به یک بردار حمله جذاب برای گروههای تهدید دائمی پیشرفته (APT) تبدیل میکند.

JetBrains TeamCity باگ زنجیره تامین نرم افزار را به خطر می اندازد

در اواخر سال 2023، دولتهای سراسر جهان هشدار دادند که گروه تحت حمایت دولت روسیه APT29 (با نام مستعار Nobelium، Midnight Blizzard، و Cozy Bear - بازیگر تهدید در پشت 2020) حمله به SolarWinds) به طور فعال از یک مشابه بهره برداری می کرد آسیب پذیری در JetBrains TeamCity که به همین ترتیب می تواند به حملات سایبری زنجیره تامین نرم افزار اجازه دهد.

رایان اسمیت: «توانایی یک مهاجم احراز هویت نشده برای دور زدن بررسیهای احراز هویت و به دست آوردن کنترل اداری، نه تنها برای محیط بلافصل بلکه برای یکپارچگی و امنیت نرمافزاری که از طریق خطوط لوله CI/CD در معرض خطر توسعه و استقرار میشود، خطر قابلتوجهی ایجاد میکند». رئیس محصول Deepfence در بیانیه ای گفت.

اسمیت اضافه کرد که دادهها «افزایش قابلتوجهی» را در حجم و پیچیدگی حملات سایبری زنجیره تأمین نرمافزار به طور کلی نشان میدهد.

اسمیت گفت: "حادثه اخیر JetBrains به عنوان یادآوری جدی از اهمیت مدیریت سریع آسیب پذیری و استراتژی های پیشگیرانه شناسایی تهدید است." سازمانها با پرورش فرهنگ چابکی و انعطافپذیری میتوانند توانایی خود را برای خنثی کردن تهدیدات نوظهور و حفاظت مؤثر از داراییهای دیجیتال خود افزایش دهند.»

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- منبع: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :است

- :نه

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- توانایی

- مطابق

- در میان

- فعالانه

- بازیگران

- اضافه

- اضافه

- مدیر سایت

- اداری

- پیشرفته

- توصیه می شود

- مشاوره

- در برابر

- نام

- هشدار

- اجازه دادن

- قبلا

- همچنین

- an

- و

- APT

- AS

- دارایی

- حمله

- مهاجم

- جالب

- تصدیق

- BE

- خرس

- بوده

- قبل از

- پشت سر

- بودن

- هر دو

- اشکال

- اشکالات

- ساخته

- اما

- by

- گذرگاه

- CAN

- کشتی

- زنجیر

- چک

- سیتی بانک

- رمز

- شرکت

- پیچیدگی

- در معرض خطر

- کنترل

- میتوانست

- بحرانی

- انتقادی بودن

- فرهنگ

- حملات سایبری

- داده ها

- مستقر

- اعزام ها

- جزئیات

- کشف

- توسعه

- پروژه

- دیجیتال

- دارایی های دیجیتال

- به طور موثر

- سنگ سنباده

- بالا بردن

- محیط

- بهره برداری از

- فوریه

- فراری

- معایب

- برای

- پرورش دادن

- یافت

- از جانب

- کامل

- اساسی

- افزایش

- سوالات عمومی

- دریافت کنید

- دولت ها

- گروه

- گروه ها

- آیا

- سر

- HTTPS

- فوری

- امری ضروری

- in

- حادثه

- از جمله

- تمامیت

- IT

- JPG

- دیر

- wifecycwe

- ساخت

- مدیریت

- مدیر

- مدیریت می کند

- نیمه شب

- ماه

- نیاز

- جدید

- NIKE

- قابل توجه

- of

- ارائه شده

- فقط

- به سوی

- فرصت

- سازمان های

- جفت

- گذشته

- وصله

- پچ کردن

- خط لوله

- سکو

- افلاطون

- هوش داده افلاطون

- PlatoData

- پلاگین

- آمادگی

- به شمار

- پست

- بلادرنگ

- روند

- محصول

- به سرعت

- مطرح شده

- انشعابات

- اخیر

- آزاد

- آزاد

- یادآور

- گزارش

- حالت ارتجاعی

- خطر

- دور

- در حال اجرا

- روسی

- رایان

- s

- حفاظت

- سعید

- دوم

- تیم امنیت لاتاری

- وصله امنیتی

- سرور

- خدمت

- نشان می دهد

- قابل توجه

- مشابه

- زرگر

- نرم افزار

- توسعه نرم افزار

- زنجیره تامین نرم افزار

- مصنوعی

- کامل

- بیانیه

- استراتژی ها

- چنین

- عرضه

- زنجیره تامین

- سیستم های

- تیم

- تیم ها

- فنی

- آزمایش

- که

- La

- شان

- این

- این هفته

- تهدید

- بازیگران تهدید

- تهدید

- از طریق

- خنثی کردن

- به

- ابزار

- دو

- ناتوان

- زیر

- به روز شده

- ارتقاء

- استفاده

- فروشنده

- نسخه

- نسخه

- قربانی

- حجم

- آسیب پذیری ها

- آسیب پذیری

- هشدار داد

- بود

- هفته

- بود

- که

- وسیع

- در سرتاسر جهان

- زفیرنت