کمپین APT-C-50 Domestic Kitten همچنان ادامه دارد و شهروندان ایرانی را با نسخه جدیدی از بدافزار FurBall که به عنوان یک برنامه ترجمه اندروید تبدیل شده است، هدف قرار می دهد.

محققان ESET اخیراً نسخه جدیدی از بدافزار Android FurBall را شناسایی کرده اند که در کمپین Domestic Kitten که توسط گروه APT-C-50 انجام شده است، استفاده می شود. کمپین Domestic Kitten به انجام عملیات نظارت سیار علیه شهروندان ایرانی معروف است و این نسخه جدید FurBall در هدف گیری آن تفاوتی ندارد. از ژوئن 2021، به عنوان یک برنامه ترجمه از طریق نسخه برداری از یک وب سایت ایرانی که مقالات، مجلات و کتاب های ترجمه شده را ارائه می دهد، توزیع شده است. برنامه مخرب در VirusTotal آپلود شد، جایی که یکی از قوانین YARA ما (که برای طبقهبندی و شناسایی نمونههای بدافزار استفاده میشد) را فعال کرد، که به ما فرصت تجزیه و تحلیل آن را داد.

این نسخه از FurBall عملکرد نظارتی مشابه نسخه های قبلی دارد. با این حال، عوامل تهدید، نام کلاسها و روشها، رشتهها، گزارشها و URI سرور را کمی مبهم کردند. این به روز رسانی به تغییرات کوچکی در سرور C&C نیز نیاز داشت - دقیقاً نام اسکریپت های PHP سمت سرور. از آنجایی که عملکرد این نوع تغییر نکرده است، به نظر می رسد هدف اصلی این به روز رسانی جلوگیری از شناسایی توسط نرم افزارهای امنیتی باشد. با این حال، این تغییرات هیچ تاثیری بر نرم افزار ESET نداشته است. محصولات ESET این تهدید را با نام Android/Spy.Agent.BWS شناسایی می کنند.

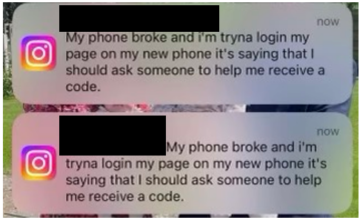

نمونه تجزیه و تحلیل شده فقط یک مجوز نفوذی درخواست می کند - برای دسترسی به مخاطبین. دلیل آن می تواند هدف آن برای ماندن در زیر رادار باشد. از سوی دیگر، ما همچنین فکر می کنیم که ممکن است نشان دهد که این فقط مرحله قبل است، یعنی یک حمله spearphishing که از طریق پیام های متنی انجام می شود. اگر عامل تهدید مجوزهای برنامه را گسترش دهد، همچنین میتواند انواع دیگری از دادهها را از تلفنهای آسیبدیده، مانند پیامهای پیام کوتاه، مکان دستگاه، تماسهای تلفنی ضبطشده و موارد دیگر استخراج کند.

- کمپین Domestic Kitten در حال انجام است و حداقل به سال 2016 باز می گردد.

- عمدتا شهروندان ایرانی را هدف قرار می دهد.

- ما یک نمونه جدید و مبهم Android Furball مورد استفاده در کمپین را کشف کردیم.

- این با استفاده از یک وب سایت کپی توزیع شده است.

- نمونه تجزیه و تحلیل شده فقط قابلیت جاسوسی محدود را فعال کرده است تا زیر رادار بماند.

بررسی اجمالی بچه گربه خانگی

گروه APT-C-50 در کمپین Domestic Kitten خود از سال 2016 عملیات نظارت سیار علیه شهروندان ایرانی را انجام داده است. Check Point است. در سال 2018. در سال 2019 ، ترند میکرو یک کمپین مخرب را شناسایی کرد که احتمالاً به Domestic Kitten مرتبط است و خاورمیانه را هدف گرفته و نام کمپین Bouncing Golf را گذاشته است. اندکی بعد، در همان سال، کیانشین گزارش داد که یک کمپین Domestic Kitten دوباره ایران را هدف قرار داده است. در سال 2020، 360 Core Security افشای فعالیت های نظارتی Domestic Kitten که گروه های ضد دولتی در خاورمیانه را هدف قرار می دهد. آخرین گزارش شناخته شده در دسترس عموم مربوط به سال 2021 است Check Point است..

FurBall – بدافزار اندرویدی که از زمان شروع این کمپینها در این عملیات مورد استفاده قرار میگیرد – بر اساس ابزار stalkerware تجاری KidLogger ایجاد شده است. به نظر می رسد که توسعه دهندگان FurBall از نسخه منبع باز هفت سال پیش که در Github در دسترس است، الهام گرفته اند. Check Point است..

توزیع

این برنامه اندرویدی مخرب از طریق یک وب سایت جعلی تقلید از یک سایت قانونی ارائه می شود که مقالات و کتاب های ترجمه شده از انگلیسی به فارسی را ارائه می دهد.downloadmaghaleh.com). بر اساس اطلاعات تماس وبسایت قانونی، آنها این سرویس را از ایران ارائه میدهند که باعث میشود با اطمینان بالا به این باور برسیم که وبسایت کپیکت شهروندان ایرانی را هدف قرار میدهد. هدف کپیکت این است که پس از کلیک بر روی دکمهای که به زبان فارسی «دانلود برنامه» را مینویسد، یک برنامه اندروید برای دانلود ارائه دهد. دکمه لوگوی Google Play دارد، اما این برنامه چنین است نه در دسترس از فروشگاه Google Play؛ مستقیماً از سرور مهاجم دانلود می شود. این برنامه در VirusTotal آپلود شد، جایی که یکی از قوانین YARA ما را فعال کرد.

در شکل 1 می توانید مقایسه وب سایت های جعلی و قانونی را مشاهده کنید.

بر اساس آخرین اصلاح شده اطلاعاتی که در دایرکتوری باز دانلود APK در وب سایت جعلی موجود است (شکل 2 را ببینید)، می توانیم استنباط کنیم که این برنامه حداقل از 21 ژوئن برای دانلود در دسترس بوده است.st، 2021.

تحلیل و بررسی

این نمونه بدافزار کاملاً کار نمیکند، حتی اگر همه عملکردهای جاسوسافزار مانند نسخههای قبلی آن اجرا شود. با این حال، همه عملکردهای جاسوس افزار آن قابل اجرا نیستند، زیرا برنامه توسط مجوزهای تعریف شده در آن محدود شده است. AndroidManifest.xml آن. اگر عامل تهدید مجوزهای برنامه را گسترش دهد، میتواند از موارد زیر نیز استفاده کند:

- متن از کلیپ بورد،

- مکان دستگاه،

- پیامک ها،

- مخاطب،

- گزارش های تماس ،

- تماس های تلفنی ضبط شده،

- متن تمام اعلانها از سایر برنامهها،

- حساب های دستگاه،

- لیست فایل های موجود در دستگاه،

- برنامه های در حال اجرا،

- لیست برنامه های نصب شده و

- اطلاعات دستگاه.

همچنین میتواند فرمانهایی برای گرفتن عکس و ضبط ویدیو دریافت کند و نتایج آن در سرور C&C بارگذاری شود. نوع Furball دانلود شده از وبسایت کپیکت همچنان میتواند دستورات را از C&C خود دریافت کند. با این حال، فقط می تواند این عملکردها را انجام دهد:

- استخراج لیست مخاطبین،

- دریافت فایل های قابل دسترسی از حافظه خارجی،

- لیست برنامه های نصب شده،

- به دست آوردن اطلاعات اولیه در مورد دستگاه، و

- دریافت حساب های دستگاه (فهرست حساب های کاربری همگام سازی شده با دستگاه).

شکل 3 درخواست های مجوزی را نشان می دهد که باید توسط کاربر پذیرفته شوند. این مجوزها ممکن است این تصور را ایجاد نکند که یک برنامه جاسوسی است، به خصوص با توجه به اینکه به عنوان یک برنامه ترجمه ظاهر می شود.

پس از نصب، Furball هر 10 ثانیه یک درخواست HTTP را به سرور C&C خود ارسال می کند و از دستورات برای اجرا می خواهد، همانطور که در پانل بالایی شکل 4 مشاهده می شود. سرور C&C

این نمونه های اخیر هیچ ویژگی جدیدی ندارند، به جز این واقعیت که کد دارای مبهم سازی ساده است. مبهمسازی را میتوان در نام کلاسها، نام متدها، برخی رشتهها، گزارشها و مسیرهای URI سرور (که به تغییرات کوچکی در backend نیز نیاز داشت) مشاهده کرد. شکل 5 نام کلاس های نسخه قدیمی Furball و نسخه جدید را با مبهم مقایسه می کند.

شکل 6 و شکل 7 قبلی را نشان می دهند ارسال پست و جدید sndPst توابع، برجسته کردن تغییراتی که این مبهم سازی ایجاب می کند.

این تغییرات اولیه، به دلیل این مبهم سازی ساده، منجر به شناسایی کمتری در VirusTotal شد. ما نرخ تشخیص نمونه کشف شده توسط را مقایسه کردیم Check Point است. از فوریه 2021 (شکل 8) با نسخه مبهم موجود از ژوئن 2021 (شکل 9).

نتیجه

کمپین Domestic Kitten همچنان فعال است و از وب سایت های کپی برای هدف قرار دادن شهروندان ایرانی استفاده می کند. همانطور که در بالا توضیح داده شد، هدف اپراتور از توزیع نرم افزارهای جاسوسی اندروید با امکانات کامل به یک نوع سبک تر تغییر کرده است. این فقط یک مجوز نفوذی درخواست می کند - برای دسترسی به مخاطبین - به احتمال زیاد زیر رادار بماند و در طول فرآیند نصب شک قربانیان احتمالی را جلب نکند. این همچنین ممکن است اولین مرحله از جمع آوری مخاطبین باشد که می تواند توسط spearphishing از طریق پیام های متنی به دنبال داشته باشد.

علاوه بر کاهش عملکرد برنامه فعال، نویسندگان بدافزار سعی کردند با اجرای یک طرح مبهم سازی کد ساده، تعداد شناسایی ها را کاهش دهند تا اهداف خود را از نرم افزار امنیتی تلفن همراه پنهان کنند.

ESET Research همچنین گزارشهای اطلاعاتی خصوصی APT و فیدهای داده را ارائه میدهد. برای هرگونه سوال در مورد این سرویس، به آدرس زیر مراجعه کنید ESET Threat Intelligence احتمال برد مراجعه کنید.

IoC ها

| SHA-1 | نام بسته | نام تشخیص ESET | توضیحات: |

|---|---|---|---|

| BF482E86D512DA46126F0E61733BCA4352620176 | com.getdoc.freepaaper.dissertation | Android/Spy.Agent.BWS | برنامه بدافزار جعل هویت سرای مقاله (ترجمه: خانه مقاله). |

تکنیک های MITER ATT&CK

این جدول با استفاده از 10 نسخه چارچوب ATT&CK.

| تاکتیک | ID | نام | توضیحات: |

|---|---|---|---|

| دسترسی اولیه | T1476 | برنامه مخرب را از طریق روش های دیگر تحویل دهید | FurBall از طریق لینک های دانلود مستقیم پشت دکمه های جعلی Google Play تحویل داده می شود. |

| T1444 | بالماسکه به عنوان برنامه مشروع | وب سایت Copycat پیوندهایی برای دانلود FurBall ارائه می دهد. | |

| اصرار | T1402 | گیرنده های پخش | FurBall را دریافت می کند boot_completed قصد پخش برای فعال شدن در هنگام راه اندازی دستگاه. |

| کشف | T1418 | کشف برنامه | FurBall می تواند لیستی از برنامه های نصب شده را دریافت کند. |

| T1426 | کشف اطلاعات سیستم | FurBall می تواند اطلاعات مربوط به دستگاه از جمله نوع دستگاه، نسخه سیستم عامل و شناسه منحصر به فرد را استخراج کند. | |

| مجموعه | T1432 | دسترسی به لیست مخاطبین | FurBall می تواند لیست مخاطبین قربانی را استخراج کند. |

| T1533 | داده ها از سیستم محلی | FurBall می تواند فایل های قابل دسترسی را از حافظه خارجی استخراج کند. | |

| دستور و کنترل | T1436 | بندری که معمولا استفاده می شود | FurBall با استفاده از پروتکل HTTP با سرور C&C ارتباط برقرار می کند. |

| اکسفیلتراسیون | T1437 | پروتکل لایه برنامه استاندارد | FurBall داده های جمع آوری شده را از طریق پروتکل استاندارد HTTP استخراج می کند. |