Kraken، مانند هر سرویس محبوب، مشتریانی دارد که توسط کلاهبرداران هدف قرار می گیرند امتحان برای ارسال ایمیل های فیشینگ از آدرس های ایمیل @kraken.com. شما هرگز نباید این شکل از ایمیل های جعلی را ببینید زیرا باید توسط ارائه دهندگان ایمیل مانند Gmail رد شود زیرا سرورهای آنها متوجه می شوند که نامه های کلاهبردار از Kraken دریافت نمی شود. در پشت صحنه، سرور ایمیل پذیرنده قرار است سوابق DNS رایج را جستجو کند تا تأیید کند که ایمیل از محل درستی (به عنوان مثال، SPF، DKIM، سوابق DMARC) آمده است.

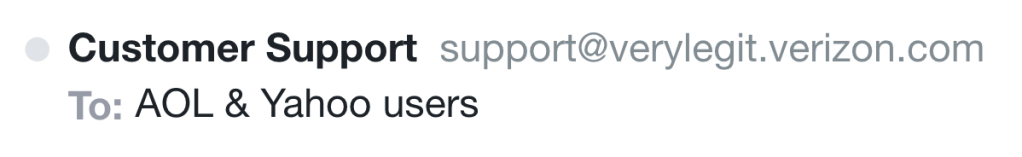

Kraken Security Labs به "اعتماد، اما تایید" اعتقاد دارد و به طور منظم اثربخشی کنترلهای امنیتی ایمیل Kraken را آزمایش میکند. در طی یکی از این آزمایشها، متوجه شدیم که چندین ارائهدهنده ایمیل بررسیهای ساده انجام نمیدهند و در نتیجه کاربران خود (و احتمالاً مشتریان ما) را در معرض خطر فیشینگ قرار میدهند: به طور خاص، کاربران yahoo.com و aol.com در معرض خطر تحویل ایمیل بودند. به صندوق ورودی خود از زیر دامنههای موجود مکانهای محبوب، مانند admin@verylegitemails.verizon.com.

Kraken Security Labs این مشکل را در 8 اکتبر 2020 به Verizon Media (که مالک aol.com و yahoo.com بود) گزارش کرد. متأسفانه این مشکل بهعنوان شدت کم طبقهبندی شد و ارسال ما به دلیل تأثیر کم بسته شد. با این حال، از آن زمان، به نظر می رسد که بهبودهایی در هر دو سیستم ایمیل اعمال شده است، و برخی از مشکلات توضیح داده شده در زیر را برطرف می کند.

شما می توانید همیشه از خود محافظت کنید مراقب کلاهبرداری های فیشینگ باشید. همچنین اگر در حال حاضر از aol.com یا yahoo.com استفاده می کنید، باید سرویس ایمیل خود را به gmail.com یا protonmail.com تغییر دهید. اگر دامنه خود را اجرا می کنید، اطمینان حاصل کنید که سوابق DMARC، SPF و DKIM شما به روز هستند تا امکان استفاده کلاهبرداران از دامنه شما محدود شود.

At آزمایشگاه های امنیتی Kraken، ماموریت ما این است که تعلیم دادن و قدرت دادن دارندگان ارزهای دیجیتال با دانشی که برای محافظت از داراییهای خود و استفاده ایمن از سرمایههای خود به دلخواه خود نیاز دارند. در این مقاله، جزئیات فنی بیشتری در مورد این تکنیک جعل ایمیل، نحوه محافظت از دامنه های خود و اقداماتی که می توانید برای اطمینان از امنیت خود انجام دهید، خواهید آموخت.

جزییات فنی

فقط ده سال پیش، جعل یک نوع حمله شایع بود. سرورهای ایمیل هیچ راه موثری برای تأیید فرستنده نداشتند. ایمیل با فرستنده جعلی از میزان موفقیت بالاتری برخوردار است، زیرا بسیاری از کاربران متوجه نمیشوند که این فیلد جعلی است. یک پیام از یک دامنه قابل تشخیص (مانند mail@kraken.com) می تواند توهم اقتدار و امنیت ایجاد کند، به خصوص زمانی که با یک آدرس ناآشنا مانند مقایسه شود. mail@example-strange-domain.xyz. خوشبختانه، امروزه اکثر ارائه دهندگان پست کنترل قابل توجهی در برابر جعل دارند. استانداردهایی مانند DMARC تکنیک هایی را رسمی کرده اند تا جعل را بسیار دشوارتر کنند.

ایمن سازی نامه

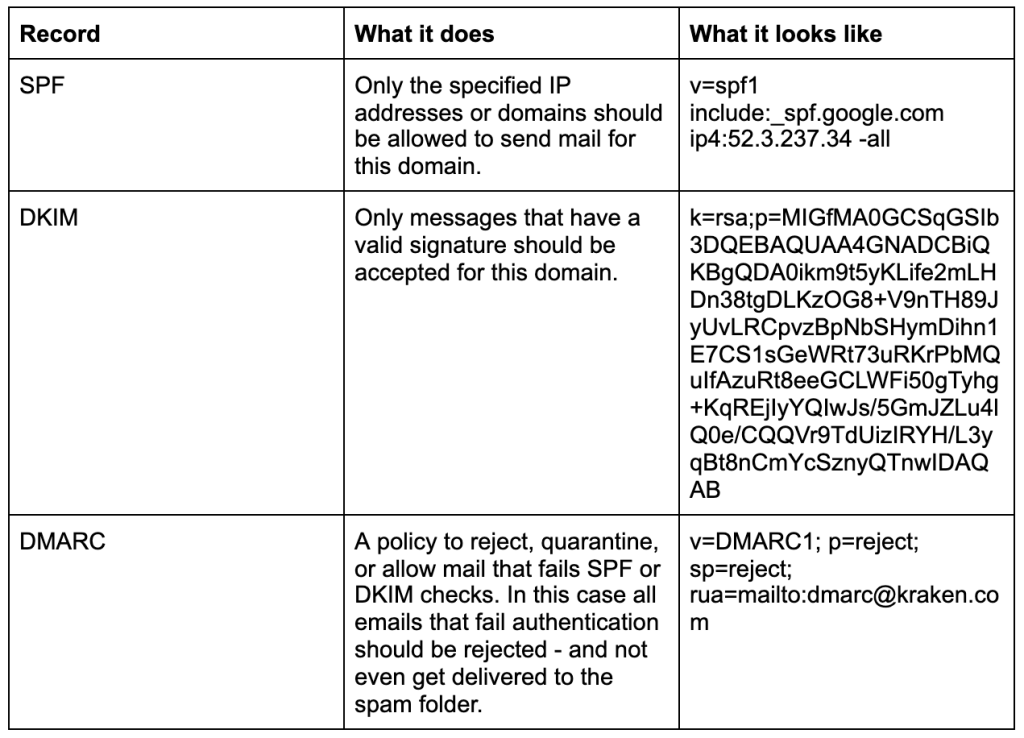

امنیت ایمیل پیچیدهتر از آنچه در اینجا به آن خواهیم پرداخت، اما بهترین روشهای فعلی برای جلوگیری از جعل در سوابق SPF، DMARC و DKIM متمرکز است. هنگامی که یک سرور ایمیل نامه دریافت می کند، چند جستجوی DNS در دامنه نامه انجام می دهد تا این سوابق را بررسی کند.

هر سرور ایمیل به طور متفاوتی این بررسی ها را انجام می دهد. برای مثال، جیمیل تمام ایمیلهایی را که در بررسیهای SPF ناموفق هستند با یک بنر هشدار دهنده ترسناک برچسبگذاری میکند که کاربران را تشویق میکند مراقب باشند (حتی اگر این پیامها از نظر فنی هرگز نباید توسط سرور ایمیل پذیرفته میشد)، و همه ایمیلهایی که بررسی نمیشوند DMARC که دارای یک سیاست "رد" به هیچ وجه پذیرفته نخواهد شد.

سایر ارائه دهندگان ایمیل می توانند رویه های بسیار متفاوتی داشته باشند که هر کدام الگوریتم اختصاصی خود را دارند. به عنوان مثال، برخی از ارائه دهندگان تصمیم می گیرند ایمیل ها را به طور کامل مسدود کنند، برخی دیگر به صندوق ورودی "ناخواسته" ارسال می کنند، و برخی دیگر ایمیل های صندوق ورودی را با هشدار ارسال می کنند.

آزمایش با ارائه دهندگان ایمیل رایگان

اجرای متناقض بین ارائه دهندگان مختلف برای ما نگران کننده است، بنابراین ما آزمایش های بیشتری را انجام دادیم. ما سعی کردیم ایمیل های جعلی را برای یک دامنه قفل شده به ارائه دهندگان ایمیل رایگان ارسال کنیم و رفتار آنها را ردیابی کردیم.

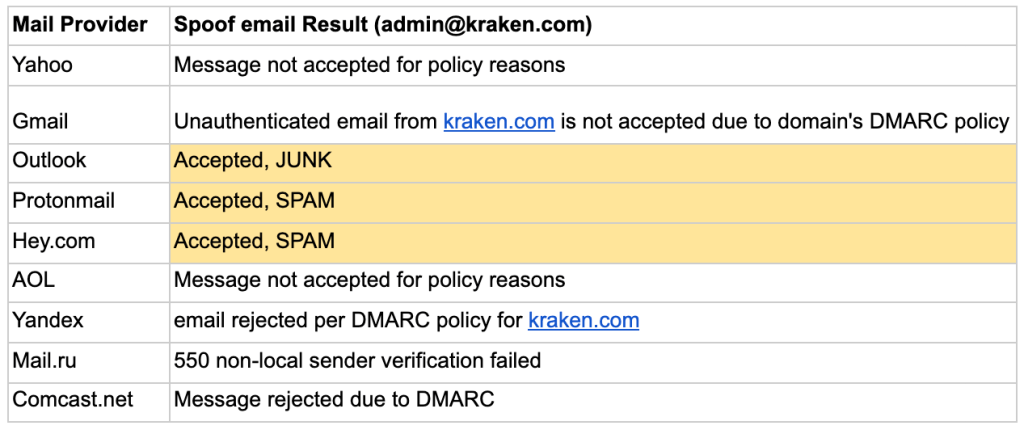

آزمایش 1 - جعل admin@kraken.com (یک دامنه پایه امن)

ما یک ایمیل جعلی از دامنهای ارسال کردیم که دارای یک رکورد SPF معتبر hardfail، یک رکورد DMARC معتبر و یک انتخابگر DKIM پیکربندی شده بود.

انتظار: ایمیل رد می شود زیرا از یک آدرس IP مجاز نیست و امضای DKIM ندارد.

در اینجا هیچ شگفتی بزرگی وجود ندارد، اگرچه ارسال پیام به هرزنامه یا هرزنامه به این معنی است که کاربران از نظر تئوری همچنان می توانند اگر تصور کنند اشتباه بوده است فریب داده می شوند.

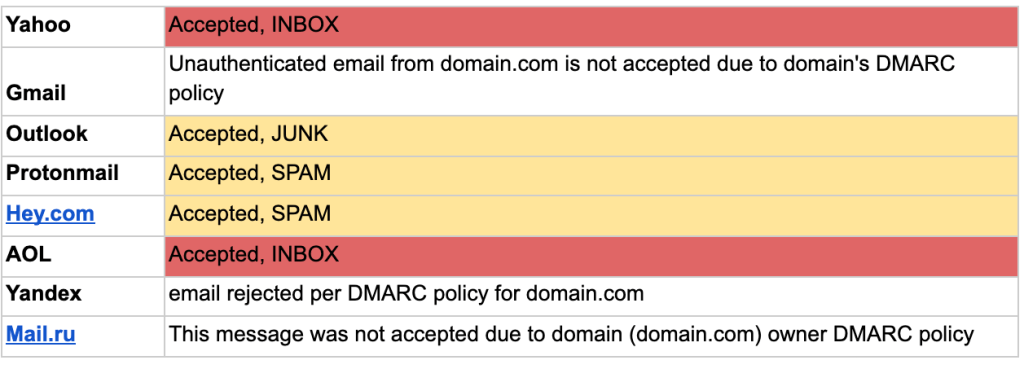

آزمایش 2 - جعل admin@fakedomain.kraken.com (یک زیر دامنه وجود ندارد)

ما یک ایمیل جعلی از یک دامنه فرعی که وجود ندارد ارسال کردیم. هیچ گونه سابقه ای برای این نام میزبان وجود ندارد.

انتظار: ایمیل رد می شود زیرا نام میزبان وجود ندارد یا هیچ سابقه ای ندارد (بدون رکورد A، بدون سابقه SPF یا DKIM). علاوه بر این، خطمشی DMARC روی «رد» تنظیم شده است، بنابراین هر ایمیلی که نمیتواند توسط SPF/DKIM احراز هویت شود، باید رد شود.

با کمال تعجب، سرورهای ایمیل Yahoo.com و AOL.com این پیام آشکارا جعلی را پذیرفتند و آن را در صندوق ورودی قربانی قرار دادند. این امر به ویژه نگران کننده است، زیرا به این معنی است که یک مهاجم به سادگی باید یک زیر دامنه برای پذیرفته شدن نامه های خود و برای کاربران این پلتفرم ها مشروع نشان دهد (به عنوان مثال، admin@emails.chase.com).

AOL.com و Yahoo.com در آن زمان متعلق به Verizon Media بودند، بنابراین ما این مشکل را در 8 اکتبر 2020 به آنها گزارش کردیم. Verizon Media این موضوع را به عنوان خارج از محدوده و غیررسمی بسته است. Kraken Security Labs اهمیت محافظت از کاربران AOL و Yahoo را در برابر فیشینگ تکرار کرد، اما هیچ ارتباط بیشتری برای رفع این مشکلات ارائه نشد.

از آن زمان به نظر می رسد که بهبودهایی اعمال شده است: اکنون ایمیل ها مطابق با خط مشی DMARC رد می شوند و به نظر می رسد محدودیت نرخ بهتری اعمال می شود.

ما همچنان استدلال می کنیم که کاربران ایمیل یاهو و ورایزون در معرض خطر بیشتری هستند، زیرا سایر فروشندگان هشدارهای قابل توجهی بهتری نسبت به کاربران خود در صورت عدم احراز هویت ایمیل دارند (همانطور که زمانی که اصلاً از DMARC/DKIM/SPF استفاده نمی شود).

Takeaways

علیرغم بهترین تلاش های صاحب دامنه، ارائه دهندگان ایمیل همیشه ایمیل ها را آنطور که انتظار می رود فیلتر نمی کنند. کاربران با آدرسهای ایمیل @yahoo.com و @aol.com در معرض خطر بیشتری برای دریافت پیامهای جعلی بودند، حتی اگر این پیامها به راحتی توسط این ارائهدهندگان شناسایی و فیلتر شوند. در حالی که رفتارها بهبود یافته است، همچنان توصیه میکنیم ایمیل با حساسیت بالاتر خود را به ارائهدهندهای که فیلترینگ بهتری انجام میدهد، مانند Gmail یا Protonmail تغییر دهید.

اگر از یک سرور ایمیل استفاده می کنید، مطمئن شوید که سوابق DNS ایمیل شما برای DMARC، DKIM و SPF همیشه به روز هستند و مرتباً بررسی کنید که آیا کنترل های ایمیل شما کار می کنند یا خیر.

منبع: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- الگوریتم

- معرفی

- در میان

- دور و بر

- مقاله

- دارایی

- پشت صحنه

- بهترین

- بهترین شیوه

- تعقیب

- چک

- بسته

- آینده

- مشترک

- ارتباط

- کریپتو کارنسی (رمز ارزها )

- جاری

- DID

- کشف

- دی ان اس

- حوزه

- موثر

- پست الکترونیک

- مناسب

- فرم

- رایگان

- بودجه

- اینجا کلیک نمایید

- چگونه

- HTTPS

- تأثیر

- IP

- IP آدرس

- مسائل

- IT

- دانش

- Kraken

- آزمایشگاه

- یاد گرفتن

- مراجعه

- عمده

- رسانه ها

- ماموریت

- دیگر

- فیشینگ

- سیستم عامل

- سیاست

- محبوب

- محافظت از

- سوابق

- خطر

- دویدن

- در حال اجرا

- ناظران

- پرده

- تیم امنیت لاتاری

- تنظیم

- ساده

- So

- اسپم

- استانداردهای

- موفقیت

- سیستم های

- فنی

- تست

- تست

- زمان

- بالا

- us

- کاربران

- فروشندگان

- WHO

- یاهو

- سال