کاربران می توانند از حفاظت رمزنگاری ارائه شده توسط GPG برای ایمن سازی فایل ها و داده هایی که می خواهند به خوبی در مخفی نگه دارند، استفاده کنند.

در این راهنما، گزینههایی را که برای رمزگذاری فایلها با استفاده از نرمافزار منبع باز در رایانههای لینوکس، مک یا ویندوز در اختیار دارید، توضیح خواهم داد. سپس می توانید این اطلاعات دیجیتال را در مسافت و زمان به خود یا دیگران منتقل کنید.

برنامه "GNU Privacy Guard" (GPG) یک نسخه منبع باز PGP (Pretty Good Privacy)، اجازه می دهد:

- رمزگذاری با استفاده از رمز عبور

- پیامهای مخفی با استفاده از رمزنگاری کلید عمومی/خصوصی

- احراز هویت پیام/داده (با استفاده از امضای دیجیتال و تأیید)

- احراز هویت کلید خصوصی (مورد استفاده در بیت کوین)

گزینه اول

گزینه یک چیزی است که در زیر نشان خواهم داد. با استفاده از هر رمزی که دوست دارید می توانید یک فایل را رمزگذاری کنید. سپس هر شخصی که رمز عبور را داشته باشد می تواند فایل را برای مشاهده آن قفل (رمزگشایی) کند. مشکل این است که چگونه رمز عبور را به صورت امن برای شخصی ارسال کنید؟ ما به مشکل اصلی برگشتیم.

گزینه دو

گزینه دو این معضل را حل می کند (چگونه اینجا). بهجای قفل کردن فایل با رمز عبور، میتوانیم آن را با کلید عمومی شخصی قفل کنیم – که «فردی» گیرنده مورد نظر پیام است. کلید عمومی از یک کلید خصوصی مربوطه می آید، و کلید خصوصی (که فقط "شخصی" دارد) برای باز کردن (رمزگشایی) پیام استفاده می شود. با این روش هرگز اطلاعات حساس (غیر رمزگذاری نشده) ارسال نمی شود. بسیار خوب!

کلید عمومی چیزی است که می تواند به طور ایمن در اینترنت توزیع شود. مال من است اینجا کلیک نمایید، مثلا. آنها معمولا به سرورهای کلید ارسال می شوند. سرورهای کلیدی مانند گره هایی هستند که کلیدهای عمومی را ذخیره می کنند. آنها کپی هایی از کلیدهای عمومی افراد را نگه می دارند و همگام می کنند. اینم یکی:

شما می توانید من را وارد کنید پست الکترونیک و کلید عمومی من را در نتیجه پیدا کنید. من هم آن را ذخیره کرده ام اینجا کلیک نمایید و می توانید آنچه را که در سرور پیدا کرده اید مقایسه کنید.

گزینه سه

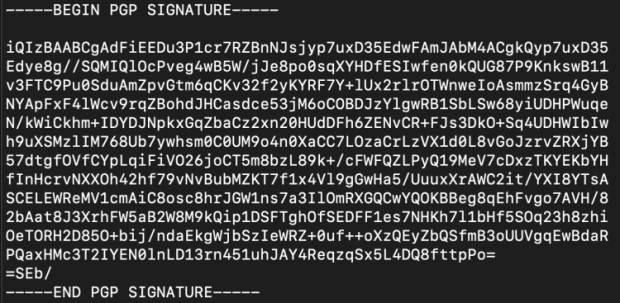

گزینه سه در مورد پیام های مخفی نیست. این در مورد بررسی عدم تغییر پیام در حین تحویل آن است. با داشتن شخصی با کلید خصوصی کار می کند امضاء برخی از داده های دیجیتال داده ها می توانند یک حرف یا حتی نرم افزار باشند. فرآیند امضا، یک امضای دیجیتالی ایجاد میکند (تعداد زیادی که از کلید خصوصی و دادههایی که امضا میشوند مشتق میشود). در اینجا یک امضای دیجیتال به نظر می رسد:

این یک فایل متنی است که با سیگنال "شروع" شروع می شود و با سیگنال "پایان" پایان می یابد. در این بین یک دسته از متن وجود دارد که در واقع تعداد بسیار زیادی را رمزگذاری می کند. این عدد از کلید خصوصی (یک عدد غولپیکر) و داده (که در واقع همیشه یک عدد نیز هست، تمام دادهها صفر و یک به یک کامپیوتر) مشتق شده است.

هر کسی میتواند تأیید کند که دادهها از زمانی که نویسنده اصلی آن را امضا کرده است، با در نظر گرفتن موارد زیر تغییر نکرده است:

- کلید عمومی

- داده ها

- امضا

خروجی پرس و جو TRUE یا FALSE خواهد بود. TRUE به این معنی است که فایلی که دانلود کرده اید (یا پیام) از زمانی که توسعه دهنده آن را امضا کرده است، تغییر نکرده است. خیلی باحاله FALSE به این معنی است که داده ها تغییر کرده اند یا امضای اشتباهی اعمال شده است.

گزینه چهار

گزینه چهار مانند گزینه سه است، با این تفاوت که به جای بررسی اینکه آیا داده ها اصلاح نشده اند، آنگاه TRUE به این معنی است که امضا توسط کلید خصوصی مرتبط با کلید عمومی ارائه شده تولید شده است. به عبارت دیگر، شخصی که امضا کرده است، کلید خصوصی کلید عمومی را دارد که ما داریم.

جالب اینجاست که این تنها کاری است که کریگ رایت باید انجام دهد تا ثابت کند ساتوشی ناکاموتو است. او مجبور نیست در واقع هیچ سکه ای خرج کند.

ما قبلاً آدرس هایی (مشابه کلیدهای عمومی) را داریم که متعلق به ساتوشی است. سپس کریگ میتواند با کلید خصوصی خود برای آن آدرسها امضایی ایجاد کند، همراه با هر پیامی مانند "من واقعا ساتوشی هستم، هاها!" و سپس میتوانیم پیام، امضا و آدرس را با هم ترکیب کنیم و اگر ساتوشی باشد یک نتیجه واقعی و اگر نیست یک نتیجه CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD دریافت کنیم.

گزینه سه و چهار - تفاوت.

این در واقع به چیزی بستگی دارد که شما به آن اعتماد دارید. اگر مطمئن هستید که فرستنده دارای کلید خصوصی کلید عمومی شماست، تأیید میکند که پیام تغییر نکرده است.

اگر به رابطه کلید خصوصی/کلید عمومی اعتماد ندارید، تأیید مربوط به تغییر پیام نیست، بلکه رابطه کلید است.

این یکی یا دیگری برای یک نتیجه FALSE است.

اگر یک نتیجه TRUE دریافت کردید، می دانید که هم رابطه کلید معتبر است و هم پیام از زمان تولید امضا تغییری نکرده است.

GPG را برای رایانه خود دریافت کنید

GPG در حال حاضر با سیستم عامل لینوکس ارائه می شود. اگر به اندازه کافی بدبخت هستید که از مک استفاده می کنید یا خدای ناکرده از رایانه ویندوزی استفاده می کنید، باید نرم افزار را با GPG دانلود کنید. دستورالعمل دانلود و نحوه استفاده از آن در این سیستم عامل ها را می توانید در اینجا بیابید.

شما نیازی به استفاده از هیچ یک از اجزای گرافیکی نرم افزار ندارید، همه چیز را می توان از خط فرمان انجام داد.

رمزگذاری فایل ها با رمز عبور

فایل مخفی را ایجاد کنید. این می تواند یک فایل متنی ساده، یا یک فایل فشرده حاوی فایل های زیادی، یا یک فایل آرشیو (tar) باشد. بسته به اینکه داده ها چقدر حساس هستند، می توانید فایل را در یک رایانه با شکاف هوا ایجاد کنید. یا یک کامپیوتر رومیزی که بدون اجزای وای فای ساخته شده است و هرگز با کابل به اینترنت متصل نمی شود، یا می توانید Raspberry Pi Zero v1.3 را بسیار ارزان بسازید. دستورالعمل اینجا

با استفاده از ترمینال (Linux/Mac) یا CMD.exe (ویندوز)، دایرکتوری کاری خود را به هر جایی که فایل را قرار می دهید تغییر دهید. اگر منطقی نیست، در اینترنت جستجو کنید و در عرض پنج دقیقه میتوانید نحوه پیمایش در سیستم فایل خاص سیستم عامل خود را بیاموزید (جستجو: «خط فرمان سیستم فایل ناوبری یوتیوب» و نام سیستم عامل خود را وارد کنید).

از دایرکتوری صحیح، میتوانید فایل (به عنوان مثال "file.txt") را مانند این رمزگذاری کنید:

gpg -c file.txt

این "gpg"، یک فاصله، "-c"، یک فاصله و سپس نام فایل است.

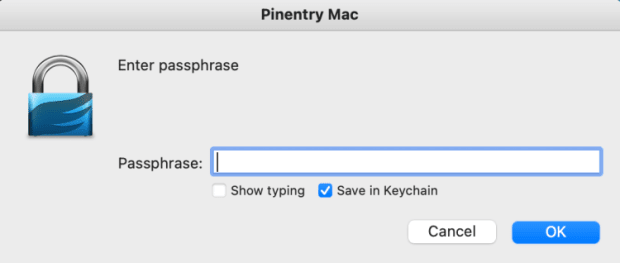

سپس از شما یک رمز عبور خواسته می شود. با این کار فایل جدید رمزگذاری می شود. اگر از GPG Suite در مک استفاده میکنید، توجه داشته باشید که «Save in Keychain» بهطور پیشفرض علامت زده شده است (به زیر مراجعه کنید). اگر این رمز عبور بسیار حساس است، ممکن است بخواهید آن را ذخیره نکنید.

از هر سیستم عاملی که استفاده می کنید، رمز عبور به مدت 10 دقیقه در حافظه ذخیره می شود. شما می توانید آن را به این صورت پاک کنید:

gpg-connect-agent reloadagent /بای

هنگامی که فایل شما رمزگذاری شد، فایل اصلی باقی می ماند (غیر رمزگذاری نشده) و یک فایل جدید ایجاد می شود. شما باید تصمیم بگیرید که آیا نسخه اصلی را حذف می کنید یا خیر. نام فایل جدید مانند فایل اصلی خواهد بود، اما یک "gpg." در پایان وجود دارد. به عنوان مثال، "file.txt" یک فایل جدید به نام "file.txt.gpg" ایجاد می کند. سپس در صورت تمایل میتوانید نام فایل را تغییر دهید، یا میتوانید با افزودن گزینههای اضافی در دستور بالا، مانند این، نام فایل را تغییر دهید:

GPG -C -OUTPUT MYSECRETFILE.TXT FILE.TXT

در اینجا، "gpg"، یک فاصله، "-c"، یک فاصله، "-output"، یک فاصله، نام فایل مورد نظر شما، یک فاصله، نام فایلی که در حال رمزگذاری هستید را داریم.

تمرین رمزگشایی فایل ایده خوبی است. این یک راه است:

gpg file.txt.gpg

این فقط "gpg"، یک فاصله و نام فایل رمزگذاری شده است. شما نیازی به قرار دادن هیچ گزینه ای ندارید.

برنامه GPG منظور شما را حدس می زند و سعی می کند فایل را رمزگشایی کند. اگر بلافاصله پس از رمزگذاری فایل این کار را انجام دهید، ممکن است رمز عبور از شما خواسته نشود زیرا رمز عبور هنوز در حافظه رایانه است (به مدت 10 دقیقه). در غیر این صورت، باید رمز عبور را وارد کنید (GPG آن را یک عبارت عبور می نامد).

با دستور "ls" (Mac/Linux) یا "dir" (ویندوز) متوجه خواهید شد که یک فایل جدید در فهرست کاری شما بدون پسوند ".gpg" ایجاد شده است. می توانید آن را از خط فرمان با (Mac/Linux) بخوانید:

cat file.txt

راه دیگر برای رمزگشایی فایل با این دستور است:

gpg -d file.txt.gpg

این همان مانند گذشته اما با گزینه "-D" نیز هست. در این حالت ، یک پرونده جدید ایجاد نمی شود ، اما محتوای پرونده به صفحه چاپ می شود.

همچنین می توانید فایل را رمزگشایی کنید و نام فایل خروجی را به این صورت مشخص کنید:

gpg -d – خروجی file.txt file.txt.gpg

در اینجا "gpg"، یک فاصله، "-d" که به شدت مورد نیاز نیست، یک فاصله، "-output"، یک فاصله، نام فایل جدیدی که می خواهیم، یک فاصله و در نهایت نام فایل داریم. ما در حال رمزگشایی هستیم

ارسال فایل رمزگذاری شده

اکنون می توانید این فایل را در یک درایو USB کپی کنید یا آن را ایمیل کنید. رمزگذاری شده است. هیچ کس نمی تواند آن را بخواند تا زمانی که رمز عبور خوب (به اندازه کافی طولانی و پیچیده) باشد و نتوان آن را شکست.

می توانید این پیام را با ذخیره آن در ایمیل یا فضای ابری برای خود در کشور دیگری ارسال کنید.

برخی از افراد احمق کلیدهای خصوصی بیت کوین خود را در فضای ابری در حالت رمزگذاری نشده ذخیره کرده اند که به طرز مضحکی خطرناک است. اما اگر فایل حاوی کلیدهای خصوصی بیت کوین با رمز عبور قوی رمزگذاری شده باشد، ایمن تر است. این به ویژه اگر «Bitcoin_Private_Keys.txt.gpg» نامیده نشود صادق است - این کار را نکنید!

هشدار: درک این نکته مهم است که من به هیچ وجه شما را تشویق نمی کنم که اطلاعات کلید خصوصی بیت کوین خود را در رایانه قرار دهید (کیف پول سخت افزاری ایجاد شده اند تا به شما اجازه دهند هرگز نیازی به انجام این کار نداشته باشید). آنچه من در اینجا توضیح می دهم برای موارد خاص است، با راهنمایی من. دانش آموزان من در برنامه مربیگری خواهد دانست که چه کار می کنند و فقط از یک کامپیوتر با شکاف هوا استفاده می کند و تمام خطرات و مشکلات احتمالی و راه های اجتناب از آنها را می داند. لطفاً عبارات اولیه را در رایانه تایپ نکنید، مگر اینکه یک متخصص امنیتی هستید و دقیقاً می دانید چه کاری انجام می دهید، و اگر بیت کوین شما به سرقت رفت، من را سرزنش نکنید!

فایل رمزگذاری شده را نیز می توان برای شخص دیگری ارسال کرد و رمز عبور را می توان به طور جداگانه ارسال کرد، شاید با دستگاه ارتباطی دیگری. این راه سادهتر و کمایمنتر است، در مقایسه با گزینه دو که در ابتدای این راهنما توضیح داده شد.

در واقع انواع و اقسام راه هایی وجود دارد که می توانید یک پیام مخفی را در فاصله و زمان ایجاد کنید. اگر این ابزارها را بشناسید، در مورد همه خطرات و سناریوها خوب و با دقت فکر کنید، می توان برنامه ریزی خوبی انجام داد. یا، من برای کمک در دسترس هستم.

موفق باشید، و بیت کوینینگ مبارک!

این پست مهمان از آرمان پارمان است. نظرات بیان شده کاملاً متعلق به خود آنها است و لزوماً نظرات BTC Inc یا را منعکس نمی کند مجله Bitcoin.

- 10

- درباره ما

- در میان

- نشانی

- آدرس

- مزیت - فایده - سود - منفعت

- معرفی

- قبلا

- همیشه

- دیگر

- بایگانی

- تصدیق

- در دسترس

- قبل از

- شروع

- بودن

- در زیر

- بیت کوین

- BTC

- شرکت BTC

- ساختن

- دسته

- کابل

- موارد

- تغییر دادن

- بررسی

- چک

- ابر

- سکه

- ترکیب شده

- ارتباط

- مقایسه

- کامپیوتر

- متصل

- محتویات

- متناظر

- میتوانست

- کشور

- کریگ رایت

- ایجاد

- ایجاد شده

- ایجاد

- ایجاد

- رمزنگاری

- داده ها

- تحویل

- بستگی دارد

- دسکتاپ

- توسعه دهنده

- دستگاه

- مختلف

- دیجیتال

- فاصله

- توزیع شده

- نمی کند

- دانلود

- راندن

- در طی

- پست الکترونیک

- دلگرم کننده

- به پایان می رسد

- عظیم

- وارد

- به خصوص

- همه چیز

- مثال

- جز

- کارشناس

- بیان

- سرانجام

- یافت

- گرفتن

- خوب

- مهمان

- پست مهمان

- راهنمایی

- خوشحال

- داشتن

- اینجا کلیک نمایید

- چگونه

- چگونه

- HTTPS

- اندیشه

- مهم

- در دیگر

- شامل

- اطلاعات

- اینترنت

- IT

- کلید

- کلید

- بزرگ

- یاد گرفتن

- لاین

- لینوکس

- طولانی

- شانس

- مک

- ساخته

- باعث می شود

- ماده

- به معنی

- حافظه

- پیام

- قدرت

- لزوما

- گره

- عدد

- ارائه شده

- عملیاتی

- سیستم عامل

- سیستم های عامل

- دیدگاه ها

- گزینه

- گزینه

- دیگر

- در غیر این صورت

- خود

- متعلق به

- ویژه

- کلمه عبور

- مردم

- شاید

- شخص

- عبارات

- پتانسیل

- تمرین

- زیبا

- خلوت

- خصوصی

- کلید خصوصی

- کلیدهای خصوصی

- مشکل

- مشکلات

- روند

- تولید کردن

- ساخته

- برنامه

- محافظت از

- حفاظت

- عمومی

- کلید عمومی

- کلیدهای عمومی

- بازتاب

- ارتباط

- ماندن

- ضروری

- خطرات

- خطرناک

- ساتوشی

- ساتوشی Nakamoto

- پرده

- جستجو

- امن

- تیم امنیت لاتاری

- دانه

- حس

- مشابه

- ساده

- پس از

- نرم افزار

- حل می کند

- برخی از

- کسی

- چیزی

- فضا

- ویژه

- خرج کردن

- دولت

- opbevare

- قوی

- سیستم

- سیستم های

- مصرف

- پایانه

- زمان

- ابزار

- حمل و نقل

- اعتماد

- اوبونتو

- فهمیدن

- باز

- USB

- استفاده کنید

- معمولا

- تایید

- بررسی

- چشم انداز

- چی

- WHO

- فای

- پنجره

- بدون

- کلمات

- کارگر

- با این نسخهها کار

- خواهد بود

- صفر