زمان خواندن: 5 دقیقه

زمان خواندن: 5 دقیقه

رقابت تسلیحاتی بین مجرمان سایبری و جنگجویان امنیت سایبری با سرعت بسیار زیادی در حال افزایش است. نویسندگان بدافزار بلافاصله به هر بدافزار شناسایی شده و خنثی شده با نمونه های جدید و پیچیده تر واکنش نشان می دهند تا جدیدترین محصولات ضد بدافزار را دور بزنند. GandCrab نماینده درخشان چنین بدافزارهای نسل جدید است.

این باج افزار پیچیده، حیله گر و دائماً در حال تغییر، برای اولین بار در ژانویه 2018 کشف شد، در حال حاضر چهار نسخه دارد که به طور قابل توجهی از یکدیگر متمایز شده اند. مجرمان سایبری به طور مداوم ویژگی های جدیدی را برای رمزگذاری سخت تر و اجتناب از شناسایی اضافه می کنند. آخرین نمونهای که تحلیلگران بدافزار Comodo کشف کردند، چیزی کاملاً جدید دارد: از الگوریتم رمزگذاری کوچک (TEA) برای جلوگیری از شناسایی استفاده میکند.

تجزیه و تحلیل GandCrab مفید است نه به عنوان اکتشاف یک جدید خاص نرم افزارهای مخرب، در سراسر برخی از محققان آن را "پادشاه جدید باج افزار" نامیدند. این یک مثال واضح از نحوه سازگاری بدافزار مدرن با محیط جدید امنیت سایبری است. بنابراین، بیایید عمیق تر به تکامل GandCrab برویم.

تاریخ

GandCrab v1

اولین نسخه GandCrab که در ژانویه 2018 کشف شد، فایلهای کاربران را با یک کلید منحصربهفرد رمزگذاری کرد و باجگیری با ارز دیجیتال DASH دریافت کرد. نسخه از طریق کیت های بهره برداری مانند RIG EK و GrandSoft EK توزیع شد. باج افزار خودش را در آن کپی کرد«%appdata%Microsoft» پوشه و به فرآیند سیستم تزریق می شود nslookup.exe.

اتصال اولیه را به pv4bot.whatismyipaddress.com برای پیدا کردن IP عمومی دستگاه آلوده، و سپس اجرا کنید nslookup فرآیند اتصال به شبکه gandcrab.bit a.dnspod.com با استفاده از ".bit" دامنه سطح بالا

این نسخه به سرعت در فضای مجازی منتشر شد، اما پیروزی آن در پایان فوریه متوقف شد: یک رمزگشا ایجاد و به صورت آنلاین قرار گرفت، بنابراین قربانیان اجازه میداد فایلهای خود را بدون پرداخت باج به عاملان رمزگشایی کنند.

GandCrab v2

مجرمان سایبری در پاسخ ماندند: در عرض یک هفته، GandCrab نسخه 2 به دست کاربران رسید. این یک الگوریتم رمزگذاری جدید داشت که رمزگشا را بی استفاده می کرد. فایلهای رمزگذاریشده دارای پسوند CRAB. بودند و دامنههای کدگذاریشده به آن تغییر یافتند ransomware.bit و zonealarm.bit. این نسخه در ماه مارس از طریق ایمیل های اسپم منتشر شد.

GandCrab v3

نسخه بعدی در ماه آوریل با قابلیت جدیدی برای تغییر والپیپرهای دسکتاپ قربانی به یادداشت باج ارائه شد. تغییر مداوم بین دسکتاپ و بنر باج قطعاً با هدف اعمال فشار روانی بیشتر بر قربانیان بود. یکی دیگر از ویژگی های جدید کلید رجیستری RunOnce autorun بود:

HKLMSSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

در نهایت، نسخه جدید، چهارمین نسخه Gandcrab v4 در ماه جولای با انواع به روز رسانی های مهم از جمله یک الگوریتم رمزگذاری جدید ارائه شد. همانطور که تحلیلگر Comodo کشف کرد، این بدافزار اکنون از الگوریتم رمزگذاری کوچک (TEA) برای جلوگیری از شناسایی استفاده میکند - یکی از سریعترین و کارآمدترین الگوریتمهای رمزنگاری که توسط دیوید ویلر و راجر نیدهام بر روی پایه رمزگذاری متقارن ایجاد شده است.

همچنین، همه فایلهای رمزگذاریشده اکنون به جای CRAB پسوند KRAB. دارند.

علاوه بر این، مجرمان سایبری روش انتشار باج افزار را تغییر دادند. اکنون از طریق سایت های کرک نرم افزار جعلی منتشر شده است. هنگامی که کاربر چنین کرک "پر کردن" را دانلود و اجرا می کند، باج افزار بر روی کامپیوتر می افتد.

در اینجا یک نمونه از چنین کرک های نرم افزاری جعلی آورده شده است. Crack_Merging_Image_to_PDF.exeدر واقع GandCrab v4 است.

بیایید با جزئیات ببینیم اگر کاربر این فایل را اجرا کند چه اتفاقی می افتد.

در زیر کاپوت

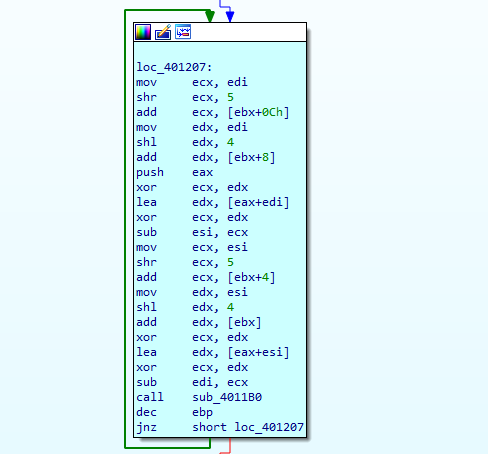

همانطور که در بالا ذکر شد ، باج افزار GandCrab از الگوریتم رمزگذاری قوی و سریع TEA برای جلوگیری از شناسایی استفاده می کند. تابع روتین رمزگشایی فایل ساده GandCrab را دریافت می کند.

پس از تکمیل رمزگشایی، فایل اصلی GandCrab v4 رها میشود و اجرا میشود و حمله کشتار آغاز میشود.

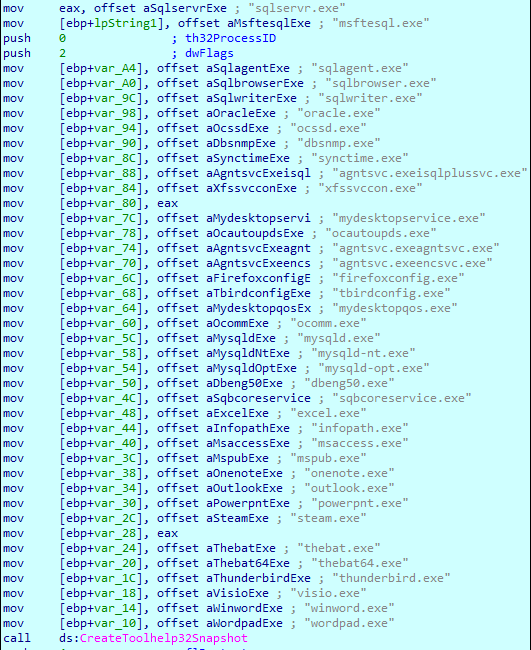

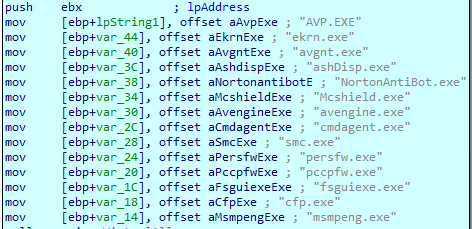

ابتدا، باجافزار لیست فرآیندهای زیر را با CreateToolhelp32Snapshot API بررسی میکند و اجرای هر یک از آنها را خاتمه میدهد:

سپس باجافزار طرحبندی صفحهکلید را بررسی میکند. اگر به نظر می رسد که روسی است، GandCrab بلافاصله اجرا را خاتمه می دهد.

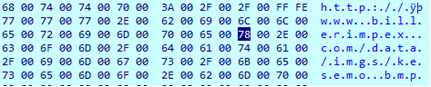

فرآیند تولید URL

به طور قابل توجهی، GandCrab از یک الگوریتم تصادفی خاص برای تولید URL برای هر میزبان استفاده می کند. این الگوریتم بر اساس الگوی زیر است:

http://{host}/{value1}/{value2}/{filename}.{extension}

بدافزار به طور مداوم تمام عناصر الگو را ایجاد می کند و در نتیجه یک URL منحصر به فرد ایجاد می کند.

میتوانید URL ایجاد شده توسط بدافزار را در ستون سمت راست ببینید.

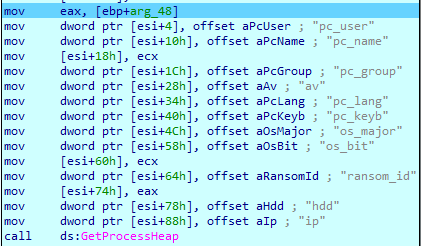

جمع آوری اطلاعات

GandCrab اطلاعات زیر را از دستگاه آلوده جمع آوری می کند:

سپس آن را برای یک بررسی می کند آنتی ویروس در حال اجرا ...

... و اطلاعات مربوط به سیستم را جمع آوری می کند. پس از آن، تمام اطلاعات جمع آوری شده را با XOR رمزگذاری کرده و به سرور Command-and-Control ارسال می کند. به طور قابل توجهی، برای رمزگذاری از رشته کلید "jopochlen" استفاده می کند که یک زبان زشت در روسی است. این یکی دیگر از نشانه های واضح منشا روسی بدافزار است.

نسل کلید

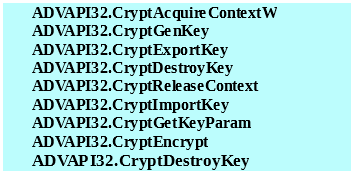

این باج افزار کلیدهای خصوصی و عمومی را با استفاده از Microsoft Cryptographic Provider و API های زیر تولید می کند:

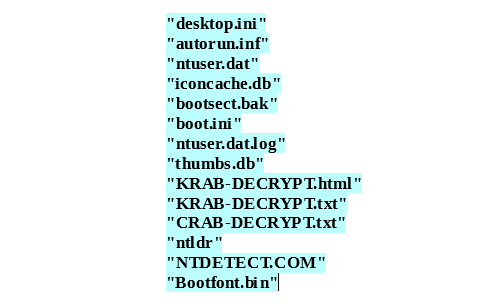

قبل از شروع فرآیند رمزگذاری، بدافزار برخی از فایل ها را بررسی می کند…

... و پوشه هایی برای رد شدن از آنها در حین رمزگذاری:

این فایلها و پوشهها برای عملکرد صحیح باجافزار ضروری هستند. پس از آن، GandCrab شروع به رمزگذاری فایل های قربانی می کند.

دیه

دیه

وقتی رمزگذاری تمام شد، GandCrab یک فایل KRAB-DECRYPT.txt را باز می کند که یادداشت باج است:

اگر قربانی دستورالعمل های مجرمان را دنبال کند و به سایت TOR خود برود، بنر باج را با پیشخوان پیدا می کند:

صفحه پرداخت حاوی دستورالعمل دقیق نحوه پرداخت باج است.

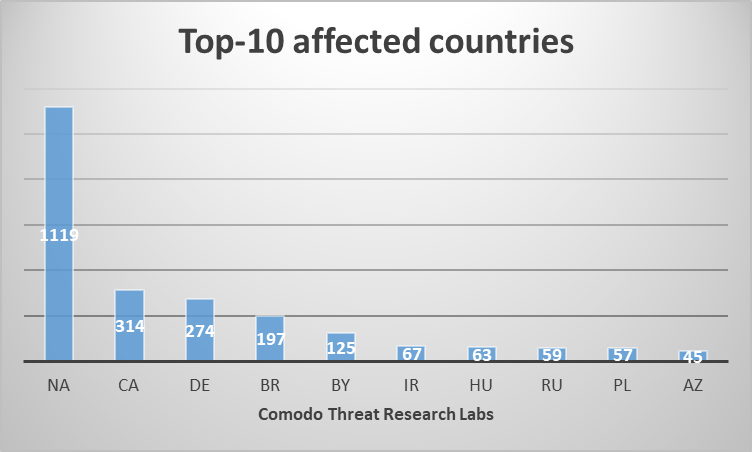

تیم تحقیقاتی امنیت سایبری Comodo IP های ارتباطی GandCrab را ردیابی کرده است. در زیر ده کشور برتر از این لیست IP ها آورده شده است.

GandCrab به کاربران در سراسر جهان ضربه زد. در اینجا لیستی از ده کشور برتر تحت تأثیر این بدافزار آمده است.

فاتح اورهان، رئیس آزمایشگاه تحقیقاتی Comodo Threat میگوید: «این یافتههای تحلیلگران ما به وضوح نشان میدهد که بدافزار به سرعت در تطبیق با اقدامات متقابل فروشندگان امنیت سایبری تغییر میکند و تکامل مییابد. بدیهی است که ما در لبه زمانی هستیم که همه فرآیندها در حوزه امنیت سایبری به شدت در حال تسریع هستند. بدافزار نه تنها از نظر کمیت بلکه از نظر توانایی تقلید آنی به سرعت در حال رشد است. که در گزارش تهدیدات سه ماهه اول 2018 امنیت سایبری Comodoما پیشبینی کردیم که کوچکسازی باجافزار فقط یک جابجایی مجدد نیروها است و در آینده نزدیک با نمونههای بهروزرسانیشده و پیچیدهتر مواجه خواهیم شد. ظاهر GandCrab به وضوح این روند را تایید و نشان می دهد. بنابراین، بازار امنیت سایبری باید آماده رویارویی با امواج آتی حملات مملو از انواع باجافزار جدید باشد.»

با Comodo امن زندگی کنید!

منابع مرتبط:

آزمایش رایگان را شروع کنید کارت امتیازی امنیتی فوری خود را به صورت رایگان دریافت کنید

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- توانایی

- درباره ما

- بالاتر

- اضافه

- اضافه

- پس از

- الگوریتم

- الگوریتم

- معرفی

- قبلا

- روانکاو

- تحلیلگران

- و

- دیگر

- پاسخ

- آنتی ویروس

- API

- رابط های برنامه کاربردی

- آوریل

- حمله

- نویسندگان

- اجتناب از

- پرچم

- پایه

- مستقر

- در زیر

- میان

- بیت

- بلاگ

- نام

- تغییر دادن

- تبادل

- متغیر

- بررسی

- چک

- واضح

- به وضوح

- ستون

- بیا

- نظرات

- ارتباط

- کامل

- بغرنج

- کامپیوتر

- اتصال

- ارتباط

- ثابت

- به طور مداوم

- محتویات

- مقابله با

- کشور

- ترک

- ایجاد شده

- ایجاد

- رمزنگاری

- مجرمان سایبری

- امنیت سایبری

- فضای مجازی

- خط تیره

- داود

- رمزگشایی کنید

- عمیق تر

- قطعا

- نشان دادن

- دسکتاپ

- دقیق

- جزئیات

- شناسایی شده

- کشف

- توسعه

- DID

- کشف

- توزیع شده

- اسناد و مدارک

- دامنه

- حوزه

- دانلود

- قطره

- در طی

- هر

- لبه

- موثر

- عناصر

- ایمیل

- رمزگذاری

- رمزگذاری

- عظیم

- محیط

- واقعه

- هر کس

- تکامل

- مثال

- اعدام

- بهره برداری

- اکتشاف

- گسترش

- چهره

- جعلی

- FAST

- سریعترین

- ویژگی

- امکانات

- رشته

- پرونده

- فایل ها

- پیدا کردن

- پیدا کردن

- نام خانوادگی

- پیروی

- به دنبال آن است

- نیروهای

- چهارم

- رایگان

- تازه ترین

- از جانب

- تابع

- آینده

- جمع آوری

- تولید می کنند

- تولید می کند

- مولد

- نسل

- دریافت کنید

- Go

- می رود

- خوب

- در حال رشد

- رخ دادن

- سر

- اینجا کلیک نمایید

- اصابت

- بازدید

- میزبان

- چگونه

- چگونه

- HTTPS

- بلافاصله

- in

- از جمله

- افزایش

- اطلاعات

- اول

- فوری

- در عوض

- دستورالعمل

- IP

- IT

- خود

- ژانویه

- جولای

- کلید

- کلید

- پادشاه

- آزمایشگاه

- زبان

- نام

- طرح

- اجازه دادن

- فهرست

- بارکننده

- طولانی

- دستگاه

- ساخته

- ساخت

- نرم افزارهای مخرب

- مارس

- بازار

- حداکثر عرض

- ذکر شده

- مایکروسافت

- مدرن

- بیش

- لازم

- شبکه

- جدید

- ویژگی های جدید

- بعد

- ONE

- آنلاین

- باز می شود

- اصلی

- دیگر

- ویژه

- الگو

- پرداخت

- پرداخت

- پرداخت

- پی اچ پی

- ساده

- افلاطون

- هوش داده افلاطون

- PlatoData

- پیش بینی

- فشار

- خصوصی

- روند

- فرآیندهای

- محصولات

- به درستی

- ارائه دهنده

- عمومی

- کلیدهای عمومی

- مقدار

- یک چهارم

- به سرعت

- نژاد

- تصادفی

- فدیه

- باجافزار

- واکنش نشان می دهند

- اماده

- واقعیت

- رجیستری

- نماینده

- تحقیق

- محققان

- منابع

- نتیجه

- خلاص شدن از شر

- اسباب

- دویدن

- در حال اجرا

- روسی

- روس

- کارت امتیازی

- امن

- تیم امنیت لاتاری

- باید

- امضاء

- قابل توجه

- به طور قابل توجهی

- سایت

- سایت

- So

- نرم افزار

- برخی از

- چیزی

- مصنوعی

- اسپم

- خاص

- سرعت

- گسترش

- راه افتادن

- شروع می شود

- ماندن

- متوقف شد

- قوی

- چنین

- سیستم

- چای

- تیم

- La

- اطلاعات

- جهان

- شان

- چیز

- تهدید

- از طریق

- سراسر

- زمان

- به

- سطح عالی

- دامنه سطح بالا

- تور

- روند

- انواع

- منحصر به فرد

- نزدیک

- به روز شده

- به روز رسانی

- URL

- کاربر

- کاربران

- استفاده می کند

- تنوع

- نسخه

- از طريق

- قربانی

- قربانیان

- رزمندگان

- امواج

- هفته

- چی

- اراده

- بدون

- جهان

- شما

- زفیرنت