دستگاه های خودپرداز بیت کوین روشی راحت و دوستانه برای خرید ارزهای دیجیتال به مشتریان ارائه می دهند. این سهولت استفاده گاهی اوقات می تواند به قیمت امنیت تمام شود.

Kraken Security Labs چندین آسیبپذیری سختافزاری و نرمافزاری را در یک دستگاه خودپرداز رایج ارزهای دیجیتال کشف کرده است: General Bytes BATMtwo (GBBATM2). چندین بردار حمله از طریق کد QR اداری پیش فرض، نرم افزار عامل اندروید، سیستم مدیریت ATM و حتی کیس سخت افزاری دستگاه پیدا شد.

تیم ما متوجه شد که تعداد زیادی از دستگاههای خودپرداز با همان کد QR مدیریت پیشفرض پیکربندی شدهاند و به هر کسی که این کد QR را دارد اجازه میدهد تا به یک دستگاه خودپرداز رفته و آن را به خطر بیاندازد. تیم ما همچنین کمبود مکانیزمهای ایمن راهاندازی و همچنین آسیبپذیریهای حیاتی را در سیستم مدیریت ATM پیدا کرد.

وقتی آسیبپذیریهای سختافزار کریپتو را کشف میکنیم، Kraken Security Labs دو هدف دارد: ایجاد آگاهی برای کاربران در مورد نقصهای امنیتی احتمالی و هشدار به تولیدکنندگان محصول تا بتوانند مشکل را برطرف کنند. Kraken Security Labs آسیبپذیریها را در 20 آوریل 2021 به General Bytes گزارش کرد، آنها وصلههایی را برای سیستم باطن خود (CAS) منتشر کردند و به مشتریان خود هشدار دادند، اما رفع کامل برخی از مشکلات ممکن است همچنان نیاز به بازبینی سختافزاری داشته باشد.

در ویدئوی زیر، به طور خلاصه نشان میدهیم که چگونه مهاجمان مخرب میتوانند از آسیبپذیریهای موجود در ATM ارز دیجیتال General Bytes BATMtwo سوء استفاده کنند.

با مطالعه ادامه، Kraken Security Labs ماهیت دقیق این خطرات امنیتی را تشریح می کند تا به شما کمک کند تا بهتر بفهمید که چرا باید قبل از استفاده از این دستگاه ها احتیاط کنید.

قبل از اینکه از دستگاه خودپرداز ارزهای دیجیتال استفاده کنید

- فقط در مکان ها و فروشگاه هایی که به آنها اعتماد دارید از دستگاه های خودپرداز ارزهای دیجیتال استفاده کنید.

- اطمینان حاصل کنید که دستگاه خودپرداز دارای محافظ های محیطی مانند دوربین های نظارتی است و دسترسی ناشناخته به دستگاه خودپرداز بعید است.

اگر شما صاحب BATM هستید یا از آن استفاده می کنید

- اگر در طول راه اندازی اولیه این کار را نکردید، کد مدیریت QR پیش فرض را تغییر دهید.

- سرور CAS خود را به روز کنید و بهترین شیوه های General Bytes را دنبال کنید.

- دستگاه های خودپرداز را در مکان هایی با کنترل های امنیتی مانند دوربین های نظارتی قرار دهید.

یک کد QR برای کنترل همه آنها

100vw, 730px”><figcaption id=) اسکن یک کد QR تمام چیزی است که برای کنترل بسیاری از BATM ها لازم است.

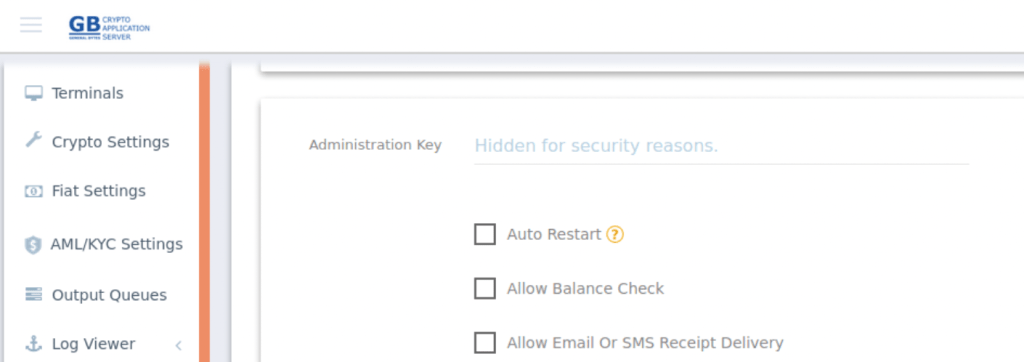

اسکن یک کد QR تمام چیزی است که برای کنترل بسیاری از BATM ها لازم است.هنگامی که مالک GBBATM2 را دریافت میکند، به آنها دستور داده میشود که دستگاه خودپرداز را با یک کد QR «کلید مدیریت» که باید در دستگاه خودپرداز اسکن شود راهاندازی کند. کد QR حاوی رمز عبور باید به طور جداگانه برای هر دستگاه خودپرداز در سیستم پشتیبان تنظیم شود:

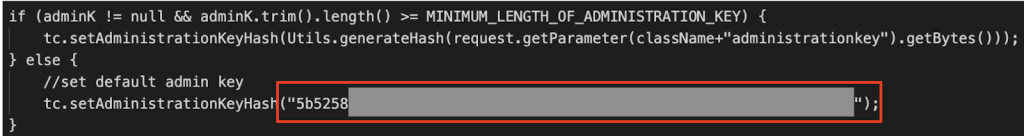

با این حال، هنگام بررسی کد پشت رابط مدیریت، متوجه شدیم که حاوی یک هش از یک کلید مدیریت تنظیمات کارخانه پیشفرض است. ما چندین دستگاه خودپرداز استفاده شده را از منابع مختلف خریداری کردیم و تحقیقات ما نشان داد که هر کدام از آنها تنظیمات کلیدی پیش فرض یکسانی داشتند.

این بدان معناست که تعداد قابل توجهی از دارندگان GBBATM2 کد QR پیشفرض مدیریت را تغییر نمیدهند. در زمان آزمایش ما، هیچ مدیریت ناوگانی برای کلید مدیریت وجود نداشت، به این معنی که هر کد QR باید به صورت دستی تغییر کند.

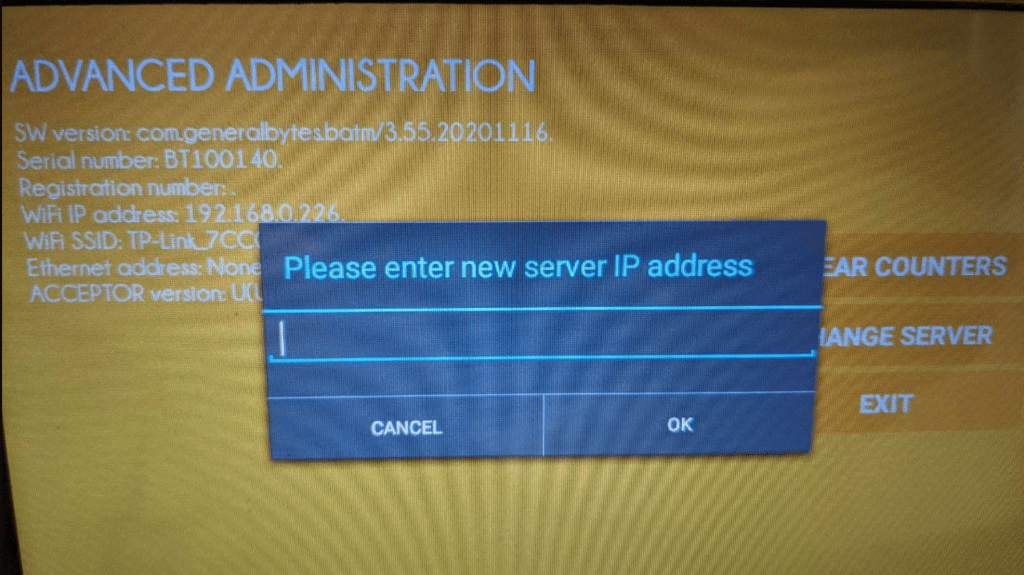

بنابراین، هر کسی میتواند با تغییر آدرس سرور مدیریت دستگاههای خودپرداز، از طریق رابط مدیریت، دستگاه خودپرداز را تصاحب کند.

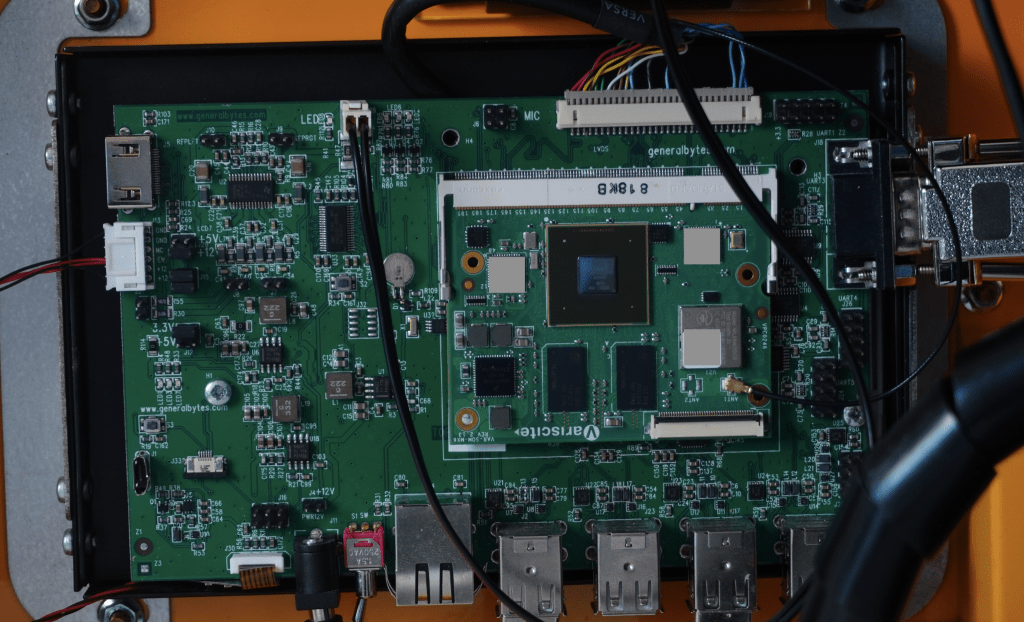

سخت افزار

بدون تقسیم بندی و تشخیص دستکاری

GBBATM2 تنها دارای یک محفظه است که توسط یک قفل لوله ای محافظت می شود. دور زدن آن دسترسی مستقیم به تمام قسمت های داخلی دستگاه را فراهم می کند. این همچنین به شخصی که جایگزین صندوق نقدی میشود، اعتماد بیشتری میکند، زیرا به راحتی میتوان دستگاه را در پشتی قرار داد.

این دستگاه فاقد زنگ هشدار محلی یا سمت سرور برای هشدار به دیگران در مورد در معرض قرار گرفتن اجزای داخلی است. در این مرحله، یک مهاجم احتمالی میتواند صندوق پول، رایانه جاسازی شده، وبکم و خواننده اثر انگشت را به خطر بیندازد.

نرم افزار

قفل ناکافی سیستم عامل اندروید

سیستم عامل اندروید BATMtwo نیز فاقد بسیاری از ویژگی های امنیتی رایج است. ما دریافتیم که با اتصال یک صفحه کلید USB به BATM، دسترسی مستقیم به رابط کاربری کامل Android امکان پذیر است - به هر کسی اجازه می دهد برنامه ها را نصب کند، فایل ها را کپی کند یا فعالیت های مخرب دیگری را انجام دهد (مانند ارسال کلیدهای خصوصی برای مهاجم). اندروید از «حالت کیوسک» پشتیبانی میکند که رابط کاربری را در یک برنامه قفل میکند – که میتواند مانع از دسترسی افراد به سایر قسمتهای نرمافزار شود، اما این مورد در دستگاه خودپرداز فعال نشده بود.

بدون تأیید سیستم عامل/نرم افزار

BATMtwo حاوی یک کامپیوتر تعبیه شده مبتنی بر NXP i.MX6 است. تیم ما متوجه شد که BATMtwo از قابلیت راهاندازی امن پردازنده استفاده نمیکند و میتوان آن را به سادگی با وصل کردن یک کابل USB به پورت روی برد حامل و روشن کردن رایانه در حالی که دکمهای را پایین نگه داشته است، دوباره برنامهریزی کرد.

علاوه بر این، متوجه شدیم که بوت لودر دستگاه باز است: برای دستیابی به دسترسی ممتاز به بوت لودر، به سادگی اتصال یک آداپتور سریال به پورت UART روی دستگاه کافی است.

لازم به ذکر است که فرآیند بوت امن بسیاری از پردازنده های i.MX6 است اسیب پذیر هر چند پردازندههای جدیدتر با آسیبپذیری وصلهشده در بازار هستند (اگرچه ممکن است با توجه به کمبود تراشه جهانی، در دسترس نباشند).

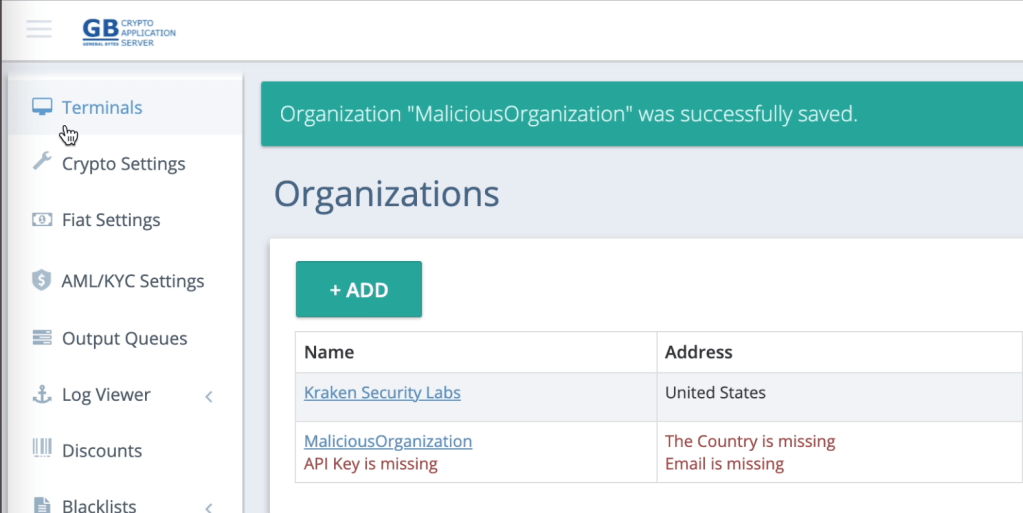

بدون محافظت از جعل درخواست بین سایتی در باطن ATM

دستگاههای خودپرداز BATM با استفاده از «سرور برنامه رمزنگاری» مدیریت میشوند - یک نرمافزار مدیریتی که میتواند توسط اپراتور میزبانی شود یا به عنوان SaaS مجوز داشته باشد.

تیم ما دریافت که CAS هیچ کدام را اجرا نمی کند درخواست جعلی درخواست از طریق سایت حفاظت ها، این امکان را برای مهاجم ایجاد می کند که درخواست های احراز هویت شده را برای CAS ایجاد کند. در حالی که اکثر نقاط پایانی تا حدی توسط شناسههای بسیار دشوار برای حدس زدن محافظت میشوند، ما توانستیم چندین بردار CSRF را شناسایی کنیم که میتوانند با موفقیت CAS را به خطر بیندازند.

از احتیاط استفاده کنید و گزینه های جایگزین را بررسی کنید

خودپردازهای ارزهای دیجیتال BATM جایگزین آسانی برای خرید داراییهای دیجیتال برای مردم هستند. با این حال، امنیت این ماشینها به دلیل بهرهبرداریهای شناختهشده در سختافزار و نرمافزار آنها مورد سوال باقی میماند.

Kraken Security Labs توصیه می کند که فقط از BATMtwo در مکانی که به آن اعتماد دارید استفاده کنید.

اتمام راهنمای امنیت آنلاین ما برای کسب اطلاعات بیشتر در مورد نحوه محافظت از خود هنگام انجام تراکنش های رمزنگاری.

- "

- 7

- دسترسی

- فعالیت ها

- اضافی

- مدیر سایت

- معرفی

- اجازه دادن

- اندروید

- کاربرد

- برنامه های کاربردی

- آوریل

- دور و بر

- دارایی

- دستگاه خودپرداز

- دسترس پذیری

- درپشتی

- بهترین

- بهترین شیوه

- لایحه

- بیت کوین

- خودپرداز Bitcoin

- تخته

- جعبه

- دوربین

- پول دادن و سكس - پول دادن و كس كردن

- رمز

- مشترک

- مصرف کنندگان

- محتوا

- عضو سازمانهای سری ومخفی

- ATM Crypto

- ارز رمزنگاری

- کریپتو کارنسی (رمز ارزها )

- مشتریان

- دیجیتال

- دارایی های دیجیتال

- ورزش

- بهره برداری

- کارخانه

- امکانات

- اثر انگشت

- معایب

- ناوگان

- به دنبال

- برای مصرف کنندگان

- کامل

- سوالات عمومی

- جهانی

- اهداف

- سخت افزار

- مخلوط

- چگونه

- چگونه

- HTTPS

- شناسایی

- تحقیق

- مسائل

- IT

- کلید

- کلید

- Kraken

- آزمایشگاه

- بزرگ

- یاد گرفتن

- محلی

- محل

- مستند

- ماشین آلات

- ساخت

- مدیریت

- بازار

- مایکروسافت

- ارائه

- آنلاین

- عملیاتی

- سیستم عامل

- دیگر

- مالک

- صاحبان

- کلمه عبور

- پچ های

- مردم

- خصوصی

- کلیدهای خصوصی

- محصول

- محافظت از

- خرید

- کد QR

- خواننده

- مطالعه

- تیم امنیت لاتاری

- تنظیم

- محیط

- So

- نرم افزار

- پرده

- پشتیبانی از

- نظارت

- سیستم

- تست

- زمان

- معاملات

- اعتماد

- ui

- برملا کردن

- USB

- کاربران

- تصویری

- آسیب پذیری ها

- آسیب پذیری

- ویکیپدیا

- یوتیوب