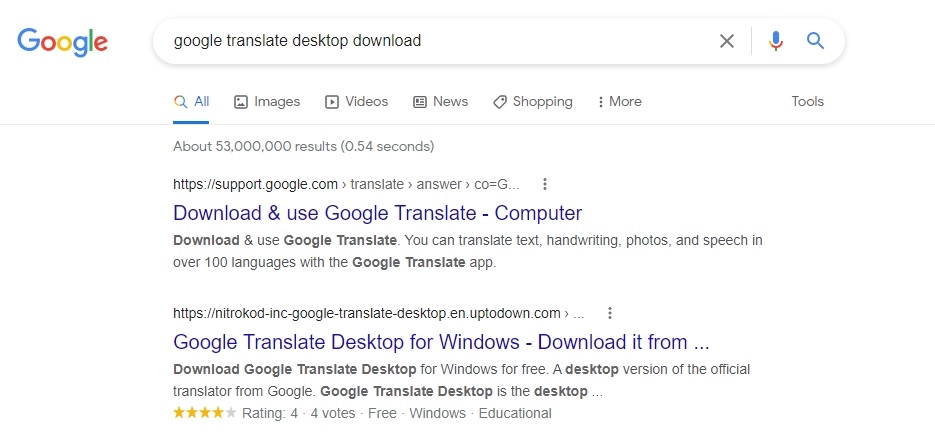

- Nitrokod در حال حاضر در بالای نتایج جستجوی Google برای برنامه های محبوب از جمله Translate قرار دارد

- این بدافزار به طور مخرب مونرو را با استفاده از منابع رایانهای کاربران استخراج میکند و تکرار CoinHive که زمانی پرکار بود.

یک کمپین بدافزار موذی با هدف قرار دادن کاربرانی که در جستجوی برنامههای Google هستند، هزاران رایانه را در سراسر جهان آلوده کرده است تا مونرو رمزنگاری متمرکز بر حریم خصوصی (XMR) استخراج شود.

احتمالاً تا به حال نام Nitrokod را نشنیده اید. ماه گذشته شرکت اطلاعاتی سایبری Check Point Research (CPR) مستقر در اسرائیل با این بدافزار مواجه شد.

در یک گزارش روز یکشنبهاین شرکت گفت که Nitrokod در ابتدا خود را به عنوان یک نرم افزار رایگان پوشش می دهد و موفقیت قابل توجهی در بالای نتایج جستجوی گوگل برای «دانلود دسکتاپ Google Translate» پیدا کرده است.

بدافزار استخراج که به عنوان کریپجک نیز شناخته میشود، حداقل از سال 2017، زمانی که در کنار محبوبیت کریپتوها به شهرت رسیدند، برای نفوذ به ماشینهای کاربران ناآگاه استفاده شده است.

CPR قبلاً در نوامبر همان سال بدافزار رمزنگاری معروف CoinHive را شناسایی کرده بود که XMR را نیز استخراج می کرد. گفته می شد که CoinHive در حال سرقت است 65٪ از کل منابع CPU کاربر نهایی بدون اطلاع آنها دانشگاهیان محاسبه این بدافزار در اوج خود 250,000 دلار در ماه تولید می کرد که بخش عمده ای از آن به کمتر از XNUMX نفر می رسید.

در مورد Nitrokod، CPR معتقد است که توسط یک نهاد ترک زبان در سال 2019 مستقر شده است. این دستگاه در هفت مرحله عمل می کند که در مسیر خود حرکت می کند تا از شناسایی برنامه های آنتی ویروس معمولی و سیستم های دفاعی جلوگیری کند.

این شرکت در گزارش خود نوشت: "این بدافزار به راحتی از نرم افزارهای موجود در نتایج جستجوی برتر گوگل برای برنامه های کاربردی قانونی حذف می شود."

Softpedia و Uptodown دو منبع اصلی برنامههای جعلی هستند. Blockworks با Google تماس گرفته است تا درباره نحوه فیلتر کردن این نوع تهدیدات بیشتر بداند.

پس از دانلود برنامه، یک نصب کننده یک قطره چکان تاخیری را اجرا می کند و در هر راه اندازی مجدد به طور مداوم خود را به روز می کند. در روز پنجم، قطره چکان تاخیری یک فایل رمزگذاری شده را استخراج می کند.

سپس این فایل مراحل نهایی Nitrokod را آغاز می کند، که در مورد زمان بندی وظایف، پاک کردن گزارش ها و اضافه کردن استثناها به فایروال های آنتی ویروس یک بار پس از گذشت 15 روز تنظیم می شود.

در نهایت، بدافزار استخراج کریپتو «powermanager.exe» بهطور مخفیانه روی دستگاه آلوده ریخته میشود و با استفاده از استخراجکننده XMRig CPU مبتنی بر Monero منبع باز (همان موردی که توسط CoinHive استفاده میشود) کریپتو تولید میکند.

این شرکت در گزارش خود نوشت: "پس از نصب اولیه نرم افزار، مهاجمان فرآیند آلودگی را برای هفته ها به تعویق انداختند و آثاری را از نصب اصلی حذف کردند." این به کمپین اجازه داد تا سالها تحت رادار با موفقیت عمل کند.»

جزئیات نحوه تمیز کردن ماشینهای آلوده به Nitrokod را میتوانید در اینجا پیدا کنید پایان گزارش تهدید CPR.

بهترین اخبار و اطلاعات مربوط به ارزهای دیجیتال را هر روز عصر در صندوق ورودی خود دریافت کنید. در خبرنامه رایگان Blockworks مشترک شوید در حال حاضر.

- بیت کوین

- بلاکچین

- انطباق با بلاک چین

- کنفرانس بلاکچین

- بلوک ورک

- coinbase

- coingenius

- اجماع

- کنفرانس رمزنگاری

- معدنکاری رمز گشایی

- کریپتو کارنسی (رمز ارزها )

- معدن Cryptocurrency

- رمزگشایی

- غیر متمرکز

- DEFI

- دارایی های دیجیتال

- آموزش

- ethereum

- جستجوی گوگل

- گوگل ترجمه

- فراگیری ماشین

- معدن بدافزار

- Monero

- رمز غیر قابل شستشو

- افلاطون

- افلاطون آی

- هوش داده افلاطون

- پلاتوبلاک چین

- PlatoData

- بازی پلاتو

- چند ضلعی

- اثبات سهام

- W3

- XMR

- زفیرنت