زمان خواندن: 4 دقیقه

زمان خواندن: 4 دقیقه

اگر از یک تحلیلگر بدافزار بخواهید خطرناک ترین و شرورترین تروجان ها را نام ببرد، Emotet قطعا در لیست حضور خواهد داشت. به گزارش ملی امنیت سایبری و مرکز یکپارچه سازی ارتباطات، تروجان همچنان یکی از پرهزینهترین و مخربترین بدافزارهایی است که بر دولتهای ایالتی، محلی، قبیلهای و سرزمینی و بخشهای خصوصی و عمومی تأثیر میگذارد.» حیله گر و حیله گر، به طور گسترده در سراسر جهان پخش شده است. حمله جدید 4 روزه Emotet توسط تاسیسات ضد بدافزار Comodo رهگیری شد.

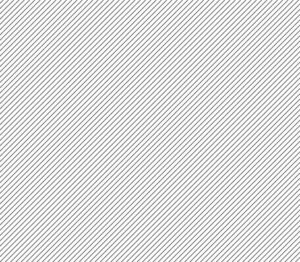

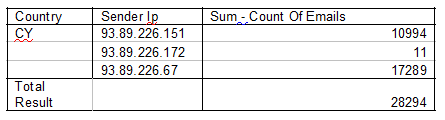

این حمله با ارسال ایمیل فیشینگ به ۲۸۲۹۴ کاربر آغاز شد.

همانطور که می بینید، ایمیل پیام ارسال و تحویل DHL را تقلید می کند. نام تجاری معروف به عنوان ابزاری برای ایجاد اعتماد در کاربران عمل می کند. فاکتور کنجکاوی نیز نقش خود را ایفا می کند، بنابراین احتمال اینکه قربانی بدون فکر زیاد روی لینک موجود در ایمیل کلیک کند بسیار زیاد است. و لحظه ای که قربانی روی لینک کلیک می کند، جادوی سیاه مهاجمان بازی می کند.

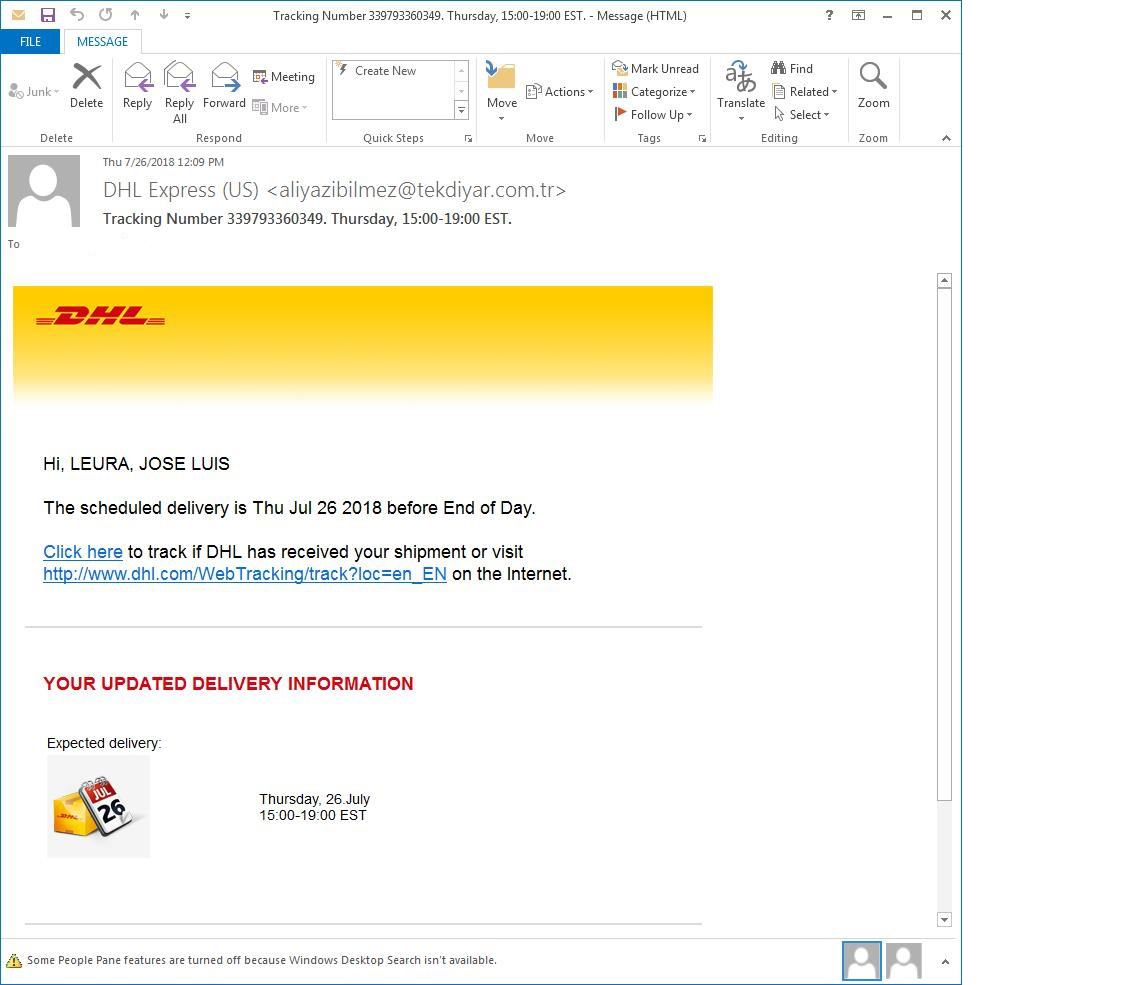

با کلیک بر روی لینک دانلود فایل Word اجرا می شود. البته، فایل Word هیچ ارتباطی با هیچ تحویلی ندارد - به جز تحویل بدافزار. این شامل یک کد ماکرو مخرب است. از آنجایی که امروزه مایکروسافت اجرای ماکروها را به طور پیش فرض در محصولات خود خاموش می کند، مهاجمان باید کاربران را فریب دهند تا نسخه قدیمی تر را اجرا کنند. به همین دلیل است که وقتی قربانی می خواهد فایل را باز کند، بنر زیر ظاهر می شود.

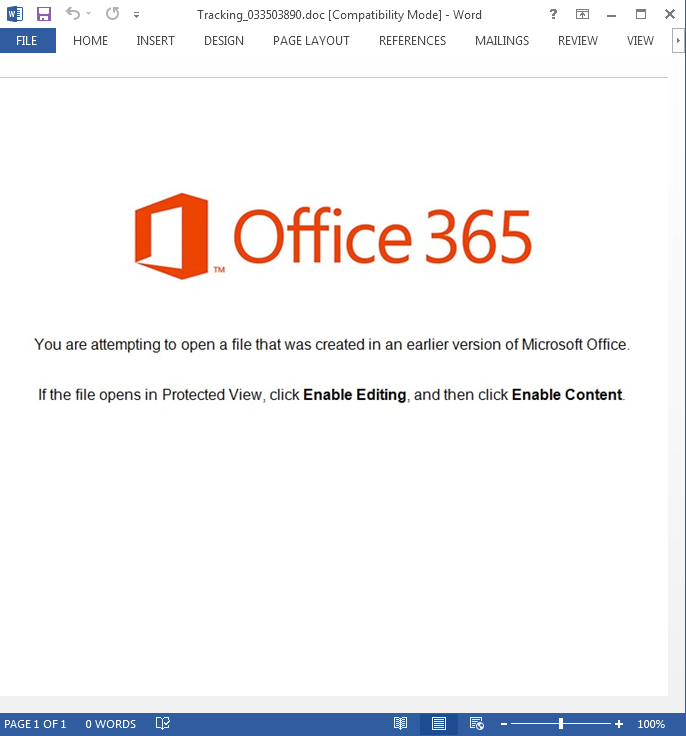

اگر کاربر از درخواست مهاجمان پیروی کند، اسکریپت ماکرو به ماموریت خود می رسد - بازسازی یک کد پوسته مبهم برای اجرای cmd.exe

پس از بازسازی کد مبهم، cmd.exe PowerShell را راه اندازی می کند و PowerShell سعی می کند یک باینری را از هر URL موجود در لیست دانلود و اجرا کند:

-http://deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

در زمان نگارش، تنها آخرین مورد حاوی یک باینری، 984.exe بود.

باینری، همانطور که ممکن است حدس بزنید، نمونه ای از آن است تروجان Emotet Banker.

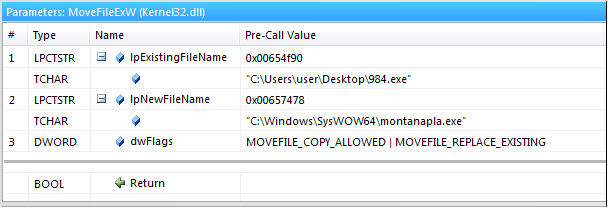

پس از اجرا، باینری خود را در C:WindowsSysWOW64montanapla.exe قرار می دهد.

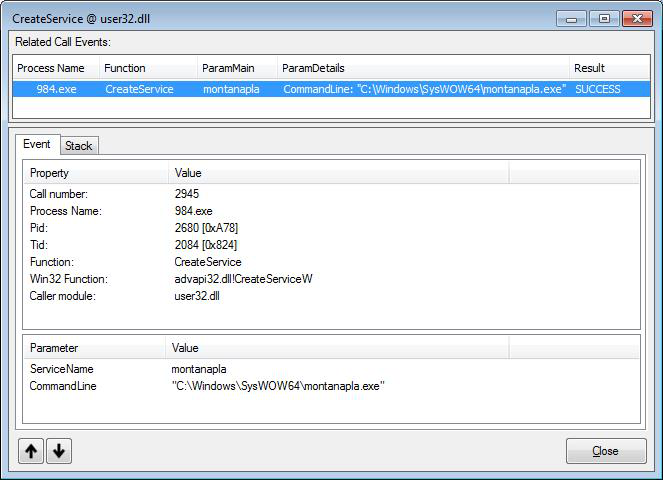

پس از آن، سرویسی به نام montanapla ایجاد می کند که تضمین می کند فرآیند مخرب با هر راه اندازی راه اندازی می شود.

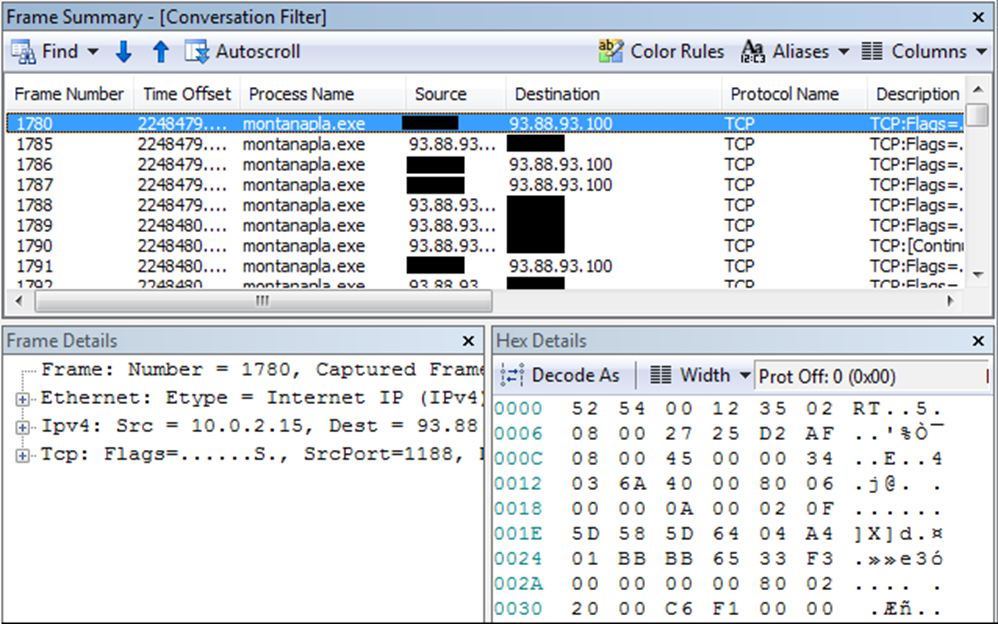

علاوه بر این، سعی می کند با سرورهای Command&Control (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) ارتباط برقرار کند تا مهاجمان را در مورد قربانی جدید مطلع کند. سپس بدافزار منتظر دستورات مهاجمان می ماند.

اکنون ارتباط مخفی از راه دور با سرور Command&Control برقرار شده است. Emotet منتظر است، آماده اجرای هر فرمانی از سوی مهاجمان است. معمولاً، دادههای خصوصی را در دستگاه آلوده منتشر میکند. اطلاعات بانکی در اولویت است. اما این همه ماجرا نیست. Emotet همچنین به عنوان وسیله ای برای ارائه بسیاری دیگر استفاده می شود انواع بدافزار به ماشین های آلوده بنابراین آلوده شدن به Emotet می تواند تنها اولین حلقه در زنجیره خطر بی پایان رایانه قربانی با بدافزارهای مختلف باشد.

اما Emotet به به خطر انداختن تنها یک رایانه راضی نیست. سعی می کند میزبان های دیگر شبکه را آلوده کند. علاوه بر این، Emotet توانایی های قوی برای پنهان کردن و دور زدن ابزارهای ضد بدافزار دارد. چند شکلی بودن، از تشخیص مبتنی بر امضا توسط آنتی ویروس ها. همچنین Emotet قادر است محیط ماشین مجازی را تشخیص دهد و با تولید نشانگرهای نادرست خود را پنهان کند. همه اینها آن را به یک مهره سخت برای یک نرم افزار امنیتی تبدیل می کند.

فاتح اورهان، رئیس آزمایشگاه تحقیقاتی تهدید کومودو، می گوید: «در این مورد، ما با یک حمله بسیار خطرناک با پیامدهای گسترده مواجه شدیم. بدیهی است که چنین حملات عظیمی با هدف آلوده کردن هرچه بیشتر کاربران ممکن است، اما این تنها یک نقطه از کوه یخ است.

آلوده کردن قربانیان با Emotet فقط باعث شروع روند ویرانگر می شود. ابتدا میزبان های دیگر شبکه را آلوده می کند. دوم، انواع دیگر بدافزارها را دانلود میکند، بنابراین فرآیند آلودگی رایانههای شخصی در معرض خطر بیپایان میشود و بهطور تصاعدی رشد میکند. Comodo با توقف این حمله عظیم، ده ها هزار کاربر را از این بدافزار حیله گر محافظت کرد و زنجیره کشتار مهاجمان را قطع کرد. این مورد تأیید دیگری است که مشتریان ما حتی در برابر خطرناک ترین و قدرتمندترین حملات محافظت می شوند.

با Comodo امن زندگی کنید!

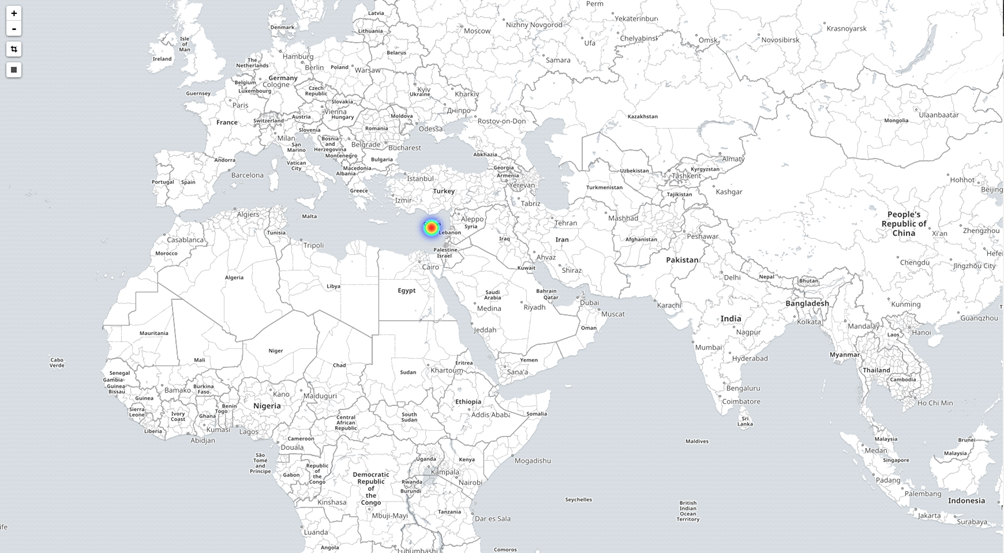

نقشه حرارتی و IP های مورد استفاده در حمله

این حمله از سه IP مستقر در قبرس و دامنه @tekdiyar.com.tr انجام شد. در 23 جولای 2018 ساعت 14:17:55 UTC آغاز شد و در 27 جولای 2018 ساعت 01:06:00 به پایان رسید.

مهاجمان 28.294 ایمیل فیشینگ ارسال کردند.

منابع مرتبط:

آزمایش رایگان را شروع کنید کارت امتیازی امنیتی فوری خود را به صورت رایگان دریافت کنید

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- توانایی

- قادر

- درباره ما

- مطابق

- اضافه

- موثر بر

- معرفی

- در میان

- روانکاو

- و

- آنتی ویروس

- دور و بر

- حمله

- حمله

- در دسترس

- بانک دار

- بانکداری

- پرچم

- شدن

- شود

- آغاز شد

- بودن

- سیاه پوست

- بلاگ

- نام تجاری

- مورد

- مرکز

- زنجیر

- شانس

- رمز

- COM

- ارتباطات

- در معرض خطر

- مصالحه

- کامپیوتر

- اتصال

- ارتباط

- شامل

- کنترل

- دوره

- ایجاد

- حس کنجکاوی

- مشتریان

- برش

- سایبر

- امنیت سایبری

- خطرناک

- داده ها

- به طور پیش فرض

- قطعا

- ارائه

- تحویل

- کشف

- ویرانگر

- دامنه

- دانلود

- دانلود

- پست الکترونیک

- ایمیل

- بی پایان

- تضمین می کند

- محیط

- تاسیس

- حتی

- واقعه

- هر

- جز

- اجرا کردن

- اعدام

- نمایی

- در مواجهه

- معروف

- گسترده

- پرونده

- نام خانوادگی

- پیروی

- رایگان

- از جانب

- مولد

- دریافت کنید

- دولت ها

- رشد می کند

- سخت

- سر

- پنهان شدن

- زیاد

- HTTPS

- عظیم

- in

- شاخص ها

- اطلاعات

- الهام بخشیدن

- فوری

- ادغام

- IP

- IT

- خود

- جولای

- ژوئیه 23

- آزمایشگاه

- نام

- راه اندازی

- راه اندازی

- ارتباط دادن

- فهرست

- محلی

- طولانی

- خیلی

- دستگاه

- ماشین آلات

- درشت دستور

- ماکرو

- شعبده بازي

- باعث می شود

- نرم افزارهای مخرب

- بسیاری

- عظیم

- انبوه

- حداکثر عرض

- به معنی

- پیام

- مایکروسافت

- ماموریت

- لحظه

- بیش

- اکثر

- نام

- تحت عنوان

- ملی

- نیاز

- شبکه

- جدید

- ONE

- باز کن

- دیگر

- PC

- رایانه های شخصی

- فیشینگ

- پی اچ پی

- اماکن

- افلاطون

- هوش داده افلاطون

- PlatoData

- بازی

- ممکن

- قوی

- PowerShell را

- در حال حاضر

- اولویت

- خصوصی

- روند

- محصولات

- محفوظ

- عمومی

- اماده

- دور

- درخواست

- تحقیق

- منابع

- نقش

- در حال اجرا

- راضی

- راضی با

- کارت امتیازی

- دوم

- امن

- تیم امنیت لاتاری

- سرور

- خدمت

- سرویس

- صدف

- اب زیر کاه

- So

- نرم افزار

- گسترش

- آغاز شده

- شروع

- دولت

- متوقف کردن

- قوی

- چنین

- هدف قرار

- La

- جهان

- تفکر

- هزاران نفر

- تهدید

- سه

- زمان

- نوک

- به

- ابزار

- ابزار

- تروجان

- اعتماد

- انواع

- URL

- کاربر

- کاربران

- معمولا

- ساعت محلی UTC تنظیم شده اند

- مختلف

- نسخه

- قربانی

- قربانیان

- مجازی

- ماشین مجازی

- منتظر

- اراده

- بدون

- کلمه

- جهان

- نوشته

- شما

- شما

- زفیرنت