کره شمالی از هکرها برای تامین مالی برخی از عملیات دولتی از طریق "سرقت ارزهای دیجیتال" استفاده کرده است. گزارش توسط شرکت امنیت سایبری Mandiant.

عملیات جاسوسی کشور منعکس کننده نگرانیها و اولویتهای فوری رژیم است که احتمالاً در حال حاضر بر کسب منابع مالی از طریق سرقت رمزارزها، هدف قرار دادن رسانهها، اخبار و نهادهای سیاسی، اطلاعات روابط خارجی و اطلاعات هستهای متمرکز شده است. کاهش جزئی در سرقت زمانی برجسته تحقیقات واکسن COVID-19."

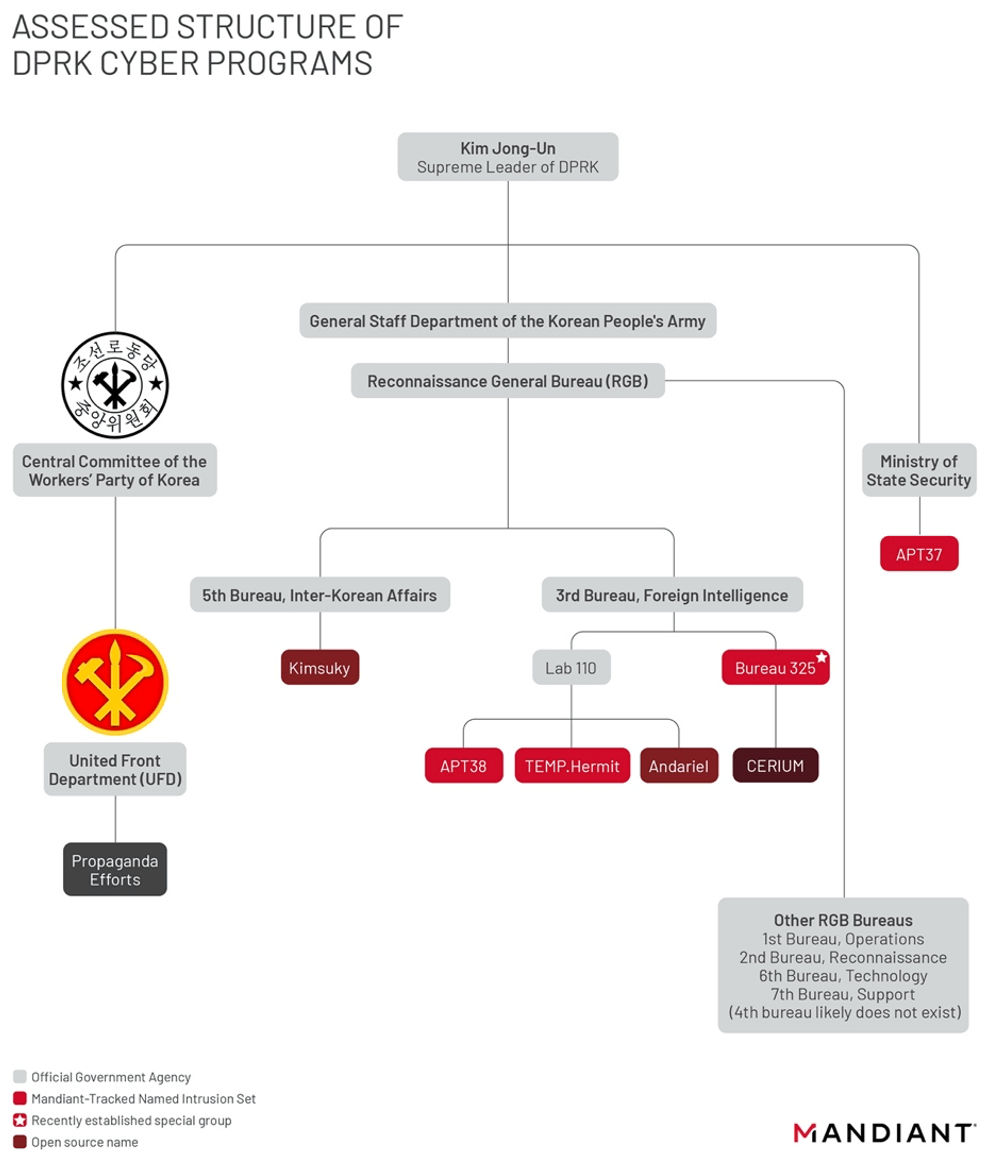

این گزارش به جزئیات عملیات سایبری کشور و نحوه ساختار آنها در اداره کل شناسایی یا RGB - آژانس اطلاعاتی کره شمالی شبیه به سیا یا MI-6 می پردازد. همچنین این گروه بدنام هکرها را روشن می کند "لازاروس" که از سال 2009 خارج از کره شمالی فعالیت می کند.

بر اساس این گزارش، لازاروس یک گروه منفرد از هکرها نیست، بلکه اصطلاحی است که خبرنگاران برای اشاره به گروههای مختلف هکری تحت حمایت دولت که در جمهوری دموکراتیک کره شمالی فعالیت میکنند، استفاده میکنند. با این حال، این گروههای مختلف در «بخشهای» مختلف فعالیت میکنند و مسئولیتهای منحصر به فردی دارند. یکی از مسئولیت ها جمع آوری سرمایه از طریق سرقت ارزهای دیجیتال است.

آخرین فعالیت های جاسوسی سایبری

گروههای هکر مرتبط با Lazarus اخیراً فعال بودهاند و از اوایل ژانویه ۲۰۲۲ تا اواسط فوریه، زمانی که این سوءاستفاده اصلاح شد، از یک آسیبپذیری Google Chrome سوء استفاده میکردند.

گروه تجزیه و تحلیل تهدیدات گوگل یا TAG در یک پست وبلاگی در ۲۴ مارس گفت که گروه های مهاجم مورد حمایت دولت کره شمالی – به صورت عمومی به عنوان ردیابی "عملیات رویایی شغل" و "عملیات AppleJeus" - از اوایل ژانویه 2022 از یک "آسیب پذیری اجرای کد از راه دور در کروم" برای انجام هک های مختلف و حملات فیشینگ سوء استفاده می کرد. آدام وایدمن از TAG در این وبلاگ گفت:

ما کمپینهایی را مشاهده کردیم که سازمانهای مستقر در ایالات متحده را در رسانههای خبری، فناوری اطلاعات، ارزهای دیجیتال و صنایع فینتک هدف قرار میدادند. با این حال، سازمان ها و کشورهای دیگر ممکن است هدف قرار گرفته باشند.»

این اکسپلویت به هکرها اجازه داد تا پیشنهادهای شغلی جعلی را برای افرادی که در صنایع فوق الذکر کار می کنند ارسال کنند، که سپس به نسخه های جعلی وب سایت های محبوب کاریابی مانند Indeed.com منجر می شود. کیت اکسپلویت و فیشینگ مشابه مواردی است که در Operation Dream Job ردیابی می شود. در همین حال، گروه هکر دیگری با استفاده از همان کیت بهره برداری، شرکت ها و صرافی های رمزنگاری را هدف قرار داده است.

گوگل اعلام کرد که حدود 340 نفر توسط گروه های هکر هدف قرار گرفته اند. این سازمان افزود که تمام وب سایت ها و دامنه های شناسایی شده برای محافظت از کاربران به سرویس مرور ایمن اضافه شده است و به نظارت بر وضعیت ادامه می دهد.

لازاروس خدمات مالی، رمزنگاری را هدف قرار می دهد

گروههای هکر مرتبط با لازاروس چندین سال است که در هکهای مختلف شرکتهای رمزنگاری و بانکهای سنتی شرکت دارند. برخی از هک های قابل توجه شامل سرقت سایبری بانک بنگلادش در سال 2016 و حملات مختلف مرتبط با رمزنگاری در سال 2017 است.

گروه اصلی هکرهای متمرکز بر حملات خدمات مالی APT38 است که در پشت هک بدنام SWIFT قرار داشت. این شامل یک زیر گروه به نام CryptoCore یا «Open Password».

اکثر این هک ها موفقیت آمیز بوده اند و تخمین زده می شود که هکرها بیش از 400 میلیون دلار برای کره شمالی جمع آوری کرده اند. یک تحقیق سازمان ملل به این نتیجه رسید که درآمد حاصل از این سرقتهای سایبری برای تأمین مالی برنامه موشکهای بالستیک این کشور زاهدانه استفاده شده است.

پست کره شمالی از هکرها برای افزایش درآمد از طریق سرقت رمزارز استفاده می کند به نظر می رسد برای اولین بار در CryptoSlate.

- 400 میلیون دلار

- 2016

- 2022

- مطابق

- فعال

- نمایندگی

- معرفی

- تحلیل

- دیگر

- بنگلادش

- بانک

- بانک

- بلاگ

- مبارزات

- کروم

- رمز

- کشور

- Covid-19

- عضو سازمانهای سری ومخفی

- شرکت های رمزنگاری

- ارز رمزنگاری

- کریپتو کارنسی (رمز ارزها )

- سایبر

- امنیت سایبری

- مختلف

- حوزه

- در اوایل

- اشخاص

- جاسوسی

- برآورد

- مبادلات

- اعدام

- بهره برداری

- سرمایه گذاری

- مالی

- خدمات مالی

- fintech

- شرکت

- نام خانوادگی

- متمرکز شده است

- صندوق

- بودجه

- سوالات عمومی

- گوگل

- گروه

- هک

- هکر

- هکرها

- هک

- چگونه

- HTTPS

- فوری

- شامل

- لوازم

- اطلاعات

- اطلاعات

- گرفتار

- IT

- ژانویه

- کار

- کشور کره

- کره ای

- رهبری

- سبک

- مارس

- رسانه ها

- میلیون

- مانیتور

- اخبار

- شمال

- کره شمالی

- متعدد

- پیشنهادات

- باز کن

- عملیاتی

- عملیات

- سازمان های

- دیگر

- کلمه عبور

- مردم

- فیشینگ

- حملات فیشینگ

- سیاسی

- محبوب

- درآمد حاصل

- برنامه

- برنامه ها

- محافظت از

- بالا بردن

- گزارش

- جمهوری

- تحقیق

- منابع

- درامد

- امن

- سعید

- سرویس

- خدمات

- مشابه

- دولت

- موفق

- SWIFT

- سرقت

- از طریق

- سنتی

- UN

- منحصر به فرد

- استفاده کنید

- کاربران

- واکسن

- مختلف

- آسیب پذیری

- وب سایت

- ویکیپدیا

- در داخل

- کارگر

- سال