در سطح جهانی، علاقه به گروه تهدید دائمی پیشرفته کیمسوکی کره شمالی (با نام مستعار APT43) و علائم بارز آن افزایش یافته است. با این حال، گروه علیرغم بررسی دقیق هیچ نشانه ای از کاهش سرعت نشان نمی دهد.

کیمسوکی یک بازیگر تهدید کننده همسو با دولت است که هدف اصلی او جاسوسی است، اغلب (اما نه منحصرا) در زمینه های سیاست و تحقیقات تسلیحات هسته ای. اهداف آن بخشهای دولتی، انرژی، دارویی و مالی و فراتر از آن، عمدتاً در کشورهایی که کره شمالی آنها را دشمنان سرسخت خود میداند، شامل کره جنوبی، ژاپن و ایالات متحده میشود.

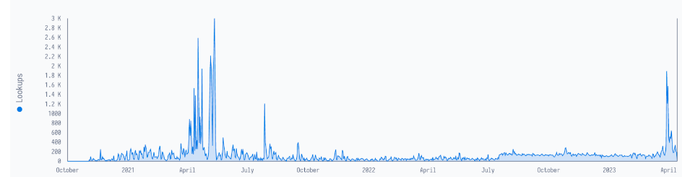

کیمسوکی به هیچ وجه یک لباس جدید نیست - CISA فعالیت این گروه را ردیابی کرده است تمام راه بازگشت به سال 2012. به لطف یک ماه گذشته، علاقه به اوج خود رسید گزارشی از شرکت امنیت سایبری Mandiantو یک کمپین مبتنی بر برنامه افزودنی کروم که منجر به هشدار مشترک مقامات آلمانی و کره ای شد. که در وبلاگی که در 20 آوریل منتشر شدهمانطور که در نمودار زیر نشان داده شده است، VirusTotal افزایش جستجوهای بدافزار مرتبط با Kimsuky را برجسته کرد.

بسیاری از APT ها از بین رفته اند زیر افزایش نظارت از سوی محققان و مجریان قانون اما نشانه ها نشان می دهد کیمسوکی بی حوصله است.

«معمولاً وقتی اطلاعات بینش را منتشر میکنیم، میگویند: «اوه، وای، ما لو میشویم. مایکل بارنهارت، تحلیلگر اصلی در Mandiant، در مورد APTهای معمولی میگوید: زمان آن است که به زیرزمین برویم.

اما در مورد کیمسوکی، «هیچکس اصلاً اهمیتی نمیدهد. ما شاهد کاهش سرعت صفر با این چیز بودهایم.»

چه خبر است با کیمسوکی؟

کیمسوکی از جمله تکرارها و تحولات زیادی را پشت سر گذاشته است یک تقسیم مستقیم به دو زیر گروه. اعضای آن بیشترین تمرین را در فیشینگ نیزه ای انجام می دهند، و جعل هویت اعضای سازمان های هدف در ایمیل های فیشینگ - اغلب هفته ها در یک زمان - به منظور نزدیک شدن به اطلاعات حساسی که به دنبال آن هستند.

با این حال بدافزاری که آنها در طول سال ها به کار گرفته اند، بسیار کمتر قابل پیش بینی است. آنها توانایی یکسانی با افزونه های مرورگر مخرب، تروجان های دسترسی از راه دور، جاسوس افزار مدولار، و بیشتر، برخی از آن تجاری و برخی نه.

در پست وبلاگ، VirusTotal تمایل APT برای ارائه بدافزار از طریق ماکروهای .docx را برجسته کرد. با این حال، در موارد معدودی، گروه از آن استفاده کرد CVE-2017-0199، یک آسیب پذیری اجرای کد دلخواه با درجه شدت بالا 7.8 در ویندوز و مایکروسافت آفیس.

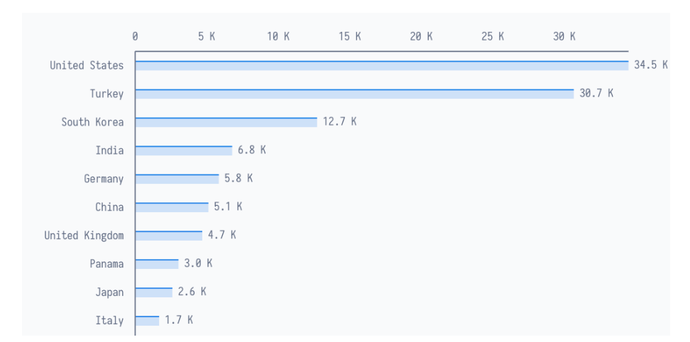

با افزایش اخیر علاقه در اطراف کیمسوکی، VirusTotal فاش کرده است که بیشتر نمونه های آپلود شده از کره جنوبی و ایالات متحده می آیند. این آهنگ با تاریخچه و انگیزه های گروه همراه است. با این حال، در کشورهایی که ممکن است فوراً با سیاست های کره شمالی مرتبط نباشند، مانند ایتالیا و اسرائیل نیز دارای نقاط ضعف است.

به عنوان مثال، وقتی نوبت به جستجوها می رسد - افرادی که به نمونه ها علاقه دارند - دومین حجم از نظر تعداد از ترکیه است. بر اساس این پست وبلاگ، این ممکن است نشان دهد که ترکیه یا قربانی یا مجرای حملات سایبری کره شمالی است.

چگونه در برابر کیمسوکی دفاع کنیم

از آنجایی که کیمسوکی سازمانها را در سراسر کشورها و بخشها هدف قرار میدهد، طیف سازمانهایی که نیاز به نگرانی در مورد آنها دارند، بیشتر از بسیاری از APTهای دولتهای ملی است.

بارنهارت میگوید: «پس آنچه ما در همه جا موعظه میکردیم، قدرت در تعداد است. با همه این سازمان ها در سراسر جهان، مهم است که همه ما با یکدیگر صحبت کنیم. مهم این است که ما همکاری کنیم. هیچ کس نباید در یک سیلو فعالیت کند.»

و او تاکید می کند، چون کیمسوکی از افراد به عنوان مجرای حملات بزرگتر استفاده می کند، همه باید مراقب باشند. "مهم است که همه ما این پایه را داشته باشیم: روی پیوندها کلیک نکنید و از احراز هویت چند عاملی خود استفاده کنید."

با اقدامات حفاظتی ساده در برابر فیشینگ نیزه ای، حتی هکرهای کره شمالی نیز می توانند خنثی شوند. بارنهارت خاطرنشان می کند: "از آنچه که ما می بینیم، اگر واقعاً برای رعایت بهداشت سایبری خود وقت بگذارید، کار می کند."

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- ضرب کردن آینده با آدرین اشلی. دسترسی به اینجا.

- منبع: https://www.darkreading.com/threat-intelligence/north-korea-kimsuky-apt-keeps-growing-despite-public-outing

- : دارد

- :است

- :نه

- 7

- 8

- a

- درباره ما

- دسترسی

- مطابق

- در میان

- فعالیت

- واقعا

- پیشرفته

- پس از

- در برابر

- معرفی

- همچنین

- an

- روانکاو

- و

- آوریل

- APT

- هستند

- دور و بر

- AS

- وابسته

- مرتبط است

- At

- حمله

- تصدیق

- مقامات

- به عقب

- خط مقدم

- BE

- زیرا

- بوده

- در زیر

- خارج از

- بلاگ

- مرورگر

- اما

- by

- CAN

- مورد

- موارد

- کروم

- کلیک

- نزدیک

- رمز

- همکاری

- آینده

- تجاری

- در نظر می گیرد

- کشور

- کشور

- سایبر

- حملات سایبری

- امنیت سایبری

- تحویل

- نشان

- مستقر

- با وجود

- دان

- پایین

- dprk

- هر

- هر دو

- ایمیل

- انرژی

- اجرای

- جاسوسی

- حتی

- تحولات

- مثال

- منحصرا

- اعدام

- قرار گرفتن در معرض

- ضمیمهها

- کمی از

- زمینه

- مالی

- شرکت

- به دنبال

- برای

- از جانب

- آلمانی

- دریافت کنید

- Go

- رفتن

- دولت

- گراف

- بیشتر

- گروه

- در حال رشد

- هکرها

- آیا

- he

- زیاد

- برجسته

- تاریخ

- اما

- HTML

- HTTPS

- بلافاصله

- مهم

- in

- از جمله

- افراد

- اطلاعات

- بینش

- علاقه

- به

- اسرائيل

- IT

- ایتالیا

- تکرار

- ITS

- ژاپن

- مشترک

- کشور کره

- کره ای

- نام

- قانون

- اجرای قانون

- رهبری

- پسندیدن

- لینک ها

- ماکرو

- اصلی

- نرم افزارهای مخرب

- بسیاری

- حداکثر عرض

- ممکن است..

- به معنی

- اعضا

- مایکل

- مایکروسافت

- قدرت

- ماه

- بیش

- اکثر

- نیاز

- جدید

- نیست

- شمال

- کره شمالی

- هکرهای کره شمالی

- یادداشت

- هستهای

- تعداد

- of

- دفتر

- on

- ONE

- عملیاتی

- or

- سفارش

- سازمان های

- دیگر

- روی

- دارویی

- فیشینگ

- افلاطون

- هوش داده افلاطون

- PlatoData

- سیاست

- سیاست

- پست

- قابل پیش بینی

- اصلی

- عمومی

- منتشر کردن

- منتشر شده

- محدوده

- RE

- اخیر

- دور

- دسترسی از راه دور

- تحقیق

- محققان

- نشان داد

- s

- می گوید:

- دوم

- بخش ها

- مشاهده

- حساس

- باید

- نشان

- نشانه ها

- ساده

- کاهش سرعت

- کند شدن

- So

- برخی از

- منبع

- جنوب

- کره جنوبی

- نیزه فیشینگ

- سنبله

- انشعاب

- ایالات

- هنوز

- استحکام

- رسید

- گرفتن

- مصرف

- صحبت

- هدف قرار

- اهداف

- نسبت به

- با تشکر

- که

- La

- نمودار

- جهان

- آنها

- اینها

- آنها

- چیز

- این

- تهدید

- از طریق

- زمان

- به

- ترکیه

- نوعی

- زیر

- unfaZed

- متحد

- ایالات متحده

- آپلود شده

- استفاده کنید

- معمولا

- استفاده

- Ve

- از طريق

- قربانی

- ویروس

- حجم

- آسیب پذیری

- هشدار

- مسیر..

- we

- تسلیحات

- هفته

- چی

- WHO

- پنجره

- با

- مهاجرت کاری

- جهان

- سال

- شما

- شما

- زفیرنت

- صفر