| چیزهایی که باید بدانید: |

| - محاسبات کوانتومی، یک فناوری پیشرفته، دارای پتانسیل بسیار زیادی برای متحول کردن محاسبات با قدرت محاسباتی بینظیر خود است.

- محاسبات کوانتومی، علیرغم اینکه حداقل چندین سال از یک پیشرفت بزرگ فاصله دارد، به دلیل قابلیتهای پردازش دادههای عظیم آن، به عنوان یک تهدید مهم برای رمزنگاری تلقی میشود. – تأثیر بالقوه محاسبات کوانتومی بر رمزنگاری و سیستمهای امن مانند اثبات کار بیتکوین باید به دقت در نظر گرفته شود. بهعنوان امنترین دروازه جهان برای ارزهای دیجیتال، چنین پرسشهای اساسی مستحق توجه کامل لجر است. |

محاسبات کوانتومی: جهش بزرگ فناوری بعدی

رایانه هایی که روزانه از آنها استفاده می کنیم، اطلاعات را بر اساس «بیت ها» پردازش می کنند. یک بیت فقط می تواند یکی از مقادیر زیر را داشته باشد: 0 یا 1، و می تواند برای ایجاد یک قطعه کد باینری به هم متصل شود. امروزه، هر کاری که ما با کامپیوتر انجام می دهیم، از ارسال ایمیل و تماشای ویدئو گرفته تا اشتراک گذاری موسیقی، به دلیل وجود چنین رشته ای از ارقام باینری امکان پذیر است.

ماهیت باینری کامپیوترهای سنتی محدودیت هایی را بر قدرت محاسباتی آنها تحمیل می کند. این کامپیوترها فقط یک مرحله عملیات را انجام می دهند و برای شبیه سازی دقیق مشکلات دنیای واقعی تلاش می کنند. در مقابل، دنیای فیزیکی بر اساس دامنهها به جای ارقام باینری عمل میکند و آن را بسیار پیچیدهتر میکند. اینجاست که کامپیوترهای کوانتومی وارد عمل می شوند.

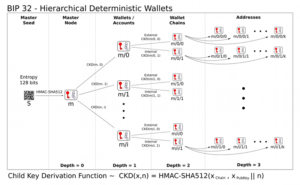

در سال 1981، ریچارد فاینمن گفت که "طبیعت کلاسیک نیست، و اگر می خواهید شبیه سازی از طبیعت انجام دهید، بهتر است آن را مکانیکی کوانتومی کنید." محاسبات کوانتومی به جای دستکاری بیتها، از «بیتهای کوانتومی» یا کیوبیتها استفاده میکند و به آن اجازه میدهد تا دادهها را به روشی بسیار کارآمدتر پردازش کند. کیوبیت ها می توانند صفر، یک و مهمتر از همه ترکیبی از صفر و یک باشند.

محاسبات کوانتومی در تقاطع فیزیک و علوم کامپیوتر قرار دارد. برای در نظر گرفتن همه چیز، یک کامپیوتر کوانتومی 500 کیوبیتی به بیت های کلاسیک بیشتری از ... تعداد اتم های کل جهان نیاز دارد.

آیا کوانتوم تهدیدی برای رمزنگاری است؟

رمزنگاری کلید عمومی که به آن رمزنگاری نامتقارن نیز گفته می شود، پایه و اساس امنیت ارزهای دیجیتال را تشکیل می دهد. این شامل ترکیبی از یک کلید عمومی (قابل دسترس برای همه) و یک کلید خصوصی است. در صورت ادامه پیشرفت محاسبات کوانتومی، قابلیتهای محاسباتی سریع کیوبیتها، پتانسیل شکستن رمزگذاری و مختل کردن امنیت صنعت ارزهای دیجیتال را افزایش میدهد.

دو الگوریتم باید به دقت مورد بررسی قرار گیرند: Shor's و Grover's. هر دو الگوریتم تئوری هستند زیرا در حال حاضر هیچ ماشینی برای پیاده سازی آنها وجود ندارد، اما همانطور که خواهید دید، اجرای بالقوه این الگوریتم ها می تواند برای رمزنگاری مضر باشد.

از یک طرف، الگوریتم کوانتومی شور (1994) که به نام پیتر شور نامگذاری شده است، فاکتورگیری اعداد صحیح بزرگ یا حل مسئله لگاریتم گسسته در زمان چند جمله ای را امکان پذیر می کند. این الگوریتم می تواند رمزنگاری کلید عمومی را با یک کامپیوتر کوانتومی به اندازه کافی قدرتمند بشکند. الگوریتم شور اکثریت قریب به اتفاق رمزنگاری نامتقارن را که امروزه استفاده میشود، از بین میبرد زیرا مبتنی بر RSA (با تکیه بر مسئله فاکتورسازی اعداد صحیح) و رمزنگاری منحنی بیضوی (بسته به مسئله لگاریتم گسسته در یک گروه منحنی بیضوی) است.

از سوی دیگر، الگوریتم گروور (1996) یک الگوریتم جستجوی کوانتومی است که توسط لاو گروور در سال 1996 ابداع شد و میتوان از آن برای حل مسائل جستجوی بدون ساختار استفاده کرد. الگوریتم گروور یک فرورفتگی قابل توجه در امنیت نمونه های اولیه متقارن ایجاد می کند اما غیرقابل حل نیست. به طور کلی توصیه می شود برای جبران پیچیدگی ریشه مربع این شکست، طول کلید را دو برابر کنید. استفاده از AES256 به جای AES128 کافی در نظر گرفته شده است، اما لازم به ذکر است که این قانون کلی ممکن است فقط گاهی برای همه رمزها معتبر باشد[5]. در مورد توابع هش، که بخشی از چشم انداز اولیه متقارن هستند، تصور می شود که تاثیری بر مقاومت در برابر برخورد ندارد. با این حال، محققان نمونه هایی از این مشکل را پیدا کردند که در آن این نادرست است[6] (مثلاً جستجوی پیش تصویر چند هدف).

در اصل، هر دو الگوریتم خطرات بالقوه ای برای رمزنگاری دارند. الگوریتم Shor فرآیند فاکتورسازی اعداد بزرگ را ساده میکند و کشف کلید خصوصی متصل به کلید عمومی را آسانتر میکند، و الگوریتم Grover قادر است هش رمزنگاری را به طور مؤثرتری نسبت به رایانههای فعلی به خطر بیندازد.

چه زمانی کامپیوترهای کوانتومی شکستن رمزگذاری پدیدار خواهند شد؟

بیایید برخی از آخرین آزمایشها را مرور کنیم و ببینیم تحقیقات چقدر سریع پیش میرود. اولین کامپیوتر کوانتومی واقعی بسیار دور باقی می ماند، اما این مانع از رسیدن یک نژاد جهانی به «برتری کوانتومی» نمی شود. برای Ayal Itzkovitz، شریک مدیریت در یک صندوق VC متمرکز بر کوانتومی، «اگر سه سال پیش نمیدانستیم که آیا امکان ساخت چنین رایانهای وجود دارد یا خیر، اکنون میدانیم که رایانههای کوانتومی وجود خواهند داشت که قادر خواهند بود کاری متفاوت از کامپیوترهای کلاسیک انجام دهید."

یکی از رویدادهایی که احتمالاً همه درباره آن شنیده اند، «آزمایش برتری کوانتومی» گوگل در سال 2019 با استفاده از دستگاهی با 54 کیوبیت بود. در سال 2021، دانشگاه علم و فناوری چین محاسبه پیچیده تری را با استفاده از 56 کیوبیت حل کرد که بعداً به 60 کیوبیت رسید. هدف آن انجام محاسباتی بدون الگوریتم Shor بود که به طور مساوی سرعت کوانتومی را نسبت به محاسبات کلاسیک نشان دهد.

طبق تعریف، این آزمایشها پیشرفتی در جهت شکستن رمزنگاری نشان نمیدهند، زیرا برای جلوگیری از اندازه و پیچیدگی انجام فاکتورسازی اعداد صحیح کوانتومی طراحی شدهاند. با این حال، آنها نشان میدهند که ساخت کیوبیتهای بیشتر در یک کامپیوتر کوانتومی، با راهحلهای سختافزاری مختلف، دیگر دشوار نیست. کیوبیت های تراشه «Sycamore» گوگل اساساً با فوتون های USTC متفاوت است. گام حیاتی بعدی برای رسیدن به رایانهای که رمزگذاری شکسته میشود، به طور کلی ساختن محاسبات تحملپذیر خطا و کیوبیتهای تصحیح خطا در نظر گرفته میشود.

وضعیت توسعه کامپیوتر کوانتومی BSI [1] نشان می دهد که کامپیوترهای کوانتومی کنونی چقدر با شکستن لگاریتم گسسته 160 بیتی (پایین ترین خط آبی در تصویر زیر) فاصله دارند. ابسیسا نشان میدهد که چگونه کاهش نرخ خطا از طریق بهبودهای سختافزاری خالص، یا محاسبات تحملپذیر خطا، به رسیدن به چنین سطوح محاسباتی بدون مقیاسگذاری چشمگیر تعداد کیوبیتهای موجود (محور y) کمک میکند.

پیادهسازی الگوریتم Shor به روشی مقیاسپذیر نیازمند محاسبات تحملپذیر خطا روی چند هزار کیوبیت منطقی است: حداقل 2124 کیوبیت برای شکستن یک منحنی بیضوی 256 بیتی مانند secp256k1 بیتکوین، از جانب مدارهای کوانتومی بهبود یافته برای لگاریتم های گسسته منحنی بیضوی[7]. یک کیوبیت "منطقی" در چنین سیستمی از چندین کیوبیت تشکیل شده است که به عنوان نسخه تصحیح شده یک کیوبیت منفرد طراحی شده اند.

هزار کیوبیت منطقی تقریباً به چندین میلیون کیوبیت ترجمه می شود که اندازه یک زمین فوتبال را پوشش می دهد. اخیراً یک نمایش عملی از چنین محاسباتی با تحمل خطا انجام شده است کنترل تحمل خطا یک کیوبیت تصحیح شده با خطا[2]، که در آن یک کیوبیت منطقی منفرد که احتمال خطای آن کمتر از کیوبیت هایی است که از آن ساخته شده است. انتظار می رود بهبود این منطقه به سرعت دنبال شود زیرا در کانون توجه قرار خواهد گرفت.

پیشرفت در این مسیر مستقیماً به یک تهدید ملموس برای رمزنگاری کلید عمومی تبدیل خواهد شد. در نهایت، امکان دیگری برای پیشرفت سریع میتواند ناشی از پیشرفتهای الگوریتمی صرف یا اکتشافات صرفاً سختافزاری باشد. وضعیت توسعه کامپیوتر کوانتومی BSI[1] توضیح می دهد: «ممکن است اکتشافات مخربی وجود داشته باشد که [وضعیت فعلی دانش] را به طرز چشمگیری تغییر دهد، که اصلی ترین آنها الگوریتم های رمزنگاری هستند که می توانند بر روی ماشین های کوتاه مدت بدون تصحیح خطا یا پیشرفت های چشمگیر در میزان خطا اجرا شوند. از برخی پلتفرم ها.» به عبارت دیگر، این مشکل فقط توانایی ساخت کامپیوترهای بزرگ با کیوبیت های زیاد نیست (در واقع ساختن کیوبیت های بیشتر به طور قابل اعتماد تمرکز اصلی نیست، محاسبات با تحمل خطا است)، بلکه یک مشکل الگوریتمی و احتمالاً یک تحقیق مواد است. یکی

همانطور که در حال نوشتن این مقاله بودیم، IBM نتایج خود را بر روی یک تراشه 127 کیوبیتی با ضریب خطای 0.001 منتشر کرد و قصد دارد یک تراشه 433 کیوبیتی در سال آینده و تراشه 1121 کیوبیتی را در سال 2023 منتشر کند.

در مجموع، پیشبینی اینکه یک کامپیوتر کوانتومی چقدر سریع زنده میشود، دشوار است. با این حال، میتوانیم به نظر کارشناسان در این مورد تکیه کنیم: چارچوب تخمین منبع برای حملات کوانتومی علیه توابع رمزنگاری - تحولات اخیر[3] و نظرسنجی تخصصی در مورد ریسک کوانتومی[4] نشان می دهد که بسیاری از کارشناسان موافقند که در 15 تا 20 سال، ما باید یک کامپیوتر کوانتومی در دسترس داشته باشیم.

نقل قول چارچوب تخمین منبع برای حملات کوانتومی علیه توابع رمزنگاری - تحولات اخیر [3] به عنوان خلاصه:

طرح های کلید عمومی در حال حاضر مستقر شده، مانند RSA و ECC، به طور کامل توسط الگوریتم Shor شکسته شده اند. در مقابل، پارامترهای امنیتی روشهای متقارن و توابع درهمسازی با حملات شناختهشده حداکثر تا دو برابر کاهش مییابد – با جستجوی «نیروی خشن» با استفاده از الگوریتم جستجوی گروور. همه آن الگوریتمها به ماشینهای کوانتومی مقاوم در برابر خطا در مقیاس بزرگ نیاز دارند که هنوز در دسترس نیستند. اکثر جامعه کارشناسان موافق هستند که احتمالاً ظرف 10 تا 20 سال آینده به واقعیت تبدیل خواهند شد.

اکنون که بررسی کردیم چرا الگوریتمهای کوانتومی میتوانند به رمزنگاری آسیب برسانند، بیایید خطرات قابل توجهی را که برای حوزههای کریپتو و Web3 وجود دارد، تحلیل کنیم.

کوانتوم: چه خطراتی برای ارزهای دیجیتال وجود دارد؟

پرونده بیت کوین:

بیایید با تجزیه و تحلیل Pieter Wuille از مشکل بیت کوین شروع کنیم، که گاهی اوقات به دلیل آدرس ها "ایمن کوانتومی" در نظر گرفته می شود. هش کلیدهای عمومی و در نتیجه افشا نشدن آنها.

ناتوانی در شکستن کلید خصوصی بیت کوین بر اساس این فرض که هش آن را غیرممکن می کند نیز متکی بر عدم افشای کلید عمومی شخص، به هر وسیله ای است، که در حال حاضر برای بسیاری از حساب ها اشتباه است.

Pieter Wuille با اشاره به موضوع دیگری ایده ای از تأثیر دزدیده شدن 37٪ از وجوه افشا شده (در آن زمان) ارائه می دهد. بیت کوین احتمالا مخزن خواهد شد، و حتی اگر در معرض دید قرار نگیرد، بقیه نیز ضرر خواهند کرد.

نکته مهم در اینجا ذکر این نکته است که پیشرفت به سمت ساخت یک کامپیوتر کوانتومی خواهد بود افزایشی: همانطور که آزمایش برتری کوانتومی گوگل نشان داد، میلیاردها دلار به صورت عمومی در این زمینه سرمایه گذاری شده است و هر گونه بهبودی در سراسر جهان طنین انداز می شود.

این بدان معنی است که پایان دادن به وجوه در معرض خطر زمان می برد و راه حل های جایگزین می توانند به درستی ارائه شوند. میتوان تصور کرد که یک فورک زنجیره را با استفاده از الگوریتمهای رمزنگاری پس کوانتومی برای امضا و اجازه دادن به افراد برای انتقال وجوه خود به آن زنجیره جدید از اخبار قدیمی مربوط به یک کامپیوتر کوانتومی نسبتاً قوی تصور کنید.

مورد اتریوم:

مورد اتریوم جالب است زیرا ETH 2.0 شامل یک برنامه پشتیبان برای یک شکست فاجعه بار در EIP-2333.

در صورت شکسته شدن امضاهای BLS ETH2، که همزمان با ECDSA اتفاق میافتد، زیرا هر دو به یک اندازه در مواجهه با الگوریتم Shor آسیبپذیر هستند، قبل از اینکه الگوریتم به خطر بیفتد، یک هارد فورک از زنجیره بلوکی اجرا میشود. سپس، کاربران تصویری از کلید خود را نشان میدهند که فقط مالکان قانونی میتوانند آن را داشته باشند. این شامل کلیدهای بازیابی شده با شکستن امضای BLS نمی شود. با این تصویر، آنها یک تراکنش خاص را امضا می کنند که به آنها امکان می دهد به هارد فورک حرکت کنند و از الگوریتم های جدید پس کوانتومی استفاده کنند.

این هنوز یک سوئیچ به یک زنجیره پست کوانتومی نیست، اما یک دریچه فرار فراهم می کند. برخی اطلاعات بیشتر اینجا کلیک نمایید.

امضاهای پس کوانتومی:

چند چیز را می توان در مورد تغییر به یک طرح امضای پس کوانتومی برای استفاده در یک ارز دیجیتال بهبود بخشید. فینالیست های فعلی NIST نیازمند حافظه نسبتاً زیادی هستند. هنگامی که اندازه امضا به طور غیرمنطقی بزرگتر از اندازه یک ECDSA نباشد، اندازه کلید عمومی اندازه بلوک و هزینه های مربوطه را افزایش می دهد.

| نام نامزد | اندازه |

| رنگين كمان | 58.3 کیلوبایت |

| دیلیتیت | 3.5 کیلوبایت |

| شاهین | 1.5 کیلوبایت |

| GeMSS | 352 کیلوبایت |

| پیک نیک | 12 کیلوبایت |

| SPHINCS+ | 7 کیلوبایت |

الگوریتم فالکون برای به حداقل رساندن اندازه کلید عمومی و امضا طراحی شده است. با این حال، 1563 بایت آن هنوز با 65 بایتی که ECDSA در حال حاضر به آن می رسد فاصله دارد.

تکنیکهای رمزنگاری میتوانند اندازه بلوکها را کاهش دهند، مانند جمع کردن چندین امضا با هم. این [طرح چند امضایی] (https://eprint.iacr.org/2020/520) برای امضای GeMSS دقیقاً این کار را انجام می دهد و هزینه ذخیره سازی هر امضا را به چیزی قابل قبول کاهش می دهد، علی رغم هزینه هنگفت یک بار امضای GeMSS .

تهدیدات سخت افزار رمزنگاری:

اندازه امضا همچنین بر کیف پولهای سختافزاری که حافظه بسیار محدود است تأثیر میگذارد: یک Ledger Nano S دارای 320 کیلوبایت حافظه فلش و تنها 10 کیلوبایت رم است. اگر به طور ناگهانی نیاز به استفاده از امضاهای رنگین کمان داشتیم، تولید کلید عمومی به صورت بومی امکان پذیر نخواهد بود.

با این حال، از آنجایی که کل جامعه رمزنگاری تحت تأثیر این مشکل قرار گرفته است، از جمله صنعت بانکداری، مخابرات و هویت که بیشتر بازار تراشه های امن را تشکیل می دهد، انتظار داریم سخت افزار به سرعت با نیاز به الگوریتم پس کوانتومی سازگار شود. سخت افزار دوستانه و حذف آن حافظه (یا گاهی اوقات عملکرد) همه با هم در زمان.

پیامدهای این وقفه ها سقوط سیستم بانکی فعلی، مخابرات و سیستم های هویتی مانند گذرنامه است. در مواجهه با چنین آینده آخرالزمانی چه باید کرد؟ نترسید، یا کمی، همانطور که رمزنگاران آن را پوشش داده اند.

آیا درمانی وجود دارد، دکتر؟

در حالی که رایانههای کنونی ما به هزاران سال برای شکستن رمزنگاری کلید عمومی نیاز دارند، رایانههای کوانتومی کاملاً توسعهیافته این کار را در چند دقیقه یا چند ساعت انجام میدهند. استانداردهای "امنیت کوانتومی" به ناچار برای مقابله با این تهدید و تضمین امنیت تراکنش های مالی آینده و ارتباطات آنلاین ما مورد نیاز خواهند بود.

در حال حاضر کار در مورد آنچه که معمولاً "رمزنگاری پست کوانتومی" نامیده می شود در حال انجام است. که می شود احتمالا باشد "سازگار با کامپیوترهای امروزی، اما در آینده قادر به مقاومت در برابر مهاجمان کامپیوترهای کوانتومی نیز خواهند بود." رمزنگاری پس کوانتومی الگوریتم ها و استانداردهای ریاضی را به سطح بعدی می آورد و در عین حال امکان سازگاری با رایانه های فعلی را فراهم می کند.

La مسابقه NIST ایجاد شده به همین مناسبت قبلاً به دور سوم خود رسیده است و فهرستی از نامزدهای بالقوه برای استانداردسازی را ارائه کرده است. این کنفرانس امنیت پس کوانتومی در سال 2006 برای مطالعه رمزنگاری های بدوی که در برابر حملات کوانتومی شناخته شده مقاومت می کنند، راه اندازی شد.

مبانی این تحقیق از هشدارهای متخصصان سرچشمه می گیرد که داده های رمزگذاری شده در حال حاضر در خطر به خطر افتادن هستند، زیرا انتظار می رود اولین رایانه های کوانتومی عملی ظرف 15 سال آینده ظاهر شوند.

این نوع حمله به عنوان «اکنون دادههای ذخیرهسازی، حمله بعداً» شناخته میشود، جایی که یک سازمان بزرگ اطلاعات رمزگذاریشده از طرفهای دیگری را که میخواهد شکسته شود، ذخیره میکند و منتظر میماند تا یک کامپیوتر کوانتومی به اندازه کافی قدرتمند به آن اجازه انجام این کار را بدهد. این همان نگرانی این مقاله است برای مثال، "ایالات متحده نگران است که امروزه هکرها دادهها را میدزدند تا رایانههای کوانتومی بتوانند آنها را ظرف یک دهه بشکنند."، اما نمی گوید بازیگران سطح دولتی ممکن است در همین راستا چه کاری انجام دهند. آنها منابع و فضای ذخیره سازی بسیار بیشتری در دسترس دارند.

بستن اندیشه

تعیین سرعت دقیقی که ارتباطات رمزگذاری شده در برابر تحقیقات کوانتومی آسیب پذیر می شود، هنوز دشوار است.

یک چیز مطمئن است: اگرچه پیشرفت قابل توجهی در محاسبات کوانتومی در حال انجام است، ما هنوز از داشتن قابلیت شکستن رمزنگاری با این ماشینها فاصله داریم. احتمال یک پیشرفت ناگهانی که منجر به طراحی چنین رایانه ای می شود بسیار کم است و به ما زمان می دهد تا برای ورود آن آماده شویم. اگر یک شبه اتفاق بیفتد، پیامدهای آن فاجعه آمیز خواهد بود و نه تنها بر ارزهای دیجیتال، بلکه بر طیف گسترده ای از بخش ها تأثیر می گذارد.

خوشبختانه، راهحلهایی، از جمله رمزنگاری پس کوانتومی، برای مقابله با این تهدید موجود است، اما صنعت کریپتو هنوز نیاز به سرمایهگذاری در این اقدامات فوریت ندارد.

بازار ارزهای دیجیتال باید تحولات کوانتومی را به دقت رصد کند. با توجه به سختافزار، دلیل کمی برای نگرانی وجود دارد زیرا ما پیشبینی میکنیم عناصر امن جدیدی برای پاسخگویی به تقاضا ایجاد شوند. بسیار مهم است که از آخرین پیشرفتها در نسخههای کانال جانبی و مقاوم در برابر خطای این الگوریتمها مطلع شوید تا بتوانیم پیادهسازی قابل اعتمادی را برای کاربران خود فراهم کنیم.

منابع:

[دو]: وضعیت توسعه کامپیوتر کوانتومی BSI

[دو]: کنترل تحمل خطا یک کیوبیت تصحیح شده با خطا

[دو]: چارچوب تخمین منبع برای حملات کوانتومی علیه توابع رمزنگاری - تحولات اخیر

[دو]: نظرسنجی تخصصی در مورد ریسک کوانتومی

[دو]: فراتر از افزایش سرعت درجه دوم در حملات کوانتومی در طرح های متقارن

[دو]: الگوریتم جستجوی برخورد کوانتومی کارآمد و مفاهیم در رمزنگاری متقارن

[دو]: مدارهای کوانتومی بهبود یافته برای لگاریتم های گسسته منحنی بیضوی

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://www.ledger.com/blog/should-crypto-fear-quantum-computing

- 1

- 10

- سال 15

- 1994

- 1996

- سال 20

- 2019

- 2021

- 2023

- 7

- a

- قادر

- درباره ما

- قابل قبول

- در دسترس

- حساب ها

- به درستی

- بازیگران

- واقعا

- وفق دادن

- نشانی

- آدرس

- پیشرفت

- پیشرفت

- موثر بر

- پس از

- در برابر

- جمع کردن

- الگوریتم

- الگوریتمی

- الگوریتم

- معرفی

- اجازه دادن

- اجازه می دهد تا

- قبلا

- جایگزین

- هر چند

- تحلیل

- تحلیل

- و

- دیگر

- سبقت جستن

- ورود

- مقاله

- مرتبط است

- فرض

- حمله

- حمله

- توجه

- در دسترس

- به عقب

- پشتیبان گیری

- بانکداری

- سیستم بانکی

- مستقر

- زیرا

- شدن

- قبل از

- بودن

- بهتر

- بزرگ

- فناوری بزرگ

- میلیاردها

- بیت

- بیت کوین

- مسدود کردن

- بلاکچین

- آبی

- شکستن

- شکستن

- می شکند

- دستیابی به موفقیت

- پیشرفت ها

- به ارمغان می آورد

- شکسته

- ساختن

- بنا

- نام

- نامزد

- قابلیت های

- توانا

- Осторожно

- مورد

- مصیبت بار

- علت

- زنجیر

- تغییر دادن

- تراشه

- چیپس

- کلاسیک

- نزدیک

- رمز

- ترکیب

- بیا

- عموما

- ارتباطات

- انجمن

- سازگاری

- به طور کامل

- پیچیده

- پیچیدگی

- مرکب

- در معرض خطر

- مصالحه

- محاسبه

- قدرت محاسباتی

- کامپیوتر

- علم کامپیوتر

- کامپیوتر

- محاسبه

- قدرت پردازش

- نگرانی

- متصل

- عواقب

- در نظر گرفته

- ادامه

- کنتراست

- کنترل

- هزینه

- میتوانست

- مقابله با

- پوشش داده شده

- پوشش

- ترک

- ایجاد

- ایجاد شده

- چهارراه

- بسیار سخت

- عضو سازمانهای سری ومخفی

- ترس کریپتو

- صنعت رمزنگاری

- ارز رمزنگاری

- کریپتو کارنسی (رمز ارزها )

- صنعت ارزهای دیجیتال

- بازار کریستوگرام

- رمزنگاری

- رمزنگاری

- علاج

- جاری

- وضعیت فعلی

- در حال حاضر

- منحنی

- لبه برش

- روزانه

- خطرات

- داده ها

- پردازش داده ها

- تقاضا

- نشان دادن

- بستگی دارد

- مستقر

- طرح

- طراحی

- با وجود

- مشخص کردن

- توسعه

- پروژه

- تحولات

- دستگاه

- مختلف

- مشکل

- رقم

- جهت

- مستقیما

- فاجعه بار

- افشا کردن

- نفاق افکن

- دکتر

- نمی کند

- عمل

- دلار

- دو برابر

- سقوط

- نمایشی

- به طور چشمگیری

- آسان تر

- موثر

- موثر

- عناصر

- بیضوی

- ایمیل

- را قادر می سازد

- رمزگذاری

- رمزگذاری

- کافی

- اطمینان حاصل شود

- تمام

- به همان اندازه

- خطا

- ماهیت

- ETH

- اخلاقی 2.0

- ethereum

- حتی

- واقعه

- هر کس

- همه چیز

- مثال

- انتظار

- انتظار می رود

- تجربه

- کارشناس

- کارشناسان

- توضیح می دهد

- قرار گرفتن در معرض

- چهره

- شکست

- FAST

- ترس

- امکان پذیر است

- پرداخت

- هزینه

- کمی از

- رشته

- زمینه

- فینالیست

- مالی

- نام خانوادگی

- فلاش

- تمرکز

- به دنبال

- پیروی

- چنگال

- اشکال

- یافت

- پایه

- مبانی

- چارچوب

- از جانب

- کامل

- کاملا

- توابع

- صندوق

- اساسی

- اساساً

- بودجه

- آینده

- دروازه

- عموما

- مولد

- گرفتن

- می دهد

- دادن

- جهانی

- هدف

- رفتن

- گوگل

- گروه

- استیفن گراور

- هکرها

- رخ دادن

- سخت

- چنگال سخت

- سخت افزار

- کیف جیبی

- مضر

- مخلوط

- حس کردن

- داشتن

- شنیده

- کمک می کند

- اینجا کلیک نمایید

- خیلی

- نگه داشتن

- دارای

- ساعت ها

- چگونه

- اما

- HTML

- HTTPS

- آی بی ام

- اندیشه

- هویت

- تصویر

- عظیم

- تأثیر

- انجام

- پیاده سازی

- پیامدهای

- ضمنی

- غیر ممکن

- بهبود یافته

- بهبود

- ارتقاء

- in

- در دیگر

- شامل

- از جمله

- افزایش

- صنعت

- به ناچار

- اطلاعات

- در عوض

- جالب

- سرمایه گذاری

- سرمایه گذاری

- صدور

- IT

- کلید

- کلید

- نوع

- دانستن

- دانش

- شناخته شده

- چشم انداز

- بزرگ

- در مقیاس بزرگ

- بزرگتر

- آخرین

- راه اندازی

- دفتر کل

- لجر نانو

- Ledger Nano S

- طول

- سطح

- سطح

- زندگی

- احتمالا

- محدودیت

- لاین

- فهرست

- کوچک

- منطقی

- دیگر

- از دست می دهد

- خیلی

- دستگاه

- ماشین آلات

- ساخته

- اصلی

- عمده

- اکثریت

- ساخت

- ساخت

- مدیریت

- شریک مدیریت

- دستکاری کردن

- بسیاری

- بازار

- ماده

- ریاضی

- ماده

- حداکثر عرض

- به معنی

- معیارهای

- مکانیکی

- دیدار

- حافظه

- شایستگی

- روش

- قدرت

- میلیون

- حداقل

- حد اقل

- دقیقه

- مانیتور

- بیش

- کارآمدتر

- اکثر

- حرکت

- موسیقی

- تحت عنوان

- نانو

- بومی

- طبیعت

- نیاز

- جدید

- اخبار

- بعد

- نیست

- اشاره کرد

- عدد

- تعداد

- فرصت

- قدیمی

- ONE

- آنلاین

- عمل می کند

- عملیات

- نظر

- سفارش

- کدام سازمان ها

- دیگر

- شبانه

- صاحبان

- پارامترهای

- بخش

- احزاب

- شریک

- مردم

- ادراک شده

- انجام

- کارایی

- انجام

- چشم انداز

- از پا افتادن

- پیتر شور

- فوتون ها

- فیزیکی

- فیزیک

- قطعه

- برنامه

- برنامه

- سیستم عامل

- افلاطون

- هوش داده افلاطون

- PlatoData

- بازی

- نقطه

- نظرسنجی

- امکان

- ممکن

- پتانسیل

- قدرت

- قوی

- عملی

- پیش بینی

- آماده

- جلوگیری از

- خصوصی

- کلید خصوصی

- شاید

- مشکل

- مشکلات

- روند

- در حال پردازش

- ساخته

- پیشرفت

- اثبات کار

- ارائه

- فراهم می کند

- عمومی

- کلید عمومی

- کلیدهای عمومی

- عمومی

- منتشر شده

- صرفا

- قرار دادن

- قرار می دهد

- کوانتومی

- الگوریتم های کوانتومی

- کامپیوتر کوانتومی

- کامپیوترهای کوانتومی

- محاسبات کوانتومی

- تحقیقات کوانتومی

- برتری کوانتومی

- Qubit

- کیوبیت

- سوالات

- به سرعت

- نژاد

- بالا بردن

- رم

- محدوده

- سریع

- نرخ

- رسیدن به

- رسیده

- می رسد

- رسیدن به

- واقعی

- دنیای واقعی

- واقعیت

- اخیر

- تازه

- كاهش دادن

- کاهش

- را کاهش می دهد

- کاهش

- اشاره

- با توجه

- با احترام

- قابل اعتماد

- بقایای

- برداشتن

- نیاز

- مورد نیاز

- نیاز

- تحقیق

- محققان

- مقاومت

- رونق می گیرد

- منابع

- منابع

- نتیجه

- نتایج

- فاش کردن

- انقلابی

- ریچارد

- خطر

- خطرات

- تقریبا

- دور

- rsa

- قانون

- دویدن

- سعید

- همان

- مقیاس پذیر

- مقیاس گذاری

- طرح

- طرح ها

- علم

- علم و تکنولوژی

- جستجو

- جستجو

- بخش ها

- امن

- تیم امنیت لاتاری

- به نظر می رسد

- در حال ارسال

- محیط

- چند

- اشتراک

- شور

- باید

- نشان

- نشان می دهد

- امضاء

- امضا

- قابل توجه

- امضای

- شبیه سازی

- پس از

- تنها

- اندازه

- اندازه

- So

- فوتبال

- مزایا

- حل

- حل کردن

- برخی از

- چیزی

- خاص

- سرعت

- استانداردهای

- می ایستد

- شروع

- دولت

- وضعیت

- ماندن

- ساقه

- گام

- هنوز

- به سرقت رفته

- ذخیره سازی

- پرده

- مبارزه

- مهاجرت تحصیلی

- قابل توجه

- چنین

- ناگهانی

- خلاصه

- گزینه

- سیستم

- سیستم های

- گرفتن

- فن آوری

- تکنیک

- پیشرفته

- ارتباط از راه دور

- ارتباط از راه دور

- La

- شان

- نظری

- چیز

- اشیاء

- سوم

- فکر

- هزاران نفر

- تهدید

- سه

- از طریق

- زمان

- به

- امروز

- امروز

- با هم

- نسبت به

- طرف

- سنتی

- معامله

- معاملات

- انتقال

- ترجمه کردن

- برملا کردن

- در حال انجام

- جهان

- بی همتا

- ضرورت

- us

- استفاده کنید

- کاربران

- ارزشها

- وسیع

- VC

- نسخه

- فیلم های

- حیاتی

- آسیب پذیر

- کیف پول

- تماشای

- Web3

- چی

- چه شده است

- که

- در حین

- تمام

- وسیع

- دامنه گسترده

- اراده

- در داخل

- بدون

- کلمات

- مهاجرت کاری

- جهان

- جهان

- در سرتاسر جهان

- نگران

- خواهد بود

- نوشته

- اشتباه

- سال

- سال

- شما

- زفیرنت

- صفر