محققان ESET یک کمپین فعال StrongPity را شناسایی کردند که یک نسخه تروجانیزه شده از برنامه Android Telegram را توزیع می کند، که به عنوان برنامه Shagle ارائه شده است - یک سرویس گفتگوی ویدیویی که نسخه برنامه ای ندارد.

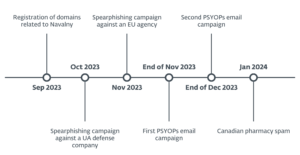

محققان ESET یک کمپین فعال را شناسایی کردند که ما آن را به گروه StrongPity APT نسبت داده ایم. این کمپین که از نوامبر 2021 فعال است، یک برنامه مخرب را از طریق وب سایتی که جعل هویت Shagle است، توزیع کرده است - یک سرویس گفتگوی تصادفی ویدیویی که ارتباطات رمزگذاری شده بین افراد غریبه را فراهم می کند. بر خلاف سایت کاملاً مبتنی بر وب و واقعی Shagle که برنامه رسمی تلفن همراه را برای دسترسی به خدمات خود ارائه نمی دهد، سایت کپی فقط یک برنامه اندروید را برای دانلود ارائه می دهد و هیچ پخش مبتنی بر وب امکان پذیر نیست.

- تنها یک کمپین اندروید دیگر قبلاً به StrongPity نسبت داده شده است.

- این اولین بار است که ماژول های توصیف شده و عملکرد آنها به صورت عمومی مستند شده است.

- یک وب سایت کپی، تقلید از سرویس Shagle، برای توزیع برنامه درپشتی تلفن همراه StrongPity استفاده می شود.

- این برنامه نسخه اصلاح شده برنامه متن باز تلگرام است که با کد درب پشتی StrongPity بسته بندی شده است.

- بر اساس شباهتها با کد درب پشتی قبلی StrongPity و امضای برنامه با گواهینامهای از کمپین قبلی StrongPity، ما این تهدید را به گروه StrongPity APT نسبت میدهیم.

- درب پشتی StrongPity ماژولار است، که در آن تمام ماژول های باینری ضروری با استفاده از AES رمزگذاری شده و از سرور C&C آن دانلود می شوند و دارای ویژگی های جاسوسی مختلف است.

این برنامه مخرب در واقع یک نسخه کاملاً کاربردی اما تروجانیزه شده از برنامه قانونی تلگرام است، با این حال، به عنوان برنامه غیر موجود Shagle ارائه شده است. در ادامه این وبلاگ از آن به عنوان برنامه جعلی Shagle، برنامه تروجانی شده تلگرام یا درب پشتی StrongPity یاد خواهیم کرد. محصولات ESET این تهدید را به عنوان Android/StrongPity.A شناسایی می کنند.

این درپشتی StrongPity دارای ویژگیهای جاسوسی مختلفی است: 11 ماژول فعال شده پویا مسئول ضبط تماسهای تلفنی، جمعآوری پیامهای SMS، فهرست تماسها، فهرست تماسها و موارد دیگر هستند. این ماژول ها برای اولین بار مستند می شوند. اگر قربانی سرویسهای دسترسی برنامه مخرب StrongPity را اعطا کند، یکی از ماژولهای آن به اعلانهای دریافتی نیز دسترسی خواهد داشت و میتواند از ارتباطات 17 برنامه مانند Viber، Skype، Gmail، Messenger و همچنین Tinder استفاده کند.

این کمپین احتمالاً بسیار محدود است، زیرا تله متری ESET هنوز هیچ قربانی را شناسایی نمی کند. در طول تحقیقات ما، نسخه تجزیه و تحلیل شده بدافزار موجود از وبسایت کپیکت دیگر فعال نبود و دیگر امکان نصب موفقیتآمیز آن و راهاندازی عملکرد درب پشتی آن وجود نداشت، زیرا StrongPity شناسه API خود را برای برنامه تروجانشده تلگرام خود به دست نیاورده است. اما اگر عامل تهدید تصمیم به آپدیت برنامه مخرب بگیرد، ممکن است هر زمان تغییر کند.

بررسی اجمالی

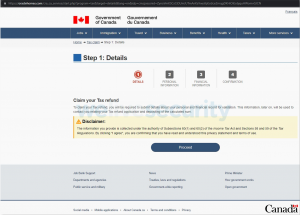

این کمپین StrongPity حول یک درب پشتی اندروید ارائه شده از دامنه حاوی کلمه "هلندی" متمرکز است. این وب سایت جعل سرویس قانونی به نام Shagle at است shagle.com. در شکل 1 می توانید صفحات اصلی هر دو وب سایت را مشاهده کنید. این برنامه مخرب مستقیماً از وب سایت جعل هویت ارائه شده است و هرگز از فروشگاه Google Play در دسترس قرار نگرفته است. این یک نسخه تروجانیزه شده از برنامه قانونی تلگرام است که گویی برنامه Shagle است، اگرچه در حال حاضر هیچ برنامه رسمی اندروید Shagle وجود ندارد.

همانطور که در شکل 2 می بینید، کد HTML سایت جعلی شامل شواهدی است که نشان می دهد از سایت قانونی کپی شده است. shagle.com سایت در 1 نوامبرst، 2021، با استفاده از ابزار خودکار HTTrack. دامنه مخرب در همان روز ثبت شد، بنابراین سایت کپی و اپلیکیشن جعلی Shagle ممکن است از آن تاریخ برای دانلود در دسترس بوده باشند.

قربانی سازی

در ژوئیه 18th، 2022، یکی از قوانین YARA ما در VirusTotal با تقلید یک برنامه مخرب و پیوند به یک وب سایت فعال شد. shagle.com آپلود شدند. در همان زمان به ما اطلاع داده شد توییتر در مورد آن نمونه، اگرچه به اشتباه بود منسوب به باهاموت. دادههای تلهمتری ESET هنوز هیچ قربانی را شناسایی نمیکنند، که نشان میدهد این کمپین احتمالاً هدف قرار گرفته است.

تخصیص

APK توزیع شده توسط وبسایت کپیکت Shagle با همان گواهی امضای کد امضا شده است (شکل 3 را ببینید) به عنوان یک برنامه دولت الکترونیک سوریه که در سال 2021 کشف شد. ترند میکروکه به StrongPity نیز نسبت داده شد.

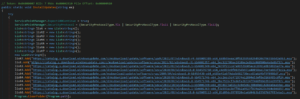

کدهای مخرب در برنامه جعلی Shagle در کمپین تلفن همراه قبلی توسط StrongPity دیده شد و یک درب پشتی ساده، اما کاربردی را پیاده سازی کرد. ما شاهد استفاده از این کد فقط در کمپین های انجام شده توسط StrongPity بوده ایم. در شکل 4 می توانید برخی از کلاس های مخرب اضافه شده را مشاهده کنید که بسیاری از نام های مبهم حتی در کد هر دو کمپین یکسان هستند.

مقایسه کد درب پشتی این کمپین با کد برنامه تروجانیزه شده دولت الکترونیک سوریه (SHA-1: 5A5910C2C9180382FCF7A939E9909044F0E8918B) دارای عملکرد گسترده است اما با همان کدی که برای ارائه عملکردهای مشابه استفاده می شود. در شکل 5 و شکل 6 می توانید کدهای هر دو نمونه را که وظیفه ارسال پیام بین اجزا را بر عهده دارد، مقایسه کنید. این پیام ها مسئول تحریک رفتار مخرب درب پشتی هستند. از این رو، ما قویاً معتقدیم که برنامه جعلی Shagle به گروه StrongPity مرتبط است.

تجزیه و تحلیل فنی

دسترسی اولیه

همانطور که در بخش نمای کلی این وبلاگ توضیح داده شد، برنامه جعلی Shagle در وب سایت Shagle copycat میزبانی شده است، که قربانیان باید از بین آن برنامه را دانلود و نصب کنند. هیچ مزاحمتی وجود نداشت که نشان دهد این برنامه از Google Play در دسترس است و ما نمی دانیم که قربانیان احتمالی چگونه به وب سایت جعلی اغوا شده اند یا در غیر این صورت کشف شده اند.

مجموعه ابزار

طبق توضیحات وبسایت کپیکت، این برنامه رایگان است و برای ملاقات و چت با افراد جدید استفاده میشود. با این حال، برنامه دانلود شده یک برنامه تلگرام با وصله مخرب است، به ویژه تلگرام نسخه 7.5.0 (22467) که در حدود 25 فوریه برای دانلود در دسترس بود.th، 2022.

نسخه بسته بندی مجدد تلگرام از همان نام بسته برنامه قانونی تلگرام استفاده می کند. نام بستهها باید شناسههای منحصربهفرد برای هر برنامه Android باشد و باید در هر دستگاه خاص منحصر به فرد باشد. این بدان معناست که اگر برنامه رسمی تلگرام قبلاً روی دستگاه قربانی احتمالی نصب شده باشد، این نسخه پشتی قابل نصب نیست. به شکل 7 مراجعه کنید. این ممکن است به معنای یکی از دو چیز باشد – یا عامل تهدید ابتدا با قربانیان احتمالی ارتباط برقرار میکند و آنها را وادار میکند تا تلگرام را در صورت نصب از دستگاههای خود حذف نصب کنند، یا اینکه کمپین بر کشورهایی تمرکز میکند که در آنها استفاده از تلگرام برای ارتباط نادر است.

شکل 7. اگر برنامه رسمی تلگرام از قبل بر روی دستگاه نصب شده باشد، نسخه تروجانیزه شده نمی تواند با موفقیت نصب شود.

برنامه تروجانیزه شده تلگرام StrongPity باید دقیقاً مانند نسخه رسمی برای ارتباطات، با استفاده از APIهای استانداردی که به خوبی در وب سایت تلگرام مستند شده اند، کار می کرد – اما برنامه دیگر کار نمی کند، بنابراین ما نمی توانیم آن را بررسی کنیم.

در طول تحقیقات ما، نسخه فعلی بدافزار موجود از وبسایت کپیکت دیگر فعال نبود و دیگر امکان نصب موفقیتآمیز آن و راهاندازی عملکرد درب پشتی آن وجود نداشت. زمانی که سعی کردیم با استفاده از شماره تلفن خود ثبت نام کنیم، برنامه تلگرام بسته بندی مجدد نتوانست شناسه API را از سرور دریافت کند و از این رو به درستی کار نمی کرد. همانطور که در شکل 8 مشاهده می شود، برنامه یک نشان می دهد API_ID_PUBLISHED_FLOOD خطا.

بر اساس تلگرام مستندات خطا، به نظر می رسد که StrongPity شناسه API خود را به دست نیاورده است. در عوض، از نمونه API ID موجود در کد منبع باز تلگرام برای اهداف آزمایش اولیه استفاده کرده است. تلگرام استفاده از API ID را نظارت می کند و نمونه API ID را محدود می کند، بنابراین استفاده از آن در یک برنامه منتشر شده منجر به خطای مشاهده شده در شکل 8 می شود. به دلیل خطا، دیگر امکان ثبت نام و استفاده از برنامه یا فعال کردن عملکرد مخرب آن وجود ندارد. . این ممکن است به این معنی باشد که اپراتورهای StrongPity به این موضوع فکر نکرده اند، یا شاید بین انتشار برنامه و غیرفعال شدن آن توسط تلگرام به دلیل استفاده بیش از حد از APP ID، زمان کافی برای جاسوسی از قربانیان وجود داشته باشد. از آنجایی که هیچ نسخه جدید و کارآمدی از برنامه هرگز از طریق وب سایت در دسترس نبود، ممکن است نشان دهد که StrongPity با موفقیت این بدافزار را در اهداف مورد نظر خود مستقر کرده است.

در نتیجه، برنامه Shagle جعلی موجود در وب سایت جعلی در زمان تحقیق ما دیگر فعال نبود. با این حال، در صورتی که عوامل تهدید تصمیم بگیرند برنامه مخرب را به روز کنند، این ممکن است تغییر کند.

اجزا و مجوزهای مورد نیاز کد درب پشتی StrongPity به برنامه تلگرام اضافه شده است. AndroidManifest.xml آن فایل. همانطور که در شکل 9 مشاهده می شود، این امر به راحتی می توانید ببینید که چه مجوزهایی برای بدافزار ضروری است.

از مانیفست اندروید میتوانیم ببینیم که کلاسهای مخرب به آن اضافه شدهاند org.telegram.messenger بسته به عنوان بخشی از برنامه اصلی ظاهر شود.

عملکرد مخرب اولیه توسط یکی از سه گیرنده پخش که پس از اقدامات تعریف شده اجرا می شوند، راه اندازی می شود. boot_completed, BATTERY_LOW، یا USER_PRESENT. پس از اولین شروع، به صورت پویا گیرنده های پخش اضافی را برای نظارت ثبت می کند SCREEN_ON, صفحه خاموشو CONNECTIVITY_CHANGE مناسبت ها. سپس برنامه جعلی Shagle از IPC (ارتباط بین فرآیندی) برای برقراری ارتباط بین اجزای خود برای راه اندازی اقدامات مختلف استفاده می کند. با استفاده از HTTPS با سرور C&C تماس می گیرد تا اطلاعات اولیه در مورد دستگاه در معرض خطر را ارسال کند و یک فایل رمزگذاری شده با AES حاوی 11 ماژول باینری را دریافت می کند که به صورت پویا توسط برنامه والد اجرا می شود. شکل 10 را ببینید. همانطور که در شکل 11 مشاهده می شود، این ماژول ها در حافظه داخلی برنامه ذخیره می شوند. /data/user/0/org.telegram.messenger/files/.li/.

هر ماژول مسئول عملکردهای متفاوتی است. لیست نام ماژول ها در تنظیمات ترجیحی مشترک محلی ذخیره می شود sharedconfig.xml فایل؛ شکل 12 را ببینید.

هر زمان که لازم باشد ماژول ها به صورت پویا توسط برنامه والد فعال می شوند. هر ماژول نام ماژول مخصوص به خود را دارد و مسئولیت عملکردهای مختلفی مانند:

- libarm.jar (ماژول سانتی متر) - تماس های تلفنی را ضبط می کند

- libmpeg4.jar (ماژول nt) - متن پیام های اعلان دریافتی را از 17 برنامه جمع آوری می کند

- محلی.جار (ماژول fm/fp) - لیست فایل (درخت فایل) را روی دستگاه جمع آوری می کند

- phone.jar (ماژول ms) – از سرویسهای دسترسپذیری برای جاسوسی از برنامههای پیامرسانی با استخراج نام مخاطب، پیام چت و تاریخ استفاده میکند.

- منابع.جار (ماژول sm) - پیام های SMS ذخیره شده در دستگاه را جمع آوری می کند

- خدمات.جار (ماژول lo) - مکان دستگاه را به دست می آورد

- systemui.jar (ماژول sy) - اطلاعات دستگاه و سیستم را جمع آوری می کند

- تایمر.جار (یا ماژول) - لیستی از برنامه های نصب شده را جمع آوری می کند

- جعبه ابزار.جار (ماژول cn) - لیست مخاطبین را جمع آوری می کند

- کیت ساعت.جار (ماژول ac) - لیستی از حساب های دستگاه را جمع آوری می کند

- wearkit.jar (ماژول cl) - فهرستی از گزارش تماس ها را جمع آوری می کند

تمام دادههای بهدستآمده در فضای شفاف ذخیره میشوند /data/user/0/org.telegram.messenger/databases/outdata، قبل از اینکه با استفاده از AES رمزگذاری شود و به سرور C&C ارسال شود، همانطور که در شکل 13 مشاهده می کنید.

این درب پشتی StrongPity دارای ویژگیهای جاسوسی گستردهتر در مقایسه با اولین نسخه StrongPity کشف شده برای موبایل است. می تواند از قربانی بخواهد که خدمات دسترسی را فعال کند و به اطلاع رسانی دسترسی پیدا کند. شکل 14 را ببینید. اگر قربانی آنها را فعال کند، بدافزار از اعلانهای دریافتی جاسوسی میکند و از سرویسهای دسترسپذیری سوء استفاده میکند تا ارتباطات چت را از برنامههای دیگر نفوذ کند.

شکل 14. درخواست های بدافزار، از قربانی، دسترسی به اطلاع رسانی و خدمات دسترسی

با دسترسی به اعلان، بدافزار میتواند پیامهای اعلان دریافتی از 17 برنامه هدفمند را بخواند. در اینجا لیستی از نام بسته های آنها آمده است:

- پیام رسان (com.facebook.orca)

- مسنجر لایت (com.facebook.mlite)

- وایبر – چت و تماس ایمن (com.viber.voip)

- اسکایپ (com.skype.raider)

- خط: تماس ها و پیام ها (jp.naver.line.android)

- Kik - برنامه پیام رسانی و چت (kik. اندروید)

- پخش زنده تانگو و چت تصویری (com.sgiggle.production)

- Hangouts (com.google.android.talk)

- تلگرام (org.telegram.messenger)

- وی چت (com.tencent.mm)

- اسنپ چت (com.snapchat.android)

- Tinder (com.tinder)

- اخبار و مطالب کوهنوردی (com.bsb.hike)

- اینستاگرام (com.instagram.android)

- توییتر (com.twitter.android)

- جیمیل (com.google.android.gm)

- imo-تماس و چت بین المللی (com.imo.android.imoim)

اگر دستگاه قبلاً روت شده باشد، بدافزار بیصدا سعی میکند به آن مجوز بدهد WRITE_SETTINGS، WRITE_SECURE_SETTINGS، راهاندازی مجدد، MOUNT_FORMAT_FILESYSTEMS، MODIFY_PHONE_STATE، PACKAGE_USAGE_STATS، READ_PRIVILEGED_PHONE_STATE، برای فعال کردن خدمات دسترسپذیری و اعطای دسترسی به اعلانها. سپس درب پشتی StrongPity سعی می کند برنامه SecurityLogAgent را غیرفعال کند (com.samsung.android.securitylogagent) که یک برنامه رسمی سیستمی است که به محافظت از امنیت دستگاه های سامسونگ کمک می کند و همه اعلان های برنامه را که از خود بدافزار می آید و ممکن است در آینده در صورت بروز خطا، خرابی یا اخطار برنامه به قربانی نمایش داده شود، غیرفعال می کند. درپشتی StrongPity به خودی خود سعی در روت کردن یک دستگاه ندارد.

الگوریتم AES از حالت CBC و کلیدهای رمزگذاری شده برای رمزگشایی ماژول های دانلود شده استفاده می کند:

- کلید AES - aaaanothing غیر ممکن است

- AES IV - aaaanothingimpos

نتیجه

کمپین موبایلی که توسط گروه StrongPity APT اداره میشود، جعل یک سرویس قانونی برای توزیع درب پشتی اندروید خود است. StrongPity برنامه رسمی تلگرام را مجددا بسته بندی کرد تا نوعی از کد درب پشتی گروه را شامل شود.

آن کد مخرب، عملکرد آن، نام کلاس ها و گواهی استفاده شده برای امضای فایل APK، مانند کمپین قبلی است. بنابراین ما با اطمینان بالا معتقدیم که این عملیات متعلق به گروه StrongPity است.

در زمان تحقیق ما، نمونهای که در وبسایت کپیکت موجود بود به دلیل غیرفعال بودن API_ID_PUBLISHED_FLOOD خطا، که منجر به فعال نشدن کد مخرب می شود و احتمالاً قربانیان احتمالی برنامه غیرفعال را از دستگاه خود حذف می کنند.

تجزیه و تحلیل کد نشان می دهد که درب پشتی ماژولار است و ماژول های باینری اضافی از سرور C&C دانلود می شوند. این بدان معنی است که تعداد و نوع ماژول های مورد استفاده را می توان در هر زمان تغییر داد تا با درخواست های کمپین مطابقت داشته باشد، زمانی که توسط گروه StrongPity اداره می شود.

بر اساس تجزیه و تحلیل ما، به نظر می رسد این نسخه دوم بدافزار اندرویدی StrongPity باشد. در مقایسه با نسخه اول خود، از خدمات دسترسی و دسترسی به اطلاع رسانی نیز سوء استفاده می کند، داده های جمع آوری شده را در یک پایگاه داده محلی ذخیره می کند، سعی می کند اجرا کند. su دستورات، و برای بیشتر مجموعه داده ها از ماژول های دانلود شده استفاده می کند.

IoC ها

فایل ها

| SHA-1 | نام فایل | نام تشخیص ESET | توضیحات: |

|---|---|---|---|

| 50F79C7DFABECF04522AEB2AC987A800AB5EC6D7 | video.apk | Android/StrongPity.A | StrongPity در پشتی (برنامه قانونی تلگرام اندروید که با کدهای مخرب بسته بندی مجدد شده است). |

| 77D6FE30DAC41E1C90BDFAE3F1CFE7091513FB91 | libarm.jar | Android/StrongPity.A | ماژول موبایل StrongPity مسئول ضبط تماس های تلفنی است. |

| 5A15F516D5C58B23E19D6A39325B4B5C5590BDE0 | libmpeg4.jar | Android/StrongPity.A | ماژول موبایل StrongPity مسئول جمع آوری متن اعلان های دریافتی است. |

| D44818C061269930E50868445A3418A0780903FE | محلی.جار | Android/StrongPity.A | ماژول موبایل StrongPity مسئول جمع آوری لیست فایل ها در دستگاه است. |

| F1A14070D5D50D5A9952F9A0B4F7CA7FED2199EE | phone.jar | Android/StrongPity.A | ماژول تلفن همراه StrongPity مسئول سوء استفاده از خدمات دسترسی برای جاسوسی از برنامه های دیگر است. |

| 3BFAD08B9AC63AF5ECF9AA59265ED24D0C76D91E | منابع.جار | Android/StrongPity.A | ماژول موبایل StrongPity مسئول جمع آوری پیامک های ذخیره شده در دستگاه است. |

| 5127E75A8FAF1A92D5BD0029AF21548AFA06C1B7 | خدمات.جار | Android/StrongPity.A | ماژول موبایل StrongPity مسئول به دست آوردن موقعیت مکانی دستگاه است. |

| BD40DF3AD0CE0E91ACCA9488A2FE5FEEFE6648A0 | systemui.jar | Android/StrongPity.A | ماژول موبایل StrongPity مسئول جمع آوری اطلاعات دستگاه و سیستم است. |

| ED02E16F0D57E4AD2D58F95E88356C17D6396658 | تایمر.جار | Android/StrongPity.A | ماژول موبایل StrongPity مسئول جمع آوری لیستی از برنامه های نصب شده است. |

| F754874A76E3B75A5A5C7FE849DDAE318946973B | جعبه ابزار.جار | Android/StrongPity.A | ماژول موبایل StrongPity مسئول جمع آوری لیست مخاطبین است. |

| E46B76CADBD7261FE750DBB9B0A82F262AFEB298 | کیت ساعت.جار | Android/StrongPity.A | ماژول موبایل StrongPity مسئول جمع آوری لیستی از حساب های دستگاه است. |

| D9A71B13D3061BE12EE4905647DDC2F1189F00DE | wearkit.jar | Android/StrongPity.A | ماژول موبایل StrongPity مسئول جمع آوری لیستی از گزارش تماس ها است. |

شبکه ارتباطی

| IP | ارائه دهنده | اولین بار دیده شد | جزئیات |

|---|---|---|---|

| 141.255.161[.]185 | NameCheap | 2022-07-28 | intagrefedcircuitchip[.]com C&C |

| 185.12.46[.]138 | گوشت خوک | 2020-04-21 | Networksoftwaresegment[.]com C&C |

تکنیک های MITER ATT&CK

این جدول با استفاده از 12 نسخه چارچوب MITER ATT&CK.

| تاکتیک | ID | نام | توضیحات: |

|---|---|---|---|

| اصرار | T1398 | اسکریپت های راه اندازی اولیه یا ورود به سیستم | درب پشتی StrongPity دریافت می کند boot_completed قصد پخش برای فعال شدن در هنگام راه اندازی دستگاه. |

| T1624.001 | اجرای رویداد: گیرنده های پخش | اگر یکی از این رویدادها اتفاق بیفتد، عملکرد درپشتی StrongPity فعال می شود: BATTERY_LOW, USER_PRESENT, SCREEN_ON, صفحه خاموش، یا CONNECTIVITY_CHANGE. | |

| فرار از دفاع | T1407 | کد جدید را در زمان اجرا دانلود کنید | در پشتی StrongPity می تواند ماژول های باینری اضافی را دانلود و اجرا کند. |

| T1406 | فایل ها یا اطلاعات مبهم | در پشتی StrongPity از رمزگذاری AES برای مخفی کردن ماژول های دانلود شده و پنهان کردن رشته ها در APK خود استفاده می کند. | |

| T1628.002 | مخفی کردن مصنوعات: گریز از کاربر | درپشتی StrongPity می تواند تمام اعلان های برنامه را که از خود بدافزار می آید غیرفعال کند تا حضور آن را پنهان کند. | |

| T1629.003 | نقص دفاع: ابزارها را غیرفعال یا اصلاح کنید | اگر درب پشتی StrongPity دارای روت باشد، SecurityLogAgent را غیرفعال می کند (com.samsung.android.securitylogagent) در صورت وجود | |

| کشف | T1420 | کشف فایل و دایرکتوری | در پشتی StrongPity میتواند فایلهای موجود در حافظه خارجی را فهرست کند. |

| T1418 | کشف نرم افزار | در پشتی StrongPity می تواند لیستی از برنامه های نصب شده را بدست آورد. | |

| T1422 | کشف پیکربندی شبکه سیستم | در پشتی StrongPity می تواند IMEI، IMSI، آدرس IP، شماره تلفن و کشور را استخراج کند. | |

| T1426 | کشف اطلاعات سیستم | درب پشتی StrongPity می تواند اطلاعات مربوط به دستگاه از جمله نوع اتصال به اینترنت، شماره سریال سیم کارت، شناسه دستگاه و اطلاعات رایج سیستم را استخراج کند. | |

| مجموعه | T1417.001 | ضبط ورودی: Keylogging | درپشتی StrongPity ضربات کلید را در پیامهای چت و دادههای تماس از برنامههای هدف را ثبت میکند. |

| T1517 | دسترسی به اطلاعیه ها | در پشتی StrongPity می تواند پیام های اعلان را از 17 برنامه هدفمند جمع آوری کند. | |

| T1532 | آرشیو داده های جمع آوری شده | درپشتی StrongPity داده های استخراج شده را با استفاده از AES رمزگذاری می کند. | |

| T1430 | پیگیری موقعیت مکانی | درپشتی StrongPity موقعیت دستگاه را ردیابی می کند. | |

| T1429 | ضبط صدا | در پشتی StrongPity می تواند تماس های تلفنی را ضبط کند. | |

| T1513 | ضبط صفحه نمایش | درب پشتی StrongPity می تواند صفحه دستگاه را با استفاده از آن ضبط کند MediaProjectionManager API | |

| T1636.002 | اطلاعات کاربر محافظت شده: گزارش تماس | درب پشتی StrongPity می تواند گزارش تماس ها را استخراج کند. | |

| T1636.003 | اطلاعات کاربر محافظت شده: لیست مخاطبین | درب پشتی StrongPity می تواند لیست مخاطبین دستگاه را استخراج کند. | |

| T1636.004 | اطلاعات کاربر محافظت شده: پیام های SMS | درب پشتی StrongPity می تواند پیام های SMS را استخراج کند. | |

| دستور و کنترل | T1437.001 | پروتکل لایه کاربردی: پروتکل های وب | درپشتی StrongPity از HTTPS برای ارتباط با سرور C&C خود استفاده می کند. |

| T1521.001 | کانال رمزگذاری شده: رمزنگاری متقارن | در پشتی StrongPity از AES برای رمزگذاری ارتباطات خود استفاده می کند. | |

| اکسفیلتراسیون | T1646 | خروج از کانال C2 | درپشتی StrongPity داده ها را با استفاده از HTTPS استخراج می کند. |

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://www.welivesecurity.com/2023/01/10/strongpity-espionage-campaign-targeting-android-users/

- 1

- 10

- 1040

- 11

- 2021

- 2022

- 7

- 9

- a

- قادر

- درباره ما

- AC

- دسترسی

- دسترسی

- حساب ها

- اقدامات

- فعال

- اضافه

- اضافی

- نشانی

- AES

- پس از

- الگوریتم

- معرفی

- قبلا

- هر چند

- تحلیل

- و

- اندروید

- API

- رابط های برنامه کاربردی

- نرم افزار

- ظاهر شدن

- برنامه های کاربردی

- برنامه های

- APT

- دور و بر

- خودکار

- در دسترس

- درپشتی

- اساسی

- زیرا

- قبل از

- بودن

- باور

- میان

- پخش

- ساخته

- صدا

- تماس ها

- کمپین بین المللی حقوق بشر

- مبارزات

- نمی توان

- گرفتن

- مورد

- مراکز

- گواهی نامه

- تغییر دادن

- کانال

- بررسی

- را انتخاب کنید

- کلاس

- کلاس ها

- واضح

- رمز

- جمع آوری

- جمع آوری

- مجموعه

- آینده

- مشترک

- ارتباط

- ارتباط

- ارتباطات

- مقايسه كردن

- مقایسه

- مقایسه

- مقایسه

- اجزاء

- در معرض خطر

- اعتماد به نفس

- پیکر بندی

- ارتباط

- تماس

- اطلاعات تماس

- شامل

- محتوا

- کشور

- کشور

- جاری

- در حال حاضر

- داده ها

- پایگاه داده

- تاریخ

- روز

- رمزگشایی کنید

- تحویل داده

- مستقر

- شرح داده شده

- شرح

- دستگاه

- دستگاه ها

- DID

- مختلف

- مستقیما

- غیر فعال

- کشف

- توزیع کردن

- توزیع شده

- توزیع

- نمی کند

- دامنه

- دانلود

- در طی

- هر

- پیش از آن

- هر دو

- قادر ساختن

- را قادر می سازد

- رمزگذاری

- رمزگذاری

- کافی

- به طور کامل

- خطا

- خطاهای

- جاسوسی

- حتی

- حوادث

- تا کنون

- مدرک

- اجرا کردن

- اعدام

- خارجی

- عصاره

- فیس بوک

- جعلی

- امکانات

- شکل

- پرونده

- فایل ها

- نام خانوادگی

- بار اول

- مناسب

- تمرکز

- چارچوب

- رایگان

- از جانب

- کاملا

- تابعی

- قابلیت

- توابع

- آینده

- افزایش

- آلبوم عکس

- تولید

- داده

- گوگل

- گوگل بازی

- بازی فروشگاه گوگل

- اعطا کردن

- کمک های مالی

- گروه

- گروه ها

- کمک می کند

- اینجا کلیک نمایید

- پنهان شدن

- زیاد

- صفحه اصلی

- میزبانی

- چگونه

- اما

- HTML

- HTTPS

- ia

- شناسایی

- شناسایی

- پیاده سازی می کند

- in

- شامل

- مشمول

- شامل

- از جمله

- وارد شونده

- اطلاعات

- اول

- اینستگرام

- نصب

- در عوض

- قصد

- داخلی

- اینترنت

- اتصال اینترنت

- IP

- IP آدرس

- IT

- خود

- جولای

- کلید

- کلید

- دانستن

- لایه

- احتمالا

- محدودیت

- لاین

- ارتباط دادن

- مرتبط

- فهرست

- لیست

- محلی

- محل

- دیگر

- ساخته

- باعث می شود

- نرم افزارهای مخرب

- بسیاری

- حداکثر عرض

- به معنی

- دیدار

- پیام

- پیام

- پیام

- رسول

- قدرت

- موبایل

- برنامه موبایل

- حالت

- اصلاح شده

- پیمانهای

- ماژول ها

- ماژول ها

- مانیتور

- مانیتور

- بیش

- اکثر

- MS

- نام

- تحت عنوان

- نام

- ناور

- لازم

- شبکه

- جدید

- اخبار

- اخطار

- اطلاعیه ها

- نوامبر

- نوامبر 2021

- عدد

- به دست آمده

- بدست آوردن

- به دست می آورد

- ارائه

- رسمی

- ONE

- منبع باز

- کد منبع باز

- عمل

- عمل

- اپراتور

- اصلی

- دیگر

- در غیر این صورت

- مروری

- خود

- بسته

- بخش

- مردم

- شاید

- مجوز

- تلفن

- تماس های تلفنی

- افلاطون

- هوش داده افلاطون

- PlatoData

- بازی

- بازی فروشگاه

- نقطه

- تصویر

- ممکن

- پتانسیل

- تنظیمات

- حضور

- در حال حاضر

- ارائه شده

- قبلی

- قبلا

- محصولات

- به درستی

- محافظت از

- پروتکل

- ارائه

- ارائه

- فراهم می کند

- عمومی

- انتشار

- اهداف

- نادر

- خواندن

- اخذ شده

- دریافت

- رکورد

- ثبت

- ضبط

- سوابق

- ثبت نام

- ثبت

- منتشر شد

- از بین بردن

- درخواست

- درخواست

- ضروری

- تحقیق

- محققان

- مسئوليت

- REST

- نتیجه

- نتایج

- فاش می کند

- ریشه

- قوانین

- امن

- همان

- سامسونگ

- پرده

- دوم

- بخش

- تیم امنیت لاتاری

- به نظر می رسد

- در حال ارسال

- سریال

- سرویس

- خدمات

- به اشتراک گذاشته شده

- باید

- امضاء

- امضاء شده

- سیم کارت

- مشابه

- شباهت ها

- ساده

- پس از

- سایت

- اسکایپ

- SMS

- اسنپ چت

- So

- برخی از

- به طور خاص

- جاسوسی

- استاندارد

- شروع

- شروع

- هنوز

- ذخیره سازی

- opbevare

- ذخیره شده

- پرده

- جریان

- جریان

- به شدت

- موفقیت

- چنین

- مفروض

- سیستم

- جدول

- هدف قرار

- هدف گذاری

- اهداف

- تلگرام

- Tencent به

- تست

- La

- شان

- اشیاء

- تهدید

- بازیگران تهدید

- سه

- از طریق

- زمان

- اتش افروز

- به

- ابزار

- ماشه

- باعث شد

- راه اندازی

- توییتر

- منحصر به فرد

- بروزرسانی

- آپلود شده

- استفاده

- استفاده کنید

- کاربر

- کاربران

- نوع دیگر

- مختلف

- نسخه

- وایبر

- قربانی

- قربانیان

- تصویری

- چت تصویری

- وب

- مبتنی بر وب

- سایت اینترنتی

- وب سایت

- چی

- که

- وسیع

- اراده

- کلمه

- مهاجرت کاری

- مشغول به کار

- کارگر

- XML

- شما

- زفیرنت