وقت خواندن: 6 دقیقه

با ادامه راهاندازی بلاکچینهای جدید، پلهای زنجیرهای متقابل برای افزایش قابلیت همکاری بین اکوسیستمهای بلاک چین ضروریتر از همیشه میشوند.

با این اوصاف، نوآوری جدید سطحی را برای تعداد زیادی از بردارهای حمله فراهم می کند. با توجه به Chainalysis، هک پل های زنجیره ای به تنهایی 69 درصد از وجوه سرقت شده در سال 2022 را تشکیل می دهد.

13 بوده است پل متقابل زنجیره ای

” data-gt-translate-attributes=”[{“خصیصه”:”data-cmtooltip”, “format”:”html”}]”>حملات زنجیره ای متقاطع به صورت رفت و برگشتی، با سال 2022 که بیشترین حملات را داشت. اکثریت.

این مقاله خلاصه ای از تمام رویدادهای هک زنجیره ای در سال 2022 را برای وضوح بهتر در مورد امنیت پل های زنجیره ای در دوران امروز

چگونه پل های زنجیره ای متقابل دارایی های رمزنگاری را به همراه دارند؟

بیایید عملکرد a را درک کنیم پل متقابل زنجیره ای

” data-gt-translate-attributes=”[{“ویژگی”:”data-cmtooltip”, “format”:”html”}]”>پل زنجیره متقابل از طریق یک مثال.

یک کاربر دارایی هایی در شبکه اتریوم دارد اما باید از آنها در Polygon استفاده کند. او بلافاصله به دنبال یک صرافی متمرکز مانند Coinbase یا Binance است و دارایی های ETH خود را برای استفاده در Polygon به MATIC تبدیل می کند.

اکنون، او میخواهد که توکن MATIC باقیمانده به ETH تبدیل شود. بنابراین، او باید دوباره همان روند را طی کند.

جالب اینجاست که پلهای زنجیرهای متقابل فرآیند را مستقیم میکنند و راه آسانتری برای انتقال داراییها بین شبکههای مختلف بلاک چین فراهم میکنند.

چگونه این کار را انجام می دهد؟

بیشتر پلهای زنجیرهای متقاطع در مدل قفل و ضرابخانه برای دستیابی به قابلیت همکاری عمل میکنند.

همان سناریویی که در آن کاربر می خواهد از توکن های ETH در شبکه Polygon استفاده کند. بیایید ببینیم که او چگونه می تواند این کار را از طریق a انجام دهد پل متقابل زنجیره ای

” data-gt-translate-attributes=”[{“خصیصه”:”data-cmtooltip”, “format”:”html”}]”>پل زنجیره متقابل.

- کاربر می تواند توکن ETH را به آدرس خاصی در زنجیره اتریوم ارسال کند و هزینه تراکنش را بپردازد.

- توکن های ETH در یک قرارداد هوشمند توسط اعتبارسنجی قفل می شوند یا توسط یک سرویس نگهداری نگهداری می شوند.

- اکنون توکنهای MATIC با ارزش برابر با توکنهای قفل شده ETH در زنجیره Polygon (به عنوان مثال زنجیره مقصد) ضرب میشوند.

- کاربر رمز MATIC را در کیف پول خود دریافت می کند و می تواند از آن برای انجام معاملات استفاده کند

اگر کاربر بخواهد توکن ETH خود را پس بگیرد چه؟

اینجاست که «سوزاندن نشانهها» به تصویر کشیده میشود.

- کاربر می تواند توکن MATIC باقیمانده خود را در کیف پول به آدرس خاصی در زنجیره Polygon ارسال کند.

- این توکن های MATIC به گونه ای سوزانده می شوند که وجوه قابل استفاده مجدد نباشد

- قراردادهای هوشمند یا خدمات نگهبانی توکن ETH را آزاد می کند و آنها را در کیف پول کاربر اعتبار می دهد.

در واقعیت، پلهای زنجیرهای متقاطع با بستهبندی توکنهایی کار میکنند تا از یک بلاک چین به بلاک چین دیگر استفاده شوند.

اگر کاربری بخواهد از بیت کوین در شبکه اتریوم استفاده کند، پل های زنجیره ای متقاطع، بیت کوین موجود در بلاک چین بیت کوین را به بیت کوین پیچیده (wBTC) روی بلاک چین اتریوم تبدیل می کند.

با نگاهی به این موضوع، به راحتی میتوان گفت که پیچیدگیهای قابل توجهی به عنوان منبع وجود دارد، و بلاک چین مقصد از دو قرارداد هوشمند متفاوت استفاده میکند. و بنابراین، مسائل از هر طرف، سرمایه کاربر را در معرض خطر قرار می دهد.

پل ها می توانند دو نوع باشند: قابل اعتماد و بدون اعتماد

به طور کلی، نوع پل تعیین می کند که چه کسی قدرت را بر وجوه دارد.

پل های قابل اعتماد توسط نهادهای مرکزی اداره می شوند که حافظ وجوه انتقال یافته از طریق پل ها هستند.

پل های بی اعتماد بر روی قراردادها و الگوریتم های هوشمند عمل می کند و قرارداد هوشمند خود شروع کننده هر اقدامی است. بنابراین به این ترتیب، کاربران بر دارایی های خود کنترل دارند.

اختلالاتی که منجر به شکستن پل های زنجیره ای شد

سوابق اخیر هک ها از سال 2021 تا 22 به وضوح نشان می دهد که پل های دیفای بیشترین هدف مورد جستجوی مهاجمان هستند.

ردیابی هک هایی که از زمان تأسیس پل های زنجیره ای متقاطع تاکنون اتفاق افتاده است

همانطور که قبلاً گفته شد، سال 2022 به اکثر هک ها کمک می کند و بیایید ببینیم در همه این هک ها چه اشتباهی رخ داده است.

BSC (بازرسی نشده)

۲ میلیون توکن BNB به ارزش ۵۸۶ میلیون دلار از مرکز توکن BSC به سرقت رفت.

مرکز توکن BSC یک پل Binance است که زنجیره قدیمی Binance Beacon و زنجیره BNB را به هم متصل می کند. مهاجم با نشان دادن مدرک دروغین مبنی بر سپرده گذاری در زنجیره Binance Beacon، 2M BNB از پل BNB بریده است.

هکر از نقص پل Binance که شواهد را تأیید می کرد، سوء استفاده کرد و هر یک 1 میلیون BNB از دو تراکنش وام گرفت.

مهاجم سپس از صندوق قرض گرفته شده به عنوان وثیقه در پروتکل پلت فرم وام دهی BSC Venus استفاده کرد و نقدینگی فوراً به سایر شبکه های بلاک چین منتقل شد.

حمله عشایر

پل عشایر در اثر یک حمله وحشیانه سقوط کرد و 190 میلیون دلار از نقدینگی خود را از دست داد.

Nomad یک هک بدون مجوز بود که هر کسی می توانست به آن ملحق شود و از آن بهره برداری کند. پس از ارتقای قرارداد معمول، قرارداد Replica با یک اشکال اولیه اولیه شد.

تابع ()process مسئول اجرای پیام های زنجیره ای متقابل است و یک نیاز داخلی برای اعتبارسنجی ریشه merkle برای پردازش پیام ها دارد.

با بهره گیری از اشکال کدنویسی، بهره بردار قادر به فراخوانی مستقیم تابع process() بدون نیاز به "اثبات" اعتبار آنها بود.

اشکال موجود در کد، مقدار «پیامها» 0 (نامعتبر، طبق منطق قدیمی) را بهعنوان «اثبات شده» تأیید کرد. بنابراین، این بدان معنی است که هر فراخوانی ()process به عنوان معتبر تایید میشود، که منجر به بهرهبرداری از بودجه از پل میشود.

بسیاری از هکرها از این فرصت استفاده کردند تا پول هنگفتی را از طریق یک کپی/پیست ساده از همان فرآیند () فراخوانی از طریق Etherscan غارت کنند.

پل هارمونی

"Harmony در مسیر سختی قرار گرفت و بیش از 100 میلیون دلار به دلیل سازش کلید خصوصی از دست داد"

پل هارمونی توسط 2 از 5 مولتی سیگ ایمن شد، جایی که بردار حمله توانست به دو آدرس دسترسی پیدا کند.

هکر از آدرس در معرض خطری استفاده کرد که برای انجام هر تراکنش ضروری بود و در نهایت 100 میلیون دلار را از پل در دستان خود گرفت.

تعداد کمی مشکوک هستند که به خطر افتادن کلید خصوصی ممکن است به دلیل دسترسی هکرها به سرورهایی باشد که این کیف پول های داغ را اجرا می کنند.

شبکه رونین (حسابرسی نشده)

"بزرگترین هک کریپتو - بهره برداری رونین برای 624 میلیون دلار"

رونین یک زنجیره جانبی اتریوم بود که بر روی مدل اثبات اقتدار با XNUMX تایید کننده برای تایید تراکنش ها کار می کرد.

برای تأیید تراکنشهای واریز و برداشت، پنج مورد از نه تأیید تأییدکننده لازم است. از این میان، چهار تایید کننده اعضای داخلی تیم هستند و تنها یک امضای دیگر برای مجوز تراکنش ها لازم است.

علاوه بر به خطر انداختن چهار گره اعتبارسنجی داخلی، هکر به این امضای پنجم نیز دسترسی پیدا کرد و وجوه قرارداد پل رونین را تخلیه کرد.

متأسفانه، این حمله پس از گذشت تقریباً یک هفته شناسایی شد.

Meter.io (حسابرسی نشده)

"4.4 میلیون دلار از Meter.io به دلیل حمله به پل گرفته شده است"

Meter.io، فورکی از ChainBridge's chainSafe که با تغییر در روش سپرده گذاری توسط کنترل کننده ERC20 راه اندازی شد.

اختلافات در روش سپرده گذاری توسط هکر مورد استفاده قرار گرفت، که با ارسال مبلغ دلخواه در داده های تماس.

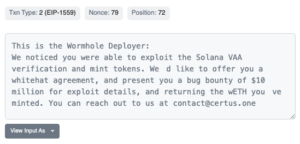

سوراخ کرم

"حادثه کرم چاله با هکر 326 میلیون دلار در جریان است"

Wormhole، یک پل سولانا، طوری دستکاری شد که تصور می شد 120 هزار اتریوم در اتریوم سپرده شده است، که به هکر اجازه می داد تا دارایی های پیچیده شده معادل را در Solana برش دهد.

هکرها از کاستیهای موجود در "Solana_program::sysvar::instructions" و "Solana_program" استفاده کردند که آدرس را به درستی تأیید نکرد. با استفاده از این، مهاجم آدرسی حاوی فقط 0.1 ETH ارائه کرد و یک «مجموعه امضای» جعلی تولید کرد تا به طور جعلی 120 هزار اتریوم پیچیده شده روی Solana برش دهد.

کیوبریج (حسابرسی نشده)

«Qbridge under the lens برای بهره برداری 80 میلیون دلاری»

کیوبیت امکان وثیقه زنجیره ای متقابل دارایی ها را بین اتریوم و BSC فراهم می کند.

خطای منطقی در باگ، xETH را در BSC بدون واریز ETH در اتریوم در دسترس قرار داد. این امر باعث شد هکرها با وجود نداشتن هیچ سپرده ای در قرارداد اتریوم، وام های وثیقه ای را در کیوبیت دریافت کنند.

چند نور در امنیت پل متقاطع زنجیره ای

علاوه بر اقدامات امنیتی که در طراحی پروتکل تعبیه شده است، انجام بررسی های حسابرسی کامل و منظم سطح خطر حملات را به حداقل می رساند. QuillAudits پیشگام به عنوان یک شرکت حسابرسی ردیف 1 با شهرت جهانی خوب برای تامین امنیت پروژه ها.

10 نمایش ها

- بیت کوین

- بلاکچین

- انطباق با بلاک چین

- کنفرانس بلاکچین

- coinbase

- coingenius

- اجماع

- کنفرانس رمزنگاری

- معدنکاری رمز گشایی

- کریپتو کارنسی (رمز ارزها )

- غیر متمرکز

- DEFI

- دارایی های دیجیتال

- ethereum

- فراگیری ماشین

- رمز غیر قابل شستشو

- افلاطون

- افلاطون آی

- هوش داده افلاطون

- پلاتوبلاک چین

- PlatoData

- بازی پلاتو

- چند ضلعی

- اثبات سهام

- کویل هاش

- روند

- W3

- زفیرنت