گروه پشت تروجان دسترسی از راه دور پیشرفته، SilverRAT، پیوندهایی به ترکیه و سوریه دارد و قصد دارد نسخه به روز شده این ابزار را برای کنترل سیستم های ویندوز و دستگاه های اندرویدی در معرض خطر منتشر کند.

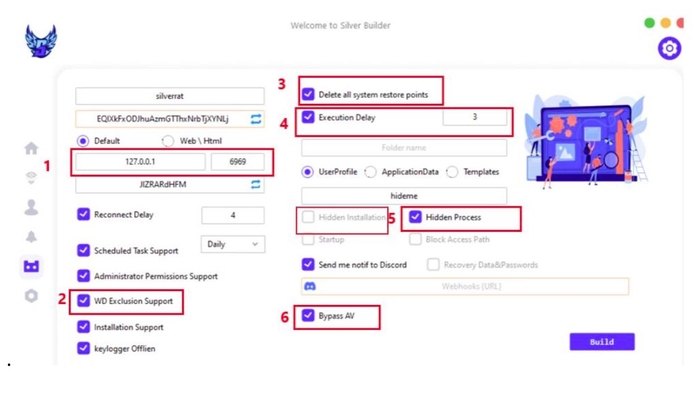

بر اساس تجزیه و تحلیل تهدید منتشر شده در 3 ژانویه، SilverRAT v1 - که در حال حاضر فقط بر روی سیستمهای ویندوز کار میکند - اجازه ساخت بدافزار برای حملات باجگیری و keylogging را میدهد و شامل ویژگیهای مخرب مانند توانایی حذف نقاط بازیابی سیستم است. Cyfirma مستقر در سنگاپور در تحلیل خود بیان کردند.

SilverRAT Builder به ویژگی های مختلف اجازه می دهد

بر اساس تحلیل Cyfirma، SilverRAT نشان میدهد که گروههای مجرم سایبری منطقه در حال پیچیدهتر شدن هستند. اولین نسخه SilverRAT که کد منبع آن توسط بازیگران ناشناس در ماه اکتبر فاش شد، از سازنده ای تشکیل شده است که به کاربر اجازه می دهد یک تروجان دسترسی از راه دور با ویژگی های خاص بسازد.

بر اساس تحلیل Cyfirma، ویژگیهای جالبتر شامل استفاده از آدرس IP یا صفحه وب برای فرمان و کنترل، دور زدن نرمافزار آنتیویروس، امکان پاک کردن نقاط بازیابی سیستم و اجرای تأخیر بارگذاریها است.

طبق تجزیه و تحلیل Cyfirma، حداقل دو عامل تهدید – یکی از دسته «نقره خطرناک» و دیگری از «Monstermc» استفاده میکند – توسعه دهندگان هر دو SilverRAT و برنامه قبلی S500 RAT هستند. هکرها در تلگرام و از طریق انجمنهای آنلاین کار میکنند که در آن بدافزار را بهعنوان یک سرویس میفروشند، RATهای کرکشده را از دیگر توسعهدهندگان توزیع میکنند و خدمات متنوع دیگری را ارائه میدهند. علاوه بر این، آنها یک وبلاگ و وب سایت به نام عربی ناشناس دارند.

راجانس پاتل، محقق تهدید در Cyfirma میگوید: «دو نفر هستند که SilverRAT را مدیریت میکنند. "ما توانستیم شواهد عکاسی یکی از توسعه دهندگان را جمع آوری کنیم."

شروع از انجمن ها

گروه پشت این بدافزار، به نام عربی Anonymous، در انجمن های خاورمیانه، مانند Turkhackteam، 1877، و حداقل یک فروم روسی فعال است.

کوشیک پال، محقق تهدید در تیم تحقیقاتی Cyfirma میگوید علاوه بر توسعه SilverRAT، توسعهدهندگان این گروه حملات انکار سرویس توزیع شده (DDoS) را در صورت تقاضا ارائه میدهند.

او میگوید: «ما از اواخر نوامبر 2023 فعالیتهایی را از عربی ناشناس مشاهده کردهایم. شناخته شده است که آنها از یک بات نت تبلیغ شده در تلگرام به نام BossNet برای انجام حملات DDOS به نهادهای بزرگ استفاده می کنند.

در حالی که چشمانداز تهدید خاورمیانه تحت تسلط گروههای هکر دولتی و تحت حمایت دولتی در ایران و اسرائیل است، گروههای داخلی مانند Anonymous Arabic همچنان بر بازارهای جرایم سایبری تسلط دارند. توسعه مداوم ابزارهایی مانند SilverRAT ماهیت پویای بازارهای زیرزمینی در منطقه را برجسته می کند.

داشبورد SilverRAT برای ساخت تروجان ها. منبع: Cyfirma

سارا جونز، تحلیلگر تحقیقات اطلاعاتی تهدیدات سایبری در شرکت شناسایی و پاسخ مدیریت شده Critical Start، می گوید که گروه های هک در خاورمیانه کاملاً متنوع هستند و هشدار داد که گروه های هک فردی به طور مداوم در حال تکامل هستند و تعمیم ویژگی های آنها می تواند مشکل ساز باشد.

او میگوید: «سطح پیچیدگی فنی در میان گروههای خاورمیانه بسیار متفاوت است. برخی از بازیگران تحت حمایت دولت دارای قابلیتهای پیشرفتهای هستند، در حالی که برخی دیگر به ابزارها و تکنیکهای سادهتری متکی هستند.

دروازه ای از طریق هک های بازی

بر اساس دادههای جمعآوریشده توسط محققان Cyfirma، از جمله نمایه فیسبوک، کانال یوتیوب و پستهای رسانههای اجتماعی یکی از هکرها – مردی او در اوایل 20 سالگی او که در دمشق، سوریه زندگی می کند، از نوجوانی شروع به هک کرد.

مشخصات هکرهای جوانی که برای یافتن اکسپلویت برای بازی ها دندان های خود را بریده اند، از جامعه هکری در خاورمیانه فراتر رفته است. نوجوانانی که حرفه هک خود را با ایجاد هک های بازی یا راه اندازی حملات انکار سرویس علیه سیستم های بازی شروع می کنند به یک روند تبدیل شده است. آریون کورتاج، عضو گروه Lapsus$، به عنوان یک هکر Minecraft شروع به کار کرد و بعداً به سمت اهداف هک مانند مایکروسافت، انویدیا و سازنده بازی Rockstar رفت.

راجانس پاتل، محقق تهدید Cyfirma میگوید: «ما میتوانیم روند مشابهی را با توسعهدهنده SilverRAT مشاهده کنیم. هک ها و مود ها.”

هیئت بررسی ایمنی سایبری وزارت امنیت داخلی ایالات متحده (CSRB) که تجزیه و تحلیل پس از مرگ هک های بزرگ را انجام می دهد، ادامه خط لوله از هکرهای نوجوان به شرکت های مجرم سایبری را به عنوان یک خطر وجودی شناسایی کرد. دولتها و سازمانهای خصوصی باید برنامههای جامعی را برای هدایت نوجوانان به دور از جرایم سایبری اجرا کنند، CSRB در تجزیه و تحلیل آن از موفقیت گروه Lapsus$ در حمله به «برخی از دارای منابع خوب و دفاع شده ترین شرکت های جهان».

با این حال، Critical Start’s Jones میگوید، با این حال، برنامهنویسان جوان و نوجوانان با فنآوری، اغلب راههای دیگری را نیز برای ورود به جرایم سایبری پیدا میکنند.

او می گوید: «هکرها، مانند هر گروه جمعیتی، افراد متنوعی با انگیزه ها، مهارت ها و رویکردهای مختلف هستند. در حالی که برخی از هکرها ممکن است با هک بازی شروع کنند و به سمت ابزارها و تکنیک های جدی تر حرکت کنند، ما اغلب متوجه می شویم که مجرمان سایبری تمایل دارند صنایع و کشورهایی را با دفاع سایبری ضعیف تر مورد هدف قرار دهند.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- منبع: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- : دارد

- :است

- :جایی که

- 2023

- 7

- a

- توانایی

- قادر

- دسترسی

- مطابق

- فعال

- فعالیت

- بازیگران

- اضافه کردن

- اضافه

- نشانی

- پیشرفته

- در برابر

- اجازه دادن

- اجازه می دهد تا

- در میان

- an

- تحلیل

- روانکاو

- و

- اندروید

- ناشناس

- آنتی ویروس

- هر

- رویکردها

- عربی

- هستند

- AS

- At

- هجوم بردن

- حمله

- دور

- BE

- شدن

- تبدیل شدن به

- بوده

- پشت سر

- بودن

- بلاگ

- تخته

- هر دو

- بات نت

- سازنده

- بنا

- by

- نام

- CAN

- قابلیت های

- مشاغل

- کانال

- مشخصات

- رمز

- انجمن

- شرکت

- در معرض خطر

- رفتار

- هدایت می کند

- تشکیل شده است

- به طور مداوم

- ساختن

- ادامه دادن

- مداوم

- کنترل

- کشور

- ترک خورده

- ایجاد

- بحرانی

- CSRB

- در حال حاضر

- برش

- سایبر

- جرایم اینترنتی

- مجرم سایبری

- مجرمان سایبری

- خطر

- خطرناک

- داشبورد

- داده ها

- از DDoS

- به تاخیر افتاده

- تقاضا

- بخش

- اداره امنیت میهن

- کشف

- توسعه دهنده

- توسعه دهندگان

- پروژه

- دستگاه ها

- توزیع کردن

- توزیع شده

- مختلف

- تسلط داشتن

- تحت سلطه

- دوبله شده

- پویا

- در اوایل

- شرق

- شرقی

- هر دو

- شرکت

- اشخاص

- مدرک

- در حال تحول

- اعدام

- وجودی

- سوء استفاده

- فیس بوک

- امکانات

- پیدا کردن

- پیدا کردن

- شرکت

- نام خانوادگی

- برای

- سابق

- انجمن

- انجمن

- یافت

- فریم در ثانیه

- از جانب

- بازی

- بازیها

- بازی

- دروازه

- جمع آوری

- جمع آوری

- دولت ها

- تا حد زیادی

- گروه

- گروه ها

- هکر

- هکرها

- هک

- هک

- دسته

- آیا

- he

- نماد

- خود را

- تاریخ

- جامع

- وطن

- امنیت میهن

- HTTPS

- شناسایی

- تصویر

- in

- شامل

- شامل

- از جمله

- فرد

- افراد

- لوازم

- اطلاعات

- جالب

- به

- IP

- IP آدرس

- ایران

- اسرائيل

- ژان

- جونز

- JPG

- شناخته شده

- چشم انداز

- بزرگ

- دیر

- بعد

- راه اندازی

- کمترین

- سطح

- پسندیدن

- لینک ها

- زندگی

- عمده

- سازنده

- نرم افزارهای مخرب

- مرد

- اداره می شود

- مدیریت

- بازارها

- ممکن است..

- عضو

- اعضا

- مایکروسافت

- متوسط

- خاورمیانه

- های کنکوری

- بیش

- اکثر

- انگیزه

- حرکت

- نقل مکان کرد

- طبیعت

- نوامبر

- کارت گرافیک Nvidia

- اکتبر

- of

- ارائه

- ارائه

- غالبا

- on

- ONE

- مداوم

- آنلاین

- فقط

- کار

- or

- سازمان های

- دیگر

- دیگران

- خارج

- روی

- مردم

- خط لوله

- محل

- برنامه

- افلاطون

- هوش داده افلاطون

- PlatoData

- نقطه

- جمعیت

- داشتن

- پست ها

- قبلی

- خصوصی

- مشکل ساز

- مشخصات

- برنامه

- برنامه نویسان

- برنامه ها

- منتشر شده

- قرار دادن

- کاملا

- باجافزار

- حملات باج افزار

- موش صحرایی

- تغییر مسیر

- منطقه

- آزاد

- تکیه

- دور

- دسترسی از راه دور

- تحقیق

- پژوهشگر

- محققان

- پاسخ

- بازیابی

- فاش می کند

- این فایل نقد می نویسید:

- بازبینی

- راک استار بشم

- روسی

- s

- ایمنی

- می گوید:

- دوم

- تیم امنیت لاتاری

- دیدن

- فروش

- جدی

- خدمات

- او

- تیرانداز

- باید

- نشان می دهد

- نقره

- مشابه

- ساده تر

- پس از

- مهارت ها

- نرم افزار

- برخی از

- مصنوعی

- پیچیدگی

- منبع

- کد منبع

- خاص

- شروع

- آغاز شده

- راه افتادن

- موفقیت

- چنین

- سوریه

- سیستم

- سیستم های

- هدف

- اهداف

- تیم

- فنی

- تکنیک

- نوجوان

- نوجوانان

- تلگرام

- تمایل

- که

- La

- جهان

- شان

- آنجا.

- آنها

- تهدید

- بازیگران تهدید

- از طریق

- به

- ابزار

- ابزار

- فراتر می رود

- روند

- تروجان

- ترکیه

- دو

- زیر زمین

- ناشناخته

- به روز شده

- us

- کاربر

- با استفاده از

- v1

- متنوع

- تنوع

- مختلف

- نسخه

- بود

- راه

- we

- ضعیف تر

- سایت اینترنتی

- خوب

- که

- در حین

- WHO

- که

- پنجره

- با

- با این نسخهها کار

- جهان

- جوان

- یوتیوب

- زفیرنت