داغ بر روی پاشنه از حماسه نقض داده LastPass، که برای اولین بار در آگوست 2022 فاش شد، اخباری مبنی بر نقض توییتر منتشر شد که ظاهراً بر اساس یک باگ توییتر است که برای اولین بار در همان ماه خبرساز شد.

طبق یک اسکرین شات + نوشته شده در توسط سایت خبری Bleeping Computer، یک مجرم سایبری تبلیغ کرده است:

من دادههای +400 میلیون کاربر منحصربهفرد توییتر را میفروشم که از طریق یک آسیبپذیری خراشیده شدهاند، این دادهها کاملا خصوصی هستند.

و شامل ایمیل ها و شماره تلفن افراد مشهور، سیاستمداران، شرکت ها، کاربران عادی و تعداد زیادی OG و نام های کاربری خاص است.

OG، در صورتی که با آن اصطلاح در زمینه حسابهای رسانههای اجتماعی آشنا نباشید، کوتاه شده است گانگستای اصلی.,

این یک استعاره برای هر حساب رسانه اجتماعی یا شناسه آنلاین با چنین نام کوتاه و بد بو است (به جریان اصلی تبدیل شده است، با توجه به اینکه تا حدودی توهین آمیز است) و هوی پولوی هنوز برای ملحق شدن هجوم نیاورده بود.

داشتن کلید خصوصی برای بلوک 0 بیت کوین، به اصطلاح بلوک پیدایش (چون ساخته شده است، نه استخراج)، شاید بهترین چیز در سرزمین سایبری باشد. داشتن یک دسته توییتر مانند @jack یا هر نام یا عبارت کوتاه و معروفی، چندان جالب نیست، اما مطمئناً مورد توجه و بالقوه بسیار ارزشمند است.

چه چیزی برای فروش وجود دارد؟

برخلاف نفوذ LastPass، به نظر میرسد این بار هیچ داده مرتبط با رمز عبور، فهرست وبسایتهایی که استفاده میکنید یا آدرسهای خانه در معرض خطر نیستند.

اگر چه کلاهبرداران پشت این فروش اطلاعات نوشتند که این اطلاعات "شامل ایمیل و شماره تلفن"، به نظر می رسد احتمالاً این تنها داده واقعاً خصوصی موجود در زباله باشد، با توجه به اینکه به نظر می رسد در سال 2021 و با استفاده از یک آسیب پذیری که توییتر می گوید در ژانویه 2022 آن را رفع کرده است.

این نقص توسط یک API توییتر (رابط برنامه نویسی برنامه، اصطلاحات تخصصی برای "روشی رسمی و ساختاریافته برای ایجاد پرس و جو از راه دور برای دسترسی به داده های خاص یا انجام دستورات خاص") که به شما امکان می دهد آدرس ایمیل یا شماره تلفن را جستجو کنید و پاسخی را دریافت کنید که نه تنها نشان می دهد که آیا چنین است یا خیر. در حال استفاده است، اما همچنین، اگر بود، دسته حساب مرتبط با آن.

خطر آشکار اشتباهی مانند این این است که یک استالکر مسلح به شماره تلفن یا آدرس ایمیل شخصی - نقاط داده ای که اغلب عمداً عمومی می شوند - می تواند به طور بالقوه آن فرد را به یک دسته توئیتر ناشناس مرتبط کند، نتیجه ای که قطعا قرار نبود امکان پذیر باشد

اگرچه این حفره در ژانویه 2022 برطرف شد، اما توییتر تنها در آگوست 2022 آن را به طور عمومی اعلام کرد و ادعا کرد که گزارش اولیه باگ یک افشای مسئولانه است که از طریق سیستم پاداش باگ خود ارسال شده است.

این بدان معناست که (با فرض اینکه شکارچیان فضلی که آن را ارائه کرده اند در واقع اولین کسانی بودند که آن را پیدا کردند و هرگز به کسی نگفته بودند) که به عنوان یک روز صفر تلقی نمی شد و بنابراین وصله آن به طور فعال از آسیب پذیری جلوگیری می کند. مورد بهره برداری قرار می گیرد.

اما در اواسط سال 2022، توییتر متوجه شدم فهمیدن پی بردن در غیر این صورت:

در ژوئیه 2022، [توئیتر] از طریق یک گزارش مطبوعاتی دریافت که شخصی به طور بالقوه از این اهرم استفاده کرده است و به فروش اطلاعاتی که گردآوری کرده است پیشنهاد داده است. پس از بررسی نمونهای از دادههای موجود برای فروش، تأیید کردیم که یک بازیگر بد از این موضوع قبل از پرداختن به آن استفاده کرده است.

یک اشکال به طور گسترده مورد سوء استفاده قرار می گیرد

خوب، اکنون به نظر می رسد که این اشکال به طور گسترده تر از آنچه که در ابتدا به نظر می رسید مورد سوء استفاده قرار گرفته باشد، اگر در واقع کلاهبرداران دستفروش داده در حال حاضر حقیقت را در مورد دسترسی به بیش از 400 میلیون دستگیره خراشیده توییتر می گویند.

همانطور که میتوانید تصور کنید، آسیبپذیری که به مجرمان اجازه میدهد شماره تلفنهای شناخته شده افراد خاص را برای مقاصد شرورانه مانند آزار و اذیت یا تعقیب جستجو کنند، احتمالاً به مهاجمان اجازه میدهد تا شماره تلفنهای ناشناخته را جستجو کنند، شاید صرفاً با ایجاد فهرستهای گسترده اما محتمل. بر اساس محدودههای اعدادی که استفاده میشود، چه آن اعداد واقعاً صادر شده باشند یا نه.

احتمالاً انتظار دارید که یک API مانند آنچه که گفته می شود در اینجا استفاده شده است، شامل نوعی از API باشد محدود کردن نرخبه عنوان مثال با هدف کاهش تعداد درخواستهای مجاز از یک رایانه در هر دوره زمانی معین، به طوری که استفاده معقول از API مانع نشود، اما استفاده بیش از حد و در نتیجه احتمالاً سوءاستفادهکننده محدود میشود.

با این حال، دو مشکل در این فرض وجود دارد.

اولاً، API قرار نبود اطلاعاتی را که در وهله اول انجام داد را فاش کند.

بنابراین منطقی است که فکر کنیم محدودیت نرخ، اگر واقعا وجود داشت، به درستی کار نمی کرد، زیرا مهاجمان قبلاً یک مسیر دسترسی به داده را پیدا کرده بودند که به هر حال به درستی بررسی نمی شد.

ثانیا، مهاجمانی که به یک بات نت دسترسی دارند، یا شبکه زامبیرایانههای آلوده به بدافزار میتوانستند از هزاران، شاید حتی میلیونها، از رایانههای بیگناه دیگران که در سراسر جهان پخش شدهاند، برای انجام کارهای کثیف خود استفاده کنند.

این به آنها امکان میدهد تا دادهها را به صورت دستهای جمعآوری کنند، بنابراین با ایجاد تعداد کمی از درخواستها از تعداد زیادی از رایانههای مختلف، بهجای اینکه تعداد کمی از رایانهها که هر کدام تعداد زیادی درخواست میدهند، از هر محدودیت نرخی چشم پوشی کنند.

کلاهبرداران به چه چیزی دست یافتند؟

به طور خلاصه: ما نمی دانیم که چند مورد از آن دسته های «+400 میلیون» توییتر هستند:

- واقعا در حال استفاده میتوان فرض کرد که تعداد زیادی حساب بسته در فهرست وجود دارد، و شاید حسابهایی که هرگز وجود نداشتهاند، اما به اشتباه در بررسی غیرقانونی مجرمان سایبری گنجانده شدهاند. (زمانی که از یک مسیر غیرمجاز برای ورود به پایگاه داده استفاده می کنید، هرگز نمی توانید کاملاً مطمئن باشید که نتایج شما تا چه حد دقیق هستند، یا تا چه حد می توانید تشخیص دهید که جستجو شکست خورده است.)

- قبلاً به صورت عمومی با ایمیل ها و شماره تلفن ها وصل نشده اید. برخی از کاربران توییتر، به ویژه آنهایی که خدمات یا تجارت خود را تبلیغ می کنند، با کمال میل به افراد دیگر اجازه می دهند آدرس ایمیل، شماره تلفن و دسته توییتر خود را به هم متصل کنند.

- حساب های غیرفعال این خطر اتصال دستههای توییتر با ایمیلها و شمارههای تلفن را از بین نمیبرد، اما احتمالاً حسابهای زیادی در فهرست وجود دارند که برای سایر مجرمان سایبری ارزش چندانی ندارند یا حتی هیچ ارزشی ندارند. نوعی کلاهبرداری هدفمند فیشینگ

- قبلاً از طریق منابع دیگر به خطر افتاده است. ما مرتباً فهرستهای عظیمی از دادههای «دزدیدهشده از X» را برای فروش در وب تاریک میبینیم، حتی زمانی که سرویس X اخیراً نقض یا آسیبپذیری نداشته است، زیرا این دادهها قبلاً از جای دیگری به سرقت رفته بودند.

با این وجود، روزنامه گاردین در بریتانیا گزارش نمونهای از دادهها که قبلاً توسط کلاهبرداران بهعنوان نوعی «چشنده» به بیرون درز کرده بود، قویاً نشان میدهد که حداقل بخشی از پایگاه داده چند میلیون رکوردی در فروش شامل دادههای معتبری است که قبلاً فاش نشده است. قرار بود عمومی باشد و تقریباً مطمئناً از توییتر استخراج شده است.

به زبان ساده، توییتر توضیحات زیادی برای انجام دادن دارد، و کاربران توییتر در همه جا احتمالاً می پرسند، "این به چه معناست و چه کاری باید انجام دهم؟"

چه ارزشی دارد؟

ظاهراً، به نظر میرسد که کلاهبرداران، ورودیهای پایگاهداده مخفیشدهشان را بهعنوان ارزش فردی کمی ارزیابی کردهاند، که نشان میدهد آنها خطر شخصی افشای دادههای شما را بهشدت بالا نمیبینند.

آنها ظاهراً 200,000 دلار برای لات برای فروش یکباره به یک خریدار می خواهند که 1/20 سنت آمریکا برای هر کاربر است.

یا اگر کسی قیمت «انحصاری» را نپردازد، 60,000 دلار از یک یا چند خریدار (نزدیک به 7000 حساب در هر دلار) می گیرند.

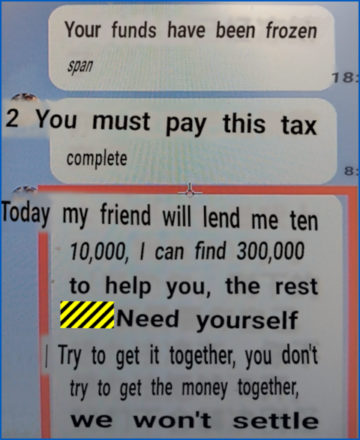

از قضا، به نظر می رسد هدف اصلی کلاهبرداران باج گیری از توییتر یا حداقل شرمسار کردن شرکت با این ادعا است که:

توییتر و ایلان ماسک… بهترین گزینه شما برای اجتناب از پرداخت ۲۷۶ میلیون دلار جریمه نقض GDPR… خرید انحصاری این داده ها است.

اما اکنون که گربه از کیف خارج شده است، با توجه به اینکه به هر حال این نقض اعلام و منتشر شده است، تصور اینکه پرداخت هزینه در این مرحله چگونه می تواند توییتر را مطابق با GDPR کند، دشوار است.

از این گذشته، ظاهراً کلاهبرداران مدتی است که این دادهها را در اختیار داشتهاند، به هر حال ممکن است آنها را از یک یا چند شخص ثالث بهدست آورده باشند، و قبلاً از راه خود برای «ثابت» کردن واقعی بودن نقض و در مقیاس بزرگ خارج شدهاند. ادعا کرد.

در واقع، اسکرین شات پیامی که دیدیم حتی به حذف داده ها در صورت پرداخت هزینه توسط توییتر اشاره ای نکرد (زیرا می توانید به کلاهبرداران اعتماد کنید که به هر حال آن را حذف می کنند).

پوستر فقط این وعده را می داد "من این موضوع را [در انجمن وب] حذف خواهم کرد و دیگر این داده ها را نمی فروشم."

چه کاری انجام دهید؟

توییتر قرار نیست هزینه ای بپردازد، به ویژه به این دلیل که با توجه به اینکه هر گونه اطلاعات نقض شده ظاهراً یک سال یا بیشتر به سرقت رفته است، فایده ای ندارد، بنابراین می تواند (و احتمالاً) در دست بسیاری از کلاهبرداران سایبری مختلف باشد.

بنابراین، توصیه فوری ما این است:

- از ایمیل هایی که ممکن است قبلاً فکر نمی کردید کلاهبرداری باشند، آگاه باشید. اگر این تصور را داشتید که پیوند بین دسته توییتر و آدرس ایمیل شما به طور گسترده ای شناخته نشده است، و بنابراین بعید است که ایمیل هایی که دقیقاً نام توییتر شما را مشخص کرده اند از منابع نامعتبر آمده باشند، دیگر این کار را انجام ندهید!

- اگر از شماره تلفن خود برای 2FA در توییتر استفاده می کنید، توجه داشته باشید که ممکن است هدف تعویض سیم کارت باشید. اینجاست که یک کلاهبردار که از قبل رمز عبور توییتر شما را میداند، یک پیام دریافت میکند سیم کارت جدید صادر شد با شماره خود روی آن، بنابراین دسترسی فوری به کدهای 2FA خود خواهید داشت. در نظر بگیرید که حساب توییتر خود را به یک سیستم 2FA تغییر دهید که به شماره تلفن شما بستگی ندارد، مانند استفاده از یک برنامه احراز هویت به جای آن.

- به طور کلی 2FA مبتنی بر تلفن را کنار بگذارید. نقضهایی مانند این - حتی اگر مجموع واقعی بسیار کمتر از 400 میلیون کاربر باشد - یادآوری خوبی است که حتی اگر یک شماره تلفن خصوصی داشته باشید که برای 2FA استفاده میکنید، به طرز شگفتانگیزی متداول است که کلاهبرداران سایبری بتوانند شماره تلفن شما را به یک شماره خاص متصل کنند. حساب های آنلاین محافظت شده توسط آن شماره.