Lukeaika: 6 pöytäkirja

Voiton tavoittelu on perimmäinen tavoite minkä tahansa yksilön tekemän työn takana. Tässä suhteessa MEV, joka tarkoittaa maksimaalista purettavissa olevaa arvoa, tarkoittaa voittoa, jonka validaattori saa älykkäitä sopimuksia tukevasta lohkoketjusta tapahtumien sisällyttämisestä, poissulkemisesta tai uudelleenjärjestämisestä lohkoihin.

Lyhyesti sanottuna MEV edustaa voittojen mittaa, jonka kaivostyöntekijä/validaattori voisi poimia lohkoketjuverkoston tapahtumien tarkastamiseen. Yksityiskohtaisemmin MEV-hyvistä ja huonoista, oivalluksia varojen turvaamisesta MEV-temppuilta ovat tämän blogin kohokohtia.

Mikä on MEV? Kuinka se toimii?

Todistustyön konsensuksessa kaivostyöntekijät olivat vastuussa transaktioiden lisäämisestä, joita aiemmin kutsuttiin kaivosten erotettavaksi arvoksi. Mutta kanssa Ethereumin muutos Todistuspanoksessa validaattorit ovat niitä, jotka arvioivat tapahtumat, jotka se on muuttanut suurimmaksi erotettavaksi arvoksi (MEV).

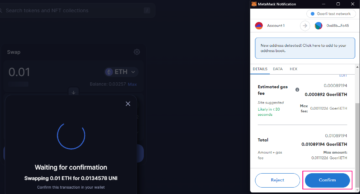

Yleensä käyttäjä maksaa lohkoketjussa maksun lohkon tapahtumien liikkumisesta. Tämä maksun määrä on lisämaksu, jonka käyttäjä mieluummin maksaa kaivostyöntekijöille, jotta he voivat valita tapahtumansa ensisijaisesti.

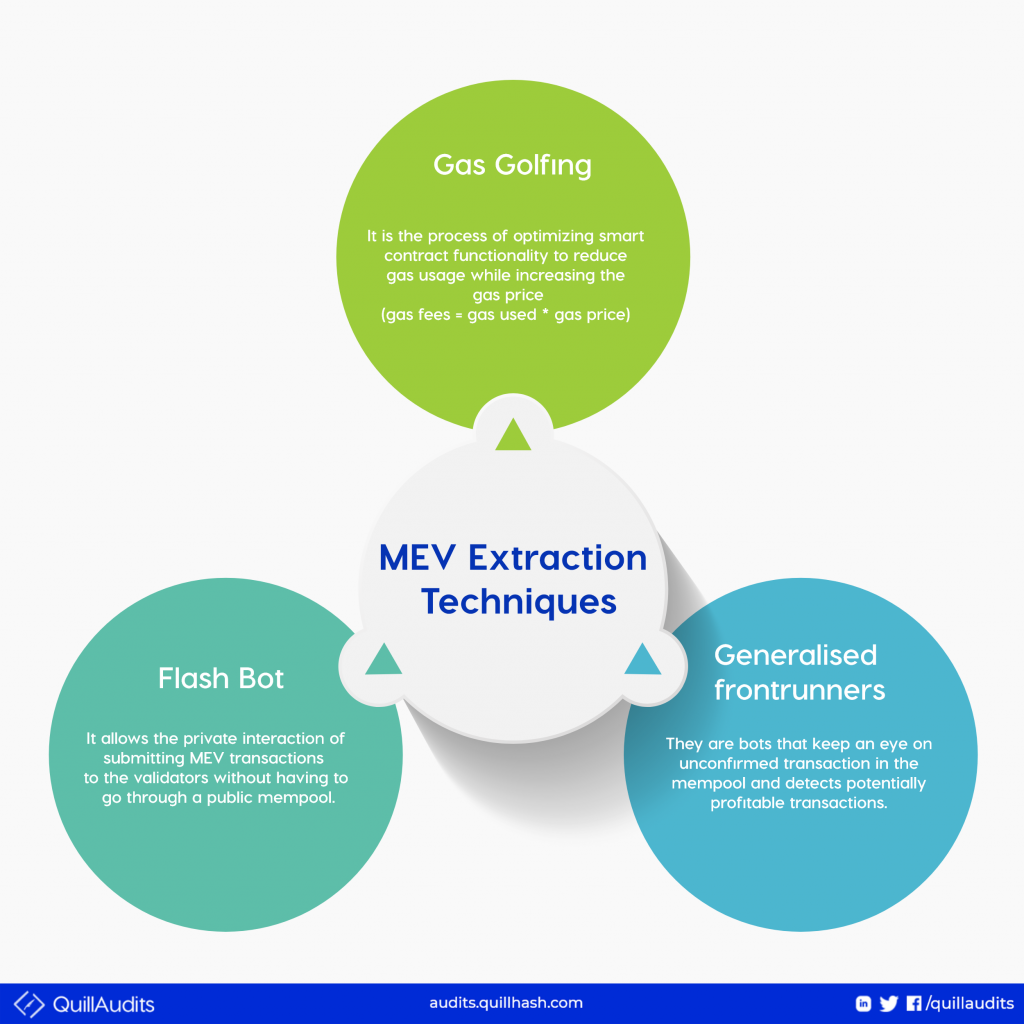

Validaattorit suodattavat tämän MEV-summan, joka on vain käyttäjän maksama kaasumaksu, suurimman summan järjestyksessä tehdäkseen siitä heille kannattavamman. Boteja käytetään automatisoimaan kannattavien transaktioiden lähettäminen korkeilla kaasumaksuilla, jotka kannustavat validoijia.

Huolimatta tästä käytännöstä priorisoida liiketoimet maksetun kaasumaksun perusteella, MEV tuo lohkoketjuun myös useita muita vaikutuksia. Saa nähdä, kuinka MEV-autoja manipuloidaan hyödyn saamiseksi tulevassa kohdassa.

Miten MEV-autoja käytetään taktisesti?

Validaattorit ja hakkerit, jotka yrittävät löytää mahdollisuuksia hyödyntämällä MEV:tä, asettavat käyttäjät taloudelliseen ahdinkoon. Mutta mitkä ovat nämä keinot MEV:t ovat tottuneet hakkerin eduksi?

Kaivetaan nyt yksityiskohtiin!

Etulinjassa: Kaikki validoitavat tapahtumat sijaitsevat muistissa, jossa validaattorit tai yleiset edelläkävijät (botit) kulkevat niiden läpi ja tekevät kannattavia kauppoja. Koska koodi on auki lohkoketjussa, botit havaitsevat käyttäjän tapahtumat korkeilla kaasumaksuilla, toistavat ne ja auttavat validaattoreita löytämään kannattavat.

Tällä tavalla tapahtumamääräykset välitetään lisättäväksi ensisijaisesti lohkoihin.

Voileipähyökkäys: Tässä tulee haitallinen etukäteismuoto, jossa käyttäjän transaktiota tutkitaan manipuloimaan kryptovaluuttojen hintoja ja suorittamaan kauppaa hakkerin eduksi käyttäjien kustannuksella.

Yksinkertaistaaksemme oletetaan, että DEX:ien, Uniswapin ja Sushiswapin välillä on tietyn kryptokolikon hintaero. Käyttäjä löytää tämän ja yrittää hyötyä ostamalla omaisuuden Uniswapilta halvemmalla ja myymällä sen Sushiswapissa korkeampaan hintaan.

Tällä tavalla kryptovaluuttojen likviditeettiä ylläpidetään eri hajautetuissa pörsseissä. Mutta tässä se ongelma on. Kun käyttäjä aloittaa osto- ja myyntitilausten tapahtuman, hän pysyy muistissa sen vahvistamista varten.

Samaan aikaan botit tunnistavat tämän mahdollisen mahdollisuuden saada voittoa ja toistavat saman tapahtuman korkealla kaasumaksulla.

Tämän seurauksena botin ostomääräys suoritetaan ennen käyttäjää, mikä pumppaa merkkihinnan.

Käyttäjän ostotilaus käsitellään tämän jälkeen, ja käyttäjä ostaa tunnuksen korkealla hinnalla.

Tämän jälkeen botti käynnistää omaisuuden myyntimääräyksen korotetulla hinnalla, jolloin käyttäjä tietää terveellistä voittoa, joka päätyy ilman rahaa, jonka he aikoivat ansaita.

Hinta, jonka MEV-uhri maksaa manipuloinnista, on "Slippage"-määrä, jonka hän on syöttänyt tapahtumaa tehdessään.

PS. Liukuminen on kaupan aloitus- ja toteutusajankohdan välinen hintaero.

Käyttäjä voi ostaa rahakkeita halvemmalla yhdeltä DEX:ltä ja myydä ne korkeahintaisella DEX:llä yhdellä tapahtumalla vaihtamalla tokeneita.

DEX-arbitraasi: DEX-arbitraasi on yksi tunnetuimmista MEV-mahdollisuuksista, joilla käyttäjät voivat saada voittoa kahden DEX:n välisistä hintaeroista.

Likvidaatiot: Lainausprotokollan likvidaatiot tarjoavat MEV:lle mahdollisuuden ansaita selvitysmaksusta. DeFi-lainausprotokollat antavat käyttäjille mahdollisuuden tallettaa kryptoja vakuudeksi ja vastineeksi lainata tarvitsemiaan kryptomerkkejä.

Jos käyttäjä ei pysty maksamaan lainattuja varoja takaisin, protokolla antaa kenen tahansa realisoida lainanottajan asettaman vakuuden, josta peritään mojova selvitysmaksu. Tämä selvityspalkkio menee selvittäjälle.

Sitä käyttävät MEV-hakijat, jotka etsivät lainaajia, joiden omaisuus voidaan purkaa ja ansaita voittoa selvitysmaksusta.

MEV:n valoisa ja pimeä puoli

MEV:n valoisa puoli väittää roolistaan tasoittaa likvidaatioprosessia useissa hajautetuissa pörsseissä sulkemalla pois taloudelliset tehottomuudet.

Lisäksi Flashbottien kaltaiset organisaatiot tarjoavat tuotteita, jotka tarjoavat etuja palveluna luvaton ja läpinäkyvän MEV-ekosysteemin juurruttamiseksi.

Huonona puolena ovat eturintamassa tapahtuvat ja sandwich-hyökkäykset aiheuttavat käyttäjille kalliimpia tulonmenetyksiä ja menetettyjä arbitraasimahdollisuuksia. MEV-botit vaikeuttavat uusien kauppiaiden osallistumista DeFi-protokolliin, mikä vahingoittaa turvallisuutta.

Lisäksi yleistyneet edelläkävijäbotit, jotka toistavat tapahtumia korkeilla kaasumaksuilla, aiheuttavat verkon ruuhkautumista ja lisäävät transaktiomaksua, mikä vaikuttaa käyttäjään.

Viimeisimmän MEV-bottihakkerointiskenaarion piirtäminen

Hyökkäyssuunnitelma: MEV-botti OxBAD tienasi ~150 11 dollaria XNUMX dollarista tekemällä etukäteistapahtuman. Pian voittomerkin vaihdon jälkeen MEV-botin huonoa koodia käytettiin hyväksi seuraavassa tapahtumassa https://t.co/FxXSY8AyhX, tyhjentää 1,101 XNUMX ETH.

Hakkeroinnin erityispiirteisiin…

MEV-bot teki onnistuneen yrityksen tehdäkseen 1.8 miljoonan dollarin swap-kaupan cUSDC:stä joihinkin muihin vakaisiin kolikoihin. Tämän seurauksena käyttäjä sai vastineeksi vain 500 dollarin arvosta omaisuutta.

Kuitenkin pian sen jälkeen hyväksikäyttäjä huijasi Oxbad-nimisen MEV-botin menettämään saadun voiton.

Tarkastellessaan hakkerointia, hyödyntäjä hyödynsi botin takaisinsoittorutiinia hyväksyäkseen mielivaltaisen kulutuksen, joka johti 1,101 XNUMX ETH:n tappioon.

High On Hacks

Muita riistoja samoihin aikoihin syyskuun 22. päivänä olivat

- Profanity-työkalussa, Ethereumin turhamaisuus-osoitegeneraattorissa, havaittu bugi johti 3.3 miljoonan dollarin varojen tyhjentämiseen eri lompakoista.

- Viikkoa myöhemmin turhamaisen lompakon osoite hakkeroitiin, ja tappion arvioitiin olevan noin miljoona dollaria ETH:ta.

Turvaharjoitteluun pääseminen

jäät seurata

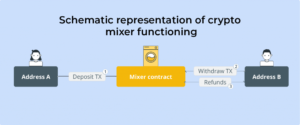

Yksityiset muistiot: Yleensä tapahtumat pysyvät muistissa, jossa ne lähetetään julkisesti, jotta kaivostyöläiset/validaattorit voivat valita ja lisätä ne lohkoihin. Yksityisissä mempooleissa tapahtumat näkyvät vain poolille, eivätkä muille solmuille, mikä vähentää MEV-kustannusten mahdollisuuksia.

Esimerkki: Taichi Network, BloXroute.

Flash-botit: Flashbots on tutkimusorganisaatio, joka pyrkii ratkaisemaan MEV:n konflikteja demokratisoimalla MEV-poiston MEV-Gethin kautta. MEV-Geth tarjoaa yksityisen lohkotilan huutokauppamekanismin, jossa robotit ja kaivostyöntekijät voivat kommunikoida tapahtumajärjestyksen asetuksista.

Tämä vähentää käyttäjien kaasun kokonaiskustannuksia ja epäonnistuneita tapahtumia, jotka turvottavat lohkoketjua.

lipsumista: Käyttäjät voivat syöttää minimilipun arvon jatkaessaan tapahtumia. Eli jos hintaero ylittää liikaa, kauppa peruuntuu automaattisesti. Näin käyttäjät voidaan säästää suurilta tappioilta.

QuillAudits Web3 Securityssa

Jatkuvat uhat suoraan kooditasolta, jotka murentavat Web3:n tietoturvaa. QuillAudits tekee laajaa tutkimusta Web3:n hyökkäysvektoreista ja etsii virheitä ja tarjoaa suojaa projekteille ja käyttäjien varoille.

Tutustu monipuolisiin turvapalveluihin QuillAudits ja suojaa itseäsi Web3:n vaivalta.

6 Näyttökerrat

- Bitcoin

- blockchain

- lohkoketjun noudattaminen

- blockchain-konferenssi

- coinbase

- coingenius

- Yhteisymmärrys

- salauskonferenssi

- kryptointi

- kryptovaluutta

- hajautettu

- defi

- Digitaaliset varat

- ethereum

- koneoppiminen

- ei korvattava tunnus

- Platon

- plato ai

- Platonin tietotieto

- Platoblockchain

- PlatonData

- platopeliä

- Monikulmio

- todiste panoksesta

- Quillhash

- Älykäs sopimusten turvallisuus

- nousussa

- W3

- zephyrnet