Käytännössä kvanttitietokoneet ovat vielä vuosien päässä, mutta Yhdysvaltain kyberturvallisuus- ja infrastruktuurivirasto suosittelee edelleen, että organisaatiot alkavat valmistautua siirtyminen post-kvanttisalausstandardiin.

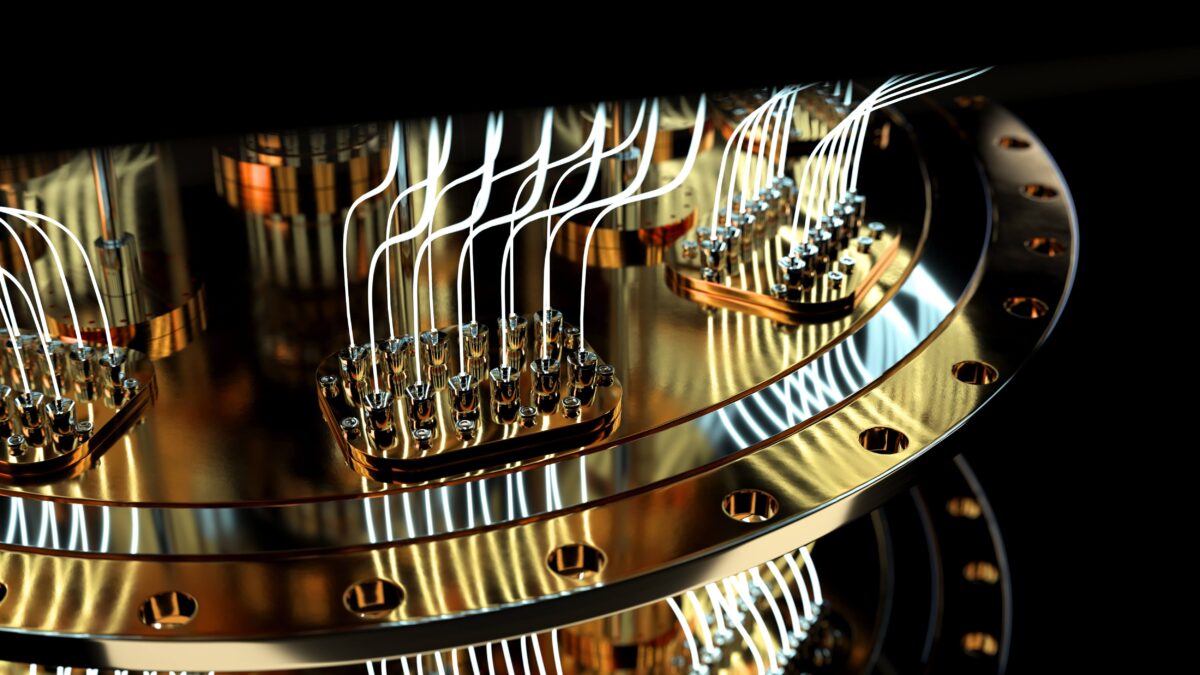

Kvanttitietokoneet käyttävät kvanttibittejä (qubits) tuottamaan suuremman laskentatehon ja -nopeuden, ja niiden odotetaan pystyvän rikkomaan olemassa olevia salausalgoritmeja, kuten RSA:ta ja elliptisen käyrän salausta. Tämä vaikuttaisi kaiken verkkoviestinnän turvallisuuteen sekä tietojen luottamuksellisuuteen ja eheyteen. Tietoturvaasiantuntijat ovat varoittaneet, että käytännölliset kvanttitietokoneet voivat olla mahdollisia alle kymmenessä vuodessa.

National Institute of Standards and Technology julkisti neljä ensimmäistä kvanttikestävää algoritmia joka tulee osaksi post-kvanttisalausstandardia heinäkuussa, mutta lopullisen standardin odotetaan valmistuvan vasta vuonna 2024. Siitä huolimatta CISA kannustaa kriittisten infrastruktuurien operaattoreita aloittamaan valmistelunsa etukäteen.

"Vaikka nykyisten standardien julkisen avaimen salausalgoritmeja rikkovaa kvanttilaskentatekniikkaa ei vielä ole olemassa, valtion ja kriittisen infrastruktuurin yksiköiden - mukaan lukien sekä julkiset että yksityiset organisaatiot - on työskenneltävä yhdessä valmistellakseen uutta postkvanttisalausstandardia, jota vastaan suojaudutaan. tulevaisuuden uhkia”, CISA sanoo.

NIST ja Department of Homeland Security kehittivät organisaatioiden auttamiseksi heidän suunnitelmissaan Post-Quantum Cryptography Roadmap. Ensimmäinen askel olisi luoda luettelo haavoittuvista kriittisistä infrastruktuurijärjestelmistä, CISA sanoi.

Organisaatioiden tulee tunnistaa, missä ja mihin tarkoitukseen julkisen avaimen salausta käytetään, ja merkitä kyseiset järjestelmät kvanttihaavoittuviksi. Tähän sisältyy luettelon luominen herkimmistä ja kriittisimmistä tietojoukoista, jotka on suojattava pidemmän aikaa, ja kaikista salaustekniikoita käyttävistä järjestelmistä. Luettelo kaikista järjestelmistä helpottaisi siirtymistä, kun on aika vaihtaa.

Organisaatioiden on myös arvioitava kunkin järjestelmän prioriteettitaso. Varasto- ja priorisointitietojen avulla organisaatiot voivat sitten kehittää järjestelmien siirtymäsuunnitelman uuden standardin julkaisua varten.

Tietoturva-ammattilaisia kannustetaan myös tunnistamaan hankinta-, kyberturva- ja tietoturvastandardit, jotka on päivitettävä kvanttijälkeisten vaatimusten mukaisiksi. CISA kannustaa lisäämään sitoutumista organisaatioiden kanssa, jotka kehittävät post-quantum-standardeja.

Viraston keskittyminen inventaarioon heijastaa viraston antamia suosituksia Wells Fargo RSA-konferenssissa aikaisemmin tänä vuonna. Istunnossa, jossa keskusteltiin finanssijätin kvanttimatkasta, Richard Toohey, Wells Fargon teknologia-analyytikko, ehdotti, että organisaatiot aloittaisivat kryptokartoituksensa.

"Löydä, missä sinulla on esiintymiä tietyistä algoritmeista tai tietyntyyppisistä salakirjoituksista, koska kuinka monta ihmistä oli käyttäen Log4j:tä, eikä minulla ollut aavistustakaan koska se oli haudattu niin syvälle?" Toohey sanoi. "Se on iso vaatimus tuntea kaiken tyyppinen salaus, jota käytetään liiketoiminnassasi kaikkien kolmansien osapuolten kanssa – se ei ole triviaalia. Se on paljon työtä, ja se on aloitettava nyt."

Wells Fargon tietoturva-arkkitehtuurin pääarkkitehdin Dale Millerin mukaan Wells Fargolla on "erittäin aggressiivinen tavoite" olla valmis suorittamaan post-kvanttisalausta viiden vuoden kuluttua.

Teollisten ohjausjärjestelmien (ICS) siirtäminen jälkikvanttisalaukseen on suuri haaste kriittisen infrastruktuurin operaattoreille, lähinnä siksi, että laitteet ovat usein maantieteellisesti hajallaan, CISA sanoi hälytyksessä. Siitä huolimatta CISA kehotti kriittisen infrastruktuurin organisaatioita sisällyttämään strategioihinsa toimenpiteet, joita tarvitaan kvanttilaskentaominaisuuksien aiheuttamiin riskeihin puuttumiseksi.

CISA ei ole ainoa, joka hälyttää aloittamisesta. Cloud Security Alliancen (CSA) Quantum-Safe Working Group asetti maaliskuussa määräajaksi 14. huhtikuuta 2030, johon mennessä yrityksillä tulee olla post-quantum-infrastruktuurinsa.

"Älä odota, kunnes vastustajamme käyttävät kvanttitietokoneita toimiakseen. Varhaiset valmistelut varmistavat sujuvan siirtymisen postkvanttisalausstandardiin, kun se on saatavilla, CISA sanoi.

- blockchain

- cryptocurrency-lompakot

- cryptoexchange

- tietoverkkoturvallisuus

- verkkorikollisille

- tietoverkkojen

- Pimeää luettavaa

- sisäisen turvallisuuden osasto

- digitaaliset lompakot

- palomuuri

- Kaspersky

- haittaohjelmat

- McAfee

- NexBLOC

- Platon

- plato ai

- Platonin tietotieto

- Platon peli

- PlatonData

- platopeliä

- VPN

- verkkosivuilla turvallisuus