Lukuaika: 6 pöytäkirjaComodo Cyber Security -tiimi paljastaa tämän jatkuvan uhan uusimman kannan sisäisen toiminnan

Comodo Cyber Security -tiimi tutkii jatkuvasti uusimpia kiristysohjelmia suojatakseen käyttäjiämme paremmin ja jakaakseen havainnot laajemmille netsec- ja virustorjuntayhteisöille. Tänään haluamme kertoa teille uudemmasta versiosta ransomware nimeltään Dharma versio 2.0.

Haittaohjelma ilmestyi ensimmäisen kerran vuonna 2016 nimellä CrySIS. Se kohdisti Windows-järjestelmät ja salaa uhrin tiedostot vahvoilla AES-256- ja RSA-1024-algoritmeilla, ennen kuin vaatii lunnaita Bitcoineissa. Kuten käytännöllisesti katsoen kaikissa ransomware-kannoissa, tiedostoja ei voida täysin palauttaa ilman salauksen avainta, ja uhrin on maksettava lunnaita avaimen saamiseksi.

Dharma-troijalainen toimitetaan raa'alla pakottamalla heikkoja salasanoja RDP-yhteyksiin tai saamalla uhri avaamaan haitallisen sähköpostin liitetiedoston. Ensimmäinen menetelmä sisältää hyökkääjän skannauksen portista 3389 RDP-protokollaa käyttävien yhteyksien varalta. Kun kohde löytyy, hyökkääjä yrittää kirjautua sisään yhteyteen kokeilemalla automaattisesti erilaisia salasanoja valtavasta tunnettujen salasanojen kirjastosta, kunnes yksi niistä toimii. Sieltä hyökkääjä hallitsee kohdekonetta täydellisesti ja suorittaa sen Dharma lunnasohjelma manuaalisesti käyttäjän tiedostoissa.

Jälkimmäinen menetelmä on klassinen sähköpostihyökkäys. Uhri saa sähköpostin, joka näyttää siltä, että se tulee heidän tosielämänsä virustentorjuntayritykseltä. Se sisältää varoituksen koneen haittaohjelmista ja kehottaa heitä asentamaan liitteenä olevan virustorjunnan uhan poistamiseksi. Liite ei tietenkään ole virustentorjuntaohjelma, se on Dharma 2.0, joka sitten salaa käyttäjän tiedostot ja vaatii lunnaita niiden avaamiseksi.

Helmikuussa 2020 Comodon tietoturva tiimi löysi tämän viimeisimmän kehityksen haittaohjelma, Dharma 2.0. Tämä versio sisältää aiempien versioiden salaa ja sitten lunnaita -toiminnon, mutta sisältää myös ylimääräisen takaoven, joka antaa etäjärjestelmänvalvojan ominaisuudet. Katsotaanpa tarkasti Dharma 2.0:n yksityiskohtia Comodo Cyber Security -tiimin avulla.

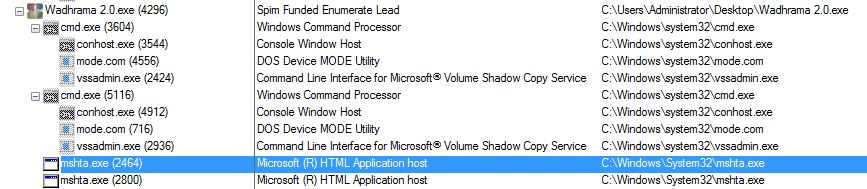

Dharma 2.0: n prosessinhierarkia

Haittaohjelmien suorituspuu näkyy alla olevassa kuvakaappauksessa, ja luettelon päässä on Wadhrama 2.0.exe:

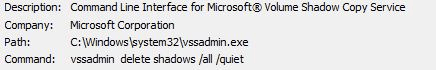

Haittaohjelma käyttää DOS-laitetila-apuohjelmaa kerätäkseen joitain tietoja uhrin näppäimistöstä ja poistamalla varmuuskopiot heidän tiedostoistaan. Komentoa 'vssadmin poista varjot / kaikki / hiljainen' käytetään yleisesti ransomware-ohjelmassa nykyisten Windowsin palautuspisteiden poistamiseksi ja ryöstämällä käyttäjältä tiedostojen varmuuskopio:

Varjokopioiden mennessä käyttäjät eivät voi palauttaa tiedostojaan, ellei heillä ole ulkoista, kolmannen osapuolen varmuuskopiota. Monilla yrityksillä on sellaiset varmuuskopiot paikallaan, mutta hälyttävä määrä ei.

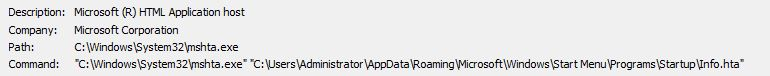

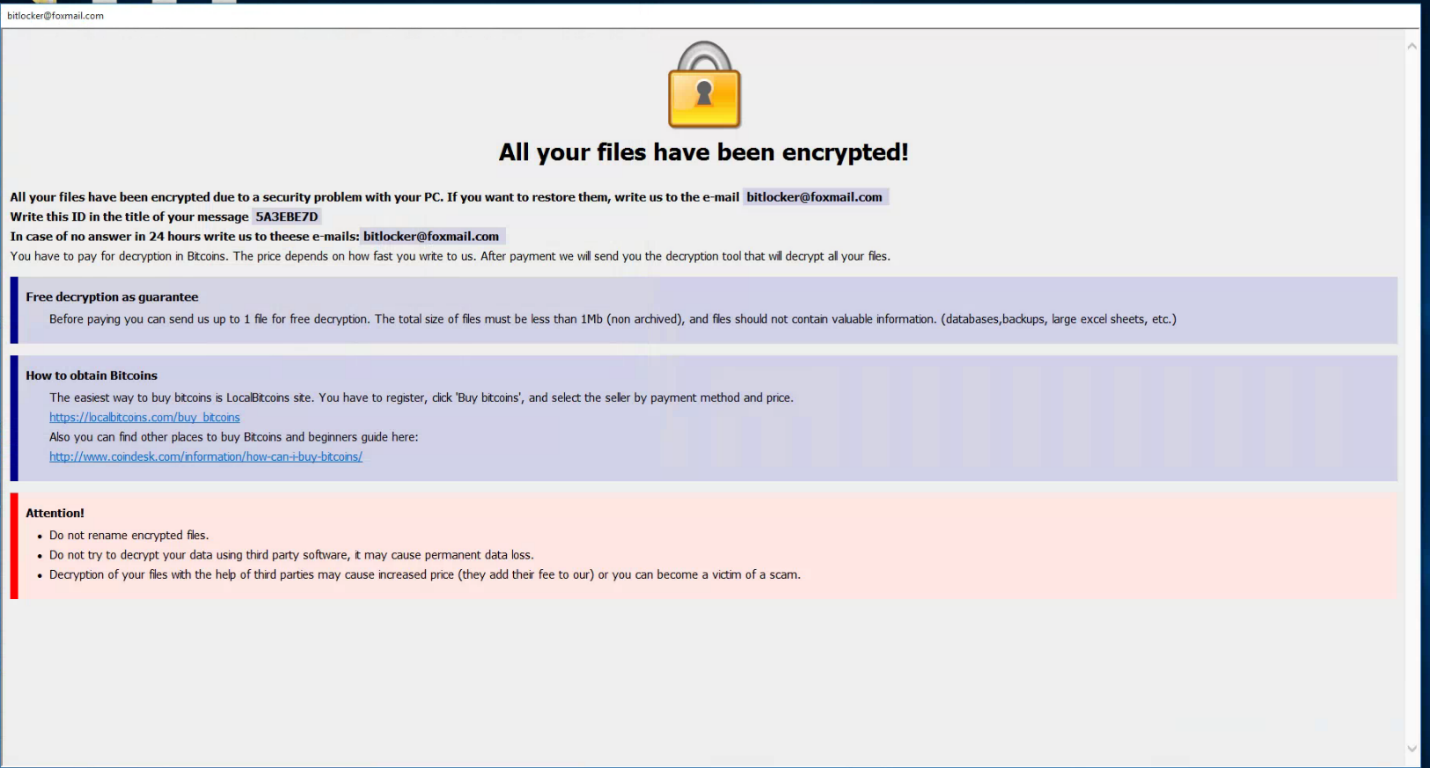

Salattuaan kaikki tietokoneella olevat tiedostot hyökkääjä tarvitsee nyt tavan välittää ohjeet uhreille. Se tekee tämän käyttämällä 'mshta.exe' avataksesi 'Info.hta' automaattisena suorituksena komennolla

'C: UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'.

'Info.hta' on tiedosto, joka sisältää lunastusilmoituksen:

"Kaikki tiedostosi on salattu!"

Dharma 2.0: n dynaaminen analyysi

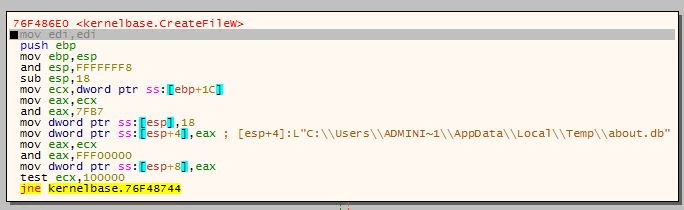

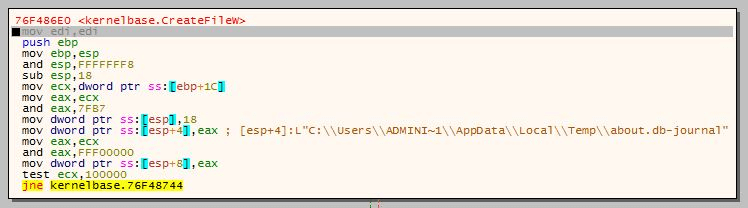

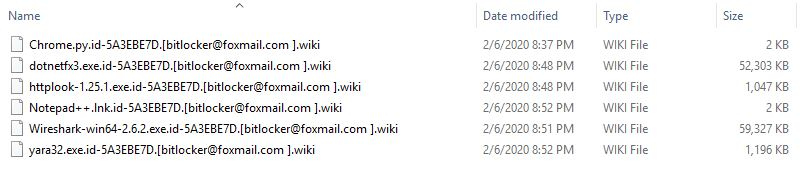

Wadhrama 2.0.exe luo kaksi sql-tiedostoa, 'about.db' ja 'about.db-journal' kansioon <% usersadministratorappdatalocaltemp%>. Se luo kopion itsestään <% system32%>, <% startup%> ja lisää laajennuksen '[bitlocker@foxmail.com] .wiki' kaikkien salattujen tiedostojen loppuun:

C: usersadministratorappdatalocaltempabout.db

C: usersadministratorappdatalocaltempabout.db-lehden

c: windowssystem32Wadhrama 2.0.exe

c: usersadministratorappdataroamingmicrosoftw windowsstart menuprogramsstartupWadhrama 2.0.exe

c: programdatamicrosoftw windowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: bootbootstat.dat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c: bootsect.bak.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: config.sys.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: autoexec.bat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

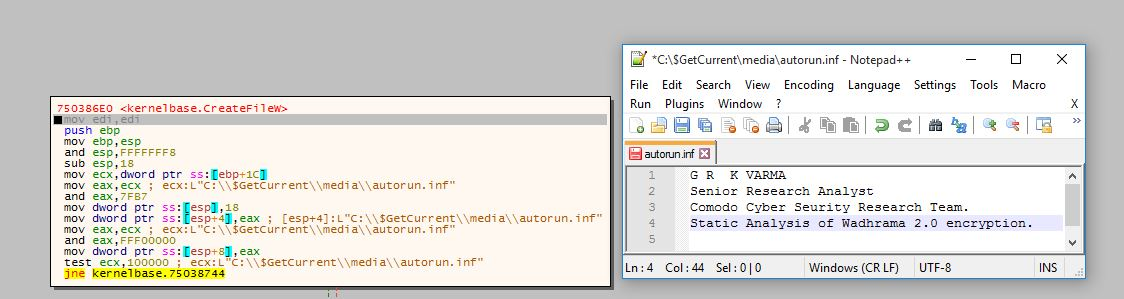

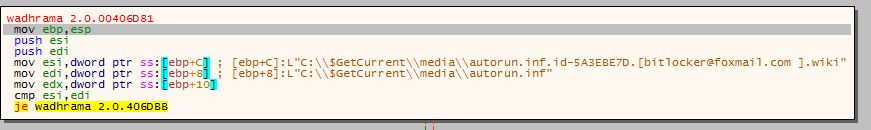

Dharma 2.0: n staattinen analyysi

Kyberturvallisuustiimi testasi Dharma 2.0: n salauksen monimutkaisuutta luomalla kolme identtistä, viiden rivin tekstitiedostoa, joilla on seuraava sisältö:

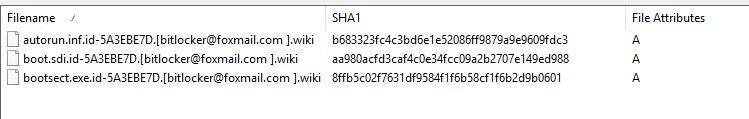

Nimeimme kolme tiedostoa nimellä 'autorun.inf', 'boot.sdi' ja 'bootsect.exe' ja siirrimme ne toiseen sijaintiin. Koska tiedostot ovat kaikki samaa tyyppiä, kokoa ja samaa sisältöä, niillä kaikilla on sama SHA1-allekirjoitus - 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Tämä on kuvakaappaus tiedostoista ennen Dharman salaamista:

Salauksen jälkeen jokaisella on erilainen tiedostokoko ja allekirjoitus:

Dharma 2.0 hyötykuorma

- Dharma 2.0 luo kaksi tietokantatiedostoa nimeltä 'about.db' ja 'about.db-journal' hakemistoon <% AppData%> \ local \ temp '. Tiedostot ovat SQLite-tiedostoja ja sisältävät seuraavat

taulukot - 'asetus' ja 'avainkartta'. Tietokannat sallivat etähallintakomennot, kuten / eject / eject , / runas / runas , / syserr / syserr , / url / url ,

/ suoritusnäytönsäästäjä / suoritettu näytönsäästäjä, / sulkemisnäyttö / suljettu näyttö, / edithost / edithostsd,

/ uudelleenkäynnistys / restard, / shutdown / shutdownd / logoff / logoffd, / lock / lockd, / quit / quitd, / config / configd

/ Noin / aboutd.

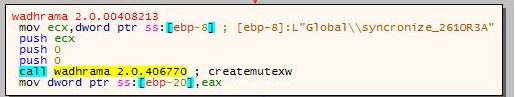

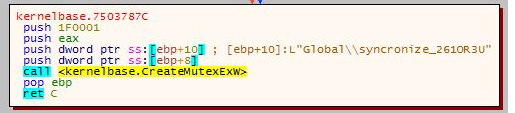

• Dharma 2.0 luo kaksi mutex-objektia, nimeltään 'Global \ syncronize_261OR3A' ja 'Global \ syncronize_261OR3U'. Mutex-objektit rajoittavat prosessien määrää, jotka voivat käyttää tiettyä dataa. Tämä lukitsee tehokkaasti muiden prosessien tiedot, jotta salaus voi jatkua jatkuvasti.

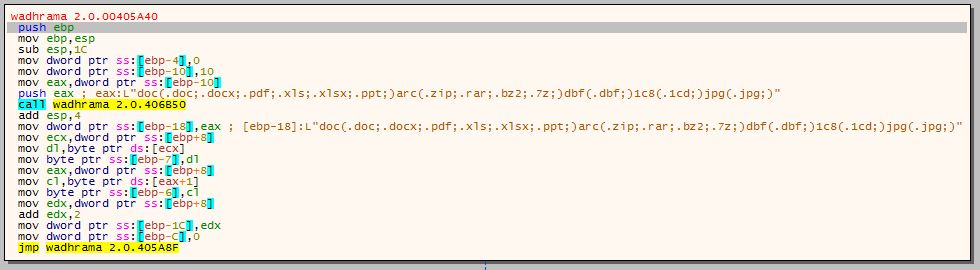

• Dharma 2.0 etsii salattavia seuraavia tiedostopäätteitä:

◦ Henkilökohtaisten asiakirjojen tiedostomuodot: 'doc (.doc; .docx, .pdf; .xls; .xlss; .ppt;)'

◦ Arkistotiedostomuoto: 'arc (.zip; .rar; .bz2; .7z;)'

◦ Tietokantatiedostomuoto: 'dbf (.dbf;)'

◦ SafeDis-salaustiedostomuoto: '1c8 (.1cd;)'

◦ kuvatiedostomuoto: 'jpg (.jpg;)'

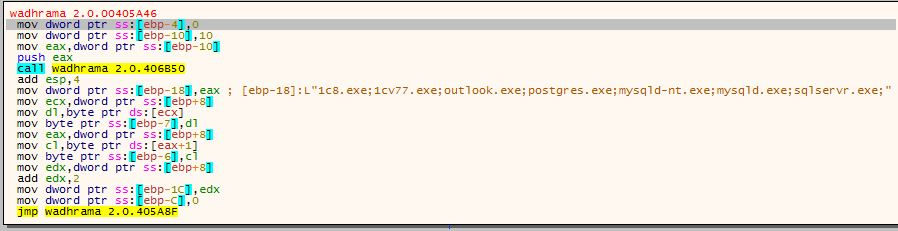

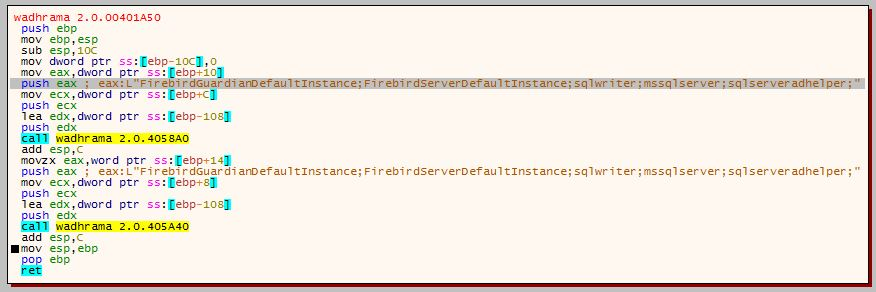

• Se etsii myös tunnettuja tietokanta-, posti- ja palvelinohjelmistoja:

◦'1c8.exe, 1cv77.exe, outlook.exe, postgres.exe, mysqld-nt.exe, mysqld.exe, sqlservr.exe;'

◦'FirebirdGuardianDefaultInstance, FirebirdServerDefaultInstance, sqlwriter, MSSQLSERVER, Sqlserveradhelper;'

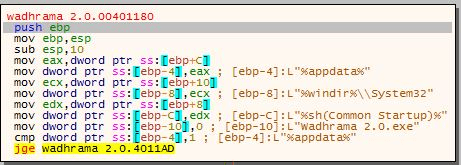

• Dhama 2.0 kopioi itsensä kolmeen eri paikkaan

◦ '% appdata%'

◦ '% windir% \ system32'

◦ '% sh (Käynnistys)%'

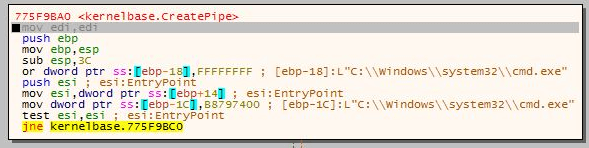

• Se luo putken, '% comspec%', komennolla 'C: \ Windows \ system32 \ cmd.exe':

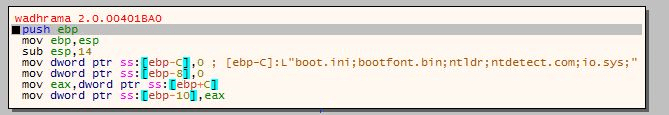

• Se kerää tietoja käynnistystiedostoista, kuten 'boot.ini', 'bootfont.bin' ja muut:

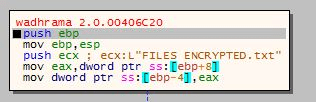

• Lunnaistekstin teksti tallennetaan tiedostoon nimeltä 'FILES ENCRYPTED.txt':

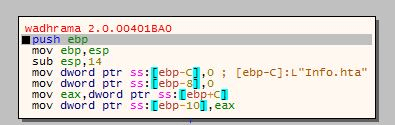

• 'Info.hta' näyttää lunastusviestin uhrille:

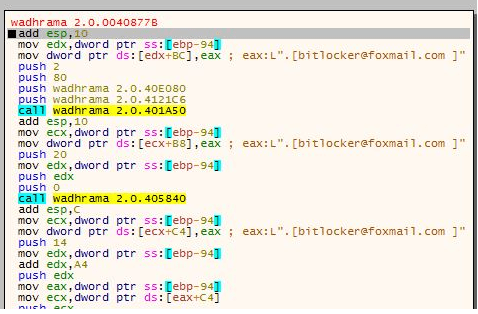

• Salauslaajennus vedetään puskurista '. [Bitlocker@foxmail.com]'

• Dharma luo sitten salatun version alkuperäisestä tiedostosta uudella laajennuksella:

• Sen jälkeen se poistaa alkuperäisen tiedoston ja toistaa silmukan, kunnes kaikki asemat ja tiedostot on salattu. Lopullinen, salattu tiedosto näyttää seuraavalta:

• Tämä on lunnaasanoma, joka näytetään uhrille seuraavan tietokoneen käynnistyksen yhteydessä:

Liittyvät resurssit

Viesti Dharma 2.0 lunastusohjelma tuhoaa edelleen uudella muunnelmalla ilmestyi ensin Comodo-uutiset ja Internet-tietoturva.

- "

- 2016

- 2020

- 70

- a

- Meistä

- pääsy

- lisä-

- admin

- eteenpäin

- algoritmit

- Kaikki

- määrä

- analyysi

- antivirus

- Archive

- automaattisesti

- takaoven

- Varmuuskopiointi

- varmuuskopiot

- BAT

- koska

- ennen

- alle

- Tukkia

- yritykset

- kyvyt

- klassinen

- tiedottaa

- yhteisöjen

- täydellinen

- täysin

- tietokone

- liitäntä

- Liitännät

- alituisesti

- sisältää

- pitoisuus

- jatkuu

- ohjaus

- Ydin

- luo

- Luominen

- cyber

- tietoverkkoturvallisuus

- tietoverkkojen

- tiedot

- tietokanta

- tietokannat

- toimitettu

- Kysyntä

- yksityiskohdat

- laite

- Dharma

- eri

- löysi

- näyttö

- näytöt

- ajaa

- kukin

- tehokkaasti

- salaus

- evoluutio

- teloitus

- olemassa

- laajennukset

- helmikuu 2020

- Etunimi

- jälkeen

- seuraa

- muoto

- löytyi

- alkaen

- toiminnallisuus

- saada

- avustukset

- pää

- auttaa

- hierarkia

- HTTPS

- valtava

- kuva

- tiedot

- asentaa

- Internet

- Internet Security

- IT

- itse

- avain

- tunnettu

- uusin

- Kirjasto

- RAJOITA

- linja

- Lista

- sijainti

- Lukot

- katso

- kone

- haittaohjelmat

- käsin

- tarpeet

- uutiset

- seuraava

- numero

- avata

- Muut

- näkymät

- puolue

- salasanat

- Maksaa

- henkilöstö

- kappale

- putki

- pistettä

- edellinen

- tuotto

- Prosessit

- Ohjelma

- suojella

- suojaus

- protokolla

- toimittaja

- Lunnaat

- ransomware

- kaukosäädin

- paljastaa

- Turvallisuus

- sama

- skannaus

- turvallisuus

- varjo

- Jaa:

- esitetty

- Koko

- So

- Tuotteemme

- jonkin verran

- erityinen

- käynnistyksen

- kantoja

- vahva

- Myöhemmin

- järjestelmät

- Kohde

- kohdennettu

- joukkue-

- -

- kolmella

- aika

- tänään

- Troijalainen

- varten

- avata

- käyttää

- Käyttäjät

- hyödyllisyys

- versio

- Verkkosivu

- laajempi

- ikkunat

- ilman

- toimii

- XML

- Sinun