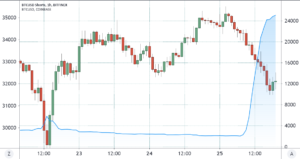

Viime aikoina kaasu on ollut kuuma aihe uutisissa. Salausvälineessä kyseessä on ollut Ethereumin kaivosmaksut. Yleisissä tiedotusvälineissä on kyse vanhanaikaisesta bensiinistä, mukaan lukien sen lyhytaikainen puute itärannikolla, Kiitos väitettyyn DarkSide-ransomware-hyökkäykseen Colonial Pipeline -järjestelmää vastaan, joka tuottaa 45% itärannikon dieseli-, bensiini- ja lentopolttoainetarjonnasta.

Lunnasohjelmatapauksissa näemme yleensä tyypillisen jakson toiston: Aluksi keskitytään hyökkäykseen, perimmäiseen syyn, laskeumiin ja toimiin, joita organisaatiot voivat toteuttaa välttääkseen hyökkäykset tulevaisuudessa. Sitten painopiste alkaa usein kääntyä kryptovaluuttaan ja miten sen koettu nimettömyys auttaa lisäämään kiristyshaittaohjelmien hyökkäyksiä ja inspiroimalla lisää verkkorikollisia pääsemään peliin.

Katsomalla kuitenkin kyberturvallisuushyökkäysten makrokuvaa näemme joitain suuntauksia, jotka ovat olleet nousemassa. Esimerkiksi kyberhyökkäyksistä aiheutuneet tappiot kasvoi 50% vuosina 2018–2020 maailmanlaajuisten tappioiden ollessa yli biljoonaa dollaria. Se on väistämätön johtopäätös, joka puhuu hyödynnettävissä olevien tietoturva-aukkojen yleisyydestä.

Related: Raportti salauksenvaihtohakkeista 2011–2020

Verkkorikollisuuden lisääntymistä vauhdittaa myös pimeästä verkosta helposti löydettävien valmiiden, valmiiden haittaohjelmien saatavuus niille, joilla on vähän ammattitaitoa, mutta jotka haluavat silti hyötyä vapaiden rahojen mahdollisuudesta, joita läsnä olevat vakuudettomat organisaatiot . Tärkeää on, että rikolliset ovat itse kehittäneet strategioitaan kiertääkseen puolustavan turvallisuuden taktiikat, tekniikat ja menettelyt (TTP) varmistaakseen, että he voivat edelleen olla kannattavia. Jos kryptovaluutta ei enää olisi kannattava vaihtoehto maksulle, hyökkääjät kääntyisivät melkein varmasti toiseen maksutapaan. Ajatus siitä, että he yksinkertaisesti lopettaisivat hyökkäykset näihin organisaatioihin ilman salausta, uhmaa uskollisuutta.

Jos haluat, näiden tapahtumien "perimmäinen syy" ei ole rikollisten palkitsemiseksi käytetty maksutapa, vaan turva-aukot antoivat heille mahdollisuuden rikkoa yritystä ja tietysti se, että siellä on rikollisia, jotka tekivät näitä rikoksia.

Kun ransomware on trendi itsessään (ja DarkSide-hyökkäyksessä), näemme tämän jatkuvasti muuttuvan Juicy Fruit osoittivat. Lunnasohjelman alkuaikoina se oli suhteellisen leikattu ja kuiva: Verkkohyökkääjä löytää tien yritykselle - useimmiten sosiaalisen suunnittelun hyökkäyksen, kuten tietojenkalastelusähköpostin tai suojaamattoman etätyöpöytäprotokollan, kautta ja salaa uhrin tiedostot. Uhri joko maksaa lunnaat pankkisiirrolla tai salauksella ja saa useimmissa tapauksissa salauksenavaimen, joka yleensä (mutta ei aina) purkaa tiedostot. Toinen vaihtoehto on, että uhri päättää olla maksamatta ja joko palauttaa tiedostot varmuuskopiosta tai vain hyväksyy tietojen menetyksen.

Verkkohyökkäyksen taktiikat

Vuoden 2019 loppupuolella useat yritykset valmistelivat varmuuskopiointistrategioita vastaamaan näihin uhkiin ja kieltäytyivät maksamasta. Ransomware-toimijat, kuten Maze-lunnasohjelmaryhmä, nousivat esiin, kehittivät ja muuttivat taktiikkaa. He alkoivat suodattaa tietoja ja kiristää uhrejaan: "Maksa, tai julkaisemme myös julkisesti arkaluonteiset tiedot, jotka olemme varastaneet sinulta." Tämä lisäsi suuresti lunnasohjelmahyökkäyksen kustannuksia ja käänsi sen tosiasiallisesti yritysasiasta ilmoitustapahtumaksi, mikä vaati tietojen löytämistä, vielä enemmän oikeudellista neuvontaa ja julkista valvontaa, samalla kun osoitti hyökkääjän päättäväisyyden löytää keinoja maksun esteiden poistamiseksi. (DarkSide, jonka uskotaan olleen Colonial Pipeline -hyökkäyksen takana oleva ryhmä, on kiristysryhmä.) Toinen trendi, kuten edellä mainitussa raportissa mainitaan, on uhrien kohdentaminen entistä enemmän, löytää ne, jotka pystyvät maksamaan suurempia dollareita , samoin kuin ne, joilla on tietoja, joita he eivät halua nähdä julkisesti jaettavina.

Verkkohyökkääjät kehittävät taktiikkaansa niin kauan kuin on joku tai joku organisaatio hyökkäävä; he ovat tehneet niin hakkeroinnin alusta lähtien. Ennen salausta ja jopa tietoverkkorikollisuutta meillä oli pudottamalla käteistä pussiin yöllä ja pankkisiirrot vaihtoehtona anonyymeille maksuille rikollisille. He etsivät jatkuvasti tapoja maksaa, ja salauksen edut - taloudellinen vapaus, sensuuriresistenssi, yksityisyyden suoja ja yksilön turvallisuus - ovat huomattavasti suuremmat kuin sen houkuttelevuuden haittapuolet rikollisille, joille saattaa olla miellyttävää. Salaus ei poista rikosta.

Voi olla vaikeaa, jopa (todennäköisesti) mahdotonta, täyttää yrityksen kaikki tietoturva-aukot. Mutta liian usein turvallisuusperusteet ohitetaan, kuten säännöllinen korjaustiedosto ja tietoturvatietoisuuskoulutus, jotka auttavat vähentämään lunnasohjelmien riskiä. Pidetään silmällä kohdetta - yritystä - eikä palkinnon salausta. Tai voimme syyttää fiatia kaikista muista taloudellisista rikoksista seuraavaksi.

Tämä artikkeli ei sisällä sijoitusneuvoja tai suosituksia. Jokaiseen sijoitus- ja kaupankäyntiliikkeeseen liittyy riski, ja lukijoiden tulisi tehdä oma tutkimustaan tehdessään päätöstä.

Tässä esitetyt näkemykset, ajatukset ja mielipiteet ovat yksin kirjailijan kirjoittamia, eivätkä välttämättä heijasta tai edusta Cointelegraphin näkemyksiä ja mielipiteitä.

Michael Perklin on ShapeShiftin tietoturvajohtaja, jossa hän valvoo kaikkia tuotteiden, palvelujen ja yritysten tietoturvakäytäntöjä varmistaen samalla, että ne noudattavat tai ylittävät alan parhaat käytännöt. Hänellä on yli vuosikymmenen kokemus blockchainista ja salauksesta, ja hän johtaa tiimiä, joka varmistaa, että turvallisuuden parhaita käytäntöjä käytetään sekä kyberturvallisuus- että blockchain-spesifisillä menetelmillä. Perklin on CryptoCurrency Certification Consortiumin (C4) presidentti, toiminut useilla toimialalautakunnilla ja yksi satojen globaalien organisaatioiden käyttämän CryptoCurrency Security Standard (CCSS) -kirjoittajasta.

Lähde: https://cointelegraph.com/news/don-t-blame-crypto-for-ransomware

- 2019

- neuvot

- Kaikki

- amp

- nimettömyys

- noin

- artikkeli

- saatavuus

- Varmuuskopiointi

- bbc

- PARAS

- parhaat käytännöt

- blockchain

- rikkominen

- tapauksissa

- kassa

- Aiheuttaa

- Sensuuri

- Certification

- päällikkö

- tietoturvajohtaja

- Cointelegraph

- yritys

- jatkaa

- kustannukset

- Rikollisuus

- rikokset

- rikolliset

- Crypto

- salausvaihto

- kryptovaluutta

- cyberattacks

- tietoverkkorikollisuuden

- verkkorikollisille

- tietoverkkojen

- tumma Web

- tiedot

- löytö

- dollari

- Varhainen

- Tekniikka

- yritys

- yrityksen turvallisuus

- ethereum

- tapahtuma

- Tapahtumat

- Vaihdetaan

- Käyttää hyväkseen

- silmä

- laskeuma

- Fiat

- taloudellinen

- löydöt

- Keskittää

- Vapaus

- polttoaine

- Perusteet

- tulevaisuutta

- peli

- kuilu

- GAS

- Global

- hyvä

- Ryhmä

- hakkerointi

- hakata

- tätä

- Miten

- HTTPS

- Sadat

- Mukaan lukien

- Kasvaa

- teollisuus

- tiedot

- tietoturva

- investointi

- IT

- avain

- juridinen

- Pitkät

- Makro

- Valtavirta

- valtamedian

- Tekeminen

- haittaohjelmat

- McAfee

- Media

- liikkua

- uutiset

- ilmoituksen

- upseeri

- Lausunnot

- Vaihtoehto

- Vaihtoehdot

- Muut

- kauneuspilkku

- Maksaa

- maksu

- maksut

- Phishing

- kuva

- Tappi

- esittää

- puheenjohtaja

- yksityisyys

- Tietosuoja ja turvallisuus

- Tuotteet

- Voitto

- julkinen

- julkaista

- Lunnaat

- ransomware

- Ransomware -hyökkäys

- Ransomware hyökkäykset

- lukijoita

- vähentää

- raportti

- tutkimus

- Riski

- turvallisuus

- shapeshift

- yhteinen

- So

- sosiaalinen

- Sosiaalinen insinööri

- varasti

- toimittaa

- järjestelmä

- taktiikka

- Kohde

- uhat

- kaupankäynti

- koulutus

- nousussa

- Trendit

- haavoittuvuuksia

- verkko

- KUKA

- Johdin

- sisällä