Krakenilla, kuten kaikilla suosituilla palveluilla, on asiakkaita, jotka ovat huijareiden kohteena yrittää tietojenkalasteluviestien lähettämiseen @kraken.com-sähköpostiosoitteista. Sinun ei pitäisi koskaan nähdä tällaista huijaussähköpostia, koska sähköpostipalveluntarjoajien, kuten Gmailin, pitäisi hylätä se, koska heidän palvelimensa huomaavat, että huijarin posti ei tule Krakenista. Kulissien takana vastaanottavan sähköpostipalvelimen oletetaan etsivän yleisiä DNS-tietueita varmistaakseen, että sähköposti tulee oikeasta paikasta (eli SPF-, DKIM-, DMARC-tietueet).

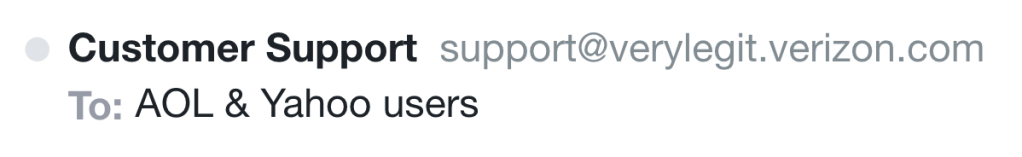

Kraken Security Labs uskoo "luottakaa, mutta varmista" -periaatteeseen ja testaa säännöllisesti Krakenin sähköpostin suojaustoimintojen tehokkuutta. Yhdessä näistä testeistä havaitsimme, että useat sähköpostintarjoajat eivät suorita yksinkertaisia tarkistuksia ja asettavat siten käyttäjänsä (ja mahdollisesti asiakkaidemme) tietojenkalasteluriskiin: Tarkemmin sanottuna yahoo.com- ja aol.com-käyttäjät olivat vaarassa saada sähköpostit perille. Saapuneet-kansioon suosittujen paikkojen olemattomista aliverkkotunnuksista, kuten admin@verylegitemails.verizon.com.

Kraken Security Labs ilmoitti tästä ongelmasta Verizon Medialle (joka omisti aol.com- ja yahoo.com-sivustot) 8. lokakuuta 2020. Valitettavasti se luokiteltiin vakavaksi ja lähetyksemme suljettiin vähäisen vaikutuksen vuoksi. Sen jälkeen näyttää kuitenkin siltä, että molempiin sähköpostijärjestelmiin on tehty parannuksia, jotka ovat korjanneet joitain alla kuvatuista ongelmista.

Voit suojata itsesi aina tarkkailee tietojenkalasteluhuijauksia. Sinun tulisi myös harkita sähköpostipalvelun vaihtamista gmail.com- tai protonmail.com-sivustoon, jos käytät tällä hetkellä aol.com- tai yahoo.com-osoitetta. Jos käytät omaa verkkotunnustasi, varmista, että DMARC-, SPF- ja DKIM-tietueesi ovat ajan tasalla, jotta huijarit eivät voi käyttää verkkotunnustasi.

At Kraken Security Labs, tehtävämme on kouluttaa ja valtuuttaa kryptovaluutanhaltijat, joilla on tieto, jota he tarvitsevat suojellakseen omaisuuttaan ja käyttääkseen varojaan turvallisesti parhaaksi katsomallaan tavalla. Tässä artikkelissa opit lisää teknisiä yksityiskohtia tästä sähköpostin huijaustekniikasta, kuinka suojaamme verkkotunnuksiamme ja mitä toimenpiteitä voit tehdä turvallisuutesi varmistamiseksi.

Tekniset yksityiskohdat

Huijaus oli kerran rehottava hyökkäysmuoto vain kymmenen vuotta sitten. Sähköpostipalvelimilla ei ollut tehokasta tapaa vahvistaa lähettäjiä. Viestin, jonka lähettäjä on huijattu, onnistumisprosentti on suurempi, koska monet käyttäjät eivät ymmärrä, että tämä kenttä voidaan väärentää. Viesti tunnistettavasta verkkotunnuksesta (kuten mail@kraken.com) voi luoda illuusion auktoriteetista ja turvallisuudesta, varsinkin kun sitä verrataan tuntemattomaan osoitteeseen, kuten mail@example-strange-domain.xyz. Onneksi nykyään useimmilla sähköpostintarjoajilla on huomattavia torjuntakeinoja huijausta vastaan. Standardit, kuten DMARC, ovat virallistaneet tekniikoita, jotka tekevät huijauksesta paljon vaikeampaa.

Postin turvaaminen

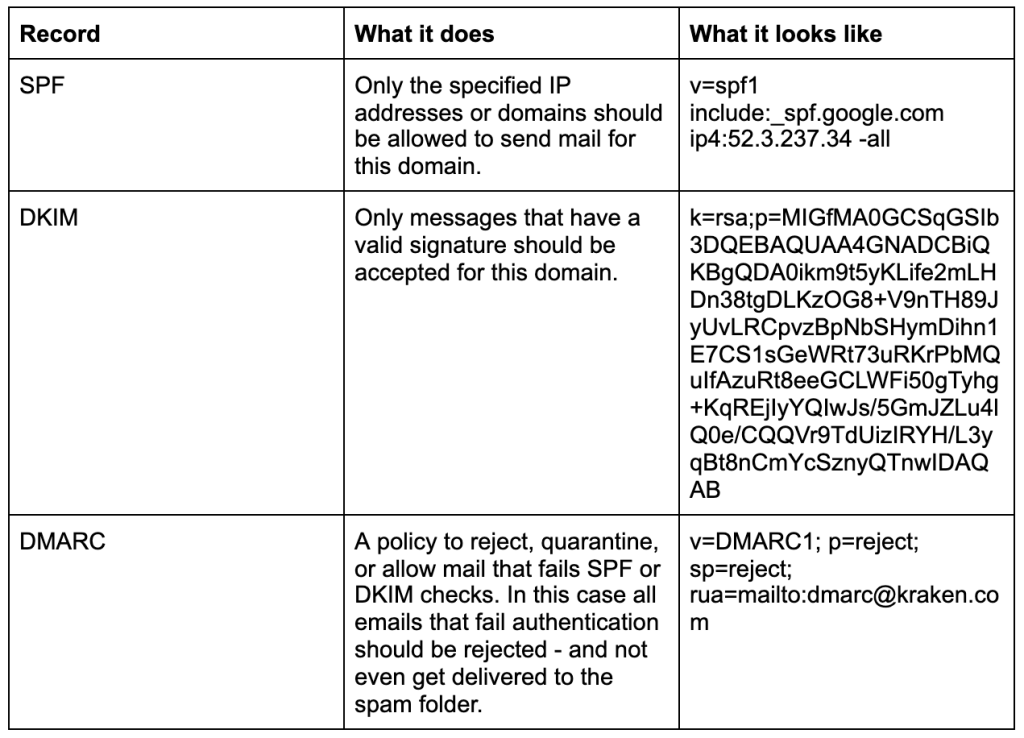

Sähköpostin suojaus on monimutkaisempaa kuin mitä tässä käsitellään, mutta nykyiset parhaat käytännöt huijauksen estämiseksi keskittyvät SPF-, DMARC- ja DKIM-tietueiden ympärille. Kun postipalvelin vastaanottaa postia, se tekee muutaman DNS-haun sähköpostin toimialueelle tarkistaakseen nämä tietueet.

Jokainen sähköpostipalvelin käsittelee nämä tarkistukset eri tavalla. Esimerkiksi Gmail merkitsee kaikki sähköpostit, jotka eivät läpäise SPF-tarkistusta, pelottavan näköisellä varoitusbannerilla, joka kehottaa käyttäjiä varovaisuuteen (vaikka sähköpostipalvelimen ei olisi teknisesti koskaan pitänyt hyväksyä näitä viestejä), ja kaikkiin DMARC-tarkistuksiin läpäiseviin sähköposteihin. "hylkäämistä" ei hyväksytä ollenkaan.

Muilla sähköpostintarjoajilla voi olla dramaattisesti erilaisia menettelyjä, joista jokaisella on oma algoritminsa. Jotkut palveluntarjoajat esimerkiksi päättävät estää sähköpostit kokonaan, toiset lähettävät "roskapostilaatikkoon" ja toiset varoituksia sisältävät sähköpostit.

Kokeilu ilmaisten sähköpostintarjoajien kanssa

Epäjohdonmukainen täytäntöönpano eri palveluntarjoajien välillä on meille huolestuttava, joten teimme lisätestauksia. Yritimme lähettää väärennettyjä sähköposteja lukitusta verkkotunnuksesta parhaille ilmaisille sähköpostipalveluntarjoajille ja seurasimme heidän toimintaansa.

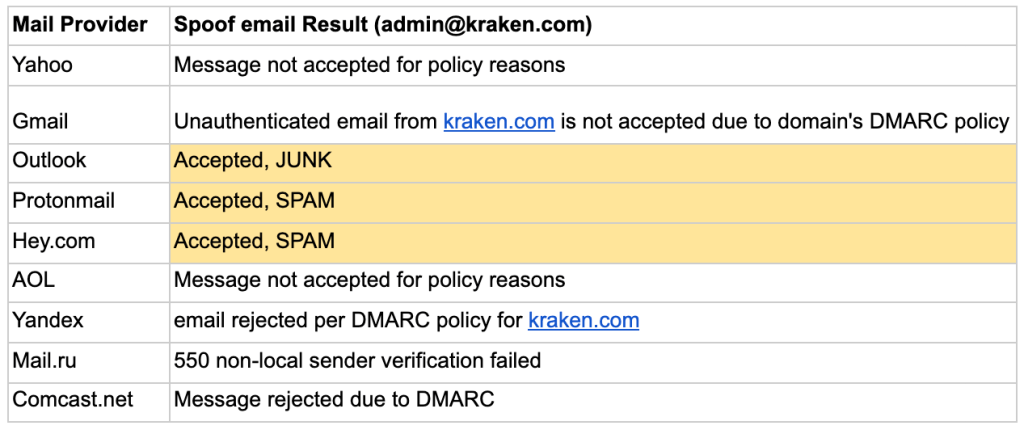

Kokeilu 1 – Huijaus admin@kraken.com (suojattu perusverkkotunnus)

Lähetimme väärennetyn sähköpostin verkkotunnuksesta, jossa oli kelvollinen hardfail SPF-tietue, kelvollinen DMARC-tietue ja DKIM-valitsin.

odotus: Sähköposti hylätään, koska se ei ole peräisin sallitusta IP-osoitteesta eikä sillä ole DKIM-allekirjoitusta.

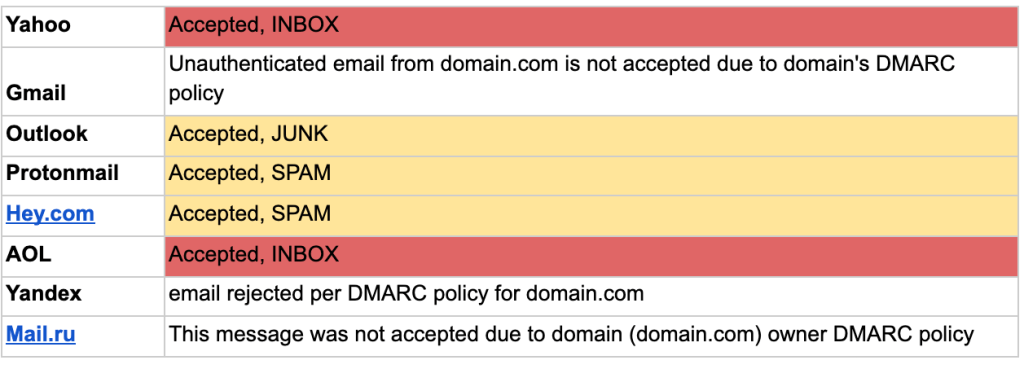

Tässä ei ole suuria yllätyksiä, vaikka viestin lähettäminen roskapostiin tarkoittaa, että käyttäjät voivat teoriassa silti joutua huijatuksi, jos he olettavat sen olevan virhe.

Kokeilu 2 – Huijaus admin@fakedomain.kraken.com (olematon aliverkkotunnus)

Lähetimme väärennetyn sähköpostin aliverkkotunnuksesta, jota ei ole olemassa. Tälle isäntänimelle ei ole minkäänlaisia tietueita.

odotus: Posti hylätään, koska isäntänimeä ei ole olemassa tai sillä ei ole tietueita (ei A-tietuetta, ei SPF- tai DKIM-tietuetta). Lisäksi DMARC-käytäntö asetettiin "hylkäämään", joten kaikki sähköpostit, joita ei voi todentaa SPF:llä/DKIM:llä, tulee hylätä.

Yllättäen Yahoo.com- ja AOL.com-postipalvelimet hyväksyivät tämän ilmeisen huijausviestin ja laittoivat sen uhrin postilaatikkoon. Tämä on erityisen huolestuttavaa, koska se tarkoittaa, että hyökkääjän on yksinkertaisesti lisättävä aliverkkotunnus, jotta hänen sähköpostinsa hyväksyttäisiin ja jotta he näyttäisivät aidoilta näiden alustojen käyttäjien kannalta (esim. admin@emails.chase.com).

AOL.com ja Yahoo.com olivat tuolloin Verizon Median omistuksessa, joten ilmoitimme tästä ongelmasta niille 8. lokakuuta 2020. Verizon Media päätti ongelman soveltamisalan ulkopuolisena ja epävirallisena. Kraken Security Labs toisti, että on tärkeää suojella AOL- ja Yahoo-käyttäjiä tietojenkalastelulta, mutta näiden ongelmien korjaamisesta ei annettu lisätietoja.

Sen jälkeen näyttää siltä, että parannuksia on toteutettu: sähköpostit hylätään nyt DMARC-käytännön mukaisesti ja parempaa nopeuden rajoitusta näyttää ottavan käyttöön.

Väitämme edelleen, että Yahoo & Verizon -sähköpostin käyttäjät ovat suuremmassa vaarassa, koska muut toimittajat varoittavat käyttäjiään huomattavasti paremmin, kun sähköposteja ei voida todentaa (kuten silloin, kun DMARC/DKIM/SPF-koodia ei käytetä ollenkaan).

Takeaways

Verkkotunnuksen omistajan parhaimmista yrityksistä huolimatta sähköpostipalveluntarjoajat eivät aina suodata sähköpostia odotetulla tavalla. Käyttäjillä, joilla oli @yahoo.com- ja @aol.com-sähköpostiosoite, oli suurempi riski saada väärennettyjä viestejä, vaikka nämä palveluntarjoajat pystyivät helposti havaitsemaan ja suodattamaan nämä viestit. Vaikka käyttäytyminen on parantunut, suosittelemme silti vaihtamaan herkempi sähköpostisi palveluntarjoajaan, joka tekee paremman suodatuksen, kuten Gmailin tai Protonmailin.

Jos käytät sähköpostipalvelinta, varmista, että sähköpostisi DNS-tietueet DMARC:lle, DKIM:lle ja SPF:lle ovat aina ajan tasalla ja tarkista säännöllisesti, toimivatko sähköpostihallintasi.

Lähde: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- algoritmi

- Kaikki

- keskuudessa

- noin

- artikkeli

- Varat

- kulissien takana

- PARAS

- parhaat käytännöt

- jahdata

- Tarkastukset

- suljettu

- tuleva

- Yhteinen

- Viestintä

- kryptovaluutta

- Nykyinen

- DID

- löysi

- dns

- verkkotunnuksia

- Tehokas

- sovittaa

- muoto

- Ilmainen

- varat

- tätä

- Miten

- HTTPS

- Vaikutus

- IP

- IP-osoite

- kysymykset

- IT

- tuntemus

- Kraken

- Labs

- OPPIA

- Katso ylös

- merkittävä

- Media

- Tehtävä

- Muut

- Phishing

- Platforms

- politiikka

- Suosittu

- suojella

- asiakirjat

- Riski

- ajaa

- juoksu

- Huijarit

- Näytön

- turvallisuus

- setti

- Yksinkertainen

- So

- spam

- standardit

- menestys

- järjestelmät

- Tekninen

- Testaus

- testit

- aika

- ylin

- us

- Käyttäjät

- myyjät

- KUKA

- Yahoo

- vuotta