ESET-tutkimus

Tunkeutumisvektorien sulkeutuminen pakottaa kyberrikolliset palaamaan vanhoihin hyökkäysväyliin, mutta myös etsimään uusia tapoja hyökätä uhreihinsa

12 syyskuu 2023

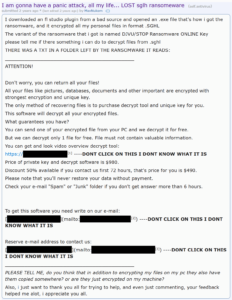

Kiristyssähköpostit ja muut tekstipohjaiset uhkaukset ovat lisääntyneet valtavasti vuoden 1 ensimmäisellä puoliskolla, ja kysymys jää miksi. Ovatko rikolliset vain laiskoja? Yrittävätkö he ansaita helppoa rahaa vapaapäivillään? Vai onko tämä osa jotain suurempaa, mahdollisesti generatiivista tekoälyä?

Ja se on vain pintaa raaputtamalla havaittujen trendien pintaa uusin ESET-uhkaraportti, tämän jakson painopiste. Toinen tunkeutumisvektori, joka on saanut kyberrikollisten lisääntynyttä huomiota, olivat MS SQL -palvelimet, joiden oli kestettävä raa'an voiman hyökkäyksiä.

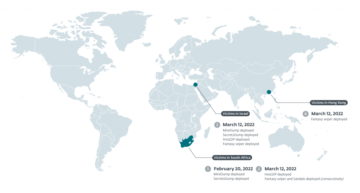

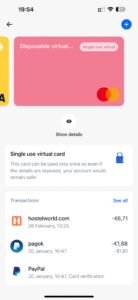

Ja älkäämme unohtako rikollista koronkiskontaa, joka esiintyy haitallisten Android-sovellusten muodossa. Metsästäessään uhreja päiväntasaajan ympärillä ja eteläisellä pallonpuoliskolla, kyberrikolliset yrittävät painostaa ja uhkailla uhreja maksamaan kohtuuttomia korkoja lyhytaikaisista lainoista – joita he eivät toisinaan edes tarjoa.

Silti kaikki ei ollut huono vuoden 1 ensimmäisellä puoliskolla. Yksi hyvä uutinen oli, että pahamaineinen Emotet-botnet osoitti vain vähän toimintaa, sillä se käytti vain muutamia pieniä ja yllättävän tehottomia roskapostikampanjoita maaliskuussa. Kun ne olivat ohi, se oli hiljaa. Se, mikä kiinnitti tutkijoiden huomion, oli uusi toiminto, joka muistutti virheenkorjaustulosta. Tämä ruokkii huhuja siitä, että Emotet on – ainakin osittain – myyty toiselle uhkaryhmälle, joka ei ole varma asioiden toimivuudesta.

Toinen myönteinen tarina tuli Redline stealeriin liittyen. ESET-tutkijat ja heidän ystävänsä Flare-järjestelmissä ovat häirinneet tämän pahamaineisen haittaohjelman palveluna (MaaS), jota rikolliset käyttävät uhrien tietojen varastamiseen ja muiden haittaohjelmien toimittamiseen. Häiriö katkaisi ketjun GitHub-tietovarastoja, joita tarvitaan RedLine-ohjauspaneelien käyttämiseen tytäryhtiöille. Koska varakanavaa ei ollut, MaaS:n takana olevien operaattoreiden on löydettävä eri reitti "palvelunsa" suorittamiseksi.

Kuuntele Aryeh Goretskyn isännöimän ESET Researchin podcastin uusin jakso, jos haluat tietää kaikista näistä aiheista ja paljon muuta ESET Threat Reportista. Tällä kertaa hän osoitti kysymyksensä yhdelle raportin tekijöistä, turvallisuustietoisuuden asiantuntija Ondrej Kubovi.č.

Vuoden 1 ensimmäisen puoliskon koko raportti, mukaan lukien muut aiheet, kuten muutokset kryptovaluuttauhkissa, haitalliset OneNote-tiedostot, ensimmäinen kaksoistoimitusketjun hyökkäys – Lazarus-ryhmän luvalla – tai ransomware-skenen viimeisin kehitys, Klikkaa tästä.

Keskusteltu:

- Kiristys ja tekstipohjaiset uhkaukset 1:46

- Raaka voimahyökkäys MS SQL -palvelimiin 7:10

- Koronkorko Android-sovelluksissa 9:20

- Emotet-toiminta 13:25

- RedLine Stealer -häiriö 16:45

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. Autot / sähköautot, hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- ChartPrime. Nosta kaupankäyntipeliäsi ChartPrimen avulla. Pääsy tästä.

- BlockOffsets. Ympäristövastuun omistuksen nykyaikaistaminen. Pääsy tästä.

- Lähde: https://www.welivesecurity.com/en/podcasts/eset-research-podcast-sextortion-digital-usury-sql-brute-force/

- :on

- :On

- :ei

- 1

- 13

- 16

- 2023

- 32

- 7

- 77

- 9

- a

- toiminta

- Kumppanit

- Jälkeen

- AI

- Kaikki

- Myös

- ja

- android

- Toinen

- näkymisen

- sovellukset

- OVAT

- noin

- AS

- At

- hyökkäys

- Hyökkäykset

- huomio

- Tekijät

- väyliä

- tietoisuus

- Varmuuskopiointi

- Huono

- ollut

- takana

- suurempi

- botnet

- raaka voima

- mutta

- by

- tuli

- Kampanjat

- Kategoria

- kiinni

- ketju

- Muutokset

- Kanava

- ohjaus

- maahan

- Rikollinen

- rikolliset

- kryptovaluutta

- verkkorikollisille

- päivää

- toimittaa

- kehitys

- eri

- digitaalinen

- suunnattu

- häiritsi

- Häiriö

- Dont

- kaksinkertainen

- alas

- aikana

- voit

- helppo

- sähköpostit

- episodi

- ESET-tutkimus

- Jopa

- harvat

- Asiakirjat

- Löytää

- Etunimi

- leimahtaa

- Keskittää

- varten

- voima

- muoto

- ystäviä

- alkaen

- koko

- Koko raportti

- toiminnallisuus

- generatiivinen

- Generatiivinen AI

- GitHub

- hyvä

- Ryhmä

- HAD

- Olla

- he

- hänen

- isännöi

- Miten

- HTTPS

- Metsästys

- in

- Mukaan lukien

- Kasvaa

- kasvoi

- tiedot

- korko

- korot

- tulee

- johon

- IT

- vain

- uusin

- viimeisin kehitys

- Lazarus

- Lasarus-ryhmä

- vähiten

- vähän

- Lainat

- katso

- haittaohjelmat

- Malware-as-a-Service (MaaS)

- maaliskuu

- massiivinen

- max-width

- vähäinen

- raha

- lisää

- MS

- välttämätön

- Uusi

- uutiset

- Nro

- pahamaineinen

- of

- pois

- Vanha

- on

- ONE

- vain

- operaattorit

- or

- Muut

- ulostulo

- yli

- paneelit

- osa

- maksaa

- kappale

- Platon

- Platonin tietotieto

- PlatonData

- podcast

- positiivinen

- mahdollisesti

- harjoitusta.

- paine

- toimittaa

- kysymys

- kysymykset

- ransomware

- Hinnat

- suhteen

- jäännökset

- uusi

- raportti

- tutkimus

- Tutkijat

- muistuttavia

- Reitti

- Rumors

- ajaa

- juoksu

- kohtaus

- turvallisuus

- Turvallisuustietoisuus

- nähneet

- servers

- Lyhytaikainen

- osoittivat

- myyty

- jotain

- Eteläinen

- spam

- asiantuntija

- Tarina

- niin

- pinta

- järjestelmät

- että

- -

- heidän

- Siellä.

- ne

- asiat

- tätä

- ne

- uhkaus

- Uhkaraportti

- uhata

- uhat

- aika

- että

- otti

- Aiheet

- Trendit

- yrittää

- yrittää

- käytetty

- uhrit

- oli

- tavalla

- meni

- olivat

- Mitä

- joka

- miksi

- tulee

- Referenssit

- zephyrnet