Käyttäjät voivat hyödyntää GPG:n tarjoamaa salaussuojausta suojatakseen tiedostoja ja tietoja, jotka he haluavat pitää hyvin piilossa.

Tässä oppaassa selitän käytettävissäsi olevat vaihtoehdot tiedostojen salaamiseen avoimen lähdekoodin ohjelmistolla Linux-, Mac- tai Windows-tietokoneessa. Voit sitten siirtää tämän digitaalisen tiedon etäisyyden ja ajan yli itsellesi tai muille.

Ohjelma "GNU Privacy Guard" (GPG), avoimen lähdekoodin versio PGP:stä (Pretty Good Privacy), mahdollistaa:

- Salaus salasanalla.

- Salainen viestintä käyttämällä julkisen/yksityisen avaimen salausta

- Viestien/tietojen todennus (digitaalisten allekirjoitusten ja vahvistuksen avulla)

- Yksityisen avaimen todennus (käytetään Bitcoinissa)

Vaihtoehto yksi

Vaihtoehto yksi on se, jonka esitän alla. Voit salata tiedoston millä tahansa salasanalla. Kuka tahansa henkilö, jolla on salasana, voi sitten avata (purkaa) tiedoston lukituksen nähdäkseen sen. Ongelmana on, kuinka lähetät salasanan jollekin turvallisella tavalla? Palataan alkuperäiseen ongelmaan.

Vaihtoehto XNUMX

Vaihtoehto kaksi ratkaisee tämän ongelman (miten tänne). Sen sijaan, että lukitsisimme tiedoston salasanalla, voimme lukita sen jonkun julkisella avaimella – että "joku" on viestin tarkoitettu vastaanottaja. Julkinen avain tulee vastaavasta yksityisestä avaimesta, ja yksityistä avainta (joka vain "jokulla" on) käytetään viestin lukituksen avaamiseen (salauksen purkamiseen). Tällä menetelmällä ei koskaan lähetetä arkaluonteisia (salaamattomia) tietoja. Erittäin kiva!

Julkinen avain on jotain, jota voidaan jakaa Internetissä turvallisesti. Minun on tätä, esimerkiksi. Ne lähetetään yleensä avainpalvelimille. Avainpalvelimet ovat kuin solmuja, jotka tallentavat julkisia avaimia. He säilyttävät ja synkronoivat kopioita ihmisten julkisista avaimista. Tässä yksi:

Voit syöttää minun email ja löydä julkisen avaimeni tuloksesta. Olen myös tallentanut sen tätä ja voit verrata palvelimelta löytämääsi.

Kolmas vaihtoehto

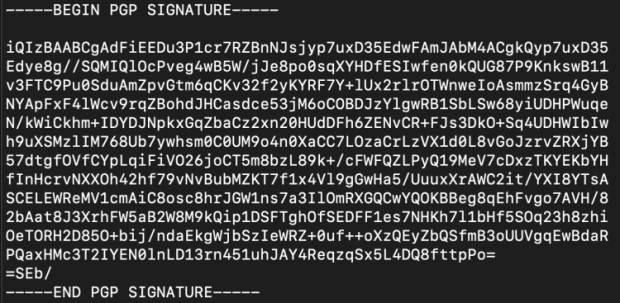

Vaihtoehto kolme ei koske salaisia viestejä. Tarkoituksena on tarkistaa, ettei viestiä ole muutettu sen toimituksen aikana. Se toimii, kun jollakulla on yksityinen avain merkki jotain digitaalista dataa. Tiedot voivat olla kirjeitä tai jopa ohjelmistoja. Allekirjoitusprosessi luo digitaalisen allekirjoituksen (suuri luku, joka on johdettu yksityisestä avaimesta ja allekirjoitettavista tiedoista). Tältä digitaalinen allekirjoitus näyttää:

Se on tekstitiedosto, joka alkaa "aloitus"-signaalilla ja päättyy "loppu"-signaaliin. Välissä on joukko tekstiä, joka todella koodaa valtavan määrän. Tämä luku johdetaan yksityisestä avaimesta (jättiläinen luku) ja tiedoista (joka on itse asiassa aina myös numero; kaikki tiedot ovat nollia ja ykkösiä tietokoneelle).

Kuka tahansa voi varmistaa, että tietoja ei ole muutettu alkuperäisen kirjoittajan allekirjoituksen jälkeen, ottamalla:

- Julkinen avain

- Päiväys

- allekirjoitus

Kyselyn tulos on TRUE tai FALSE. TOSI tarkoittaa, että lataamaasi tiedostoa (tai viestiä) ei ole muokattu sen jälkeen, kun kehittäjä on allekirjoittanut sen. Todella siistiä! FALSE tarkoittaa, että tiedot ovat muuttuneet tai käytössä on väärä allekirjoitus.

Vaihtoehto neljä

Vaihtoehto neljä on kuin vaihtoehto kolme, paitsi että sen sijaan, että tarkistettaisiin, ettei tietoja ole muokattu, TOSI tarkoittaa, että allekirjoitus on tuotettu tarjottuun julkiseen avaimeen liittyvällä yksityisellä avaimella. Toisin sanoen allekirjoittaneella henkilöllä on yksityinen avain julkiseen avaimeen, joka meillä on.

Mielenkiintoista on, että tämä on kaikki, mitä Craig Wrightin olisi tehtävä todistaakseen olevansa Satoshi Nakamoto. Hänen ei todellakaan tarvitse kuluttaa yhtään kolikkoa.

Meillä on jo osoitteet (samanlaiset kuin julkiset avaimet), jotka Satoshi omistaa. Craig voi sitten tuottaa allekirjoituksen yksityisellä avaimellaan näihin osoitteisiin yhdistettynä mihin tahansa viestiin, kuten "Olen todella Satoshi, haha!" ja voimme sitten yhdistää viestin, allekirjoituksen ja osoitteen ja saada TOSI tuloksen, jos hän on Satoshi, ja CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD tuloksen, jos hän ei ole.

Vaihtoehto kolme ja neljä – ero.

Kyse on itse asiassa siitä, mihin luotat. Jos luotat siihen, että lähettäjä omistaa omistamasi julkisen avaimen yksityisen avaimen, vahvistus tarkistaa, ettei viesti ole muuttunut.

Jos et luota yksityisen avaimen/julkisen avaimen suhteeseen, vahvistuksessa ei ole kyse viestin vaihtamisesta, vaan avainsuhteesta.

Se on yksi tai toinen VÄÄRÄlle tulokselle.

Jos saat TOSI tuloksen, tiedät, että SEKÄ avainsuhde on voimassa, JA viesti on muuttumaton allekirjoituksen luomisen jälkeen.

Hanki GPG tietokoneellesi

GPG:n mukana tulee jo Linux-käyttöjärjestelmä. Jos olet onneton käyttääksesi Macia tai varjelkoon Windows-tietokonetta, sinun on ladattava ohjelmisto GPG:n kanssa. Ohjeet lataamiseen ja sen käyttöön näissä käyttöjärjestelmissä ovat täältä.

Sinun ei tarvitse käyttää mitään ohjelmiston graafisia komponentteja, vaan kaikki voidaan tehdä komentoriviltä.

Tiedostojen salaus salasanalla

Luo salainen tiedosto. Tämä voi olla yksinkertainen tekstitiedosto tai zip-tiedosto, joka sisältää useita tiedostoja, tai arkistotiedosto (tar). Tietojen arkaluontoisuudesta riippuen voit harkita tiedoston luomista ilmarakoisessa tietokoneessa. Joko pöytätietokone, joka on rakennettu ilman WiFi-komponentteja ja jota ei koskaan saa yhdistää Internetiin kaapelilla, tai voit rakentaa Raspberry Pi Zero v1.3:n erittäin halvalla ohjeet täältä.

Käytä päätettä (Linux/Mac) tai CMD.exe (Windows) ja vaihda työhakemistosi minne tahansa sijoitat tiedoston. Jos se ei ole järkevää, etsi Internetistä ja viidessä minuutissa opit navigoimaan käyttöjärjestelmäsi tiedostojärjestelmässä (haku: "YouTuben tiedostojärjestelmän navigointikomentokehote" ja sisällytä käyttöjärjestelmäsi nimi).

Oikeasta hakemistosta voit salata tiedoston (esimerkiksi "file.txt") seuraavasti:

gpg -c tiedosto.txt

Se on "gpg", välilyönti, "-c", välilyönti ja sitten tiedoston nimi.

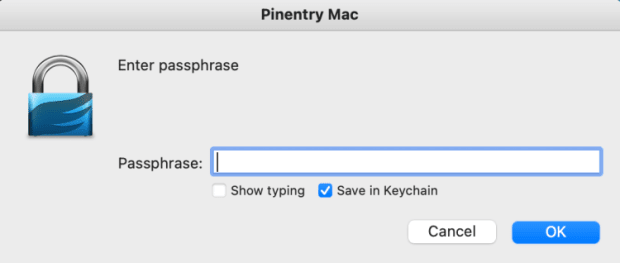

Sen jälkeen sinua pyydetään antamaan salasana. Tämä salaa uuden tiedoston. Jos käytät GPG Suitea Macissa, huomaa, että "Save in Keychain" on oletusarvoisesti valittuna (katso alla). Et ehkä halua tallentaa tätä salasanaa, jos se on erityisen arkaluonteinen.

Mitä tahansa käyttöjärjestelmää käytät, salasana tallennetaan muistiin 10 minuuttia. Voit tyhjentää sen seuraavasti:

gpg-connect-agent reloadagent /bye

Kun tiedostosi on salattu, alkuperäinen tiedosto säilyy (salaamattomana) ja uusi tiedosto luodaan. Sinun on päätettävä, poistatko alkuperäisen vai et. Uuden tiedoston nimi on sama kuin alkuperäisen, mutta lopussa on ".gpg". Esimerkiksi "tiedosto.txt" luo uuden tiedoston nimeltä "file.txt.gpg". Voit sitten nimetä tiedoston uudelleen, jos haluat, tai olisit voinut nimetä tiedoston lisäämällä ylimääräisiä valintoja yllä olevaan komentoon, kuten näin:

gpg -c –tulostus MySecretFile.txt tiedosto.txt

Täällä on "gpg", välilyönti, "-c", välilyönti, "-output", välilyönti, haluamasi tiedostonimi, välilyönti, salattavan tiedoston nimi.

Tiedoston salauksen purkamista kannattaa harjoitella. Tämä on yksi tapa:

gpg tiedosto.txt.gpg

Tämä on vain "gpg", välilyönti ja salatun tiedoston nimi. Sinun ei tarvitse laittaa vaihtoehtoja.

GPG-ohjelma arvaa mitä tarkoitat ja yrittää purkaa tiedoston salauksen. Jos teet tämän heti tiedoston salaamisen jälkeen, salasanaa ei ehkä kysytä, koska salasana on edelleen tietokoneen muistissa (10 minuuttia). Muussa tapauksessa sinun on annettava salasana (GPG kutsuu sitä tunnuslauseeksi).

Huomaat “ls”-komennolla (Mac/Linux) tai “dir”-komennolla (Windows), että työhakemistoosi on luotu uusi tiedosto ilman “.gpg”-tunnistetta. Voit lukea sen komentokehotteesta (Mac/Linux):

kissa tiedosto.txt

Toinen tapa purkaa tiedoston salaus on tämä komento:

gpg -d tiedosto.txt.gpg

Tämä on sama kuin ennen, mutta myös "-d"-vaihtoehdolla. Tässä tapauksessa uutta tiedostoa ei luoda, vaan tiedoston sisältö tulostetaan näytölle.

Voit myös purkaa tiedoston salauksen ja määrittää tulostiedoston nimen seuraavasti:

gpg -d –tulostustiedosto.txt tiedosto.txt.gpg

Tässä on "gpg", välilyönti, "-d", joka ei ole ehdottoman pakollinen, välilyönti, "–output", välilyönti, halutun uuden tiedoston nimi, välilyönti ja lopuksi tiedoston nimi me puramme salauksen.

Salatun tiedoston lähettäminen

Voit nyt kopioida tämän tiedoston USB-asemalle tai lähettää sen sähköpostitse. Se on salattu. Kukaan ei voi lukea sitä, kunhan salasana on hyvä (riittävän pitkä ja monimutkainen) eikä sitä voida murtaa.

Voit lähettää tämän viestin itsellesi toisessa maassa tallentamalla sen sähköpostiin tai pilveen.

Jotkut typerät ihmiset ovat tallentaneet Bitcoinin yksityiset avaimensa pilveen salaamattomassa tilassa, mikä on naurettavan riskialtista. Mutta jos Bitcoinin yksityisiä avaimia sisältävä tiedosto on salattu vahvalla salasanalla, se on turvallisempaa. Tämä on erityisen totta, jos sen nimi ei ole "Bitcoin_Private_Keys.txt.gpg" – älä tee sitä!

VAROITUS: On tärkeää ymmärtää, että en missään tapauksessa kehota sinua laittamaan Bitcoinin yksityisen avaimen tietoja tietokoneelle (laitteisto lompakot luotiin, jotta sinun ei koskaan tarvitse tehdä tätä). Selitän tässä erityistapauksia varten minun ohjauksessani. Opiskelijani ohjausohjelma tietää mitä he tekevät ja käyttää vain ilmarakoista tietokonetta ja tietää kaikki mahdolliset riskit ja ongelmat sekä tavat välttää niitä. Älä kirjoita alkulauseita tietokoneelle, ellet ole tietoturva-asiantuntija ja tiedä tarkalleen mitä teet, äläkä syytä minua, jos bitcoinisi varastetaan!

Salattu tiedosto voidaan lähettää myös toiselle henkilölle ja salasana voidaan lähettää erikseen, mahdollisesti eri viestintälaitteella. Tämä on yksinkertaisempi ja vähemmän turvallinen tapa verrattuna tämän oppaan alussa selostettuun vaihtoehtoon kaksi.

On itse asiassa kaikenlaisia tapoja, joilla voit rakentaa salaisen viestin toimituksen etäisyyden ja ajan yli. Jos tiedät nämä työkalut, mietit huolellisesti ja huolellisesti kaikkia riskejä ja skenaarioita, voit tehdä hyvän suunnitelman. Tai olen valmis auttamaan.

Onnea ja onnea Bitcoiningille!

Tämä on Arman The Parmanin vieraspostaus. Esitetyt mielipiteet ovat täysin heidän omiaan eivätkä välttämättä vastaa BTC Inc:n tai Bitcoin Magazine.

- 10

- Meistä

- poikki

- osoite

- osoitteet

- Etu

- Kaikki

- jo

- aina

- Toinen

- Archive

- Authentication

- saatavissa

- ennen

- Alku

- ovat

- alle

- Bitcoin

- BTC

- BTC Inc

- rakentaa

- Nippu

- kaapeli

- tapauksissa

- muuttaa

- tarkkailun

- Tarkastukset

- pilvi

- Kolikot

- yhdistetty

- Viestintä

- verrattuna

- tietokone

- kytketty

- sisältö

- vastaava

- voisi

- maa

- Craig Wright

- luoda

- luotu

- luo

- Luominen

- salauksen

- tiedot

- toimitus

- Riippuen

- pöytä-

- Kehittäjä

- laite

- eri

- digitaalinen

- etäisyys

- jaettu

- ei

- download

- ajaa

- aikana

- rohkaiseva

- päättyy

- valtava

- enter

- erityisesti

- kaikki

- esimerkki

- Paitsi

- asiantuntija

- ilmaistuna

- Vihdoin

- löytyi

- saada

- hyvä

- vieras

- vieras Lähetä

- ohjaavat

- onnellinen

- ottaa

- tätä

- Miten

- Miten

- HTTPS

- ajatus

- tärkeä

- Muilla

- sisältää

- tiedot

- Internet

- IT

- avain

- avaimet

- suuri

- OPPIA

- linja

- linux

- Pitkät

- onni

- mac

- tehty

- TEE

- asia

- välineet

- Muisti

- Viestit

- ehkä

- välttämättä

- solmut

- numero

- tarjotaan

- toiminta

- käyttöjärjestelmän

- käyttöjärjestelmät

- Lausunnot

- Vaihtoehto

- Vaihtoehdot

- Muut

- muuten

- oma

- omistuksessa

- erityisesti

- Salasana

- Ihmiset

- ehkä

- henkilö

- lausekkeet

- mahdollinen

- harjoitusta.

- aika

- yksityisyys

- yksityinen

- yksityinen avain

- Yksityiset avaimet

- Ongelma

- ongelmia

- prosessi

- tuottaa

- valmistettu

- Ohjelma

- suojella

- suojaus

- julkinen

- julkinen avain

- julkiset avaimet

- heijastaa

- yhteys

- jäädä

- tarvitaan

- riskit

- riskialtis

- Satoshi

- Satoshi Nakamoto

- Näytön

- Haku

- turvallinen

- turvallisuus

- siemenet

- tunne

- samankaltainen

- Yksinkertainen

- koska

- Tuotteemme

- Ratkaisee

- jonkin verran

- Joku

- jotain

- Tila

- erityinen

- viettää

- Osavaltio

- verkkokaupasta

- vahva

- järjestelmä

- järjestelmät

- ottaen

- terminaali

- aika

- työkalut

- kuljettaa

- Luottamus

- Ubuntu

- ymmärtää

- avata

- usb

- käyttää

- yleensä

- Vahvistus

- todentaa

- Näytä

- Mitä

- KUKA

- wifi

- ikkunat

- ilman

- sanoja

- työskentely

- toimii

- olisi

- nolla-