Lukuaika: 5 pöytäkirja

Lukuaika: 5 pöytäkirja

Verkkorikollisten ja kyberturvallisuuden sotureiden välinen aseiden kilpailu lisääntyy valtavasti. Haittaohjelmien kirjoittajat reagoivat havaittuihin ja neutraloituihin haittaohjelmiin välittömästi uusilla, kehittyneemmillä näytteillä ohittaakseen tuoreimmat haittaohjelmien torjuntatuotteet. GandCrab on kirkas edustaja tällaisille uuden sukupolven haittaohjelmille.

Ensimmäistä kertaa tammikuussa 2018 tällä hienostuneella, ovelalla ja jatkuvasti muuttuvalla lunnasohjelmalla on jo neljä versiota, jotka eroavat toisistaan merkittävästi. Verkkorikolliset lisäsivät jatkuvasti uusia ominaisuuksia vaikeamman salauksen ja tunnistamisen välttämiseksi. Viimeisimmällä löydetyllä Comodon haittaohjelman analyytikoilla on jotain aivan uutta: se käyttää TEA-salauksen algoritmia (TEA) havaitsemisen välttämiseksi.

GandCrabin analysointi on hyödyllistä, ei tietyn uuden tutkimiseksi haittaohjelmat, jotkut tutkijat kutsuivat sitä "uudeksi lunnasohjelmien kuninkaaksi". Se on selkeä esimerkki siitä, kuinka modernit haittaohjelmat sopeutuvat uuteen kyberturvallisuusympäristöön. Joten, mennään syvemmälle GandCrabin evoluutioon.

historia

GandCrab v1

Ensimmäinen GandCrabin versio, joka löydettiin tammikuussa 2018, salasi käyttäjien tiedostot ainutlaatuisella avaimella ja kiristi lunnaat DASH-salausvaluutassa. Versio jaettiin hyödyntämispakettien, kuten RIG EK ja GrandSoft EK, kautta. Lunnasohjelma kopioi itsensä"% Appdata% Microsoft" kansioon ja syötetään järjestelmään nslookup.exe.

Se muodosti ensimmäisen yhteyden pv4bot.whatismyipaddress.com selvittää tartunnan saaneen koneen julkinen IP-osoite ja suorita sitten nslookup yhteyden muodostamiseksi verkkoon gandcrab.bit a.dnspod.com käyttäen ".bitti" ylätason verkkotunnus.

Tämä versio levisi nopeasti kyberavaruudessa, mutta sen voitto lopetettiin helmikuun lopulla: salauksen purku luotiin ja asetettiin verkkoon, jolloin uhrit saivat salauksen tiedostoistaan purkamatta lunnaita tekijöille.

GandCrab v2

Verkkorikolliset eivät pysyneet vastauksessa kauan: Viikossa GandCrab-versio 2 osui käyttäjiin. Sillä oli uusi salausalgoritmi, joka teki salauksenpuristaja hyödyttömäksi. Salatuilla tiedostoilla oli .CRAB-laajennus ja kovakoodatut toimialueet vaihdettiin ransomware.bit ja zonealarm.bit. Tätä versiota levitettiin roskapostiviesteillä maaliskuussa.

GandCrab v3

Seuraava versio tuli esiin huhtikuussa uudella kyvyllä muuttaa uhrin työpöydän taustakuvat lunnaat-muistiinpanoksi. Jatkuva vaihtaminen työpöydän ja lunnaiden välissä oli ehdottomasti tarkoitus lisätä psykologista painostusta uhreille. Toinen uusi ominaisuus oli RunOnce autorun -rekisteriavain:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Asiakirjat ja asetuksetAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Lopuksi, uusi, neljäs Gandcrab v4 -versio on tullut heinäkuussa esiin useilla merkittävillä päivityksillä, mukaan lukien uusi salausalgoritmi. Kuten Comodon analyytikko havaitsi, haittaohjelma käyttää nyt pientä salausalgoritmia (TEA) havaitsemisen välttämiseksi - yksi nopeimmista ja tehokkaimmista salausalgoritmeista, jotka David Wheeler ja Roger Needham ovat kehittäneet symmetrisen salauksen perusteella.

Kaikilla salatuilla tiedostoilla on nyt .KRAB-laajennus CRAB: n sijaan.

Lisäksi verkkorikolliset muuttivat lunnasohjelmien levittämistapaa. Nyt se on levinnyt väärennettyjen ohjelmistojen crack-sivustojen kautta. Kun käyttäjä lataa ja suorittaa tällaisen ”täytteen” halkeaman, ransomware putoaa tietokoneelle.

Tässä on esimerkki tällaisesta väärennetystä ohjelmistohalkinnasta. Crack_Merging_Image_to_PDF.exe, on todellisuudessa GandCrab v4.

Katsotaanpa yksityiskohtaisesti, mitä tapahtuu, jos käyttäjä suorittaa tämän tiedoston.

Konepellin alle

Kuten edellä mainittiin, GandCrab ransomware käyttää vahvaa ja nopeaa TEA-salausalgoritmia tunnistamisen välttämiseksi. Salauksen purku rutiinitoiminto saa tavallisen GandCrab-tiedoston.

Kun salauksen purku on valmis, alkuperäinen GandCrab v4 -tiedosto putoaa ja juoksee, aloittaen tappamisen.

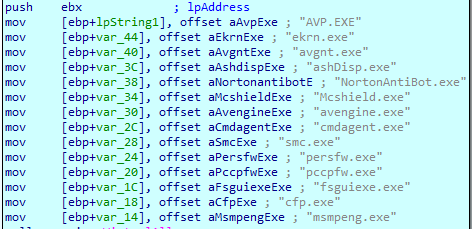

Ensinnäkin ransomware tarkistaa luettelon seuraavista prosesseista CreateToolhelp32Snapshot-sovellusliittymällä ja lopettaa minkä tahansa niistä käynnissä:

Tämän jälkeen ransomware tarkistaa näppäimistöasettelun. Jos tapahtuu venäläistä, GandCrab lopettaa suorituksen välittömästi.

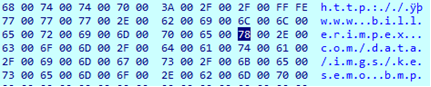

Luodaan URL-prosessi

On merkittävää, että GandCrab käyttää erityistä satunnaisalgoritmia URL-osoitteiden luomiseen kullekin isännälle. Tämä algoritmi perustuu seuraavaan malliin:

http://{host}/{value1}/{value2}/{filename}.{extension}

Haittaohjelma luo johdonmukaisesti kaikki kuvion elementit, mikä johtaa yksilölliseen URL-osoitteeseen.

Oikeassa sarakkeessa näkyy haittaohjelmien luoma URL-osoite.

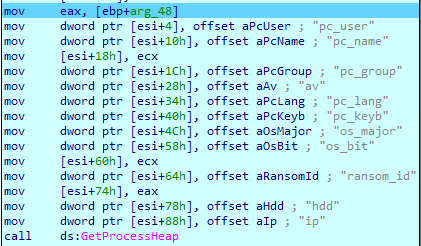

Tiedonkeruu

GandCrab kerää tartunnan saaneelta koneelta seuraavat tiedot:

Sitten se tarkistaa antivirus käynnissä…

… Ja kerää tietoja järjestelmästä. Sen jälkeen se salaa kaikki kerätyt tiedot XOR: lla ja lähettää ne Command-and-Control-palvelimelle. Merkittävää on, että se käyttää salaukseen "jopochlen" -avainmerkkijonoa, joka on venäjäksi säädytön kieli. Se on yksi selkeä merkki haittaohjelmien alkamisesta Venäjällä.

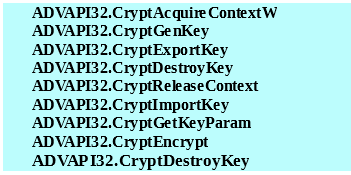

Avainten luominen

Lunnasohjelma luo yksityiset ja julkiset avaimet Microsoft Cryptographic Providerin ja seuraavien sovellusliittymien avulla:

Ennen salauksen aloittamista haittaohjelma tarkistaa joitain tiedostoja…

… Ja kansiot ohittamaan ne salauksen aikana:

Nämä tiedostot ja kansiot ovat välttämättömiä lunnasohjelman moitteettomalle toiminnalle. Sen jälkeen GandCrab alkaa salata uhrin tiedostot.

Lunnaat

Lunnaat

Kun salaus on ohi, GandCrab avaa KRAB-DECRYPT.txt-tiedoston, joka on lunnaat:

Jos uhri noudattaa tekijän ohjeita ja menee heidän TOR-sivustolleen, hän löytää lunnaatyypin tiskiltä:

Maksusivulla on yksityiskohtainen ohje lunnaiden maksamisesta.

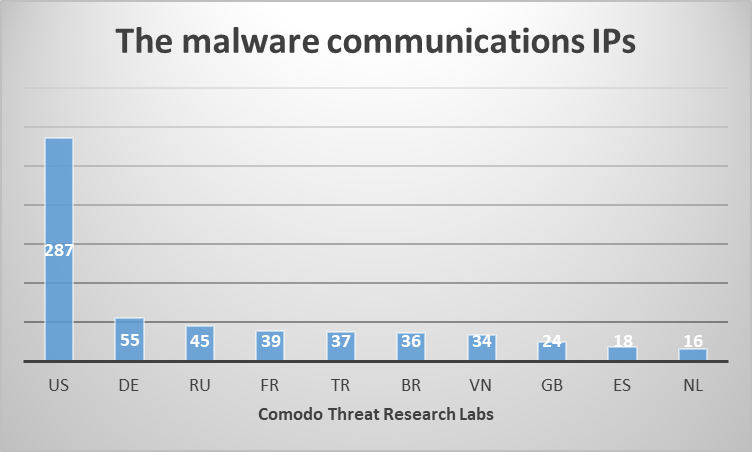

Comodon kyberturvallisuustutkimusryhmä on jäljittänyt GandCrab-viestinnän IP-osoitteet. Alla on kymmenen maata tästä IP-luettelosta.

GandCrab osui käyttäjille ympäri maailmaa. Tässä on luettelo kymmenestä maasta, joihin haittaohjelma vaikuttaa.

"Tämä analyytikkojemme havainto osoittaa selvästi, että haittaohjelma muuttuu nopeasti ja kehittyy nopeasti mukautuessaan kyberturvallisuuden toimittajien vastatoimiin", kommentoi Fodih Orhan, Comodon uhkatutkimuslaboratorioiden johtaja. ”Olemme tietysti ajan reunalla, jolloin kaikki kyberturvallisuusalan prosessit katalysoivat voimakkaasti. Haittaohjelma kasvaa nopeasti paitsi määrällisesti myös kyvyksi matkia välittömästi. Sisään Comodo-kyberturvallisuuden ensimmäisen vuosineljänneksen 2018 uhkaraportti, ennustimme, että lunnasohjelmien supistaminen oli vain voimien uudelleensijoittamista ja kohtaamme päivitetyt ja monimutkaisemmat näytteet lähitulevaisuudessa. GandCrabin ulkonäkö vahvistaa ja osoittaa selvästi tämän suuntauksen. Siksi kyberturvallisuusmarkkinoiden tulisi olla valmiita kohtaamaan tulevat uhka-aallot, jotka ovat täynnä aivan uusia ransomware-tyyppejä. "

Elää turvallisesti Comodon kanssa!

Aiheeseen liittyvät resurssit:

ALOITA ILMAINEN KOKEILU SAA VAKAA TURVALLISUUSKORTTI ILMAISEKSI

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- Platoblockchain. Web3 Metaverse Intelligence. Tietoa laajennettu. Pääsy tästä.

- Lähde: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- kyky

- Meistä

- edellä

- lisä-

- Lisäksi

- Jälkeen

- algoritmi

- algoritmit

- Kaikki

- jo

- analyytikko

- analyytikot

- ja

- Toinen

- vastaus

- antivirus

- api

- API

- huhtikuu

- Hyökkäykset

- Tekijät

- välttämällä

- lippu

- pohja

- perustua

- alle

- välillä

- Bitti

- Uutiset ja media

- nimeltään

- muuttaa

- Muutokset

- muuttuviin

- tarkastaa

- Tarkastukset

- selkeä

- selvästi

- Sarake

- Tulla

- kommentit

- Viestintä

- täydellinen

- monimutkainen

- tietokone

- kytkeä

- liitäntä

- vakio

- alituisesti

- sisältö

- Laskuri

- maahan

- crack

- luotu

- luo

- salauksen

- verkkorikollisille

- tietoverkkojen

- kyberavaruudessa

- Ajatusviiva

- David

- Pura

- syvempää

- ehdottomasti

- osoittaa

- pöytä-

- yksityiskohtainen

- yksityiskohdat

- havaittu

- Detection

- kehitetty

- DID

- löysi

- jaettu

- asiakirjat

- verkkotunnuksen

- verkkotunnuksia

- lataukset

- Drops

- aikana

- kukin

- reuna

- tehokas

- elementtejä

- sähköpostit

- salattu

- salaus

- valtava

- ympäristö

- tapahtuma

- jokainen

- evoluutio

- esimerkki

- teloitus

- Käyttää hyväkseen

- tutkimus

- laajentaminen

- Kasvot

- väärennös

- FAST

- nopein

- Ominaisuus

- Ominaisuudet

- ala

- filee

- Asiakirjat

- Löytää

- löytäminen

- Etunimi

- jälkeen

- seuraa

- Joukot

- Neljäs

- Ilmainen

- Tuorein

- alkaen

- toiminto

- tulevaisuutta

- keräys

- tuottaa

- synnyttää

- tuottaa

- sukupolvi

- saada

- Go

- Goes

- hyvä

- Kasvava

- tapahtua

- pää

- tätä

- Osuma

- Osumien

- isäntä

- Miten

- Miten

- HTTPS

- heti

- in

- Mukaan lukien

- lisää

- tiedot

- ensimmäinen

- välitön

- sen sijaan

- ohjeet

- IP

- IT

- itse

- tammikuu

- heinäkuu

- avain

- avaimet

- kuningas

- Labs

- Kieli

- Sukunimi

- Layout

- kerroit

- Lista

- loader

- Pitkät

- kone

- tehty

- Tekeminen

- haittaohjelmat

- maaliskuu

- markkinat

- max-width

- mainitsi

- Microsoft

- Moderni

- lisää

- välttämätön

- verkko

- Uusi

- Uudet ominaisuudet

- seuraava

- ONE

- verkossa

- avautuu

- alkuperäinen

- Muut

- erityinen

- Kuvio

- Maksaa

- maksaa

- maksu

- PHP

- tavallinen

- Platon

- Platonin tietotieto

- PlatonData

- ennusti

- paine

- yksityinen

- prosessi

- Prosessit

- Tuotteemme

- asianmukaisesti

- toimittaja

- julkinen

- julkiset avaimet

- määrä

- Neljännes

- nopeasti

- Rotu

- satunnainen

- Lunnaat

- ransomware

- suhtautua

- valmis

- Todellisuus

- rekisterin

- edustaja

- tutkimus

- Tutkijat

- Esittelymateriaalit

- Saatu ja

- Eroon

- kamppeet

- ajaa

- juoksu

- Venäjän kieli

- Venäläiset

- tuloskortti

- turvallinen

- turvallisuus

- shouldnt

- merkki

- merkittävä

- merkittävästi

- paikka

- Sivustot

- So

- Tuotteemme

- jonkin verran

- jotain

- hienostunut

- spam

- erityinen

- nopeus

- levitä

- Aloita

- alkaa

- pysyä

- pysähtynyt

- vahva

- niin

- järjestelmä

- Tee

- joukkue-

- -

- tiedot

- maailma

- heidän

- asia

- uhkaus

- Kautta

- kauttaaltaan

- aika

- että

- huipputaso

- ylätason verkkotunnus

- Tor

- Trend

- tyypit

- unique

- tuleva

- päivitetty

- Päivitykset

- URL

- käyttäjä

- Käyttäjät

- hyödyntää

- lajike

- versio

- kautta

- Uhri

- uhrit

- Warriors

- aallot

- viikko

- Mitä

- tulee

- ilman

- maailman-

- Sinun

- zephyrnet