Intro

- Turvallisuustiedot turvallisuustiimi havaitsi tietomurron, joka koski ranskalaista lastenmuotia käsittelevää verkkokauppasivustoa melijoe.com.

Melijoe on korkealuokkainen lastenvaatteiden jälleenmyyjä, joka sijaitsee Ranskassa. Yrityksen omistama Amazon S3 -ämpäri jätettiin käytettäväksi ilman todennushallintaa, mikä paljastaa arkaluonteisia ja henkilökohtaisia tietoja mahdollisesti sadoille tuhansille asiakkaille.

Melijoella on maailmanlaajuinen ulottuvuus, ja näin ollen tämä tapaus vaikuttaa asiakkaisiin ympäri maailmaa.

Mikä on Melijoe?

Vuonna 2007 perustettu melijoe.com on verkkokaupan muotiliike, joka on erikoistunut luksuslastenvaatteisiin. Yritys tarjoaa vaatteita tytöille, pojille ja vauvoille. Melijoe.com tarjoaa myös huippumerkkejä, kuten Ralph Lauren, Versace, Tommy Hilfiger ja Paul Smith Junior.

”Melijoe” operoi yhtiö, joka on virallisesti rekisteröity nimellä BEBEO ja jonka pääkonttori on Pariisissa, Ranskassa. MELIJOE.COM:n mukaan BEBEO:n rekisteröity pääoma on noin 950,000 1.1 euroa (~12.5 miljoonaa dollaria). Melijoe-palvelu on tuottanut 14 miljoonaa euroa (~2 miljoonaa dollaria) kahdella rahoituskierroksella (Crunchbasen mukaan).

Melijoe fuusioitui tunnetun ruotsalaisen lastenmuotialan suuryrityksen Babyshop Groupin (BSG) kanssa loppuvuodesta 2020. Yrityksen vuotuinen liikevaihto on miljardi Ruotsin kruunua (~1 miljoonaa dollaria) useissa pääkatu- ja verkkokaupoissa.

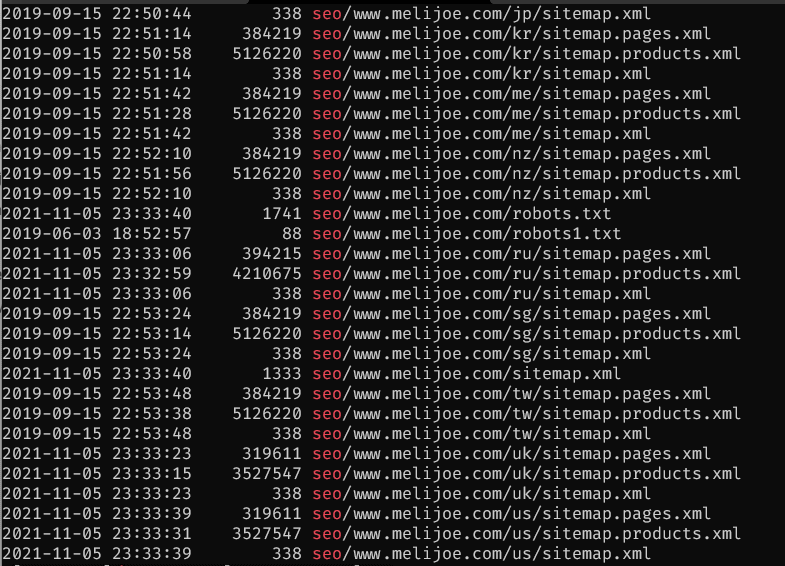

Useat indikaattorit vahvistavat, että Melijoe/BEBEO vaikuttaa avoimeen Amazon S3 -kauhaan. Vaikka tuotemerkit, syntymäpäivät ja muu ämpärin sisältö viittaavat siihen, että omistaja on ranskalainen lastenvaatteiden jälleenmyyjä, kaikkialla on myös viittauksia "Bebeoon". Mikä tärkeintä, ämpäri sisältää sivustokartat sivustolle melijoe.com:

Sivustokartat löytyvät avoimesta osoitteesta melijoe.com

Mitä paljastettiin?

Kaiken kaikkiaan melijoe.comin väärin konfiguroitu Amazon S3 -ämpäri on paljastanut lähes 2 miljoonaa tiedostoa, yhteensä noin 200 Gt dataa.

Muutamat ämpäri tiedostot paljastivat satoja tuhansia lokeja, jotka sisältävät arkaluonteisia tietoja ja henkilökohtaisesti tunnistettavat tiedot (PII) of Melijoen asiakkaat.

Nämä tiedostot sisälsivät erilaisia tietojoukkoja: Asetukset, toivelistat, ja ostoksia.

Ämpärissä oli myös muita tiedostotyyppejä, mukaan lukien lähetysetiketit ja joitain tietoja, jotka liittyvät melijoe.comin tuotevalikoimaan.

Asetukset

Asetukset tiedot vietiin asiakastileiltä. Tiedot paljastivat yksityiskohtia kuluttajien makuun, mieltymyksiin ja inhoajiin liittyen heidän ostopäätöksiinsä. Siellä oli kymmeniä tuhansia tukkeja löytyi yhdestä tiedostosta.

Asetukset paljastetut muodot asiakkaan PII ja arkaluonteisia asiakastietoja, mukaan lukien:

- Sähköpostiosoitteet

- Lasten nimet

- sukupuolet

- Syntymäpäivät

- Tuotemerkkien mieltymykset

Asetustietoja voidaan kerätä ostotietojen ja paikan päällä napsautusten avulla. Asetuksia käytetään usein yksilöimään kunkin asiakkaan tuotesuosituksia.

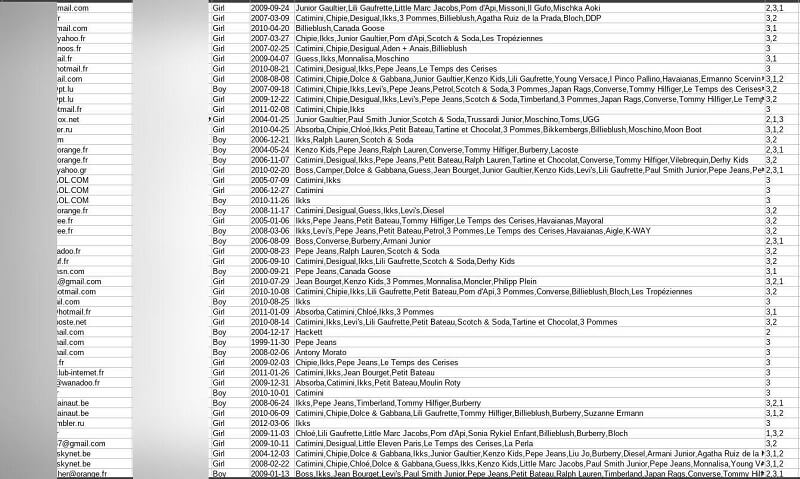

Voit nähdä todisteita mieltymyksistä alla.

Asiakkaiden mieltymysten lokit olivat ämpärissä

toivelista

toivelista tiedot paljastivat yksityiskohtia asiakkaiden paikan päällä olevista toivelistoista – kunkin asiakkaan valitsemista haluttujen tuotteiden kokoelmista. Nämä tiedot näyttivät jälleen otetun asiakastileiltä. Siellä oli yli 750,000 XNUMX puuta yhdessä tiedostossa, jossa on tietoja, jotka kuuluvat yli 63,000 XNUMX yksilöidyn käyttäjän sähköpostiosoitetta.

toivelista paljastetut muodot asiakkaan PII ja arkaluonteisia asiakastietoja:

- Sähköpostiosoitteet

- Päivämäärä, jolloin tuotteet lisättiin toivelistalle

- Päivämäärä, jolloin tuotteet poistettiin toivelistalta (jos poistettu)

- Tuotekoodit, käytetään tuotteiden tunnistamiseen sisäisesti

Asiakkaat ovat luoneet toivelistat itse, eivät paikan päällä tapahtuvan käyttäytymisen seurannan avulla. Toivelistat vaihtelivat yhdestä kappaleesta tuhansiin nimikkeisiin. Pidemmät toivelistat voisivat antaa mahdollisuuden tietää enemmän asiakkaiden suosikkituotteista.

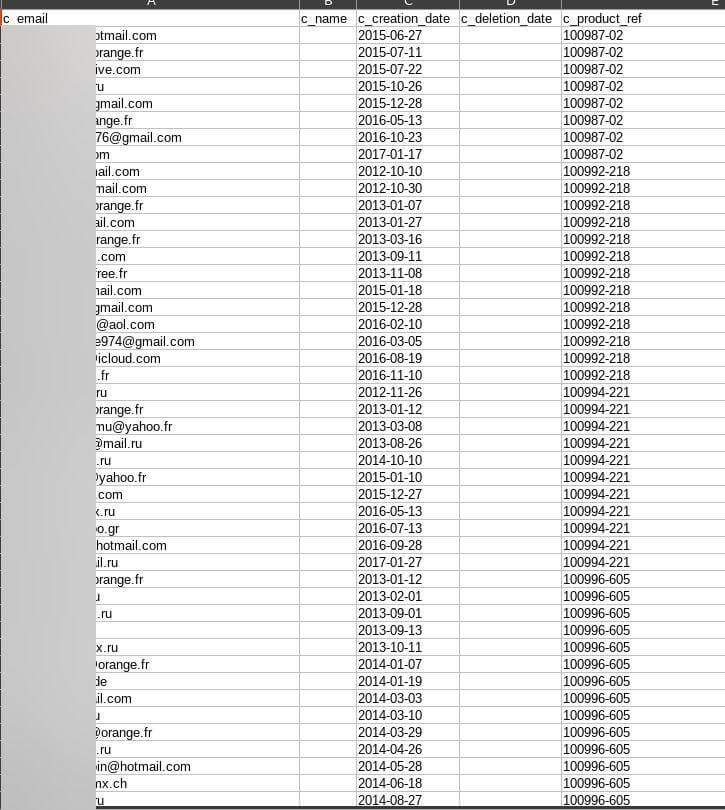

Seuraavat kuvakaappaukset näyttävät todisteita toivelistoista.

Tiedostossa on valtavat lokit asiakkaiden toivelistoista

Ostot

Ostot tiedot näkyivät 1.5 miljoonaa tuotetta ostettu sisään satoja tuhansia tilauksia. Tilauksia tuli yli 150,000 XNUMX yksilöllistä sähköpostiosoitetta yhdessä tiedostossa.

Ostot avoin asiakkaan PII ja arkaluonteisia asiakastietoja, Mukaan lukien:

- Sähköpostiosoitteet

- Tilattujen tuotteiden SKU-koodi

- Tilausaika

- Tilausten taloudelliset tiedot, sis. maksetut hinnat ja valuutta

- Maksutavat, eli Visa, PayPal jne

- Toimitustiedot, inc. toimitusosoitteet ja toimituspäivät

- Laskutusosoitteet

Ostot data vaikutti ilmeisesti eniten käyttäjiin verrattuna kahteen muuhun tietojoukkoon. Nämä lokit kuvaavat yksityiskohtaisesti Melijoen asiakkaiden ostokäyttäytymistä. Tämä paljastaa jälleen yksityisiä tietoja, joita voidaan käyttää kuluttajia vastaan.

Jotkut asiakkaat ostivat suuren määrän tuotteita, kun taas toiset asiakkaat ostivat vain yhden tai kaksi tuotetta. Kuten toivelistan kohdalla, enemmän tuotteita tilaaneet asiakkaat saivat enemmän tietoa suosikkituotteistaan.

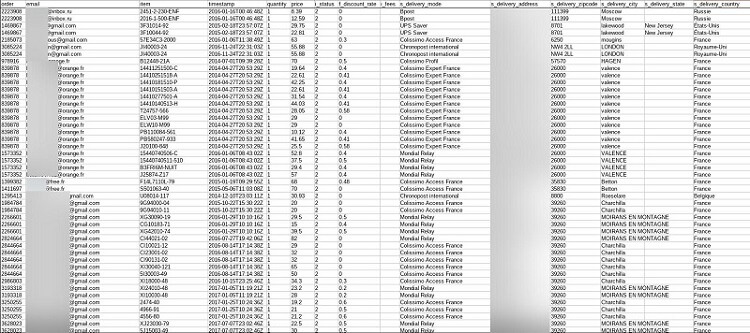

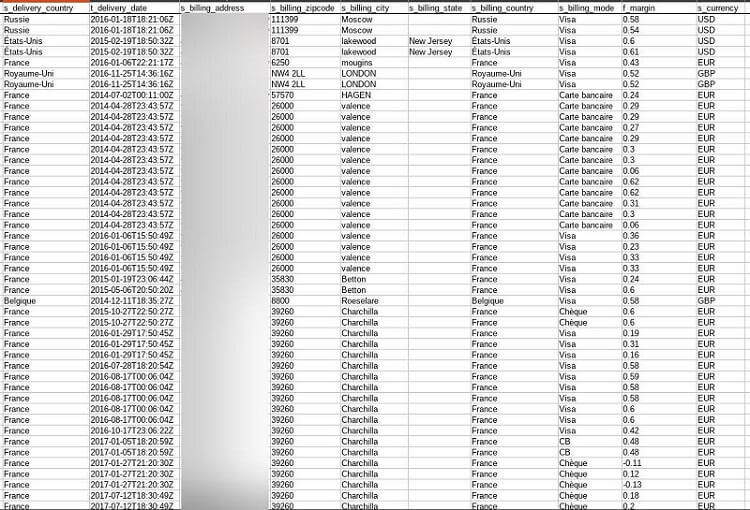

Alla olevat kuvakaappaukset näyttävät todisteita ostolokeista.

Ostolokit paljastivat monenlaisia tietoja

Toimitus-, laskutus- ja valuuttatiedot löytyivät myös lokeista

lähetyslomaketarrat

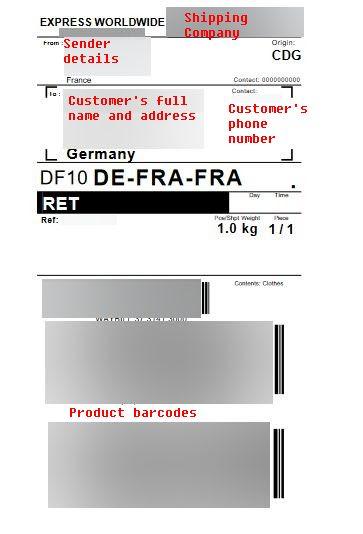

Mukana Melijoen AWS S3 -ämpäri lähetysetiketit. Lähetystarrat liitettiin Melijoen asiakkaiden tilauksiin. Näitä tiedostoja oli ämpärissä yli 300.

Lähetystarrat esitti useita esimerkkejä asiakkaan PII:

- Koko nimet

- Puhelinnumerot

- Toimitusosoitteet

- Tuotteen viivakoodit

Näet alta yhden asiakkaan tilauksen toimitustarran.

Sämpäristä löytyi lähetystarra

Melijoen ämpäri sisälsi yllämainittujen tietojen lisäksi myös tietoa Melijoen tuotekuvasto ja varastotasot.

Voisimme analysoida vain näytteen sangon sisällöstä eettisistä syistä. Kun otetaan huomioon ämpäriin tallennettujen tiedostojen suuri määrä, arkaluontoisia tietoja saattaa näkyä useissa muissakin muodoissa.

Melijoen Amazon S3 -ämpäri oli live-tilassa ja sitä päivitettiin löytöhetkellä.

On tärkeää huomata, että Amazon ei hallitse Melijoen ämpäriä eikä siksi ole vastuussa sen virheellisistä määrityksistä.

Melijoe.com myy tuotteita maailmanlaajuiselle asiakaskunnalle, ja siksi asiakkaat ympäri maailmaa ovat joutuneet suojaamattomaan ämpäriin. Tämä vaikuttaa ensisijaisesti asiakkaisiin Ranskasta, Venäjältä, Saksasta, Isosta-Britanniasta ja Yhdysvalloista.

Arvioimme, että jopa 200,000 3 ihmisen tieto on paljastunut Melijoen suojaamattomassa Amazon SXNUMX -ämpärissä. Tämä luku perustuu yksittäisten sähköpostiosoitteiden määrään, jonka näimme ämpäriin.

Voit nähdä täydellisen erittelyn Melijoen tietojen altistumisesta alla olevasta taulukosta.

| Paljastettujen tiedostojen määrä | Lähes 2 miljoonaa tiedostoa |

| Vaikuttavien käyttäjien määrä | Jopa 200,000 |

| Paljastettujen tietojen määrä | Noin 200 GB |

| Yrityksen sijainti | Ranska |

Säilö sisälsi tiedostoja, jotka ladattiin lokakuun 2016 ja sen löytämispäivän – 8. marraskuuta 2021 – välisenä aikana.

Tulostemme mukaan tiedostojen tiedot liittyivät usean vuoden aikana tehtyihin ostoihin ja toivelistoihin. Melijoen ämpäriin tarkoitetut ostot tehtiin toukokuun 2013 ja lokakuun 2017 välisenä aikana, kun taas toivelistat luotiin lokakuun 2012 ja lokakuun 2017 välisenä aikana.

12 lähetimme Melijoelle viestin sen avoimesta ämpäristä ja 2021 lähetimme jatkoviestin joillekin vanhoille ja uusille Melijoen yhteyshenkilöille. Otimme 22. marraskuuta 2021 yhteyttä Ranskan Computer Emergency Response Teamiin (CERT) ja AWS:ään ja lähetimme molemmille organisaatioille seurantaviestit 25. joulukuuta 2021. Ranskalainen CERT vastasi ja paljastimme tietoturvaloukkauksen vastuullisesti. Ranskalainen CERT sanoi ottavansa yhteyttä Melijoeen, mutta emme koskaan kuulleet heistä enää.

5. tammikuuta 2022 otimme yhteyttä CNIL:iin ja jatkoimme 10. tammikuuta 2022. CNIL vastasi päivää myöhemmin ja ilmoitti meille, että "palvelumme käsittelevät tapausta". Otimme myös yhteyttä ranskalaiseen CERT:iin 10. tammikuuta 2022, joka kertoi meille: "Valitettavasti useiden muistutusten jälkeen ämpärin omistaja ei vastannut viesteihimme."

Kauha on varmistettu 18.

Sekä melijoe.com että sen asiakkaat voivat kohdata tämän tiedon altistumisen vaikutuksia.

Tietojen rikkomisen vaikutus

Emme voi, emmekä tiedä, ovatko haitalliset toimijat käsiksineet Melijoen avoimeen Amazon S3 -ämpäriin tallennettuja tiedostoja. Ilman salasanasuojausta, melijoe.comin ämpäri oli kuitenkin helposti kaikkien sen URL-osoitteen löytäneiden käytettävissä.

Tämä tarkoittaa, että hakkeri tai rikollinen on voinut lukea tai ladata ämpärin tiedostot. Huonot näyttelijät voisivat kohdistaa paljastuneet Melijoe-asiakkaat kyberrikollisuuden muodoilla, jos näin olisi.

Melijoe voi joutua tarkastelun kohteeksi myös tietosuojarikkomusten vuoksi.

Vaikutus asiakkaisiin

Paljastuneita melijoe.comin asiakkaita uhkaa tietoverkkorikollisuus tämän tietomurron vuoksi. Asiakkailla on runsaasti esimerkkejä henkilökohtaisista ja arkaluontoisista tiedoista, jotka ovat esillä ämpäriin.

Kuten mainittiin, asiakkaat, joilla on suurempi toivelista tai suurempi ostohistoria, ovat saaneet enemmän tietoa suosikkituotteistaan. Nämä henkilöt voivat kohdata räätälöidympiä ja yksityiskohtaisempia hyökkäyksiä, kun hakkerit voivat oppia lisää heidän tykkäyksistään ja inhoamisistaan. Näihin asiakkaisiin voitaisiin myös kohdistaa olettamus, että he ovat varakkaita ja heillä on varaa ostaa paljon korkealaatuisia tuotteita.

Tietojenkalastelu ja haittaohjelmat

Hakkerit voisivat kohdistaa paljastuneita Melijoe-asiakkaita phishing-hyökkäykset ja haittaohjelmat jos he pääsivät käsiksi ämpäriin.

Melijoen Amazon S3 -ämpäri sisälsi lähes 200,000 XNUMX ainutlaatuista asiakkaan sähköpostiosoitetta, jotka saattoivat tarjota hakkereille pitkän luettelon mahdollisista kohteista.

Hakkerit voivat ottaa yhteyttä näihin asiakkaisiin esiintyessään melijoe.comin laillisena työntekijänä. Hakkerit voivat viitata mihin tahansa useista paljastuneista yksityiskohdista rakentaakseen narratiivin sähköpostin ympärille. Hakkeri voi esimerkiksi viitata henkilön mieltymyksiin/toivelistaan vakuuttaakseen asiakkaan siitä, että hänelle tarjotaan sopimusta.

Kun uhri luottaa hakkeriin, huono toimija voi käynnistää tietojenkalasteluyrityksiä ja käynnistää haittaohjelmia.

Tietojenkalasteluhyökkäyksessä hakkeri hyödyntää luottamusta pakottaakseen uhrilta arkaluontoisempia ja henkilökohtaisempia tietoja. Hakkeri voi saada uhrin paljastamaan esimerkiksi luottokorttitietonsa tai napsauttamaan haitallista linkkiä. Napsautettuaan tällaiset linkit voivat ladata uhrin laitteelle haittaohjelmia – haittaohjelmia, joiden avulla hakkerit voivat suorittaa muunlaisia tiedonkeruuta ja verkkorikollisuutta.

Petokset ja huijaukset

Hakkerit voivat kohdistaa myös altistuneet asiakkaat petokset ja huijaukset jos he pääsivät käsiksi ämpäriin.

Kyberrikollinen voisi kohdistaa alttiina oleviin asiakkaisiin sähköpostin välityksellä käyttämällä ämpäristä saatuja tietoja näyttääkseen olevansa luotettava henkilö, jolla on pätevä syy ottaa yhteyttä.

Hakkerit voivat hyödyntää kohteen luottamusta tehdäkseen petoksia ja huijauksia – järjestelmiä, joiden tarkoituksena on huijata uhri luovuttamaan rahaa. Esimerkiksi hakkeri voi käyttää tilaustietoja ja toimitustietoja toimitushuijauksen suorittamiseen. Täällä hakkeri voi pyytää uhreja maksamaan väärennetyn toimitusmaksun tavaroiden vastaanottamisesta.

Vaikutus sivustoon melijoe.com

Melijoe voi kärsiä sekä oikeudellisista että rikollisista vaikutuksista tietotapahtumansa seurauksena. Yrityksen väärin konfiguroitu Amazon S3 -ämpäri olisi voinut rikkoa tietosuojalakeja, kun taas muut yritykset saattoivat päästä käsiksi ämpärin sisältöön melijoe.comin kustannuksella.

Tietosuojarikkomukset

Melijoe on saattanut rikkoa EU:n yleistä tietosuoja-asetusta (GDPR), koska yrityksen ämpäri määritettiin väärin, mikä paljastaa sen asiakkaiden tiedot.

GDPR suojaa EU-kansalaisten arkaluonteisia ja henkilötietoja. GDPR säätelee yrityksiä niiden keräämisessä, tallentamisessa ja asiakkaiden tietojen käytössä, ja tietojen sopimaton käsittely on asetuksen mukaan rangaistavaa.

Commission nationale de l'informatique et des libertés (CNIL) on Ranskan tietosuojaviranomainen ja vastaa GDPR:n täytäntöönpanosta. Melijoe voisi joutua CNIL:n valvontaan. CNIL voi määrätä enintään 20 miljoonan euron (~23 miljoonan dollarin) sakon tai 4 % yrityksen vuotuisesta liikevaihdosta (sen mukaan kumpi on suurempi) GDPR:n rikkomisesta.

Melijoen avoin Amazon S3 -ämpäri ei ole paljastanut vain EU:n kansalaisten tietoja, vaan myös asiakkaita eri puolilta maailmaa. Siksi melijoe.com voi joutua rankaisemaan useat muut lainkäyttöalueet CNIL:n lisäksi. Esimerkiksi Yhdysvaltain liittovaltion kauppakomissio (FTC) voi päättää tutkia melijoe.com-sivustoa FTC-lain mahdollisen rikkomisen varalta, ja Yhdistyneen kuningaskunnan tietokomissaarin toimisto (ICO) voi tutkia melijoe.com-sivustoa mahdollisen lain rikkomisen varalta. Tietosuojalaki 2018.

Koska Melijoen joukossa on paljastettuja asiakkaita useilta muilta mantereilta, monet tietosuojaviranomaiset voivat halutessaan tutkia melijoe.com-sivustoa.

Kilpailuvakoilu

Hakkerit voivat kerätä paljastuneita tietoja ja myydä niitä kolmansille osapuolille, jotka ovat kiinnostuneita tiedoista. Tämä saattaa sisältää yrityksiä, jotka ovat melijoe.comin kilpailijoita, kuten muita vaatteiden jälleenmyyjiä. Markkinointitoimistot voivat myös nähdä arvoa kauhan tiedoissa.

Kilpailevat yritykset voisivat käyttää tietoja suorittaakseen kilpailuvakoilusta. Erityisesti kilpailijat voivat käyttää melijoe.comin asiakasluetteloa löytääkseen potentiaalisia asiakkaita omalle yritykselleen. Kilpailevat yritykset voisivat ottaa yhteyttä paljastuneisiin asiakkaisiin tarjousten avulla yrittääkseen varastaa liiketoimintaa pois Melijoelta ja vahvistaa omaa asiakaskuntaansa.

Tietojen altistumisen estäminen

Mitä voimme tehdä pitääksemme tietomme turvassa ja vähentääksemme altistumisriskiä?

Tässä on muutamia vinkkejä tietojen paljastumisen estämiseksi:

- Anna henkilötietosi vain henkilöille, organisaatioille ja yhteisöille, joihin luotat täysin.

- Vieraile vain verkkosivustoilla, joilla on suojattu verkkotunnus (eli verkkosivustoilla, joiden verkkotunnuksen nimen alussa on https ja/tai suljetun lukon symboli).

- Ole erityisen varovainen, kun annat arkaluontoisimpia tietojasi, kuten sosiaaliturvatunnuksesi.

- Luo rikkoutumattomia salasanoja, joissa käytetään yhdistelmää kirjaimia, numeroita ja symboleja. Päivitä nykyiset salasanasi säännöllisesti.

- Älä napsauta sähköpostissa, viestissä tai missään muualla Internetissä olevaa linkkiä, ellet ole varma, että lähde on laillinen.

- Muokkaa tietosuoja-asetuksiasi sosiaalisen median sivustoilla niin, että vain ystäväsi ja luotettavat käyttäjät voivat nähdä sisältösi.

- Vältä näyttämästä tai kirjoittamasta tärkeitä tietoja (kuten luottokorttinumeroita tai salasanoja), kun olet yhteydessä suojaamattomaan WiFi-verkkoon.

- Opi tietoverkkorikollisuudesta, tietosuojasta ja menetelmistä, jotka vähentävät mahdollisuuksiasi joutua tietojenkalasteluhyökkäysten ja haittaohjelmien uhriksi.

Tietoa Meistä

SafetyDetectives.com on maailman suurin virustentorjuntasivusto.

SafetyDetectives-tutkimuslaboratorio on pro bono -palvelu, jonka tarkoituksena on auttaa verkkoyhteisöä puolustautumaan kyberuhilta ja kouluttamaan organisaatioita käyttäjien tietojen suojaamisesta. Verkkokartoitusprojektimme yleinen tarkoitus on auttaa tekemään Internetistä turvallisempi paikka kaikille käyttäjille.

Aiemmat raportit ovat paljastaneet useita korkean profiilin haavoittuvuuksia ja tietovuotoja, mukaan lukien 2.6 miljoonaa käyttäjää, jotka ovat paljastaneet Amerikkalainen sosiaalisen analytiikan alusta IGBlade, sekä rikkominen osoitteessa a Brazilian Marketplace Integrator -alusta Hariexpress.com.br josta vuotanut yli 610 Gt tietoa.

Seuraavassa on kattava katsaus SafetyDetectivesin kyberturvallisuusraportointiin viimeisten 3 vuoden aikana SafetyDetectives-kyberturvallisuusryhmä.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- Meistä

- pääsy

- Mukaan

- poikki

- Toimia

- Kaikki

- Amazon

- Analytics

- vuotuinen

- antivirus

- kaikkialla

- noin

- Authentication

- viranomaisen

- AWS

- Alku

- ovat

- laskutus

- Miljardi

- merkit

- rikkominen

- rakentaa

- liiketoiminta

- yritykset

- Ostetaan

- pääoma

- mahdollisuudet

- Lapset

- suljettu

- Vaatetus

- kokoelma

- provision

- yhteisö

- Yritykset

- yritys

- Yrityksen

- verrattuna

- kilpailijat

- Kuluttajat

- sisältää

- pitoisuus

- sisältö

- voisi

- Valtakirja

- pisteitä

- luottokortti

- Rikollinen

- CrunchBase

- valuutta

- Asiakkaat

- cyber

- tietoverkkorikollisuuden

- tietoverkkojen

- tiedot

- tietoturvaloukkauksesta

- tietosuoja

- päivä

- sopimus

- toimitus

- yksityiskohta

- DID

- eri

- löysi

- löytö

- ei

- verkkotunnuksen

- Domain Name

- verkkokaupan

- valistaa

- erityisesti

- vakoilu

- arvio

- EU

- esimerkki

- Käyttää hyväkseen

- Kasvot

- väärennös

- Muoti

- varustellun

- Ominaisuudet

- Liitto-

- Federal Trade Commission

- Kuva

- loppu

- seurata

- jälkeen

- lomakkeet

- löytyi

- Ranska

- petos

- Ranskan

- FTC

- koko

- rahoitus

- GDPR

- general

- Yleinen tietosuojadirektiivi

- Saksa

- tytöt

- Global

- tavarat

- Ryhmä

- hakkeri

- hakkerit

- Käsittely

- auttaa

- tätä

- Korkea

- Miten

- Miten

- HTTPS

- Sadat

- ICO

- tärkeä

- sisältää

- Mukaan lukien

- tiedot

- korko

- Internet

- inventaario

- tutkia

- kysymys

- tammikuu

- lainkäyttöalueilla

- tarrat

- suuri

- suurempi

- käynnistää

- Lait

- Vuodot

- OPPIA

- juridinen

- Vaikutusvalta

- valo

- LINK

- linkit

- Lista

- Pitkät

- haittaohjelmat

- Marketing

- markkinat

- Media

- miljoona

- raha

- eniten

- verkko

- numerot

- useat

- Tarjoukset

- verkossa

- avata

- tilata

- määräys

- organisaatioiden

- Muut

- omistaja

- maksettu

- Pariisi

- Salasana

- salasanat

- Maksaa

- PayPal

- Ihmiset

- henkilöstö

- henkilökohtaiset tiedot

- Personoida

- Phishing

- phishing-hyökkäys

- tietojenkalasteluhyökkäykset

- foorumi

- mahdollinen

- yksityisyys

- yksityinen

- kohti

- Tuotteet

- Tuotteemme

- projekti

- näkyvä

- suojella

- suojaus

- toimittaa

- osto

- osti

- ostot

- osto-

- tarkoitus

- alue

- syistä

- vastaanottaa

- vähentää

- kirjattu

- Asetus

- Raportit

- tutkimus

- vastaus

- vastuullinen

- jälleenmyyjä

- jälleenmyyjät

- Revealed

- arviot

- Riski

- Kilpailija

- kierrosta

- Venäjä

- Said

- Huijaus

- turvallinen

- turvallisuus

- palvelu

- Palvelut

- Lähetys

- paikka

- Sivustot

- So

- sosiaalinen

- sosiaalinen media

- Tuotteemme

- myyty

- erikoistunut

- Valtiot

- Levytila

- varastot

- katu

- Kohde

- joukkue-

- Lähde

- maailma

- kolmannet osapuolet

- tuhansia

- uhat

- Kautta

- kauttaaltaan

- aika

- vinkit

- ylin

- Seuranta

- kauppaa

- Luottamus

- unique

- Yhtenäinen

- Yhdistynyt kuningaskunta

- Yhdysvallat

- vakuudettomia

- Päivitykset

- us

- käyttää

- Käyttäjät

- arvo

- Visa

- haavoittuvuuksia

- verkko

- Verkkosivu

- sivustot

- onko

- KUKA

- wifi

- sisällä

- ilman

- maailman-

- maailman

- maailmanlaajuisesti

- vuotta