Tutkijat ovat löytäneet Hugging Face AI -alustalta yli 100 haitallista koneoppimismallia, joiden avulla hyökkääjät voivat ruiskuttaa haitallista koodia käyttäjien koneille.

Vaikka Hugging Face toteuttaa turvatoimia, havainnot korostavat kasvavaa riskiä "aseistaa" julkisesti saatavilla olevia malleja, koska ne voivat luoda takaoven hyökkääjille.

JFrog Security Researchin havainnot ovat osa meneillään olevaa tutkimusta, jossa analysoidaan, kuinka hakkerit voivat käyttää ML:ää hyökätäkseen käyttäjiin.

Haitallinen sisältö

Artikkelin mukaan Tietojenkäsittely, tutkijat kehittivät edistyneen skannausjärjestelmän tarkastaakseen Hugging Face AI -alustalla olevia malleja, kuten PyTorch ja Tensorflow Keras.

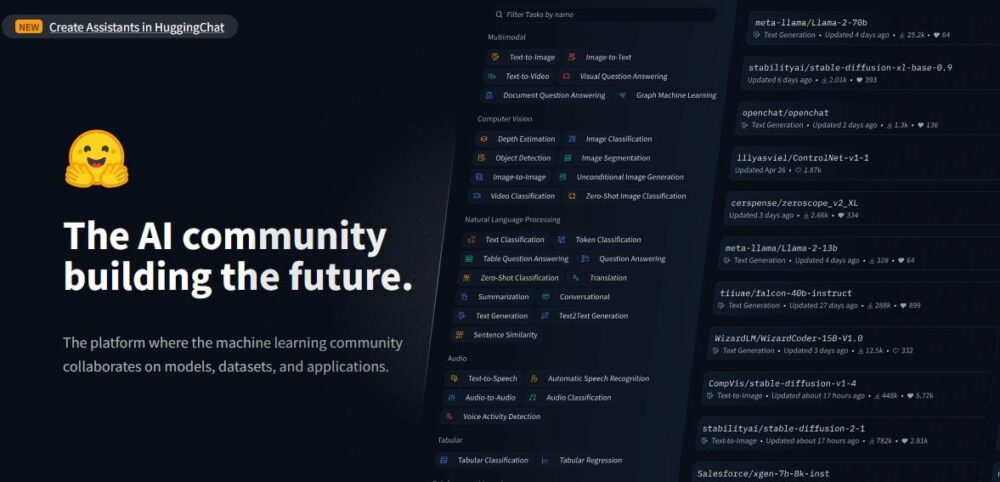

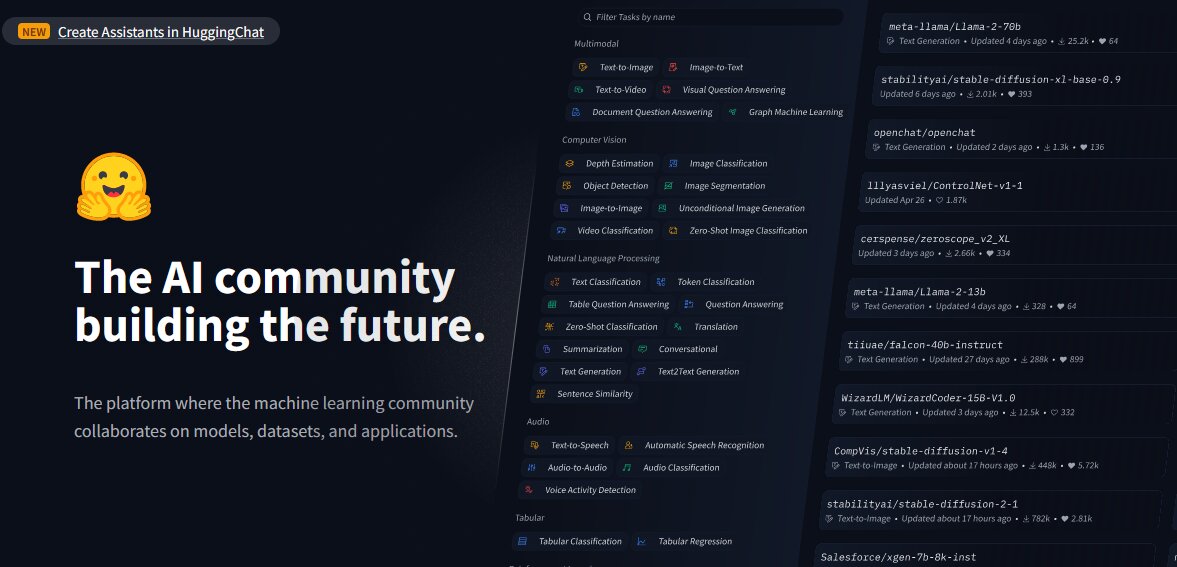

Hugging Face on AI-mallien, tietojoukkojen ja sovellusten jakamiseen kehitetty alusta. Analysoidessaan malleja tutkijat löysivät haitallisia hyötykuormia "näennäisesti vaarattomista malleista".

Tämä huolimatta siitä, että Hugging Face suorittaa suojatoimenpiteitä, kuten haittaohjelmien ja suolakurkkutarkistuksen. Alusta ei kuitenkaan rajoita mahdollisesti haitallisten mallien lataamista ja mahdollistaa myös julkisen saatavuuden AI-mallit käyttäjien väärinkäyttöön ja aseistamiseen.

JFrogin tietoturvatutkijat löysivät alustaa ja olemassa olevia malleja tutkiessaan noin 100 tekoälymallia, joissa oli haitallisia toimintoja. raportti.

Raportin mukaan jotkin näistä malleista pystyvät suorittamaan koodia käyttäjien koneilla, "luoden näin jatkuvan takaoven hyökkääjille".

Tutkijat ilmoittivat myös, että tällaiset havainnot sulkevat pois vääriä positiivisia tuloksia. He sanoivat, että ne ovat tarkka esitys haitallisten mallien esiintyvyydestä alustalla.

Lue myös: Apple ohjaa autotiimin AI Post-EV Market Slowdowniin

Esimerkit

JFrogin raportin mukaan yksi "hälyttävistä" tapauksista koskee a PyTorch malli. Mallin kerrotaan ladattavan nimellä "baller423", joka myöhemmin poistettiin Hugging Face -alustalta.

Tutkiessaan mallia tarkemmin tutkijat huomasivat, että se sisälsi haitallisen hyötykuorman, jonka ansiosta se pystyi muodostamaan käänteisen kuoren tietylle isännälle (210.117.212.93).

JFrogin vanhempi turvallisuustutkija David Cohen sanoi: "(Se) on huomattavasti häiritsevämpi ja tunkeilevampi mahdollisesti haitallinen, koska se muodostaa suoran yhteyden ulkoiseen palvelimeen, mikä osoittaa mahdollisen tietoturvauhan pikemminkin kuin pelkkänä haavoittuvuuden osoituksena", hän kirjoitti.

Tämä hyödyntää "Pythonin pickle-moduulin "_reduce_" -menetelmää suorittamaan mielivaltaisen koodin mallitiedostoa ladattaessa, ohittaen tehokkaasti perinteiset tunnistusmenetelmät.

Tutkijat ymmärsivät myös, että sama hyötykuorma loi yhteyksiä eri IP-osoitteisiin, "ehdottaen, että operaattorit voivat olla tutkijoita pikemminkin kuin haitallisia hakkereita".

Herätys

JFrog-tiimi huomautti, että löydökset ovat herätys Hugging Facelle ja osoittavat, että sen alusta on altis manipulaatiolle ja mahdollisille uhille.

"Nämä tapaukset ovat koskettavia muistutuksia Hugging Face -tietovarastojen ja muiden suosittujen tietovarastojen, kuten Kagglen, kohtaamista uhista, jotka voivat vaarantaa näitä resursseja käyttävien organisaatioiden yksityisyyden ja turvallisuuden sekä asettaa haasteita AI/ML-insinööreille", sanoi sanoi. tutkijat.

Tämä tulee kuin kyberturvallisuusuhat Tekoälytyökalujen leviämisen vauhdittamana on kasvua kaikkialla maailmassa, ja huonot toimijat käyttävät niitä väärin ilkivaltaisiin aikoihin. Hakkerit käyttävät tekoälyä myös phishing-hyökkäysten edistämiseen ja ihmisten huijaamiseen.

JFrog-tiimi teki kuitenkin muita löytöjä.

Leikkipaikka tutkijoille

Myös tutkijat panivat merkille Halaaminen kasvot on kehittynyt leikkipuistoksi tutkijoille, "jotka haluavat taistella esiin nousevia uhkia vastaan, minkä osoittavat erilaiset taktiikat sen turvatoimien ohittamiseksi".

Esimerkiksi "baller423":n lataama hyötykuorma aloitti käänteisen shell-yhteyden IP-osoitealueelle, joka kuuluu Kreonetille (Korea Research Environment Open Network).

Mukaan Tumma lukeminen, Kreonet on nopea verkko Etelä-Koreassa, joka tukee edistynyttä tutkimus- ja koulutustoimintaa; "Siksi on mahdollista, että tekoälytutkijat tai -käytännöt ovat saattaneet olla mallin takana."

"Voimme nähdä, että useimmat "haitalliset" hyötykuormat ovat itse asiassa tutkijoiden ja/tai bugipalkkion yrityksiä saada koodia suorittamaan näennäisesti laillisia tarkoituksia varten, Cohen sanoi.

Laillisista tavoitteista huolimatta JFrog-tiimi varoitti, että tutkijoiden käyttämät strategiat osoittavat selvästi, että Hugging Facen kaltaiset alustat ovat avoimia toimitusketjuhyökkäyksille. Näitä voidaan tiimin mukaan räätälöidä keskittymään tiettyihin väestötietoihin, kuten tekoäly- tai ML-insinööreihin.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://metanews.com/over-100-malicious-code-execution-models-on-hugging-face-backdoors-users-devices/

- :on

- :On

- :ei

- 100

- 210

- 212

- 7

- 9

- a

- Meistä

- Mukaan

- tarkka

- toiminta

- toimijoiden

- todella

- Lisäksi

- osoite

- osoitteet

- edistää

- kehittynyt

- AI

- AI-mallit

- Tekoälyalusta

- AI / ML

- Myös

- an

- analysoida

- analysointi

- ja

- sovellukset

- mielivaltainen

- OVAT

- Ryhmä

- artikkeli

- AS

- hyökkäys

- Hyökkäykset

- yrityksiä

- saatavissa

- takaoven

- Huono

- BE

- ollut

- takana

- kuuluu

- palkkio

- Vika

- bug-palkkio

- by

- ohittaa

- soittaa

- CAN

- kykenee

- auto

- tapauksissa

- haasteet

- selvästi

- CO

- koodi

- Cohen

- torjumiseksi

- tulee

- kompromissi

- tietojenkäsittely

- liitäntä

- Liitännät

- sisälsi

- tavanomainen

- voisi

- luoda

- Luominen

- räätälöityjä

- aineistot

- David

- Väestötiedot

- osoittaa

- osoittivat

- Huolimatta

- Detection

- kehitetty

- eri

- ohjata

- löysi

- useat

- ei

- download

- koulutus-

- tehokkaasti

- syntymässä

- Työllisiä

- mahdollistaa

- mahdollistaa

- mahdollistaa

- Engineers

- ympäristö

- perustaa

- laatii

- kehittynyt

- tutkii

- suorittaa

- täytäntöönpanosta

- teloitus

- olemassa

- ulkoinen

- Kasvot

- päin

- tosiasia

- väärä

- filee

- tulokset

- Keskittää

- varten

- muoto

- alkaen

- ruokkivat

- toiminnallisuus

- edelleen

- saada

- Kasvava

- hakkerit

- haitallinen

- Olla

- he

- Korkea

- Korostaa

- isäntä

- isännöi

- Miten

- Kuitenkin

- HTTPS

- tunnistettu

- työkoneet

- in

- Kasvaa

- ilmoitettu

- ilmaisee

- ilmaisee

- aloitettu

- pistää

- esimerkki

- aikomukset

- tulee

- tunkeileva

- liittyy

- IP

- IP-osoite

- IP-osoitteita

- IT

- SEN

- jpg

- Keras

- Korea

- oppiminen

- laillinen

- vipusuhteita

- pitää

- lastaus

- kone

- koneoppiminen

- Koneet

- tehty

- ilkeä

- haittaohjelmat

- Manipulointi

- markkinat

- max-width

- Saattaa..

- toimenpiteet

- pelkkä

- menetelmä

- menetelmät

- ML

- malli

- mallit

- lisää

- eniten

- verkko

- etenkin

- huomattava

- of

- on

- ONE

- jatkuva

- päälle

- avata

- avoin verkko

- operaattorit

- or

- organisaatioiden

- Muut

- ulos

- yli

- osa

- Ihmiset

- Phishing

- tietojenkalasteluhyökkäykset

- foorumi

- Platforms

- Platon

- Platonin tietotieto

- PlatonData

- leikkipuisto

- Suosittu

- mahdollinen

- mahdollinen

- mahdollisesti

- yleisyys

- yksityisyys

- Tietosuoja ja turvallisuus

- julkisesti

- tarkoituksiin

- pytorch

- alue

- pikemminkin

- Lue

- tunnustettu

- raportti

- kuulemma

- edustus

- tutkimus

- tutkija

- Tutkijat

- Esittelymateriaalit

- rajoittaa

- käänteinen

- Riski

- Said

- sama

- skannaus

- turvallisuus

- Turvatoimet

- nähdä

- näennäisesti

- vanhempi

- palvella

- palvelin

- jakaminen

- Kuori

- näyttää

- Etelä

- Etelä-Korea

- erityinen

- määritelty

- strategiat

- tutkimus

- Myöhemmin

- niin

- Tukea

- järjestelmä

- taktiikka

- joukkue-

- tensorflow

- kuin

- että

- -

- heidän

- Niitä

- Nämä

- ne

- uhkaus

- uhat

- että

- työkalut

- temppu

- ladattu

- päälle

- käyttää

- käyttäjä

- Käyttäjät

- käyttämällä

- Hyödyntämällä

- alttius

- varoitti

- oli

- joka

- toivottaa

- with

- maailman-

- kirjoitti

- zephyrnet