Kaksi viikkoa sitten raportoimme asiasta kaksi nollapäivää Microsoft Exchangessa, josta oli raportoitu Microsoftille kolme viikkoa ennen sitä vietnamilainen yritys, joka väitti törmänneensä virheisiin asiakkaan verkossa tapahtuneen reagoinnin yhteydessä. (Sinun on ehkä luettava se kahdesti.)

Kuten luultavasti muistat, virheet muistuttavat viime vuoden virheitä ProxyLogin / ProxyShell Windowsin tietoturvaongelmia, vaikka tällä kertaa vaaditaan todennettu yhteys, mikä tarkoittaa, että hyökkääjä tarvitsee vähintään yhden käyttäjän sähköpostisalasanan etukäteen.

Tämä johti huvittavaan, mutta tarpeettoman hämmentävään nimeen ProxyNotShell, vaikka kutsummekin sitä omissa muistiinpanoissamme nimellä E00F, lyhenne sanoista Vaihto kaksinkertainen nollapäivän vika, koska sitä on vaikeampi lukea väärin.

Muistat luultavasti myös sen tärkeän yksityiskohdan, että E00F-hyökkäysketjun ensimmäistä haavoittuvuutta voidaan hyödyntää sen jälkeen, kun olet suorittanut sisäänkirjautumisen salasanaosan, mutta ennen kuin olet suorittanut 2FA-todennusta, joka tarvitaan kirjautumisprosessin suorittamiseen.

Se tekee siitä Sophos-asiantuntijan Chester Wisniewski äänitetty "todennusvälin" aukko todellisen todennuksen jälkeisen virheen sijaan:

Viikko sitten, kun teimme a nopea yhteenveto Microsoftin vastauksesta E00F:ään, jossa yrityksen virallisia lieventämisohjeita on muutettu useita kertoja, spekuloimme Naked Security -podcastissa seuraavasti:

Katsoin Microsoftin ohjeasiakirjaa tänä aamuna [2022-10-05], mutta en nähnyt mitään tietoa korjaustiedostosta tai siitä, milloin se on saatavilla.

Ensi tiistaina [2022-10-11] on korjaustiistai, joten ehkä meidät pakotetaan odottamaan siihen asti?

Yksi päivä sitten [2022-10-11] oli uusin korjaus tiistaina...

…ja suurin uutinen on lähes varmasti se, että olimme väärässä: meidän on odotettava vielä pidempään.

Kaikki paitsi Exchange

Tämän kuun Microsoftin korjaustiedostot (joiden lukumäärä on 83 tai 84 riippuen siitä, miten lasket ja kuka laskee) kattavat 52 eri osaa Microsoftin ekosysteemistä (mitä yritys kuvaa nimellä "tuotteet, ominaisuudet ja roolit"), mukaan lukien useita, joista emme olleet koskaan ennen edes kuulleet.

Se on huimaa lista, jonka olemme toistaneet tässä kokonaisuudessaan:

Active Directory Domain Services Azure Azure Arc Client Server Run-time Subsystem (CSRSS) Microsoft Edge (Chromium-pohjainen) Microsoft Graphics Component Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB toimittaja SQL NuGet Client Remote Access Service Point-to- Pistetunnelointiprotokollan rooli: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory -varmennepalvelut Windows ALPC Windowsin CD-ROM-ohjain Windows COM+ Event System Service Windows Connected User Experiences ja Telemetria Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS) ) Windowsin DWM-ydinkirjasto Windowsin tapahtumien kirjauspalvelu Windowsin ryhmäkäytäntö Windowsin ryhmäkäytäntöasetus asiakas Windowsin Internet-avainten vaihto (IKE) -protokolla Windows-ydin Windowsin paikallinen suojausviranomainen (LSA) Windowsin paikallisen suojausviranomaisen alijärjestelmäpalvelu (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Windowsin ODBC-ohjainikkuna s Perception Simulation Service Windows Point-to-Point Tunnelointiprotokolla Windowsin kannettavien laitteiden luettelointipalvelu Windows Print Spooler -komponentit Windowsin Resilient File System (ReFS) Windowsin suojattu kanava Windowsin suojaustukipalveluntarjoajan käyttöliittymä Windows Serverin etäkäytettävät rekisteriavaimet Windows Server -palvelu Windowsin tallennustila Windows TCP/ IP Windows USB Serial Driver Windows Web Account Manager Windows Win32K Windows WLAN Service Windows Workstation Service

Kuten näet, sana "vaihto" esiintyy vain kerran IKE:n yhteydessä Internet-avainten vaihtoprotokolla.

E00F-virheisiin ei siis vieläkään ole korjausta, viikko sen jälkeen, kun seurasimme viikkoa ennen sitä artikkeliamme, joka koski alustavaa raporttia kolme viikkoa ennen sitä.

Toisin sanoen, jos sinulla on edelleen oma paikallinen Exchange-palvelin, vaikka käytät sitä vain osana aktiivista siirtymistä Exchange Onlineen, tämän kuun korjaustiistai ei ole tuonut sinulle Exchange-helpotuksia, joten varmista, että olet ajan tasalla Microsoftin uusimmista tuotekevennyksistä ja että tiedät, mitkä tunnistus- ja uhkaluokitusmerkkijonot kyberturvallisuustoimittaja käyttää varoittaakseen mahdollisista ProxyNotShell/E00F-hyökkääjistä, jotka tutkivat verkkoasi.

Mitä korjattiin?

Yksityiskohtaisen katsauksen siitä, mitä tässä kuussa korjattiin, siirry sisarsivustollemme, Sophos Newsille, "sisäpiiriläiselle" vulns-and-exploits -raportti SophosLabsista:

Kohokohtia (tai huonoja valoja näkökulmastasi riippuen) ovat:

- Julkisesti ilmoitettu Office-virhe, joka voi johtaa tietovuotoon. Emme ole tietoisia todellisista hyökkäyksistä, jotka käyttävät tätä bugia, mutta tiedot sen väärinkäytöstä olivat ilmeisesti potentiaalisten hyökkääjien tiedossa ennen korjaustiedoston ilmestymistä. (CVE-2022-41043)

- Julkisesti hyödynnetty käyttöoikeuksien korotusvirhe COM+ -tapahtumajärjestelmäpalvelussa. Tietoturva-aukko, joka on julkisesti tiedossa ja jota on jo hyödynnetty tosielämän hyökkäyksissä, on a nollapäivän, koska ei ollut nolla päivää, jolloin olisit voinut asentaa korjaustiedoston ennen kuin kyberalamaailma olisi osannut käyttää sitä väärin. (CVE-2022-41033)

- Suojausvirhe TLS-suojaussertifikaattien käsittelyssä. Ilmeisesti Ison-Britannian ja Yhdysvaltojen hallituksen kyberturvallisuuspalvelut (GCHQ ja NSA) ilmoittivat tämän virheen, ja se saattoi antaa hyökkääjille mahdollisuuden antaa vääriä tietoja jonkun toisen koodin allekirjoituksen tai verkkosivuston varmenteen omistajaksi. (CVE-2022-34689)

Tämän kuun päivitykset koskevat melko paljon jokainen Windows-versio siellä, Windows 7 32-bitistä aina Server 2022:een; päivitykset kattavat Windowsin Intel- ja ARM-versiot; ja ne sisältävät ainakin joitain korjauksia ns Palvelimen ydin asentaa.

(Server Core on tyhjennetty Windows-järjestelmä, joka jättää sinulle erittäin perus, vain komentorivipalvelimen, jolla on huomattavasti pienempi hyökkäyspinta, jättäen pois komponentit, joita et yksinkertaisesti tarvitse, jos haluat vain esim. esimerkiksi DNS- ja DHCP-palvelin.)

Mitä tehdä?

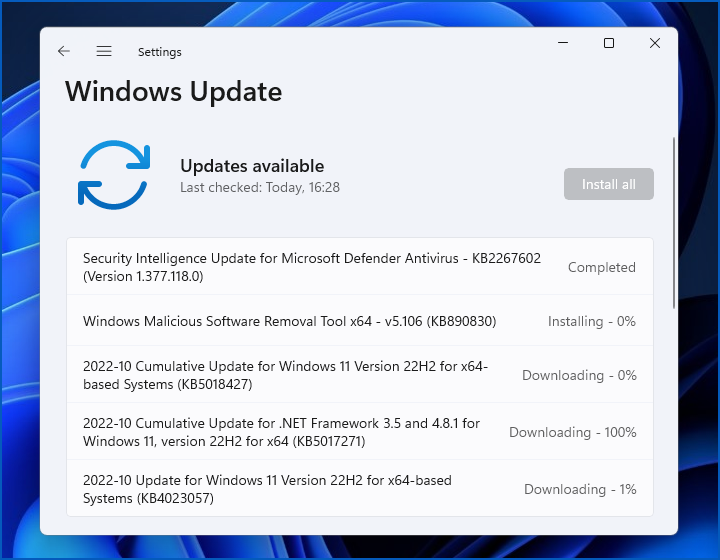

Kuten selitämme omassa yksityiskohtainen analyysi Sophos Newsissa voit joko mennä sisään Asetukset > Windows Update ja saat selville, mikä sinua odottaa, tai voit vierailla Microsoftin verkossa Päivitä opas ja noutaa yksittäiset päivityspaketit osoitteesta Päivitä luettelo.

Tiedät mitä sanomme/

Koska se on aina meidän tapamme.

Eli "älä viivyttele/

Tee se vain tänään."

- Yhden päivän

- blockchain

- coingenius

- cryptocurrency-lompakot

- cryptoexchange

- tietoverkkoturvallisuus

- verkkorikollisille

- tietoverkkojen

- sisäisen turvallisuuden osasto

- digitaaliset lompakot

- Käyttää hyväkseen

- palomuuri

- Kaspersky

- haittaohjelmat

- McAfee

- Microsoft

- Naked Security

- NexBLOC

- patch tiistai

- Platon

- plato ai

- Platonin tietotieto

- Platon peli

- PlatonData

- platopeliä

- VPN

- alttius

- verkkosivuilla turvallisuus

- ikkunat

- zephyrnet

![S3 Ep114: Kyberuhkien estäminen – pysäytä ne ennen kuin ne pysäyttävät sinut! [Ääni + teksti] S3 Ep114: Kyberuhkien estäminen – pysäytä ne ennen kuin ne pysäyttävät sinut! [Ääni + teksti] PlatoBlockchain Data Intelligence. Pystysuuntainen haku. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)