- Sybil-hyökkäys on haitallinen hyökkäys, joka kohdistuu koko kryptoverkkoon ja luo päällekkäisiä tilejä esiintyäkseen todellisina käyttäjinä.

- Suora hyökkäys on usein yksinkertaista ja alkaa yhdestä salausverkon muistiinpanosta, joka huijaa tai kopioi muita solmuja.

- Kaksi kriittistä näkökohtaa tekevät Subil-hyökkäyksestä hankalan. Ensimmäinen on, että kryptohakkeri voi käynnistää sen kryptoverkon sisältä tai ulkopuolelta.

Kaikesta digitaalisella aikakaudella on väärennös, kopio, joka on hieman halvempi tai josta puuttuu alkuperäisen riittävä laatu. Päällekkäisyys tai matkiminen on usein vastaus kysynnän kasvuun. Kryptovaluutoissa päällekkäisyys on yleistä, koska digitaaliset varat eroavat hieman yhdestä. Tämä voi olla merkki, mekanismi tai jopa nimike. Valitettavasti kryptohakkerit ja huijarit ovat ottaneet päällekkäisyyden taidon ja käyttäneet sitä ohittaakseen Blockchain-suojauksen asetetut turvallisuusstandardit. Afrikan kryptoekosysteemin äskettäisen kapinan myötä kryptahakkerit haluavat hyötyä käyttäjien kasvusta. Sybil-hyökkäys on usein esiintyvä kriittinen päällekkäishyökkäys, joka tukee muita lohkoketjun tietoturva-aukkoja.

Mikä on Sybil-hyökkäys

Lohkoketjuteknologia ja kryptoverkot ovat muuttaneet teknologista maailmaa. Kun astumme uuteen aikakauteen, jotkut haluavat hyötyä digitaalisista resursseista ilman, että he käyvät läpi odotettua prosessia. Ensimmäisen mainoksen alkuperäisen konseptin jälkeen blockchain-suojauksen ensisijainen toiminto on ollut tietojen muutosten hillitseminen. Salaushuijarit ovat kuitenkin muuttaneet ajatteluaan ja käyttäneet luovuuttaan uusien kryptohyökkäysten luomiseen. Sybilin hyökkäys on seurausta tällaisesta kekseliäisyydestä.

Lue myös Kuinka ratkaista lohkoketjun trilemma shardingin avulla

Sybil-hyökkäys on haitallinen hyökkäys, joka kohdistuu koko kryptoverkkoon ja luo päällekkäisiä tilejä esiintyäkseen todellisina käyttäjinä. Tämä aiheuttaa yleensä useita ongelmia, varsinkin kun konsensusmekanismia tarvitaan validointiprosessin loppuun saattamiseksi.

Sybil-hyökkäys vaarantaa lohkoketjun tietoturvan ja kryptoverkon ottamalla hitaasti haltuunsa verkon ja digitaalisen omaisuuden väärennettyjen solmujen kautta.[Photo/DCXLearn]

Sana Sybil tulee tunnetun kirjailijan Flora Rheta Schreiberin kirjasta "Sybil". Tämän kirjan päähenkilö on Sybil Dorsett, nuori nainen, joka kärsii dissosiatiivisesta identiteettihäiriöstä (DID). DID on psykologinen häiriö ja ilmiö, joka mahdollistaa yksilöiden erilaisen identiteetin.

Tämä on tarkka mekanismi, jota kyberhakkeri käyttää. Kyberhakkeri voi ottaa haltuunsa kokonaisen blockchain-verkon luomalla useita identiteettejä, ja kryptoverkon takana olevat mekanismit ajattelevat, että solmuja on 30. Todellisuudessa se voi olla yksi tai kaksi solmua.

Tämän hyökkäyksen ensisijainen päätavoite on ohittaa lohkoketjun suojaus. Hyödynnä laillisia käyttäjiä esiintymällä heinä ja käyttämällä heidän tilitunnuksiaan digitaaliseen omaisuuteen.

Sybil-hyökkäyksen avulla hakkeri voi luoda tilin, jolla on hyvä maine. Tämän vuoksi näyttää siltä, että henkilö on validoinut useita lohkoja kryptoverkossa. Jos lohkoketjujärjestelmä huomaa tämän, se määrittää käyttäjälle uuden kumppanuuden validoitavaksi, ja sykli toistaa itseään.

Miten Sybil toimii

Samoin kuin projektin suunnittelussa tai strategian laatimisessa, kryptohakkerit noudattavat vaiheittaista suunnitelmaa suorittaakseen Sybil-hyökkäyksen. Sybil luo yleensä useamman kuin yhden persoonan. Tämä tarkoittaa, että jokaisen tilin on näytettävä lailliselta, joten se edellyttää laillisen käyttäjän esiintymistä. Tämän saavuttamiseksi hakkereilla on tapana löytää tapoja hankkia tunnistetietoja, kuten sähköpostiosoitteita ja salasanoja, ja ne kohdistuvat pääasiassa tietämättömiin kansalaisiin, jotka luovuttavat viattomasti tällaiset tärkeät tiedot.

Seuraava vaihe Sybil-hyökkäyksessä on kopioida hankittu tili. Tämä vaihe tunnetaan yleisesti tietojenkalasteluna, ja sillä on pelottavia seurauksia. On tärkeää huomata, että mikä tekee Sybin; hyökkäys armoton on sen sisällyttäminen lisähyökkäyksiä. Prosessissaan se vaatii mekanismin phishing-hyökkäykset päällekkäisille käyttäjille varastettujen todistusten kautta.

Useimmissa tapauksissa luotu kaksoiskappale on lähes identtinen oikean tilin kanssa. Kun varat ovat valmiit ja toimivat, kryptohakkeri löytää kohteena olevan kryptoverkon, jonka lohkoketjun tietoturvassa voi olla useita porsaanreikiä ja joka upottaa väärennetyt käyttäjät.

Turvallisuusasiantuntijoiden mukaan Sybil-hyökkäyksen toteuttaminen ei ole epärealistista. Kun päällekkäiset käyttäjät jäävät lohkoketjun suojausjärjestelmän huomaamatta, kryptohakkeri voi yleensä tehdä mitä haluaa.

Miksi Sybilin hyökkäys on uhkaava?

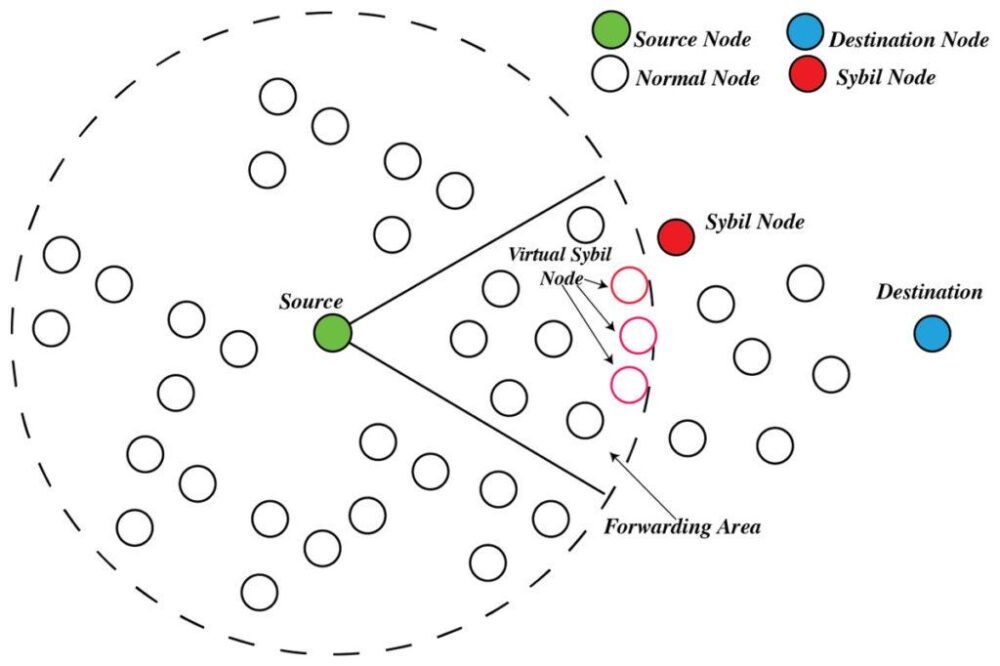

Kaksi kriittistä näkökohtaa tekevät Subil-hyökkäyksestä hankalan. Ensimmäinen on, että kryptohakkeri voi käynnistää sen kryptoverkon sisältä tai ulkopuolelta. Tunnetaan yleisemmin suorana tai epäsuorana hyökkäyksenä.

Suora hyökkäys on usein yksinkertaista ja alkaa yhdestä salausverkon muistiinpanosta, joka huijaa tai kopioi muita solmuja. Tässä kyberhakkeri varmistaa, että varsinainen solmu on vuorovaikutuksessa kaikkien muiden solmujen kanssa. Kun lohkoketjun turvatoimenpiteet eivät huomaa, olemassa olevat solmut pyrkivät kommunikoimaan Sybil-solmujen (kaksoissolmujen) kanssa, mikä vaikuttaa suoraan niiden autenttisuuteen ja lisää niitä.

Epäsuora hyökkäys käsittää salausverkon varsinaisen solmun käynnistämän Sybil-hyökkäyksen. Kryptohakkeri pääsee lailliseen käyttäjään ja aloittaa kopiointiprosessin sen puolesta.

Toinen näkökohta, joka tekee Sybilin hyökkäyksistä hankalia, on sen kyky sisällyttää muita hyökkäyksiä. Sen prosessiin kuuluu tietojenkalasteluhyökkäyksen mekanismin sisällyttäminen. Sen lisäksi, että salausverkon väärennettyjen solmujen määrä korvaa todellisten solmujen määrän, hyökkääjä voi käynnistää 51-prosenttisen hyökkäyksen. Siten kryptohakkeri hallitsee lohkoketjuverkkoa täydellisesti käyttämällä yhtä tai kahta solmua.

Hyökkäyksen estäminen

Kaikki ei ole turhaa, sillä lohkoketjun tietoturva on kehittynyt merkittävästi vuosien varrella. Se harkitsee mahdollisuutta uusiin ja kehittyneempiin tietomurtojen muotoihin. Onnistunut Sybil-hyökkäys on pelottava, varsinkin kun se tarkoittaa yleensä salausverkon haltuunottoa ja pääsyä useimpiin digitaalisiin resursseihin. Se on yllättävän helppo välttää.

Lue myös NFT-suojaushaavoittuvuudet vaivaavat NFT Marketplacea.

Tässä on muutama ohje:

- Konsensusmekanismi – Tässä skenaariossa käytetyn konsensusmekanismin määrittäminen on ratkaisevan tärkeää ennen mihin tahansa kryptovaluuttaverkkoon osallistumista. Proof-of-stake -työkalu tekee eri hyökkäyksistä tarkoituksella epäkäytännöllistä toteuttaa. Samoin Sybil-hyökkäys vaatii ensin kryptokolikoiden kuluttamista ennen validaattorin tilan hankkimista. Tällaisen hyökkäyksen toteuttaminen vaatii suuren summan rahaa.

- Kaksivaiheisen todennuksen käyttäminen: Useat organisaatiot tarjoavat kaksivaiheista todennusta. Tämä estää aluksi Sybil-hyökkäyksen toista vaihetta hankkimasta tunnistetietoja. 2 MFA vaikeuttaa kryptohakkerin pääsyä, sillä vaikka salasana vaarantuisi, se vaatii silti lisäkoodin, joka lähetetään joko tekstiviestillä tai sähköpostitse.

- Kylmä lompakko - varmistamalla, että sinulla on laitteisto/kylmä lompakko, takaat digitaalisen omaisuutesi turvallisuuden Internetissä. Jos hyökkääjä pääsee tilillesi, hän ei voi käyttää digitaalista omaisuuttasi.

- Henkilöllisyyden vahvistaminen - Sen tunnistaminen, onko käyttäjä se, jonka he väittävät estävän merkittävästi Sybil-hyökkäykset paljastamalla väärennettyjen käyttäjien todellisen luonteen. Valitettavasti tämä menetelmä edellyttää keskusjärjestelmän sisällyttämistä yksilöiden identiteetin hallitsemiseen. Tämä menetelmä on arvokkain ja kiistanalaisin, koska se on selvästi vastoin sitä, mitä blockchain ja krypto edustavat; hajauttaminen.

Yhteenveto

Sybil-hyökkäys tulee lopulta vanhentumaan Proof-of-Stake -mekanismin integroinnin vuoksi, koska monet kryptovaihtoalustat ovat joko siirtymässä tai siirtymässä PoS:iin. Vaikka olemassa on olemassa lohkoketjun suojaustoimenpiteitä, jotka estävät Syblin-hyökkäykset, tällainen hyökkäys on silti mahdollinen. Pysy ajan tasalla siitä, miten se voidaan välttää, on ratkaisevan tärkeää sen ehkäisemisessä.

- Bitcoin

- blockchain

- blockchain ja web3

- blockchain-hyökkäykset

- lohkoketjun noudattaminen

- blockchain-konferenssi

- Blockchain-turvallisuus

- coinbase

- coingenius

- Yhteisymmärrys

- Crypto

- krypton käyttöönotto Afrikassa

- salauskonferenssi

- kryptointi

- kryptovaluutta

- hajautettu

- defi

- Digitaaliset varat

- ethereum

- koneoppiminen

- uutiset

- ei korvattava tunnus

- Platon

- plato ai

- Platonin tietotieto

- PlatonData

- platopeliä

- Monikulmio

- todiste panoksesta

- sybil hyökkäys

- W3

- Web 3 Afrikka

- zephyrnet