Kehittyneen etäkäyttötroijalaisen SilverRAT:n takana olevalla ryhmällä on linkkejä sekä Turkkiin että Syyriaan, ja se aikoo julkaista päivitetyn version työkalusta, joka mahdollistaa vaarantuneiden Windows-järjestelmien ja Android-laitteiden hallinnan.

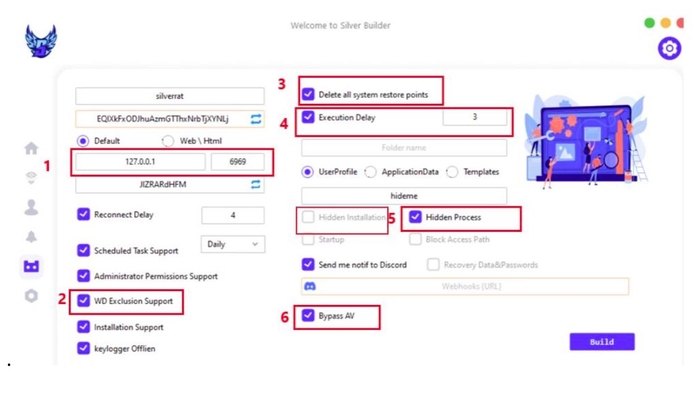

Tammikuun 3. päivänä julkaistun uhka-analyysin mukaan SilverRAT v1 - joka toimii tällä hetkellä vain Windows-järjestelmissä - mahdollistaa haittaohjelmien rakentamisen näppäinlokeroa ja kiristysohjelmahyökkäyksiä varten ja sisältää tuhoisia ominaisuuksia, kuten mahdollisuuden poistaa järjestelmän palautuspisteitä. Singaporessa sijaitseva Cyfirma totesivat analyysissaan.

SilverRAT Builder mahdollistaa useita ominaisuuksia

SilverRAT osoittaa, että alueen kyberrikollisryhmät ovat kehittymässä Cyfirman analyysin mukaan. SilverRAT:n ensimmäinen versio, jonka lähdekoodin tuntemattomat toimijat vuotivat lokakuussa, koostuu rakennusohjelmasta, jonka avulla käyttäjä voi rakentaa etäkäyttötroijalaisen tietyillä ominaisuuksilla.

Mielenkiintoisempia ominaisuuksia ovat Cyfirman analyysin mukaan joko IP-osoitteen tai verkkosivun käyttö komentoihin ja hallintaan, ohitukset virustorjuntaohjelmistolle, mahdollisuus tyhjentää järjestelmän palautuspisteitä sekä hyötykuormien viivästyminen.

Cyfirman analyysin mukaan ainakin kaksi uhkatoimijaa - toinen käyttää kahvaa "Dangerous Silver" ja toinen "Monstermc" - ovat kehittäjiä sekä SilverRAT:n että aiemman S500 RAT -ohjelman takana. Hakkerit toimivat Telegramissa ja online-foorumeilla, joissa he myyvät haittaohjelmia palveluna, jakavat muiden kehittäjien murtuneita RAT-tiedostoja ja tarjoavat monia muita palveluita. Lisäksi heillä on blogi ja verkkosivusto nimeltä Anonymous Arabic.

"SilverRAT:ia hallitsee kaksi henkilöä", sanoo Rajhans Patel, Cyfirman uhkatutkija. "Olemme pystyneet keräämään valokuvatodisteita yhdestä kehittäjistä."

Alkaen foorumeista

Haittaohjelman takana oleva ryhmä, nimeltään Anonymous Arabic, on aktiivinen Lähi-idän foorumeilla, kuten Turkhackteam, 1877, ja ainakin yhdellä venäläisellä foorumilla.

SilverRAT-kehityksen lisäksi ryhmän kehittäjät tarjoavat hajautettuja palvelunestohyökkäyksiä (DDoS) pyynnöstä, sanoo Koushik Pal, uhkatutkija Cyfirma Research -tiimistä.

"Olemme havainneet Anonymous Arabicin toimintaa marraskuun 2023 lopusta lähtien", hän sanoo. "Heidän tiedetään käyttävän Telegramissa mainostettua bottiverkkoa, joka tunnetaan nimellä "BossNet", suorittaakseen DDOS-hyökkäyksiä suuria kokonaisuuksia vastaan.

Vaikka Lähi-idän uhkamaisemaa ovat dominoineet valtion ylläpitämät ja valtion tukemat hakkerointiryhmät Iranissa ja Israelissa, kotimaiset ryhmät, kuten Anonymous Arabic, hallitsevat edelleen kyberrikollisuuden markkinoita. SilverRATin kaltaisten työkalujen jatkuva kehitys korostaa alueen maanalaisten markkinoiden dynaamista luonnetta.

SilverRAT-kojelauta troijalaisten rakentamiseen. Lähde: Cyfirma

Hakkerointiryhmät Lähi-idässä ovat yleensä melko erilaisia, sanoo Sarah Jones, kyberuhkien tiedustelututkimusanalyytikko Critical Startista, joka varoitti, että yksittäiset hakkerointiryhmät kehittyvät jatkuvasti ja niiden ominaisuuksien yleistäminen voi olla ongelmallista.

"Tekninen kehittyneisyys vaihtelee suuresti Lähi-idän ryhmien välillä", hän sanoo. "Joillakin valtion tukemilla toimijoilla on kehittyneitä kykyjä, kun taas toiset luottavat yksinkertaisempiin työkaluihin ja tekniikoihin."

Gateway kautta pelin hacks

Anonymous Arabic -ryhmän tunnistetuista jäsenistä ainakin yksi on entinen pelihakkeri Cyfirman tutkijoiden keräämien tietojen mukaan, mukaan lukien yhden hakkerin Facebook-profiili, YouTube-kanava ja sosiaalisen median viestit. 20-vuotiaana, joka asuu Damaskoksessa Syyriassa ja aloitti hakkeroinnin teini-iässä.

Nuorten hakkereiden profiili, jotka etsivät hampaillaan pelien hyväksikäyttöä, ylittävät Lähi-idän hakkerointiyhteisön. Teini-ikäisistä, jotka aloittavat hakkerointiuransa luomalla pelihakkereita tai käynnistämällä palvelunestohyökkäyksiä pelijärjestelmiä vastaan, on tullut trendi. Arion Kurtaj, jäsen Lapsus$-ryhmä, aloitti Minecraft-hakkerina ja siirtyi myöhemmin hakkerointikohteisiin, kuten Microsoft, Nvidia ja pelivalmistaja Rockstar.

"Voimme nähdä samanlaisen trendin SilverRAT:n kehittäjän kanssa", sanoo Cyfirman uhkatutkija Rajhans Patel ja lisää uhka-analyysiin: "Kehittäjän aikaisempien viestien tarkastelu paljastaa erilaisten ensimmäisen persoonan ammuntapelien (FPS) tarjoamisen historian. hakkerit ja modit."

Yhdysvaltain sisäisen turvallisuuden ministeriön Cyber Safety Review Board (CSRB), joka suorittaa post mortem -analyysejä suurista hakkeroista, tunnisti jatkuvan johdon nuorista hakkereista kyberrikollisiin yrityksiin eksistentiaalisena vaarana. Hallitusten ja yksityisten organisaatioiden tulisi ottaa käyttöön kokonaisvaltaisia ohjelmia nuorten ohjaamiseksi pois tietoverkkorikollisuudesta, CSRB totesi analyysi Lapsus$-ryhmän menestyksestä hyökkääessään "joitakin maailman parhaiten resursoituneita ja parhaiten puolustautuneita yrityksiä vastaan".

Silti nuoret ohjelmoijat ja teknologiaa taitavat teini-ikäiset löytävät usein myös muita tapoja kyberrikollisten joukkoon, sanoo Critical Startin Jones.

"Hakkerit, kuten mikä tahansa väestöryhmä, ovat erilaisia yksilöitä, joilla on erilaisia motivaatioita, taitoja ja lähestymistapoja", hän sanoo. "Vaikka jotkut hakkerit voivat aloittaa pelien hakkeroinnilla ja siirtyä vakavampiin työkaluihin ja tekniikoihin, huomaamme usein, että kyberrikolliset kohdistavat hyökkäyksensä aloihin ja maihin, joissa kyberpuolustus on heikompi."

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :on

- :On

- :missä

- 2023

- 7

- a

- kyky

- pystyy

- pääsy

- Mukaan

- aktiivinen

- toiminta

- toimijoiden

- lisää

- Lisäksi

- osoite

- kehittynyt

- vastaan

- sallia

- mahdollistaa

- keskuudessa

- an

- analyysi

- analyytikko

- ja

- android

- anonyymi

- antivirus

- Kaikki

- lähestymistavat

- arabialainen

- OVAT

- AS

- At

- Hyökkäävä

- Hyökkäykset

- pois

- BE

- tulevat

- tulossa

- ollut

- takana

- ovat

- Blogi

- hallitus

- sekä

- botnet

- rakentaja

- Rakentaminen

- by

- nimeltään

- CAN

- kyvyt

- Työpaikat

- Kanava

- ominaisuudet

- koodi

- yhteisö

- Yritykset

- Vaarantunut

- Suorittaa

- toimintatapoja,

- muodostuu

- alituisesti

- rakentaa

- jatkaa

- jatkuu

- ohjaus

- maahan

- säröillä

- Luominen

- kriittinen

- CSRB

- Tällä hetkellä

- Leikkaus

- cyber

- tietoverkkorikollisuuden

- KYBERRIKOLLINEN

- verkkorikollisille

- VAARA

- Vaarallinen

- kojelauta

- tiedot

- DDoS

- Myöhässä

- Kysyntä

- osasto

- sisäisen turvallisuuden osasto

- Detection

- Kehittäjä

- kehittäjille

- Kehitys

- Laitteet

- jakaa

- jaettu

- useat

- hallita

- hallitsevat

- dubattuna

- dynaaminen

- Varhainen

- Itään

- itäinen

- myöskään

- yrityksille

- yksiköt

- näyttö

- kehittyvä

- teloitus

- eksistentiaalinen

- hyödyntää

- Ominaisuudet

- Löytää

- löytäminen

- Yritys

- Etunimi

- varten

- Entinen

- foorumit

- foorumit

- löytyi

- fps

- alkaen

- peli

- Pelit

- pelaamista

- portti

- kerätä

- kokosi

- hallitukset

- suuresti

- Ryhmä

- Ryhmän

- hakkeri

- hakkerit

- hakkerointi

- hakata

- kahva

- Olla

- he

- Korostaa

- hänen

- historia

- kokonaisvaltainen

- kotimaa

- Homeland Security

- HTTPS

- tunnistettu

- kuva

- in

- sisältää

- sisältää

- Mukaan lukien

- henkilökohtainen

- henkilöt

- teollisuuden

- Älykkyys

- mielenkiintoinen

- tulee

- IP

- IP-osoite

- Iran

- Israel

- Johannes

- jones

- jpg

- tunnettu

- Landschaft

- suuri

- Myöhään

- myöhemmin

- käynnistäminen

- vähiten

- Taso

- pitää

- linkit

- Lives

- merkittävä

- valmistaja

- haittaohjelmat

- mies

- onnistui

- toimitusjohtaja

- markkinat

- Saattaa..

- jäsen

- Jäsenet

- Microsoft

- Keskimmäinen

- Lähi-itä

- Minecraft

- lisää

- eniten

- motiivit

- liikkua

- siirretty

- luonto

- marraskuu

- Nvidia

- lokakuu

- of

- kampanja

- tarjoamalla

- usein

- on

- ONE

- jatkuva

- verkossa

- vain

- käyttää

- or

- organisaatioiden

- Muut

- Muuta

- ulos

- yli

- Ihmiset

- putki

- Paikka

- suunnitelmat

- Platon

- Platonin tietotieto

- PlatonData

- pistettä

- väestö

- omistaa

- Viestejä

- edellinen

- yksityinen

- ongelmallinen

- Profiili

- Ohjelma

- Ohjelmoijat

- Ohjelmat

- julkaistu

- laittaa

- melko

- ransomware

- Ransomware hyökkäykset

- RAT

- kääntää

- alue

- vapauta

- luottaa

- kaukosäädin

- etäkäyttö

- tutkimus

- tutkija

- Tutkijat

- vastaus

- palauttaa

- paljastaa

- arviot

- tarkistetaan

- Rockstar

- Venäjän kieli

- s

- Turvallisuus

- sanoo

- Toinen

- turvallisuus

- nähdä

- Myydään

- vakava

- Palvelut

- hän

- ampuja

- shouldnt

- Näytä

- Hopea

- samankaltainen

- yksinkertaisempi

- koska

- taitoja

- Tuotteemme

- jonkin verran

- hienostunut

- kehittyneisyys

- lähde

- lähdekoodi

- erityinen

- Alkaa

- alkoi

- Aloita

- menestys

- niin

- Syyria

- järjestelmä

- järjestelmät

- Kohde

- tavoitteet

- joukkue-

- Tekninen

- tekniikat

- teini-ikäinen

- teini-ikäiset

- Telegram

- taipumus

- että

- -

- maailma

- heidän

- Siellä.

- ne

- uhkaus

- uhka toimijat

- Kautta

- että

- työkalu

- työkalut

- ylittää

- Trend

- Troijalainen

- Turkki

- kaksi

- maanalainen

- tuntematon

- päivitetty

- us

- käyttäjä

- käyttämällä

- v1

- monipuolinen

- lajike

- eri

- versio

- oli

- tavalla

- we

- heikompi

- Verkkosivu

- HYVIN

- joka

- vaikka

- KUKA

- jonka

- ikkunat

- with

- toimii

- maailman-

- nuori

- youtube

- zephyrnet