En pratique, les ordinateurs quantiques sont encore dans des années, mais la US Cybersecurity and Infrastructure Agency recommande toujours que les organisations commencent à se préparer pour le migration vers la norme cryptographique post-quantique.

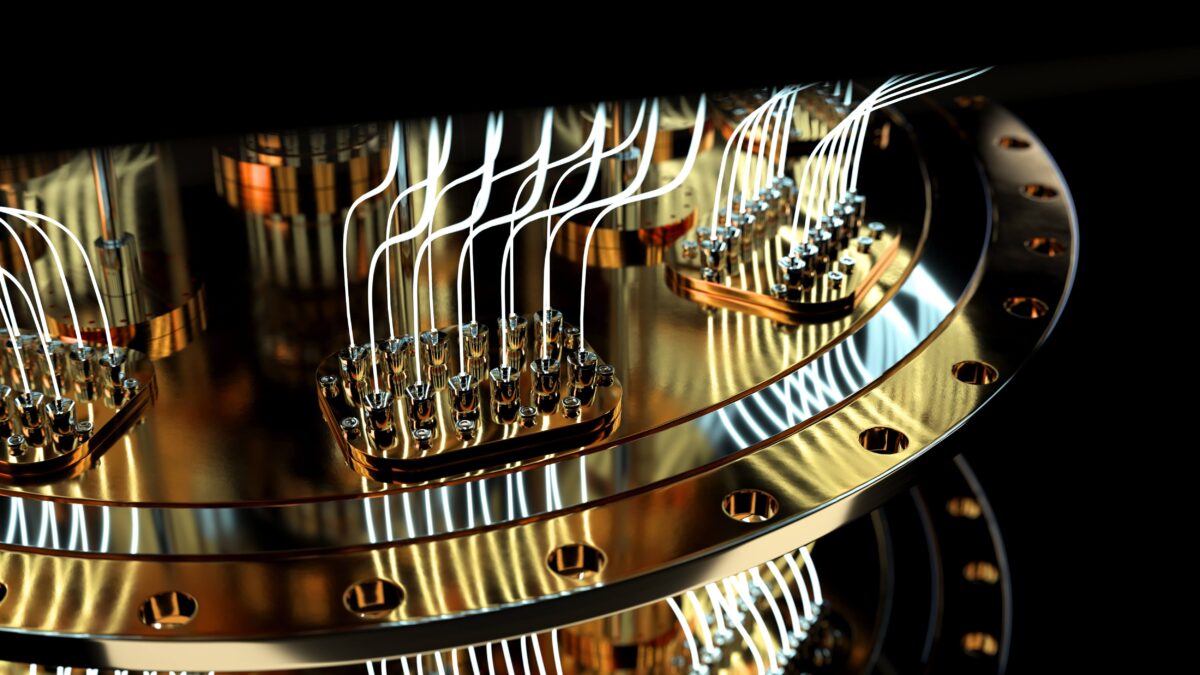

Les ordinateurs quantiques utilisent des bits quantiques (qubits) pour fournir une puissance et une vitesse de calcul plus élevées, et devraient être capables de casser les algorithmes cryptographiques existants, tels que RSA et la cryptographie à courbe elliptique. Cela aurait un impact sur la sécurité de toutes les communications en ligne ainsi que sur la confidentialité et l'intégrité des données. Les experts en sécurité ont averti que des ordinateurs quantiques pratiques pourraient être possibles dans moins de dix ans.

L'Institut national des normes et de la technologie a annoncé les quatre premiers algorithmes résistants quantiques qui fera partie de la norme post-cryptographique quantique en juillet, mais la norme finale n'est pas attendue avant 2024. Malgré cela, la CISA encourage les opérateurs d'infrastructures critiques à commencer leurs préparatifs à l'avance.

"Bien qu'il n'existe pas encore de technologie informatique quantique capable de casser les algorithmes de chiffrement à clé publique dans les normes actuelles, les entités gouvernementales et les infrastructures critiques, y compris les organisations publiques et privées, doivent travailler ensemble pour se préparer à une nouvelle norme cryptographique post-quantique pour se défendre contre menaces futures », déclare CISA.

Pour aider les organisations dans leurs plans, le NIST et le Department of Homeland Security ont développé le Feuille de route de la cryptographie post-quantique. La première étape devrait être la création d'un inventaire des systèmes d'infrastructure critiques vulnérables, a déclaré la CISA.

Les organisations doivent identifier où et dans quel but la cryptographie à clé publique est utilisée, et marquer ces systèmes comme vulnérables quantiques. Cela inclut la création d'un inventaire des ensembles de données les plus sensibles et critiques qui doivent être sécurisés pendant une longue période, et tous les systèmes utilisant des technologies cryptographiques. Avoir une liste de tous les systèmes faciliterait la transition au moment de faire le changement.

Les organisations devront également évaluer le niveau de priorité de chaque système. À l'aide des informations d'inventaire et de hiérarchisation, les organisations peuvent ensuite élaborer un plan de transition des systèmes pour la date de publication de la nouvelle norme.

Les professionnels de la sécurité sont également encouragés à identifier les normes d'acquisition, de cybersécurité et de sécurité des données qui devront être mises à jour pour refléter les exigences post-quantiques. La CISA encourage un engagement accru avec les organisations développant des normes post-quantiques.

L'accent mis par l'agence sur l'inventaire fait écho aux recommandations faites par Wells Fargo à la conférence RSA plus tôt cette année. Lors d'une session sur le voyage quantique du géant financier, Richard Toohey, analyste technologique chez Wells Fargo, a suggéré que les organisations commencent leur inventaire crypto.

"Découvrez où vous avez des instances de certains algorithmes ou de certains types de cryptographie, car combien de personnes étaient en utilisant Log4j et je n'avais aucune idée parce qu'il a été enterré si profondément ? dit Toohey. "C'est une grande demande, de connaître chaque type de cryptographie utilisé dans votre entreprise avec tous vos tiers - ce n'est pas anodin. C'est beaucoup de travail, et il va falloir commencer maintenant.

Wells Fargo a un "objectif très ambitieux" d'être prêt à exécuter la cryptographie post-quantique dans cinq ans, selon Dale Miller, l'architecte en chef de l'architecture de sécurité de l'information chez Wells Fargo.

La migration des systèmes de contrôle industriels (ICS) vers la cryptographie post-quantique sera un défi majeur pour les opérateurs d'infrastructures critiques, principalement parce que les équipements sont souvent dispersés géographiquement, a déclaré la CISA dans l'alerte. Même ainsi, la CISA a exhorté les organisations d'infrastructures critiques à inclure dans leurs stratégies les actions nécessaires pour faire face aux risques liés aux capacités informatiques quantiques.

CISA n'est pas le seul à tirer la sonnette d'alarme sur le démarrage. En mars, le groupe de travail Quantum-Safe de la Cloud Security Alliance (CSA) a fixé au 14 avril 2030 la date limite à laquelle les entreprises devraient avoir mis en place leur infrastructure post-quantique.

« N'attendez pas que les ordinateurs quantiques soient utilisés par nos adversaires pour agir. Les premières préparations assureront une migration en douceur vers la norme de cryptographie post-quantique une fois qu'elle sera disponible », a déclaré la CISA.

- blockchain

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- Lecture sombre

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- Kaspersky

- malware

- Mcafee

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- la sécurité d'un site web