Nous attendions iOS 16, compte tenu du récent événement d'Apple au cours duquel l'iPhone 14 et d'autres produits matériels mis à niveau ont été lancés au public.

Ce matin, nous avons fait une Paramètres > Général > Mise à jour du logiciel, Au cas où…

… mais rien ne s'affiche.

Mais peu avant 8 heures ce soir, heure du Royaume-Uni [2022-09-12T18:31Z], une série de notifications de mise à jour est tombée dans notre boîte de réception, annonçant un curieux mélange de produits Apple nouveaux et mis à jour.

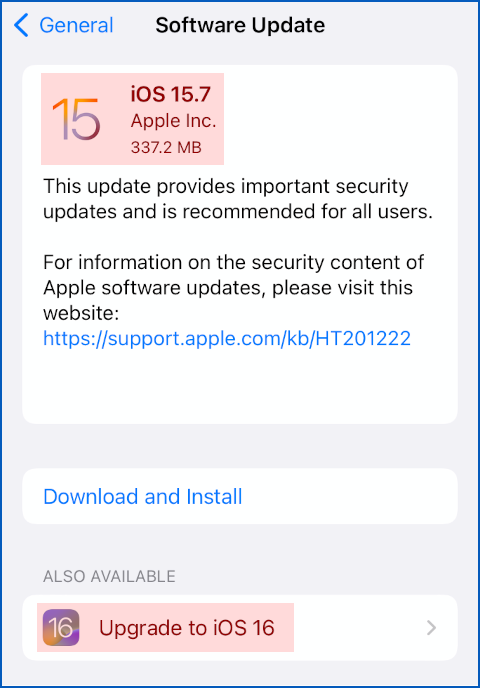

Avant même de lire les bulletins, nous avons essayé Paramètres > Général > Mise à jour du logiciel encore une fois, et cette fois on nous a proposé une mise à niveau vers iOS 15.7, avec une mise à jour alternative qui nous mènerait directement à iOS 16:

Une mise à jour et une mise à niveau disponibles en même temps !

(Nous avons opté pour la mise à niveau vers iOS 16 - le téléchargement faisait un peu moins de 3 Go, mais une fois téléchargé, le processus s'est déroulé plus rapidement que prévu, et jusqu'à présent, tout semble bien fonctionner.)

Assurez-vous de mettre à jour même si vous ne mettez pas à niveau

Juste pour être clair, si vous ne voulez pas améliorer à iOS 16 pour le moment, vous devez encore Mise à jour, Parce que le iOS 15.7 ainsi que le iPadOS 15.7 les mises à jour incluent de nombreux correctifs de sécurité, y compris un correctif pour un bogue surnommé CVE-2022-32917.

Le bogue, dont la découverte est attribuée simplement à "un chercheur anonyme", est décrit comme suit :

[Bug corrigé :] Kernel Disponible pour : iPhone 6s et versions ultérieures, iPad Pro (tous les modèles), iPad Air 2 et versions ultérieures, iPad 5e génération et versions ultérieures, iPad mini 4 et versions ultérieures et iPod touch (7e génération) Impact : Un l'application peut être capable d'exécuter du code arbitraire avec les privilèges du noyau. Apple a connaissance d'un rapport selon lequel ce problème pourrait avoir été activement exploité. Description : le problème a été résolu par une amélioration des vérifications des limites.

Comme nous l'avons souligné lors du dernier Apple correctifs d'urgence zero-day est sorti, un bogue d'exécution du code du noyau signifie que même des applications d'apparence innocente (y compris peut-être des applications qui sont entrées dans l'App Store parce qu'elles n'ont soulevé aucun signal d'alarme évident lors de leur examen) pourraient se libérer du verrouillage de sécurité application par application d'Apple…

… et potentiellement prendre le contrôle de l'ensemble de l'appareil, y compris en obtenant le droit d'effectuer des opérations système telles que l'utilisation de la caméra ou des caméras, l'activation du microphone, l'acquisition de données de localisation, la prise de captures d'écran, l'espionnage du trafic réseau avant qu'il ne soit chiffré (ou après qu'il ait été déchiffré ), accéder aux fichiers appartenant à d'autres applications, et bien plus encore.

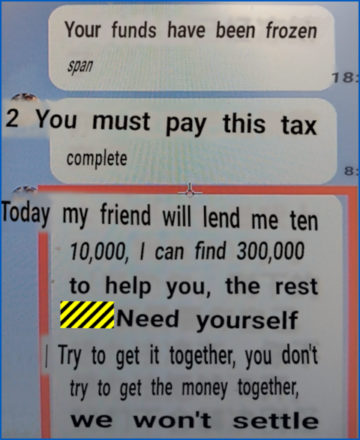

Si, en effet, ce "problème" (ou trou de sécurité comme vous préférez peut-être l'appeler) a été activement exploité dans la nature, il est raisonnable de déduire qu'il existe des applications que des utilisateurs sans méfiance ont déjà installées, à partir de ce qu'ils pensaient être une source fiable, même si ces applications contenaient du code à activer et abuser de cette vulnérabilité.

Curieusement, macOS 11 (Big Sur) obtient sa propre mise à jour pour macOS 11.7, qui corrige un deuxième trou de jour zéro surnommé CVE-2022-32894, décrit exactement dans les mêmes termes que le bulletin iOS zero-day cité ci-dessus.

Cependant, CVE-2022-32894 est répertorié comme un bogue Big Sur uniquement, les versions les plus récentes du système d'exploitation macOS 12 (Monterey), iOS 15, iPadOS 15 et iOS 16 n'étant apparemment pas affectées.

N'oubliez pas qu'une faille de sécurité qui n'a été corrigée qu'après que les méchants aient déjà compris comment l'exploiter est connue sous le nom de zero-day car il n'y avait aucun jour pendant lequel même l'utilisateur ou l'administrateur système le plus enthousiaste aurait pu s'y appliquer de manière proactive.

L'histoire complète

Les mises à jour annoncées dans cette série de bulletins incluent les éléments suivants.

Nous les avons répertoriés ci-dessous dans l'ordre dans lequel ils sont arrivés par e-mail (ordre numérique inversé) afin qu'iOS 16 apparaisse en bas :

- APPLE-SA-2022-09-12-5 : Safari 16. Cette mise à jour s'applique à macOS Big Sur (version 11) et Monterey (version 12). Aucune mise à jour Safari n'est répertoriée pour macOS 10 (Catalina). Deux des bogues corrigés pourraient conduire à l'exécution de code à distance, ce qui signifie qu'un site Web piégé pourrait implanter des logiciels malveillants sur votre ordinateur (qui pourraient ensuite abuser de CVE-2022-32917 pour prendre le relais au niveau du noyau), bien qu'aucun de ces bogues ne soit répertorié. comme étant des jours zéro. (Voir HT213442.)

- APPLE-SA-2022-09-12-4 : macOS Monterey 12.6 Cette mise à jour peut être considérée comme urgente, étant donné qu'elle inclut un correctif pour CVE-2022-32917. (Voir HT213444.)

- APPLE-SA-2022-09-12-3 : MacOS BigSur 11.7 Une tranche de correctifs similaire à ceux répertoriés ci-dessus pour macOS Monterey, y compris le CVE-2022-32917 zero-day. Cette mise à jour de Big Sur corrige également CVE-2022-32894, le deuxième jour zéro du noyau décrit ci-dessus. (Voir HT213443.)

- APPLE-SA-2022-09-12-2 : iOS 15.7 ainsi que le iPadOS 15.7 Comme indiqué au début de l'article, ces mises à jour corrigent CVE-2022-32917. (Voir HT213445.)

- APPLE-SA-2022-09-12-1 : iOS 16 Le grand! En plus d'un tas de nouvelles fonctionnalités, cela inclut les correctifs Safari livrés séparément pour macOS (voir le haut de cette liste) et un correctif pour CVE-2022-32917. Curieusement, le bulletin de mise à niveau iOS 16 indique que "[a]dditional CVE entrées [are] à ajouter bientôt", mais ne désigne pas CVE-2022-23917 comme un jour zéro. Que ce soit parce qu'iOS 16 n'était pas encore officiellement considéré comme "à l'état sauvage" lui-même, ou parce que l'exploit connu ne fonctionne pas encore sur une version bêta d'iOS 16 non corrigée, nous ne pouvons pas vous le dire. Mais le bogue semble en effet avoir été reporté d'iOS 15 dans la base de code iOS 16. (Voir HT213446.)

Que faire?

Comme toujours, Corrigez tôt, corrigez souvent.

Une mise à niveau complète d'iOS 15 vers iOS 16.0, comme il se signale après l'installation, corrigera les bogues connus dans iOS 15. (Nous n'avons pas encore vu d'annonce pour iPadOS 16.)

Si vous n'êtes pas encore prêt pour la mise à niveau, assurez-vous de mettre à niveau vers iOS 15.7, à cause du trou du noyau zero-day.

Sur les iPad, pour lesquels iOS 16 n'est pas encore mentionné, saisissez iPadOS 15.7 en ce moment – ne tardez pas à attendre la sortie d'iPadOS 16, étant donné que vous vous exposeriez inutilement à une faille de noyau exploitable connue.

Sur Mac, Monterey et Big Sur reçoivent une double mise à jour, une pour patcher Safari, qui devient Safari 16, et un pour le système d'exploitation lui-même, qui vous mènera à macOS 11.7 (Big Sur) ou macOS 12.6 (Monterey).

Pas de correctif pour iOS 12 cette fois, et aucune mention de macOS 10 (Catalina) - si Catalina n'est plus pris en charge, ou tout simplement trop vieux pour inclure l'un de ces bogues, nous ne pouvons pas vous le dire.

Surveillez cet espace pour toutes les mises à jour CVE !

- Apple

- blockchain

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- iOS

- Kaspersky

- malware

- Mcafee

- Sécurité nue

- NexBLOC

- OS X

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- vulnérabilité

- la sécurité d'un site web

- zéphyrnet

![S3 Ep102.5 : Bugs Exchange "ProxyNotShell" - un expert parle [Audio + Texte] S3 Ep102.5 : Bugs Exchange « ProxyNotShell » – un expert parle [Audio + Texte] PlatoBlockchain Data Intelligence. Recherche verticale. Aï.](https://platoblockchain.com/wp-content/uploads/2022/10/pnc-1200-360x188.png)

![S3 Ep93 : Sécurité du bureau, coûts de violation et correctifs insouciants [Audio + Texte] S3 Ep93 : Sécurité du bureau, coûts des violations et correctifs tranquilles [Audio + Texte] PlatoBlockchain Data Intelligence. Recherche verticale. Aï.](https://platoblockchain.com/wp-content/uploads/2022/07/s3-ep93-1200-300x157.png)

![S3 Ep97 : Votre iPhone a-t-il été piraté ? Comment saurais tu? [Audio + Texte] S3 Ep97 : Votre iPhone a-t-il été mis en service ? Comment saurais tu? [Audio + Texte] PlatoBlockchain Data Intelligence. Recherche verticale. Aï.](https://platoblockchain.com/wp-content/uploads/2022/08/iph-1200-300x156.png)

![S3 Ep112 : Les violations de données peuvent vous hanter plus d'une fois ! [Audio + Texte] S3 Ep112 : Les violations de données peuvent vous hanter plus d'une fois ! [Audio + Texte] PlatoBlockchain Data Intelligence. Recherche verticale. Aï.](https://platoblockchain.com/wp-content/uploads/2022/12/goner-1-360x198.png)

![S3 Ep128 : Alors tu veux être un cybercriminel ? [Audio + Texte] S3 Ep128 : Alors tu veux être un cybercriminel ? [Audio + Texte]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-300x157.png)