Temps de lecture : 3 minutesVue d’ensemble

L’une des premières fois où le public a été témoin direct et a réalisé la puissance des ransomwares a eu lieu lorsque WannaCry a éclaté en 2017. Le gouvernement, l’éducation, les hôpitaux, l’énergie, les communications, l’industrie manufacturière et de nombreux autres secteurs clés des infrastructures d’information ont subi des pertes sans précédent. Avec le recul, ce n’était que le début. , car il y a eu depuis de nombreuses versions, comme SimpleLocker, SamSam et WannaDecryptor par exemple.

Les laboratoires de recherche sur les menaces de Comodo ont appris que le ransomware « Black Rose Lucy » avait de nouvelles variantes qui attaquent AndroidOS.

Le malware Black Rose Lucy n'avait pas de capacités de ransomware au moment de sa découverte par Check Point en septembre 2018. À cette époque, Lucy était un botnet Malware-as-a-Service (Maas) et un dropper pour les appareils Android. Aujourd'hui, il est de retour avec de nouvelles fonctionnalités de ransomware qui lui permettent de prendre le contrôle des appareils infectés pour modifier et installer de nouvelles applications malveillantes.

Une fois téléchargée, Lucy crypte l'appareil infecté et un message de rançon apparaît dans le navigateur, affirmant qu'il s'agit d'un message du Federal Bureau of Investigation (FBI) des États-Unis en raison du contenu pornographique trouvé sur l'appareil. La victime doit payer une amende de 500 $. en saisissant les informations de votre carte de crédit, au lieu de la méthode Bitcoin plus courante.

Figure 1. Le ransomware Lucy a utilisé des images de ressources.

Analyse

Le Comodo Threat Research Center a collecté des échantillons et effectué une analyse lorsque nous avons réalisé que Black Rose Lucy était de retour.

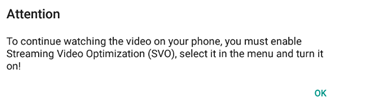

Transmission

Déguisé en application de lecteur vidéo normale, via des liens de partage multimédia, il s'installe silencieusement lorsqu'un utilisateur clique. La sécurité Android affiche un message demandant à l'utilisateur d'activer l'optimisation du streaming vidéo (SVO). En cliquant sur « OK », le logiciel malveillant obtiendra l'autorisation du service d'accessibilité. Une fois que cela se produit, Lucy peut chiffrer les données sur l'appareil de la victime.

Figure 2. Message de triche contextuel de Lucy

Charge

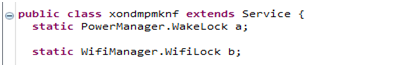

À l'intérieur du module MainActivity, l'application déclenche le service malveillant, qui enregistre ensuite un BroadcastReceiver appelé par la commande action.SCREEN_ON puis s'appelle lui-même.

Celui-ci permet d'acquérir le service 'WakeLock' et 'WifiLock' :

WakeLock : qui maintient l'écran de l'appareil allumé ;

WifiLock : qui maintient le wifi activé.

Figure 3.

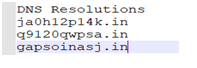

C & C

Contrairement aux versions précédentes de logiciels malveillants, TheC&Cservers est un domaine et non une adresse IP. Même si le serveur est bloqué, il peut facilement résoudre une nouvelle adresse IP.

Figure 4. Serveurs C&C

Figure 5. Les Lucy utilisent des serveurs C&C

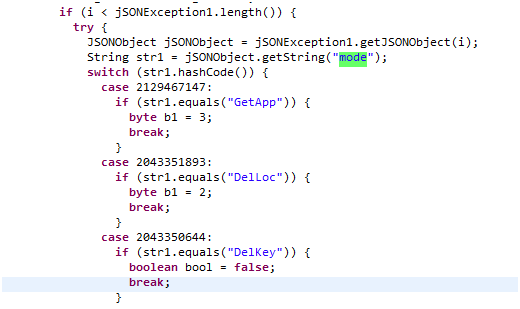

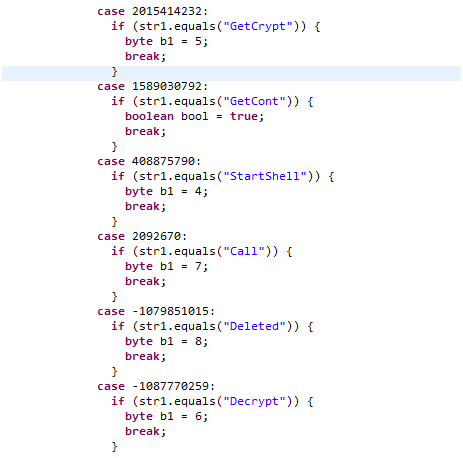

Figure 6 : Commande et contrôle Lucy

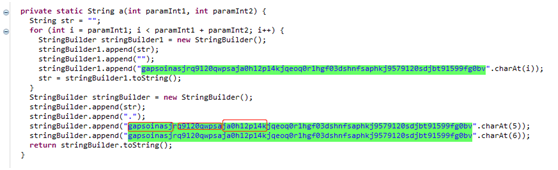

Cryptage / décryptage

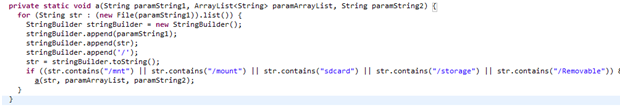

Figure 7 : Répertoire des périphériques Git

Figure 8 : Fonction de cryptage/déchiffrement de Lucy

Ransom

Une fois que Lucy a crypté l'appareil infecté, un message de rançon apparaît dans le navigateur, affirmant que le message provient du Federal Bureau of Investigation (FBI) des États-Unis, en raison du contenu pornographique trouvé sur l'appareil. La victime est invitée à payer une amende de 500 $ en entrant informations de carte de crédit, au lieu de la méthode Bitcoin plus courante.

Résumé

Les virus malveillants ont évolué. Ils sont plus diversifiés et efficaces que jamais. Tôt ou tard, le mobile deviendra une plateforme d’attaque massive par ransomware.

Conseils pour la prévention

1. Téléchargez et installez uniquement des applications fiables

2.Ne cliquez sur aucune application d'origine inconnue,

3. Effectuez des sauvegardes régulières et non locales des fichiers importants,

4.Installez un logiciel antivirus

Documentation associée

Suppression de logiciels malveillants sur le site Web

Scanner de logiciels malveillants de site Web

Le poste Black Rose Lucy Back-Ransomware AndroidOS apparaît en premier sur Actualités et informations sur la sécurité Internet de Comodo.

- "

- &

- 7

- a

- acquérir

- Action

- propos

- selon une analyse de l’Université de Princeton

- android

- Application

- applications

- sauvegardes

- Début

- Bitcoin

- Noir

- Block

- Botnet

- navigateur

- capacités

- Commun

- Communications

- contenu

- des bactéries

- crédit

- carte de crédit

- données

- dispositif

- Compatibles

- DID

- découverte

- Commande

- domaine

- download

- même

- Éducation

- efficace

- permettre

- chiffrement

- énergie

- évolution

- exemple

- FBI

- National

- Federal Bureau of Investigation

- Figure

- fin

- Prénom

- trouvé

- De

- fonction

- Git

- Gouvernement

- les hôpitaux

- HTTPS

- satellite

- important

- d'information

- Infrastructure

- installer

- Internet

- Internet Security

- enquête

- IP

- IP dédiée

- IT

- lui-même

- ACTIVITES

- Labs

- Gauche

- recherchez-

- chance

- a prendre une

- malware

- fabrication

- massif

- Médias

- PLUS

- nouvelles

- Ordinaire

- à mettre en œuvre pour gérer une entreprise rentable. Ce guide est basé sur trois décennies d'expérience

- Autre

- Payer

- plateforme

- joueur

- Point

- power

- précédent

- public

- Ransom

- ransomware

- Attaque de ransomware

- réalisé

- reçu

- registres

- Standard

- un article

- ressource

- pour écran

- Secteurs

- sécurité

- service

- Partager

- depuis

- streaming

- La

- fiable

- fois

- sans précédent

- us

- utilisé

- Vidéo

- virus

- Wifi