Temps de lecture : 5 minutes

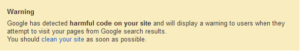

La plupart des logiciels malveillants créés de nos jours sont conçus pour générer des revenus pour leurs auteurs. Ce n’est pas une surprise, mais il est étonnant de constater à quel point ces criminels numériques peuvent faire preuve de créativité. À Comodo AV Labs nous observons et analysons les nombreux stratagèmes, astuces et méthodes qu'ils utilisent pour acquérir leur gain mal acquis, notamment :

- Création directe de monnaie

- Méthodes indirectes pour gagner de l’argent

-

- les informations sont volées et ensuite vendues contre de l'argent réel, les informations d'identification financières sont volées et utilisées pour voler des fonds, le trafic est généré sur des sites Web spécifiques avec des publicités, générant ainsi des revenus.

-

- Méthodes de paiement direct, telles que les ransomwares

- Les auteurs de logiciels malveillants codent des applications malveillantes qui obligent ou incitent les utilisateurs concernés à leur verser des paiements directs en guise de rançon.

- Par exemple Cryptolocker logiciels malveillants, Antivirus malveillants ou la méthode récemment découverte « payer pour une application gratuite ».

Arnaque à la vente gratuite

Récemment, nous avons observé l'émergence d'un nouveau système de paiement direct dans lequel les victimes sont amenées à payer à télécharger un logiciel gratuit. Il s’agit d’une approche très attractive pour les cybercriminels. L'auteur n'a pas besoin de consacrer du temps et de l'argent à la création d'une application complexe dont l'utilisateur a réellement besoin. Ils n’ont même pas besoin d’écrire un faux programme qui semble réel.

Une fois l’application payée et installée, l’utilisateur ne se doutera de rien car l’application fonctionne comme prévu. Même si la victime découvre qu'elle a payé pour quelque chose qu'elle aurait pu obtenir gratuitement, le fraudeur n'est pas connecté au logiciel et sera presque impossible à retracer.

L’auteur du malware peut lancer son programme en trois étapes simples. Tout d’abord, un mode de paiement à utiliser dans le processus est établi. Cela varie, mais inclut le paiement en ligne, le virement bancaire et les services SMS payants.

Deuxièmement, ils créent un programme d'installation personnalisé « payant pour l'installation » qui implémente le service de paiement défini précédemment et soit encapsule la configuration du logiciel d'origine, soit télécharge l'application légitime à partir d'un emplacement personnalisé lorsque le paiement est effectué.

Troisièmement, ils « font la promotion » de l’application auprès des victimes potentielles. Cela peut être réalisé via des astuces d'optimisation des moteurs de recherche, des méthodes largement utilisées par les auteurs de logiciels malveillants, via des publicités, du spam, etc.

Analyse d'un exemple réel

Nous avons rencontré ce type de supercherie parmi certaines applications malveillantes que nous avons analysées. Les informations suivantes devraient aider les utilisateurs à comprendre la menace et proposent quelques règles de base pour éviter de se faire arnaquer de cette façon.

Lors de son exécution, l'application affiche un message de bienvenue et indique qu'il s'agit d'un programme d'installation de « Mozilla Firefox 26.0 », le navigateur Web bien connu, légitime et gratuit.

Lors de son exécution, l'application affiche un message de bienvenue et indique qu'il s'agit d'un programme d'installation de « Mozilla Firefox 26.0 », le navigateur Web bien connu, légitime et gratuit.

L'étape suivante de l'installation amène l'utilisateur à un écran indiquant que pour que l'application soit installée, un paiement doit être effectué via un SMS supplémentaire au numéro 81126. Il promet à l'utilisateur qu'un code d'installation lui sera délivré. et le processus peut continuer. Si le code n'est pas écrit dans la zone d'édition, l'installation ne continue pas.

L'étape suivante de l'installation amène l'utilisateur à un écran indiquant que pour que l'application soit installée, un paiement doit être effectué via un SMS supplémentaire au numéro 81126. Il promet à l'utilisateur qu'un code d'installation lui sera délivré. et le processus peut continuer. Si le code n'est pas écrit dans la zone d'édition, l'installation ne continue pas.

L’extraction du fichier de configuration du programme d’installation révèle des détails plus intéressants et alarmants sur les étapes suivies ainsi que sur les codes utilisés dans le processus.

L’extraction du fichier de configuration du programme d’installation révèle des détails plus intéressants et alarmants sur les étapes suivies ainsi que sur les codes utilisés dans le processus.

Considérons un scénario dans lequel l'utilisateur envoie un message SMS pour récupérer le code d'installation.

Lorsque ce code est écrit dans la zone d'édition, il est vérifié par rapport à celui de la configuration et une boîte de message s'affiche indiquant que « Le premier code est valide.

À l'étape suivante, saisissez le deuxième des trois codes requis. Envoyez un SMS avec le texte X10 au 81126 et vous recevrez un message avec votre code d'installation.

En conclusion, ce n'était pas un, mais trois SMS supplémentaires qu'il fallait envoyer pour récupérer un « code d'installation ». La première:

Puis le deuxième « code » :

Après chaque saisie de code, un rapport est envoyé via un appel http pour enregistrer l'utilisation d'un code valide. Le domaine utilisé à cet effet est vox-telecom.com. Le site Web associé à ce domaine ne contient aucune information de contact, aucun détail sur l'entreprise ou qui se cache derrière.

Il contient tous les indices qu'il s'agit d'une configuration destinée à donner aux utilisateurs une nuance de confiance en utilisant le nom d'une entreprise connue de entreprise de télécommunications région.

Une fois que l'utilisateur a également saisi le troisième code, le programme d'installation procède au téléchargement du programme d'installation de l'application légitime à partir de softwareapp-pro.s3.amazonaws.com/uploads/ program_file/file_url/167/ a680381d-79b3-4aa1-b0b0-8d748a09a486/ Firefox%20Setup% 2026.0.exe et l'exécute.

Comme le montre l'instantané, la signature numérique confirme en effet que l'application téléchargée est valide et peut être installée en toute sécurité.

Comme le montre l'instantané, la signature numérique confirme en effet que l'application téléchargée est valide et peut être installée en toute sécurité.

Une fois l'installation terminée, le programme d'installation initial existe, laissant à l'utilisateur une application nouvellement installée qui était en fait un logiciel gratuit, mais qu'il a payé pour cela.

Conclusion

Pour éviter de telles situations, les utilisateurs doivent toujours télécharger les applications à partir du site Web du fournisseur ou d'un site de téléchargement réputé tel que download.com. Méfiez-vous des liens promus via des e-mails, des publicités ou des pop-ups de sites Web.

Assurez-vous également de vérifier si l’application dont vous avez besoin est freeware ou bien vous devez payer pour cela. De nombreuses applications payantes disposent d'une version d'essai qui peut être testée avant de les acheter, avec des méthodes de paiement décrites dans leur documentation.

Surtout, méfiez-vous des applications logicielles qui demandent un paiement via des numéros de téléphone ou de SMS supplémentaires lors de l'installation.

Mais surtout, la meilleure façon de se protéger contre de tels logiciels malveillants est d'installer un logiciel efficace. antivirus sur votre système.

Détails de l'échantillon:

SHA1: 95606b25cb0f39e27e9cdb30cb4647e2baf4d7fe

MD5: 255f8ec6eccdb85806cb4a9cad136439

Comodo Internet Security détection : TrojWare.Win32.ArchSMS.AB

COMMENCER L'ESSAI GRATUIT OBTENEZ GRATUITEMENT VOTRE SCORECARD DE SÉCURITÉ INSTANTANÉE

- antivirus

- AV

- blockchain

- cognitif

- Nouvelles de Comodo

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- CyberSécurité Comodo

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- Kaspersky

- malware

- Mcafee

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- la sécurité d'un site web

- zéphyrnet

![Résolution des 3 problèmes de sécurité de site Web les plus courants [Webinaire] Résolution des 3 problèmes de sécurité de site Web les plus courants [Webinaire]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)